Escolar Documentos

Profissional Documentos

Cultura Documentos

Todos Caps

Enviado por

z0i0zDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Todos Caps

Enviado por

z0i0zDireitos autorais:

Formatos disponíveis

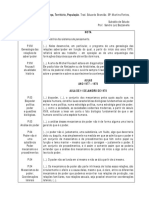

Captulo 01 Para pequenas e mdias empresas, a comunicao digital utilizando dados, voz e vdeo essencial para sua sobrevivncia.

. ogo, uma rede local ! "#$ pro%etada corretamente um requisito &undamental para &azer neg'cios atualmente. (oc deve ser capaz de recon)ecer uma rede local bem pro%etada e escol)er os dispositivos para suportar as especi&ica*es da rede de uma empresa pequena ou mdia. #este captulo, voc comear+ a e,plorar a arquitetura da rede local comutada e alguns dos princpios usados para pro%etar uma rede )ier+rquica. (oc obter+ in&orma*es sobre redes convergidas. (oc tambm saber+ como escol)er o s-itc) correto para uma rede )ier+rquica e que s-itc)es Cisco so os mais apropriados para cada camada de rede. "s atividades e os laborat'rios con&irmam e re&oram sua aprendizagem. "o criar uma rede local que atenda .s necessidades uma empresa pequena ou mdia, mais prov+vel que )a%a ,ito no seu plano caso se%a usado um modelo de design )ier+rquico. Comparada com outros designs de rede, uma rede )ier+rquica mais &+cil de gerenciar e e,pandir, e os problemas so resolvidos mais rapidamente. / design de rede )ier+rquico envolve a diviso da rede em camadas discretas. Cada camada &ornece &un*es espec&icas que de&inem sua &uno dentro da rede geral. 0eparando as v+rias &un*es e,istentes em uma rede, o design de rede &ica modular, o que &acilita a escalabilidade e o desempen)o. / modelo de design )ier+rquico tpico dividido em at trs camadas1 acesso, distribuio e n2cleo. 3m e,emplo de um design de rede )ier+rquico de trs camadas e,ibido na &igura. Camada de acesso " camada de acesso &az inter&ace com dispositivos &inais, como PCs, impressoras e tele&ones 4P, para &ornecer acesso ao restante da rede. #a camada de acesso podem estar roteadores, s-itc)es, bridges, )ubs e pontos de acesso -ireless !"P$. / principal prop'sito da camada de acesso &ornecer um meio de conectar dispositivos . rede e controlar quais tm permisso de comunicao na rede. Passe o mouse sobre o boto "C500/ na &igura. Camada de distribuio " camada de distribuio agrega os dados recebidos dos s-itc)es da camada de acesso antes de serem transmitidos para a camada de n2cleo para que )a%a o roteamento at seu destino &inal. " camada de distribuio controla o &lu,o do tr+&ego da rede usando polticas e determina domnios de broadcast, realizando &un*es de roteamento entre redes locais virtuais !( "#s$ de&inidas na camada de acesso. "s ( "#s permitem segmentar o tr+&ego de um s-itc) em sub6redes separadas. Por e,emplo, em uma universidade, voc pode separar o tr+&ego de acordo com o corpo docente, os alunos e os convidados. 0-itc)es da camada de distribuio costumam ser dispositivos de alto desempen)o que tm alta disponibilidade e redund7ncia para assegurar a con&iabilidade. (oc obter+ mais in&orma*es sobre ( "#s, domnios de broadcast e roteamento entre ( "#s posteriormente neste curso. Passe o mouse sobre o boto 8409:4;34<=/ na &igura. Camada de n2cleo " camada de n2cleo do design )ier+rquico o bac>bone de alta velocidade das redesinterconectadas. Como a camada de n2cleo essencial . interconectividade entre os dispositivos da camada de distribuio, importante que o n2cleo se%a altamente disponvel e redundante. " +rea do n2cleo tambm pode se conectar a recursos de 4nternet. Como o n2cleo agrega o tr+&ego de todos os dispositivos da camada de distribuio, ele deve ser capaz de encamin)ar grandes quantidades de dados rapidamente. Passe o mouse sobre o boto #?C 5/ na &igura. #ota1 5m redes menores, no incomum implementar um modelo de n2cleo recol)ido, no qual a camada de distribuio e a camada de n2cleo so integradas em uma s' camada.

3ma rede )ier+rquica em uma empresa de mdio porte (e%amos o modelo de rede )ier+rquico aplicado a uma empresa. #a &igura, as camadas de acesso, distribuio e n2cleo esto separadas em uma )ierarquia bem de&inida. 5ssa representao l'gica &acilita ver a &uno desempen)ada pelos s-itc)es. @ muito mais di&cil ver essas camadas )ier+rquicas quando a rede instalada em uma empresa. Clique no boto aAout &sico na &igura. " &igura mostra dois andares de um edi&cio. /s computadores e os dispositivos de rede do usu+rio que precisam de acesso . rede esto em um andar. /s recursos, como servidores de e6mail e servidores de banco de dados, esto localizados em outro andar. Para assegurar que cada andar ten)a acesso a rede, os s-itc)es das camadas de acesso e de distribuio so instalados nos -iring closets de cada andar e conectados a todos os dispositivos que precisam de acesso . rede. " &igura mostra um rac> pequeno de s-itc)es. /s s-itc)es das camadas de acesso e de distribuio esto um sobre o outro no arm+rio de instalao eltrica. 5mbora o s-itc) da camada de n2cleo e os demais da camada de distribuio no se%am mostrados, possvel ver como o laAout &sico de uma rede di&erente do laAout l'gico de uma rede. ;ene&cios de uma rede )ier+rquica B+ muitos bene&cios associados aos designs de rede )ier+rquica. 5scalabilidade " escala das redes )ier+rquicas muito boa. " modularidade do design permite replicar elementos de design na medida em que a rede cresce. Como cada inst7ncia do m'dulo consistente, &+cil de plane%ar e implementar a e,panso. Por e,emplo, se o modelo de design consistir em dois s-itc)es da camada de distribuio para dez s-itc)es da camada de acesso, ser+ possvel continuar adicionando s-itc)es da camada de acesso at que )a%a dez s-itc)es da camada de acesso em cone,o cruzada com os dois s-itc)es da camada de distribuio antes que se%a necess+rio acrescentar s-itc)es da camada de distribuio adicionais . topologia de rede. "lm disso, na medida em que adiciona mais s-itc)es da camada de distribuio para acomodar a carga dos s-itc)es da camada de acesso, voc pode acrescentar s-itc)es da camada de n2cleo adicionais para tratar a carga adicional no n2cleo. :edund7ncia #a medida em que uma rede cresce, a disponibilidade se torna mais importante. (oc pode aumentar drasticamente a disponibilidade por meio de implementa*es redundantes simples comredes )ier+rquicas. /s s-itc)es da camada de acesso so conectados a dois s-itc)es da camada de distribuio di&erentes para assegurar uma redund7ncia de camin)o. Caso )a%a &al)a nos s-itc)es da camada de distribuio, o s-itc) da camada de acesso pode comutar para o outro s-itc) da camada de distribuio. "lm disso, os s-itc)es da camada de distribuio so conectados a dois ou mais s-itc)es da camada de n2cleo para assegurar uma disponibilidade de camin)o em caso de &al)a de um dos s-itc)es do n2cleo. " 2nica camada onde a redund7ncia est+ limitada a camada de acesso. #ormalmente, os dispositivos de n' &inais, como PCs, impressoras e tele&ones 4P, no tm a capacidade de se conectar a v+rios s-itc)es da camada de acesso para ter uma redund7ncia. 0e )ouvesse &al)a em um s-itc) da camada de acesso, apenas os dispositivos conectados a ele seriam a&etados pela queda. / restante da rede continuaria &uncionando sem ser a&etado. 8esempen)o Comunicao cu%o desempen)o aprimorado, evitando6se a transmisso de dados por meio de s-itc)es intermedi+rios de bai,o desempen)o. /s dados so enviados por meio de lin>s de porta de s-itc) agregados da camada de acesso at a camada de distribuio com apro,imadamente a velocidade do &io na maioria dos casos. 5m seguida, a camada de distribuio usa suas &un*es de comutao de alto desempen)o para encamin)ar o tr+&ego at o n2cleo, onde roteado at seu destino &inal. Como as camadas do n2cleo e de distribuio e,ecutam suas opera*es em velocidades muito altas, )+ menos conteno para a largura de banda da rede. 8essa &orma, redes )ier+rquicas criadas corretamente podem c)egar pr',imo . velocidade do &io entre todos os dispositivos.

0egurana " segurana aprimorada e mais &+cil de gerenciar. /s s-itc)es da camada de acesso podem ser con&igurados com v+rias op*es de segurana de porta que &ornecem controle sobre que dispositivos tm permisso para se conectar . rede. (oc tambm tem a &le,ibilidade de usar polticas de segurana mais avanadas na camada de distribuio. Convm aplicar polticas de controle de acesso que de&inam quais protocolos de comunicao so implantados na rede e onde eles tm permisso para avanar. Por e,emplo, se quisesse limitar o uso de B99P a uma comunidade de usu+rios espec&ica conectada na camada de acesso, voc poderia aplicar uma poltica que bloqueasse o tr+&ego B99P na camada de distribuio. :estringir o tr+&ego com base em protocolos de camada mais altos, como 4P e B99P, e,ige que os s-itc)es possam processar polticas nessa camada. "lguns s-itc)es da camada de acesso suportam a &uncionalidade de Camada C, mas esse costuma ser o trabal)o dos s-itc)es da camada de distribuio para processar dados da Camada C, porque eles podem process+6los com muito mais e&icincia. Derenciabilidade " gerenciabilidade relativamente simples em uma rede )ier+rquica. Cada camada do design )ier+rquico e,ecuta &un*es espec&icas, consistentes ao longo de toda a camada. Por isso, se precisasse alterar a &uncionalidade de um s-itc) da camada de acesso, voc poderia repetir essa alterao em todos os s-itc)es da camada de acesso na rede porque eles devem e,ecutar as mesmas &un*es em sua camada. " implantao de novos s-itc)es tambm simpli&icada porque as con&igura*es de s-itc) podem ser copiadas entre dispositivos com pouqussimas modi&ica*es. " consistncia entre os s-itc)es em cada camada permite uma r+pida recuperao e uma soluo de problemas mais simples. 5m algumas situa*es especiais, talvez )a%a inconsistncias na con&igurao entre dispositivos, logo, voc deve assegurar que as con&igura*es se%am bem documentadas para que voc possa compar+6las antes da implantao. 0ustentabilidadeComo as redes )ier+rquicas so modulares por natureza e a escalabilidade muito boa, elas so &+ceis de serem mantidas. Com outros designs da topologia de rede, a gerenciabilidade &ica cada vez mais complicada na medida em que a rede cresce. "lm disso, em alguns modelos de design de rede, )+ um limite claro quanto ao taman)o a que a rede pode c)egar antes de se tornar complicada e de manuteno cara. #o modelo de design )ier+rquico, as &un*es do s-itc) so de&inidas em cada camada, o que simpli&ica a seleo do s-itc) correto. "dicionar s-itc)es a uma camada no necessariamente signi&ica que no )aver+ um gargalo ou outra limitao em outra camada. Para que uma topologia de rede em mal)a completa atin%a o desempen)o m+,imo, todos os s-itc)es precisam ser s-itc)es de alto desempen)o, porque cada um precisa ser capaz de e,ecutar todas as &un*es da rede. #o modelo )ier+rquico, as &un*es de s-itc) so di&erentes em cada camada. (oc pode economizar, usando s-itc)es da camada de acesso mais baratos na camada mais bai,a e gastar mais nas camadas de distribuio e do n2cleo para obter um alto desempen)o na rede. Princpios do design de rede )ier+rquico 0' porque uma rede parece ter um design )ier+rquico no signi&ica que ela &oi bem pro%etada. 5stas diretrizes simples a%udaro a di&erenciar redes )ier+rquicas bem e mal pro%etadas. 5sta seo no pretende &ornecer todas as )abilidades e o con)ecimento de que voc precisa para criar uma rede )ier+rquica, mas o&erece uma oportunidade de comear a praticar suas )abilidades, trans&ormando uma topologia de rede plana em uma topologia de rede )ier+rquica. 8i7metro da rede 8urante a criao de uma topologia de rede )ier+rquica, a primeira coisa a ser considerada o di7metro da rede. / di7metro costuma ser uma medida de dist7ncia, mas, neste caso, estamos usando o termo para medir o n2mero de dispositivos. / di7metro da rede o n2mero de dispositivos que um pacote precisa cruzar antes de c)egar at seu destino. Eanter o di7metro da rede bai,o assegura uma latncia bai,a e previsvel entre os dispositivos. Passe o mouse sobre o boto 8i7metro da rede na &igura. #a &igura, PC1 se comunica com PCC. 9alvez )a%a at seis s-itc)es interconectados entre PC1 e PCC. #este caso, o di7metro da rede F. Cada s-itc) no camin)o apresenta algum grau de latncia.

" latncia do dispositivo de rede o tempo gasto por um dispositivo quando ele processa um pacote ou quadro. Cada s-itc) precisa determinar o endereo E"C de destino do quadro, veri&icar sua tabela de endereos E"C e encamin)ar o quadro pela porta apropriada. Eesmo que todo o processo ocorra em uma &rao de segundo, aumenta o tempo quando o quadro precisa cruzar muitos s-itc)es. #o modelo )ier+rquico de trs camadas, a segmentao de Camada G na camada de distribuio praticamente elimina o di7metro da rede como problema. 5m uma rede )ier+rquica, o di7metro da rede sempre ser+ um n2mero previsvel de saltos entre os dispositivos de origem e de destino. "gregao da largura de banda Cada camada no modelo de rede )ier+rquico uma possvel candidata . agregao da largura de banda. " agregao da largura de banda a pr+tica de considerar os requisitos de largura de banda espec&icos de cada parte da )ierarquia. 8epois que os requisitos de largura de banda da rede so con)ecidos, os lin>s entre os s-itc)es espec&icos podem ser agregados, o que c)amado de agregao de lin>. " agregao de lin> permite a integrao de v+rios lin>s de porta de s-itc), o que proporciona maior produtividade entre os s-itc)es. " Cisco tem uma tecnologia de agregaode lin> pr'pria c)amada 5t)erC)annel, que permite a consolidao de v+rios lin>s 5t)ernet. 3ma discusso da 5t)erC)annel est+ alm do escopo deste curso. Para saber mais, visite1 )ttp1HH---.cisco.comHenH30Htec)Ht>CIJHt>G1CHtsdKtec)nologAKsupportKprotocolK)ome.)tml !em ingls$. Passe o mouse sobre o boto "gregao da largura de banda na &igura. #a &igura, os computadores PC1 e PCC e,igem uma quantidade signi&icativa de largura de banda porque so usados para desenvolver simula*es clim+ticas. / gerente de rede determinou que os s-itc)es da camada de acesso 01, 0C e 0L e,igem uma largura de banda maior. "compan)ando a )ierarquia, esses s-itc)es da camada de acesso se conectam aos s-itc)es de distribuio 81, 8G e 8M. /s s-itc)es da camada de acesso se conectam aos s-itc)es da camada de n2cleo C1 e CG. /bserve como lin>s espec&icos em portas espec&icas em cada s-itc) so agregados. 8essa &orma, uma largura de banda maior &ornecida para uma parte espec&ica da rede. /bserve que, nesta &igura, os lin>s agregados so indicados por duas lin)as pontil)adas com uma elipse ligando6os. 5m outras &iguras, os lin>s agregados so representados por uma 2nica lin)a pontil)ada com uma elipse. :edund7ncia :edund7ncia uma parte da criao de uma rede altamente disponvel. " redund7ncia pode ser &ornecida de v+rias &ormas. Por e,emplo, possvel duplicar as cone,*es de rede entre dispositivos ou duplicar os pr'prios dispositivos. 5ste captulo e,plora como empregar camin)os de rede redundantes entre s-itc)es. 3ma discusso sobre como duplicar dispositivos de rede e empregar protocolos de rede especiais para assegurar alta disponibilidade est+ alm do escopo deste curso. Para ver uma discusso interessante sobre alta disponibilidade, visite1 )ttp1HH---.cisco.comHenH30HproductsHpsFLL0HproductsKiosKtec)nologAK)ome.)tml !em ingls$. 4mplementar lin>s redundantes pode ser caro. 4magine se todos os s-itc)es em cada camada da )ierarquia de rede tivesse uma cone,o com todos os s-itc)es na pr',ima camada. @ improv+vel que voc consiga implementar redund7ncia na camada de acesso por causa do custo e dos recursos limitados nos dispositivos &inais, mas voc pode criar uma redund7ncia nas camadas de distribuio e do n2cleo da rede. Passe o mouse sobre o boto in>s redundantes na &igura. #a &igura, os lin>s redundantes so mostrados nas camadas de distribuio e do n2cleo. #a camada de distribuio, )+ dois s-itc)es da camada de distribuio, o mnimo e,igido para suportar redund7ncia nessa camada. /s s-itc)es da camada de acesso, 01, 0C, 0M e 0F, so conectados de maneira cruzada aos s-itc)es da camada de distribuio. 4sso protege sua rede em caso de &al)a de um dos s-itc)es de distribuio. #o caso de uma &al)a, o s-itc) da camada de acesso a%usta seu camin)o de transmisso e encamin)a o tr+&ego at o outro s-itc) de distribuio. "lguns cen+rios de &al)a na rede %amais podem ser evitados, por e,emplo, se acaba a energia na cidade inteira, ou se todo o edi&cio demolido por causa de um terremoto. " redund7ncia no tenta

resolver esses tipos de desastres. Comece na camada de acesso 4magine que um novo design de rede se%a obrigat'rio. :equisitos de design, como o nvel de desempen)o ou a redund7ncia necess+ria, so determinados pelas metas comerciais da organizao. Nuando os requisitos de design so documentados, o designer pode comear a escol)er o equipamento e a in&ra6estrutura para implementar o design."o iniciar a seleo de equipamento na camada de acesso, voc pode assegurar que acomoda todos os dispositivos de rede que precisam de acesso . rede. 8epois de contabilizar todos os dispositivos &inais, voc tem uma idia mel)or de quantos s-itc)es da camada de acesso voc precisa. / n2mero de s-itc)es da camada de acesso, e o tr+&ego estimado que cada um gera, a%uda a determinar quantos s-itc)es da camada de distribuio so obrigat'rios para obter o desempen)o e a redund7ncia necess+rios para a rede. 8epois de determinar o n2mero de s-itc)es da camada de distribuio, voc poder+ identi&icar quantos s-itc)es do n2cleo so obrigat'rios para manter o desempen)o da rede. 3ma discusso completa sobre como determinar que s-itc) escol)er com base no &lu,o de tr+&ego e quantos s-itc)es do n2cleo so obrigat'rios para manter o desempen)o est+ alm do escopo deste curso. Para uma boa introduo ao design de rede, leia este livro, disponvel em Ciscopress.com1 9op68o-n #et-or> 8esign de Priscilla /ppen)eimer !G00M$. "s pequenas e mdias empresas esto aceitando a idia de e,ecutar servios de voz e de vdeo em suas redes de dados. (e%amos como voz e vdeo sobre 4P !(o4P$ a&etam uma rede )ier+rquica. 5quipamento legado Convergncia o processo de integrar comunicao por voz e vdeo em uma rede de dados. "s redes convergentes %+ e,istem )+ algum tempo, mas s' eram possveis em organiza*es de grande porte por causa dos requisitos de in&ra6estrutura da rede e do gerenciamento comple,o envolvido para que elas &uncionassem sem apresentar problemas. Bavia custos altos de rede associados . convergncia porque um )ard-are de s-itc) mais caro era obrigat'rio para suportar os requisitos de largura de banda adicionais. "s redes convergentes tambm e,igiam um amplo gerenciamento em relao . Nualidade de 0ervio !No0$, porque o tr+&ego de dados de voz e de vdeo precisava ser classi&icado e priorizado na rede. Poucas pessoas tin)am e,perincia em redes de voz, vdeo e dados para viabilizar a convergncia e torn+6la &uncional. "lm disso, o equipamento legado impede o processo. " &igura mostra o s-itc) legado de uma empresa tele&Onica. " maioria das empresas tele&Onicas &ez a transio para s-itc)es digitais. #o entanto, como )+ muitos escrit'rios que continuam usando tele&ones anal'gicos, eles ainda tm os -iring closets dos tele&ones anal'gicos e,istentes. Como os tele&ones anal'gicos ainda no &oram substitudos, voc tambm ver+ o equipamento que precisa suportar os sistemas tele&Onicos legados e P";P, alm dos tele&ones baseados em 4P. 5sse tipo de equipamento ser+ migrado lentamente para s-itc)es tele&Onicos modernos com base em 4P. Clique no boto 9ecnologia avanada na &igura. 9ecnologia avanada "s redes de voz, vdeo e dados convergentes se tornaram mais populares recentemente no mercado de pequenas e mdias empresas por conta dos avanos &eitos na tecnologia. "gora a convergncia mais &+cil de implementar e gerenciar, alm de ser mais barata. " &igura mostra uma integrao entre tele&one (o4P e s-itc) apropriada a uma empresa de mdio porte entre GL0 e M00 &uncion+rios. " &igura tambm mostra um s-itc) Cisco CatalAst 5,press L00 e um tele&one Cisco QJ0FD apropriados a empresas de mdio porte. 5ssa tecnologia (o4P s' costumava ser acessvel a empresas e governos. Eigrar para uma rede convergente pode ser uma deciso di&cil caso a empresa %+ ten)a investido em redes de voz, vdeo e dados separadas. @ di&cil abandonar um investimento que continua &uncionando, mas )+ v+rias vantagens na convergncia de voz, vdeo e dados em uma 2nicain&ra6estrutura de rede. 3m bene&cio de uma rede convergente que e,iste apenas uma rede para gerenciar. Com redes de voz, vdeo e dados separadas, as altera*es &eitas na rede precisam ser coordenadas atravs da rede.

9ambm )+ custos adicionais resultantes de usar trs con%untos de cabeamento de rede. 3sar uma 2nica rede signi&ica que voc precisa gerenciar apenas uma in&ra6estrutura cabeada. /utro bene&cio so os custos mais bai,os de implementao e de gerenciamento. @ mais barato implementar uma 2nica in&ra6estrutura de rede do que trs in&ra6estruturas de rede distintas. Derenciar uma 2nica rede tambm mais barato. 9radicionalmente, se uma empresa tiver uma rede de voz e de dados separada, ela ter+ um grupo de pessoas gerenciando a rede de voz e outro gerenciando a rede de dados. Com uma rede convergente, voc tem um grupo gerenciando as redes de voz e de dados. Clique no boto #ovas op*es na &igura. #ovas op*es "s redes convergentes do op*es que no e,istiam at ento. "gora voc pode vincular a comunicao por voz e vdeo diretamente ao sistema de computador pessoal de um &uncion+rio, con&orme mostrado na &igura. #o )+ nen)uma necessidade de um mono&one caro ou de um equipamento de videocon&erncia. @ possvel realizar a mesma &uno usando um so&t-are especial integrado a um computador pessoal. 0o&tp)ones, como o Cisco 4P Communicator, o&erecem muita &le,ibilidade para as empresas. " pessoa no canto superior esquerdo da &igura est+ usando um so&tp)one no computador. Nuando o so&t-are usado em lugar de um tele&one &sico, uma empresa pode converter rapidamente para redes convergentes, porque no )+ nen)uma grande despesa na compra de tele&ones 4P e dos s-itc)es necess+rios para alimentar os tele&ones. Com a adio de -ebcams baratas, as videocon&erncias podem ser adicionadas a um so&tp)one. 5sses so apenas alguns e,emplos &ornecidos por um port&'lio de solu*es em comunicao mais amplo que rede&inem os processos atuais da empresa. :edes de voz, de vdeo e de dados separadas Como voc pode ver na &igura, uma rede de voz contm lin)as tele&Onicas isoladas no sentido de um s-itc) P";P para permitir a conectividade tele&Onica com a :ede de tele&onia p2blica comutada !P09#$. Nuando um novo tele&one adicionado, uma nova lin)a deve ser acoplada ao P";P. / P";P costuma estar localizado em um -iring closet telco, separado dos -iring closet de dados e de vdeo. /s -iring closet normalmente so separados porque pessoal de suporte di&erente e,ige acesso a cada sistema. #o entanto, usando uma rede )ier+rquica pro%etada corretamente e implementando polticas de No0 que priorizem os dados de +udio, os dados de voz podem ser convergidos em uma rede de dados e,istente com mnimo ou nen)um impacto sobre a qualidade de +udio. Clique no boto :ede de vdeo na &igura para ver um e,emplo de uma rede de vdeo separada. #essa &igura, o equipamento de videocon&erncia cabeado separadamente das redes de voz e de dados. /s dados de videocon&erncias podem consumir uma largura de banda signi&icativa de uma rede. 8essa &orma, as redes de vdeo &oram mantidas separadamente para permitir o &uncionamento do equipamento de videocon&erncias em velocidade m+,ima sem competir pela largura de banda com os &lu,os de voz e de dados. 3sando uma rede )ier+rquica pro%etada corretamente e implementando polticas de No0 que priorizem os dados de vdeo, os dados de vdeo podem ser convergidos em uma rede de dados e,istente com mnimo ou nen)um impacto sobre a qualidade devdeo. Clique no boto :ede de dados na &igura para ver um e,emplo de uma rede de dados separada. " rede de dados interconecta as esta*es de trabal)o e os servidores em uma rede para &acilitar o compartil)amento de recursos. "s redes de dados podem consumir uma largura de banda de comando signi&icativa, razo pela qual as redes de voz, de vdeo e de dados &oram mantidas segregadas por tanto tempo. "gora que as redes )ier+rquicas pro%etadas corretamente podem acomodar os requisitos de largura de banda da comunicao de voz, de vdeo e de dados simultaneamente, &az sentido convergi6las em uma 2nica rede )ier+rquica. "n+lise do &lu,o de tr+&ego Para escol)er o s-itc) apropriado a uma camada em uma rede )ier+rquica, voc precisa ter as especi&ica*es que detal)am os &lu,os de tr+&ego de destino, as comunidades de usu+rios, os servidores de dados e os servidores de armazenamento de dados.

"s empresas precisam de uma rede capaz de atender aos requisitos sempre em evoluo. 3ma empresa pode comear com alguns PCs interconectados de &orma que eles possam compartil)ar dados. R medida que a empresa adiciona mais &uncion+rios, dispositivos, como PCs, impressoras e servidores, so adicionados . rede. "compan)ando os novos dispositivos est+ um aumento no tr+&ego da rede. "lgumas empresas esto substituindo seus sistemas de tele&onia e,istentes por sistemas de tele&onia de voz sobre 4P !(o4P$, o que acrescenta um tr+&ego adicional. "o escol)er o )ard-are do s-itc), determine quais s-itc)es so necess+rios nas camadas do n2cleo, de distribuio e de acesso para acomodar os requisitos de largura de banda da sua rede. / seu plano deve levar em conta requisitos de largura de banda &uturos. Compre o )ard-are do s-itc) Cisco apropriado para acomodar tanto as necessidades atuais quanto as &uturas. Para a%udar a escol)er os s-itc)es apropriados com mais preciso, &aa e registre an+lises do &lu,o de tr+&ego regularmente. "n+lise do &lu,o de tr+&ego "n+lise do &lu,o de tr+&ego o processo de medir o uso da largura de banda em uma rede e de analisar os dados com a &inalidade de a%ustar o desempen)o, plane%ar a capacidade e tomar decis*es quanto . mel)oria do )ard-are. " an+lise do &lu,o de tr+&ego &eita usando o so&t-are de an+lise do &lu,o de tr+&ego. 5mbora no )a%a nen)uma de&inio precisa do &lu,o de tr+&ego da rede, tendo em vista a an+lise do &lu,o de tr+&ego, podemos dizer que o tr+&ego da rede a quantidade de dados enviados por meio de uma rede durante um determinado perodo. 9odos os dados da rede contribuem para o tr+&ego, independentemente de seu prop'sito ou origem. "nalisar as v+rias origens de tr+&ego e seu impacto na rede permite a%ustar com mais preciso e atualizar a rede para obter o mel)or desempen)o possvel. /s dados do &lu,o de tr+&ego podem ser usados para a%udar a determinar quanto tempo voc pode continuar usando o )ard-are de rede e,istente antes que se %usti&ique atualizar para acomodar os requisitos de largura de banda adicionais. "o tomar suas decis*es sobre que )ard-are comprar, voc deve considerar as densidades de porta e as ta,as de encamin)amento do s-itc) para assegurar uma &uno de crescimento apropriada. "s ta,as de encamin)amento e de densidade de porta sero e,plicadas posteriormente neste captulo. B+ muitas &ormas de monitorar o &lu,o de tr+&ego em uma rede. @ possvel monitorar as portas individuais do s-itc) manualmente para obter a utilizao da largura de banda com o passar dotempo. "o analisar os dados do &lu,o de tr+&ego, voc dese%a determinar requisitos &uturos do &lu,o de tr+&ego com base na capacidade em determinadas )oras do dia e onde grande parte dos dados gerada e enviada. #o entanto, para obter resultados precisos, voc precisa registrar dados o su&iciente. :egistrar manualmente os dados de tr+&ego um processo entediante que e,ige muito tempo e dedicao. Selizmente, )+ algumas solu*es automatizadas. Serramentas de an+lise B+ muitas &erramentas de an+lise de &lu,o do tr+&ego que registram dados do &lu,o de tr+&ego em um banco de dados e &azem uma an+lise da tendncia disponveis. 5m redes maiores, as solu*es em coleta de so&t-are so o 2nico mtodo e&etivo para e,ecutar uma an+lise do &lu,o de tr+&ego. " &igura e,ibe um e,emplo da 0olar-inds /rion I.1 #etSlo- "nalAsis, que monitora o &lu,o de tr+&ego em uma rede. 5nquanto o so&t-are est+ coletando dados, possvel ver como cada inter&ace est+ se saindo em um determinado momento na rede. 3sando os gr+&icos includos, possvel identi&icar problemas do &lu,o de tr+&ego visualmente. 4sso muito mais &+cil do que precisar interpretar os n2meros em uma coluna de dados do &lu,o de tr+&ego. "n+lise das comunidades de usu+rios "n+lise da comunidade de usu+rios o processo de identi&icao de v+rios grupos de usu+rios e de seu impacto sobre o desempen)o da rede. " &orma como os usu+rios so agrupados a&eta aspectos relacionados . densidade de porta e ao &lu,o de tr+&ego, que, por sua vez, in&luencia a seleo dos s-itc)es da rede. " densidade de porta ser+ e,plicada posteriormente neste captulo. 5m um edi&cio comercial tpico, os usu+rios &inais so agrupados de acordo com seus cargos, porque eles precisam de acesso semel)ante a recursos e aplicativos. (oc pode encontrar o

departamento de :ecursos Bumanos !:B$ localizado em um andar de um edi&cio comercial, enquanto o de Sinanas est+ localizado em outro andar. Cada departamento tem um n2mero de usu+rios e necessidades de aplicativos di&erentes, e,igindo acesso a recursos de dados di&erentes disponveis em toda a rede. Por e,emplo, ao selecionar s-itc)es para os -iring closets dos departamentos de :B e de &inanas, voc escol)eria um s-itc) que tivesse portas o su&iciente para atender .s necessidades do departamento e &osse bastante e&iciente para acomodar os requisitos de tr+&ego de todos os dispositivos nesse andar. "lm disso, um bom plano de design da rede leva em conta o crescimento de cada departamento para assegurar que )a%a portas de s-itc) disponveis o su&iciente que possam ser utilizadas antes da pr',ima mel)oria plane%ada para a rede. Como mostrado na &igura, o departamento de :B requer G0 esta*es de trabal)o para seus G0 usu+rios. 4sso quer dizer G0 portas de s-itc) necess+rias . cone,o das esta*es de trabal)o com a rede. 0e &osse selecionar um s-itc) da camada de acesso apropriado para acomodar o departamento de :B, voc provavelmente escol)eria um s-itc) com GM portas que tivesse portas o su&iciente para acomodar as G0 esta*es de trabal)o e os uplin>s para os s-itc)es da camada de distribuio. Crescimento &uturo Eas esse plano no leva em conta um crescimento &uturo. Considere o que acontecer+ se o departamento de :B receber mais cinco &uncion+rios. 3m plano de rede s'lido inclui a ta,a de crescimento do pessoal nos 2ltimos cinco anos para ser capaz de prever o crescimento &uturo. 9endo isso em mente, voc dese%a comprar um s-itc) capaz de acomodar mais de GM portas, como os s-itc)es empil)+veis ou modulares podem escalar. "ssim tambm como, observando o n2mero de dispositivos em um determinado s-itc) de uma rede, voc deve investigar o tr+&ego da rede gerado por aplicativos de usu+rio &inal. "lgumascomunidades de usu+rios usam aplicativos que geram muito tr+&ego da rede, enquanto outras comunidades de usu+rios, no. Eedindo o tr+&ego da rede gerado para todos os aplicativos sendo usados por comunidades de usu+rios di&erentes e determinando o local da &onte de dados, possvel identi&icar o e&eito de adicionar mais usu+rios a essa comunidade. 3ma comunidade de usu+rios do taman)o de um grupo de trabal)o em uma pequena empresa suportada por alguns s-itc)es, estando normalmente conectada ao mesmo s-itc) que o servidor. 5m empresas de mdio porte, as comunidades de usu+rios so suportadas por muitos s-itc)es. /s recursos de que as empresas de mdio porte ou as comunidades de usu+rios corporativos precisam podem estar localizados em +reas separadas geogra&icamente. ConseqTentemente, o local das comunidades de usu+rios in&luencia onde armazenamentos de dados e server &arms so localizados. Clique no boto 8epartamento de &inanas na &igura. 0e os usu+rios do departamento de Sinanas estiverem usando um aplicativo que use muito a rede e que troque dados com um servidor espec&ico na rede, talvez &aa sentido localizar a comunidade de usu+rios do departamento de &inanas pr',imo desse servidor. ocalizando os usu+rios pr',imos de seus servidores e armazenamentos de dados, possvel reduzir o di7metro da rede para a comunicao, ao mesmo tempo em que se reduz o impacto do tr+&ego em todo o resto da rede. 3ma complicao da an+lise do uso de aplicativo por comunidades de usu+rios que esse uso nem sempre est+ ligado por departamento ou local &sico. 9alvez se%a necess+rio analisar o impacto do aplicativo em muitos s-itc)es de rede para determinar seu impacto geral. "rmazenamentos de dados e an+lise de servidores de dados "o analisar o tr+&ego em uma rede, considere onde esto localizados os armazenamentos e os servidores de dados para que se%a possvel determinar o impacto do tr+&ego na rede. /s 8ata 0tores podem ser servidores, storage area net-or>s !0"#s$, net-or>6attac)ed storage !#"0$, unidades de &ita de bac>up ou qualquer outro dispositivo ou componente onde grandes quantidades de dados so armazenadas. "o considerar o tr+&ego para armazenamentos de dados e servidores, considere os tr+&egos do modelo clienteHservidor e servidorHservidor. Como voc pode ver na &igura, o tr+&ego clienteHservidor o tr+&ego gerado quando um dispositivo cliente acessa dados dos reposit'rios de dados ou dos servidores. / tr+&ego clienteHservidor

normalmente passa por v+rios s-itc)es at alcanar seu destino. " agregao de largura de banda e as ta,as de encamin)amento do s-itc) so &atores importantes a serem considerados durante a tentativa de eliminao de gargalos para esse tipo de tr+&ego. Clique no boto Comunicao servidorHservidor na &igura. / tr+&ego servidorHservidor o tr+&ego gerado entre dispositivos de armazenamento de dados na rede. "lguns aplicativos para servidores geram volumes muito altos de tr+&ego entre armazenamentos de dados e outros servidores. Para otimizar o tr+&ego servidorHservidor, os servidores que precisam de acesso &reqTente a determinados recursos devem estar localizados pr',imos uns dos outros para que o tr+&ego gerado por eles no a&ete o desempen)o do restante da rede. /s servidores e os armazenamentos de dados costumam estar localizados em data centers dentro de uma empresa. 3m data center uma +rea protegida do edi&cio onde servidores, armazenamentos de dados e outros equipamentos de rede esto localizados. 3m dispositivo pode estar localizado &isicamente no data center, mas representado em um local bem di&erente natopologia l'gica. / tr+&ego nos s-itc)es do data center costuma ser bastante alto devido ao tr+&ego servidorHservidor e clienteHservidor que percorre os s-itc)es. 8essa &orma, os s-itc)es selecionados para data centers devem ser s-itc)es de desempen)o mais alto que os s-itc)es que voc encontraria nos -iring closets na camada de acesso. 5,aminando os camin)os de dados para v+rios aplicativos usados por comunidades de usu+rios di&erentes, possvel identi&icar gargalos potenciais em que o desempen)o do aplicativo pode ser a&etado pela largura de banda inadequada. Para mel)orar o desempen)o, voc pode agregar lin>s para acomodar a largura de banda ou substituir os s-itc)es mais lentos por s-itc)es mais r+pidos capazes de tratar a carga do tr+&ego. 8iagramas de topologia 3m diagrama de topologia mostra como todos os s-itc)es so interconectados, detal)ando at que porta do s-itc) interconecta os dispositivos. 3m diagrama de topologia mostra como todos os s-itc)es so interconectados, detal)ado at que porta do s-itc) interconecta os dispositivos. 3m diagrama de topologia e,ibe gra&icamente qualquer camin)o redundante ou portas agregadas entre os s-itc)es que &ornecem resilincia e desempen)o. 5le mostra onde e quantos s-itc)es esto sendo usados na rede, bem como tambm identi&ica sua con&igurao. /s diagramas de topologia tambm podem conter in&orma*es sobre densidades de dispositivo e comunidades de usu+rios. 9er um diagrama de topologia permite identi&icar visualmente gargalos potenciais no tr+&ego da rede de &orma que se%a possvel se concentrar na coleta de dados da an+lise de tr+&ego em +reas nas quais as mel)orias podem ter o impacto mais signi&icativo sobre o desempen)o. Pode ser muito di&cil montar uma topologia de rede depois, se voc no &izer parte do processo de design. /s cabos de rede nos -iring closets desaparecem no c)o e no tel)ado, o que di&iculta o rastreamento at seus destinos. 5 como os dispositivos esto espal)ados por todo o edi&cio, di&cil saber como todos os equipamentos so conectados entre si. Com pacincia, possvel determinar com e,atido como tudo est+ interconectado e, em seguida, documentar a in&ra6estrutura de rede em um diagrama de topologia. " &igura e,ibe um diagrama de topologia de rede simples. /bserve quantos s-itc)es esto presentes na rede, bem como a &orma de intercone,o de cada um deles. / diagrama de topologia identi&ica cada porta de s-itc) usada na comunicao inter6s-itc) e nos camin)os redundantes entre os s-itc)es das camadas de acesso e de distribuio. / diagrama de topologia tambm e,ibe onde esto localizadas as di&erentes comunidades de usu+rios na rede e o local dos servidores e dos armazenamentos de dados. Caractersticas &sicas do s-itc) Nuais so os principais recursos dos s-itc)es usados em redes )ier+rquicasU Nuando voc observa as especi&ica*es de um s-itc), o que signi&icam todos os acrOnimos e &rasesU / que signi&ica VPo5V e o que Vta,a de encamin)amentoVU #este t'pico, voc obter+ in&orma*es sobre esses recursos. "o selecionar um s-itc), voc precisa optar por uma con&igurao &i,a ou modular e empil)+vel ou

no empil)+vel. /utra considerao a espessura do s-itc) e,pressada em n2mero de unidades de rac>. Por e,emplo, todos os 0-itc)es de Con&igurao Si,a mostrados na &igura tm uma unidade de rac> !13$. Rs vezes, essas op*es so con)ecidas como caractersticas &sicas do s-itc).. 0-itc)es de con&igurao &i,a/s s-itc)es de con&igurao &i,a so e,atamente aquilo que voc espera, &i,os quanto . sua con&igurao. 4sso signi&ica que no possvel adicionar recursos ou op*es ao s-itc) alm dos que acompan)am originalmente o s-itc). / modelo espec&ico que voc compra determina os recursos e as op*es disponveis. Por e,emplo, se comprar um s-itc) &i,o gigabit com GM portas, no ser+ possvel adicionar portas quando voc precisar. #ormalmente, )+ op*es de con&igurao di&erentes que variam quanto ao n2mero e aos tipos de portas includas. 0-itc)es modulares /s s-itc)es modulares o&erecem mais &le,ibilidade em sua con&igurao. /s s-itc)es modulares normalmente acompan)am um c)assi de taman)o di&erente que permite a instalao de v+rias placas de lin)a modulares. #a verdade, as placas de lin)a contm as portas. " placa de lin)a se encai,a no c)assi do s-itc) como as placas de e,panso encai,adas em um PC. Nuanto maior &or o c)assi, mais m'dulos ele poder+ suportar. Como voc pode ver na &igura, talvez )a%a muitos taman)os de c)assi di&erentes para escol)er. 0e comprasse um s-itc) modular com uma placa de lin)a com GM portas, voc poderia adicionar &acilmente uma placa de lin)a de GM portas, aumentando o n2mero total de portas para at MI. 0-itc)es empil)+veis /s s-itc)es empil)+veis podem ser interconectados usando um cabo bac>plane que &ornece produtividade em grande largura de banda entre os s-itc)es. " Cisco apresentou a tecnologia 0tac>Wise em uma de suas lin)as de produto de s-itc). " 0tac>Wise permite interconectar at nove s-itc)es usando cone,*es bac>plane completamente redundantes. Como voc pode ver na &igura, os s-itc)es so empil)ados um sobre o outro, e os cabos conectam os s-itc)es em interligao de equipamentos em cascata. /s s-itc)es empil)ados &uncionam e&etivamente como um 2nico s-itc) maior. /s s-itc)es empil)+veis so dese%ados onde a toler7ncia a &al)as e a disponibilidade de largura de banda so essenciais e um s-itc) modular muito caro para ser implementado. 3sando cone,*es cruzadas, a rede poder+ se recuperar rapidamente se )ouver &al)a em 2nico s-itc). /s s-itc)es empil)+veis usam uma porta especial para intercone,*es e no usam portas de lin)a para cone,*es de inter6s-itc). "s velocidades tambm costumam ser mais r+pidas que usar portas de lin)a para s-itc)es de cone,o. 8esempen)o "o selecionar um s-itc) para as camadas de acesso, de distribuio ou de n2cleo, considere a capacidade do s-itc) de suportar a densidade de porta, as ta,as de encamin)amento e os requisitos de agregao de largura de banda da rede. 8ensidade de porta 8ensidade de porta o n2mero de portas disponveis em um 2nico s-itc). /s s-itc)es de con&igurao &i,a normalmente suportam at MI portas em um 2nico dispositivo, com op*es para at quatro portas adicionais para dispositivos conect+veis de caractersticas &sicas pequena, como mostrado na &igura. "s altas densidades de porta permitem um mel)or uso do espao e da energia quando ambos se encontram limitados. 0e tivesse dois s-itc)es, cada um contendo GM portas, voc poderia suportar at MF dispositivos, porque perde pelo menos uma porta por s-itc) para conectar cada um ao resto da rede. "lm disso, duas tomadas so necess+rias. Por outro lado, se voc tiver um 2nico s-itc) com MI portas, MQ dispositivos podem ser suportados, com apenas uma porta sendo usada para conectar o s-itc) ao resto da rede e s' uma tomada necess+ria para acomodar o 2nico s-itc)./s s-itc)es modulares podem suportar densidades de porta muito altas pela adio de v+rias placas de lin)a de porta de s-itc), como mostrado na &igura. Por e,emplo, o s-itc) CatalAst FL00 pode suportar mais de 1.000 portas de s-itc) em um 2nico dispositivo. Drandes redes corporativas que suportam muitos mil)ares de dispositivos de rede e,igem alta densidade, s-itc)es modulares para usar mel)or o espao e a energia. 0em usar um s-itc) modular

de alta densidade, a rede precisaria de muitos s-itc)es de con&igurao &i,a para acomodar o n2mero de dispositivos que precisam de acesso . rede. 5ssa abordagem pode usar muitas tomadas e ocupar muito espao do arm+rio. (oc tambm deve abordar o problema dos gargalos de uplin>. 3ma srie de s-itc)es de con&igurao &i,a pode usar muitas portas adicionais para agregao de largura de banda entre s-itc)es com a &inalidade de obter o desempen)o dese%ado. Com um 2nico s-itc) modular, a agregao de largura de banda no c)ega a ser um problema porque o bac>plane do c)assi pode &ornecer a largura de banda necess+ria para acomodar os dispositivos conectados .s placas de lin)a de porta de s-itc). 9a,as de encamin)amento Clique no boto 9a,as de encamin)amento na &igura para ver um e,emplo das ta,as de encamin)amento em s-itc)es com densidades de porta di&erentes. "s ta,as de encamin)amento de&inem os recursos de processamento de um s-itc), classi&icando quantos dados podem ser processados pelo s-itc) por segundo. "s lin)as de produto de s-itc) so classi&icadas por ta,as de encamin)amento. /s s-itc)es da camada de entrada tm ta,as de encamin)amento in&eriores .s dos s-itc)es da camada corporativa. @ importante considerar as ta,as de encamin)amento ao selecionar um s-itc). 0e a ta,a de encamin)amento do s-itc) &or muito bai,a, ele no poder+ acomodar a comunicao completa na velocidade do &io em todas as portas de s-itc). (elocidade do &io a ta,a de dados que cada porta no s-itc) capaz de atingir, Sast 5t)ernet 100 EbHs ou Digabit 5t)ernet 1000 EbHs. Por e,emplo, um s-itc) gigabit de MI portas que &unciona com total velocidade de &io gera MI DbHs de tr+&ego. 0e s' suportar uma ta,a de encamin)amento de CG DbHs, o s-itc) no poder+ operar em total velocidade de &io em todas as portas simultaneamente. Selizmente, os s-itc)es da camada de acesso normalmente no precisam operar em total velocidade de &io porque eles so limitados &isicamente pelos uplin>s para a camada de distribuio. 4sso permite usar s-itc)es mais baratos, de menor desempen)o, na camada de acesso e usar os mais caros, de maior desempen)o, nas camadas de distribuio e de n2cleo, nas quais a ta,a de encamin)amento tem uma grande di&erena. "gregao de lin> Clique no boto "gregao de lin> na &igura. Como parte da agregao de largura de banda, voc deve determinar se )+ portas o su&iciente em um s-itc) a serem agregadas para suportar a largura de banda e,igida. Por e,emplo, considere um porta 5t)ernet Digabit que transporta at 1 DbHs de tr+&ego. 0e tivesse um s-itc) de GM portas, com todas elas capazes de operar em velocidades gigabit, voc poderia gerar at GM DbHs de tr+&ego da rede. 0e estiver conectado ao resto da rede por um 2nico cabo de rede, o s-itc) poder+ encamin)ar apenas 1 DbHs dos dados para o resto da rede. 8evido . conteno da largura de banda, os dados seriam encamin)ados mais lentamente. 4sso resulta na disponibilidade da velocidade do &io em 1HGM avos para cada um dos GM dispositivos conectados ao s-itc). (elocidade de &io descreve a ta,a de transmisso de dados m+,ima te'rica de uma cone,o. Por e,emplo, a velocidade de &io de uma cone,o 5t)ernet depende das propriedades &sicas e eltricas do cabo, em combinao com acamada mais bai,a dos protocolos de cone,o. " agregao de lin> a%uda a reduzir esses gargalos de tr+&ego, permitindo a integrao de at oito portas de s-itc) para a comunicao de dados, &ornecendo at I DbHs de produtividade de dados quando as portas 5t)ernet Digabit so usadas. Com a adio de v+rios uplin>s 5t)ernet Digabit 10 !10Db5$ em alguns s-itc)es da camada corporativa, ta,as de produtividade muito altas podem ser obtidas. " Cisco usa o termo 5t)erC)annel ao descrever portas de s-itc) agregadas. Como voc pode ver na &igura, so usadas quatro portas separadas nos s-itc)es C1 e 81 para criar um 5t)erC)annel de quatro portas. " tecnologia 5t)erC)annel permite a um grupo de lin>s &sicos 5t)ernet criar um lin> 5t)ernet l'gico com a &inalidade de &ornecer toler7ncia a &al)as e lin>s de alta velocidade entre s-itc)es, roteadores e servidores. #esse e,emplo, )+ quatro vezes mais produtividade em comparao com a cone,o de porta 2nica entre os s-itc)es C1 e 8G. Po5 e &uncionalidade da camada C 8uas outras caractersticas que voc talvez queira considerar ao selecionar um s-itc) so Po-er

over 5t)ernet !Po5$ e a &uncionalidade da Camada C. Po-er over 5t)ernet Po-er over 5t)ernet !Po5$ permite ao s-itc) alimentar um dispositivo usando o cabeamento 5t)ernet e,istente. Como voc pode ver na &igura, esse recurso pode ser usado por tele&ones 4P e alguns pontos de acesso sem &io. " Po5 d+ mais &le,ibilidade quando voc instala pontos de acesso sem &io e tele&ones 4P porque possvel instal+6los em qualquer lugar em que )a%a um cabo 5t)ernet. (oc no precisa considerar como transmitir energia b+sica para o dispositivo. (oc s' dever+ selecionar um s-itc) que suporte Po5 se &or aproveitar o recurso, porque ela agrega um custo consider+vel ao s-itc). Clique no cone do s-itc) para ver as portas Po5. Clique no cone do tele&one para ver as portas do tele&one. Clique no cone de ponto de acesso sem &io para ver suas portas. Sun*es da camada C Clique no boto Sun*es da Camada C na &igura para ver algumas &un*es da Camada C que podem ser &ornecidas por s-itc)es em uma rede )ier+rquica. #ormalmente, os s-itc)es &uncionam na Camada G do modelo de re&erncia /04, na qual eles lidam principalmente com os endereos E"C de dispositivos conectados a portas de s-itc). /s s-itc)es da Camada C o&erecem &uncionalidade avanada. /s s-itc)es da Camada C tambm so con)ecidos como s-itc)es multicamada. :ecursos do s-itc) da camada de acesso "gora que voc sabe quais &atores considerar ao escol)er um s-itc), nos permita e,aminar quais recursos so obrigat'rios em cada camada de uma rede )ier+rquica. "ssim, voc poder+ comparar a especi&icao do s-itc) com sua capacidade em &uncionar como um s-itc) das camadas de acesso, de distribuio ou de n2cleo./s s-itc)es da camada de acesso &acilitam a cone,o de dispositivos de n' &inal com a rede. Por esse motivo, eles precisam suportar recursos como a segurana de porta, ( "#s, Sast 5t)ernetHDigabit 5t)ernet, Po5 e agregao de lin>. " segurana de porta permite ao s-itc) decidir quantos ou quais dispositivos espec&icos tm permisso para se conectar ao s-itc). 9odos os s-itc)es Cisco suportam a segurana da camada de porta. " segurana de porta aplicada . camada de acesso. ConseqTentemente, trata6se de uma primeira lin)a de de&esa importante para uma rede. (oc obter+ in&orma*es sobre a segurana de porta no Captulo G. "s ( "#s so um componente importante de uma rede convergente. / tr+&ego de voz costuma receber uma ( "# separada. 8essa &orma, o tr+&ego de voz pode ser suportado com mais largura de banda, mais cone,*es redundantes e segurana aprimorada. /s s-itc)es da camada de acesso permitem de&inir as ( "#s para os dispositivos de n' &inal em sua rede. " velocidade de porta tambm uma caracterstica que voc precisa considerar para os s-itc)es da camada de acesso. 8ependendo dos requisitos de desempen)o da rede, voc deve escol)er entre as portas de s-itc) Sast 5t)ernet e Digabit 5t)ernet. Sast 5t)ernet permite at 100 EbHs de tr+&ego por porta de s-itc). Sast 5t)ernet adequado para a tele&onia 4P e o tr+&ego de dados na maior parte das redes comerciais. #o entanto, o desempen)o mais lento do que o de portas Digabit 5t)ernet. Digabit 5t)ernet permite at 1000 EbHs de tr+&ego por porta de s-itc). " maioria dos dispositivos modernos, como esta*es de trabal)o, noteboo>s e tele&ones 4P, suportam Digabit 5t)ernet. 4sso permite trans&erncias de dados muito mais e&icientes, o que permite aos usu+rios serem mais produtivos. Digabit 5t)ernet tem uma desvantagem1 os s-itc)es que suportam Digabit 5t)ernet so mais caros. /utro requisito de recurso para alguns s-itc)es da camada de acesso Po5. Como a Po5 aumenta drasticamente o preo geral do s-itc) em todas as lin)as de produto de s-itc) Cisco CatalAst, ela s' dever+ ser considerada quando a convergncia de voz &or obrigat'ria ou quando pontos de acesso sem &io estiverem sendo implementados e &or di&cil ou caro o transporte da energia at o local dese%ado. "gregao de lin> outro recurso comum . maioria dos s-itc)es da camada de acesso. "

agregao de lin> permite ao s-itc) usar v+rios lin>s simultaneamente. /s s-itc)es da camada de acesso usu&ruem a agregao de lin> ao agregar largura de banda at os s-itc)es da camada de distribuio. Como a cone,o uplin> entre o s-itc) da camada de acesso e o s-itc) da camada de distribuio costuma ser o gargalo na comunicao, a ta,a de encamin)amento interna dos s-itc)es da camada de acesso no precisa ser to alta quanto o lin> entre os s-itc)es das camadas de distribuio e de acesso. Caractersticas como a ta,a de encamin)amento interna no c)egam a ser uma preocupao para s-itc)es da camada de acesso porque eles s' tratam tr+&ego dos dispositivos &inais e o encamin)am para os s-itc)es da camada de distribuio. 5m uma rede convergente que suporta tr+&egos de voz, de vdeo e de dados, os s-itc)es da camada de acesso precisam suportar No0 para manter a priorizao do tr+&ego. /s tele&ones 4P Cisco so tipos de equipamento encontrados na camada de acesso. Nuando um tele&one 4P Cisco conectado a uma porta de s-itc) da camada de acesso con&igurada para suportar tr+&ego de voz, essa porta do s-itc) in&orma ao tele&one 4P como enviar seu tr+&ego de voz. / No0 precisa estar )abilitado nos s-itc)es da camada de acesso para que o tr+&ego de voz ten)a prioridade no tele&one 4P sobre, por e,emplo, o tr+&ego de dados.:ecursos do s-itc) da camada de distribuio /s s-itc)es da camada de distribuio tm uma &uno muito importante na rede. 5les coletam os dados de todos os s-itc)es da camada de acesso e os encamin)a para os s-itc)es da camada de n2cleo. Como voc saber+ posteriormente neste curso, o tr+&ego gerado na Camada G em uma rede comutada precisa ser gerenciado ou segmentado em ( "#s, para que ele no consuma largura de banda desnecess+ria em toda a rede. /s s-itc)es da camada de distribuio &ornecem as &un*es de roteamento entre ( "#s para que uma ( "# possa se comunicar com outra na rede. 5sse roteamento normalmente acontece na camada de distribuio porque os s-itc)es da camada de distribuio tm recursos de processamento mel)ores que os s-itc)es da camada de acesso. /s s-itc)es da camada de distribuio impedem que os s-itc)es do n2cleo precisem e,ecutar essa tare&a porque o n2cleo est+ ocupado, tratando o encamin)amento de volumes de tr+&ego muito altos. Como o roteamento entre ( "#s realizado na camada de distribuio, os s-itc)es nessa camada precisam suportar &un*es da Camada C. Polticas de segurana /utro motivo pelo qual a &uncionalidade da Camada C obrigat'ria para os s-itc)es da camada de distribuio por conta das polticas de segurana avanadas que podem ser aplicadas ao tr+&ego da rede. "s listas de acesso so usadas para controlar como o tr+&ego &lui pela rede. 3ma lista de controle de acesso !"C $ permite ao s-itc) impedir determinados tipos de tr+&ego e permitir outros. "s "C s tambm permitem controlar quais dispositivos de rede podem se comunicar na rede. 3sar as "C s consome muito processamento porque o s-itc) precisa inspecionar todos os pacotes e ver se eles correspondem a uma das regras "C de&inidas no s-itc). 5ssa inspeo realizada na camada de distribuio, porque os s-itc)es nessa camada normalmente tm o recurso de processamento para tratar a carga adicional, alm de simpli&icar o uso de "C s. 5m vez de usar as "C s para todos os s-itc)es da camada de acesso na rede, elas so de&inidas nos s-itc)es da camada de distribuio, o que simpli&ica muito o gerenciamento das "C s. Nualidade de servio /s s-itc)es da camada de distribuio tambm precisam suportar No0 para manter a priorizao do tr+&ego proveniente dos s-itc)es da camada de acesso que implementaram No0. "s polticas de prioridade asseguram uma largura de banda adequada para a comunicao de +udio e de vdeo a &im de manter uma qualidade de servio aceit+vel. Para manter a prioridade dos dados de voz em toda a rede, todos os s-itc)es que encamin)am dados de voz devem suportar No0X se nem todos os dispositivos de rede suportarem No0, os bene&cios da No0 sero reduzidos. 4sso resulta em bai,o desempen)o e qualidade para comunicao de +udio e vdeo. /s s-itc)es da camada de distribuio esto en&rentando uma &orte demanda na rede por conta das &un*es que eles &ornecem. @ importante que os s-itc)es de distribuio suportem a redund7ncia para uma disponibilidade adequada. " perda de um s-itc) da camada de distribuio pode ter um impacto signi&icativo no resto da rede porque todo o tr+&ego da camada de acesso passa pelos

s-itc)es da camada de distribuio. /s s-itc)es da camada de distribuio costumam ser implementados em pares para assegurar a disponibilidade. 9ambm recomend+vel que os s-itc)es da camada de distribuio suportem v+rias &ontes de alimentao de permutao autom+tica !)ot s-appable$. 9er mais de uma &onte de alimentao permite ao s-itc) continuar &uncionando mesmo que )a%a &al)a em uma das &ontes de alimentao durante o &uncionamento. 9er &ontes de alimentao )ot s-appable permite trocar uma &onte de alimentao com &al)a ainda com o s-itc) em &uncionamento. 4sso permite reparar o componente com &al)a sem que )a%a impacto sobre a &uncionalidade da rede.Por &im, os s-itc)es da camada de distribuio precisam suportar a agregao de lin>. #ormalmente, os s-itc)es da camada de acesso usam v+rios lin>s para se conectar a um s-itc) da camada de distribuio a &im de assegurar que uma largura de banda adequada acomode o tr+&ego gerado na camada de acesso e &ornecer toler7ncia a &al)as no caso de perda de um lin>. Como os s-itc)es da camada de distribuio aceitam tr+&ego de entrada de v+rios s-itc)es da camada de acesso, eles precisam ser capazes de encamin)ar todo esse tr+&ego o mais r+pido possvel para os s-itc)es da camada de n2cleo. 8essa &orma, os s-itc)es da camada de distribuio tambm precisam de lin>s agregados com alta largura de banda para os s-itc)es da camada de n2cleo. /s s-itc)es da camada de distribuio mais novos suportam uplin>s 10 Digabit 5t)ernet !10Db5$ para os s-itc)es da camada de n2cleo. :ecursos do s-itc) da camada de n2cleo " camada de n2cleo de uma topologia )ier+rquica o bac>bone de alta velocidade da rede e e,ige s-itc)es capazes de tratar ta,as de encamin)amento muito altas. " ta,a de encamin)amento obrigat'ria depende muito do n2mero de dispositivos que participam da rede. (oc determina a ta,a de encamin)amento necess+ria, realizando e e,aminando v+rios relat'rios de &lu,o de tr+&ego e an+lises de comunidades de usu+rios. Com base nos resultados, possvel identi&icar um s-itc) apropriado para suportar a rede. 9ome cuidado para avaliar as necessidades do presente e de um &uturo pr',imo. 0e optar por um s-itc) inadequado a ser usado no n2cleo da rede, voc en&rentar+ possveis problemas de gargalo no n2cleo, o que reduz a velocidade de toda a comunicao na rede. "gregao de lin> " camada de n2cleo tambm precisa suportar agregao de lin> para assegurar uma largura de banda adequada no n2cleo em relao aos s-itc)es da camada de distribuio. /s s-itc)es da camada de n2cleo devem ter suporte a cone,*es 10Db5 agregadas, que atualmente &ormam a opo de conectividade 5t)ernet mais r+pida disponvel. 4sso permite aos s-itc)es da camada de distribuio correspondentes distribuir tr+&ego com a m+,ima e&icincia possvel para o n2cleo. :edund7ncia Como a disponibilidade da camada de n2cleo tambm essencial, voc dever integrar a m+,ima redund7ncia que puder. " redund7ncia da Camada C normalmente apresenta uma convergncia mais r+pida que a da Camada G em caso de &al)a do )ard-are. #esse conte,to, convergncia se re&ere ao tempo necess+rio para que a rede se adapte a uma alteraoX no con&undir com uma rede convergente, que suporta comunicao de dados, de +udio e de vdeo. 9endo isso em mente, voc dese%a assegurar que os s-itc)es da camada de n2cleo suportem &un*es da Camada C. 3ma discusso completa sobre as implica*es da redund7ncia da Camada C est+ alm do escopo deste curso. #esse conte,to, permanece uma pergunta em aberto sobre a necessidade da redund7ncia da Camada G. " redund7ncia da Camada G e,aminada no Captulo L quando abordamos o protocolo spanning tree !09P$. "lm disso, procure s-itc)es da camada de n2cleo que suportem recursos de redund7ncia de )ard-are adicionais como &ontes de alimentao redundantes que possam ser trocados ainda com o s-itc) em &uncionamento. Por conta da alta carga de trabal)o transportada por s-itc)es da camada de n2cleo, eles tendem a &uncionar mais quentes do que os s-itc)es da camada de distribuio, logo, devem ter op*es de res&riamento mais so&isticadas. Euitos s-itc)es e&etivamente compatveis com a camada de n2cleo tm a possibilidade de trocar ventiladores sem que se%a necess+rio deslig+6los. Por e,emplo, interromperia desligar um s-itc) da camada de n2cleo para trocar uma &onte de alimentao ou um ventilador durante o dia quando o uso da rede est+ em seu m+,imo. Para trocar

um )ard-are, voc pode ter uma queda da rede de pelo menos cinco minutos, e isso se &or muitor+pido na manuteno. 5m uma situao mais real, o s-itc) pode permanecer desligado durante C0 minutos ou mais, o que no costuma ser muito aceit+vel. Com )ard-are )ot6s-appable, no )+ nen)uma indisponibilidade durante a manuteno do s-itc). " No0 uma parte importante dos servios &ornecidos por s-itc)es da camada de n2cleo. Por e,emplo, as operadoras !que &ornecem servios de 4P, armazenamento de dados, email e outros$ e as redes remotas !W"#s$ esto adicionando mais tr+&ego de voz e vdeo a uma quantidade %+ em crescimento do tr+&ego de dados. #o n2cleo e na borda da rede, o tr+&ego de misso crtica e sensvel ao tempo, como voz, deve receber garantias de No0 maiores que o tr+&ego sensvel ao tempo, como trans&erncias de arquivo ou email. Como o acesso W"# da alta velocidade costuma ser proibitivamente caro, adicionar largura de banda na camada de n2cleo no uma opo. Como a No0 &ornece uma soluo com base em so&t-are para priorizar o tr+&ego, os s-itc)es da camada de n2cleo podem &ornecer uma &orma acessvel de suportar o uso ideal e di&erenciado da largura de banda e,istente. /s recursos dos s-itc)es Cisco CatalAst "gora que voc sabe quais so os recursos do s-itc) usados nas camadas de uma rede )ier+rquica, voc obter+ in&orma*es sobre os s-itc)es Cisco aplic+veis a cada camada no modelo de rede )ier+rquico. Bo%e, no possvel selecionar um s-itc) Cisco apenas considerando o taman)o de uma empresa. 3ma pequena empresa com 1G &uncion+rios pode ser integrada . rede de uma grande empresa multinacional e e,igir todos os servios de rede local avanados disponveis na matriz corporativa. " seguinte classi&icao de s-itc)es Cisco segundo o modelo de rede )ier+rquica representa um ponto de partida para suas delibera*es quanto ao s-itc) mais apropriado a um determinado aplicativo. " classi&icao apresentada re&lete como voc poderia ver a &ai,a de s-itc)es Cisco se &osse uma empresa multinacional. Por e,emplo, as densidades de porta do s-itc) Cisco FL00 s' tm sentido como um s-itc) da camada de acesso em que )+ muitas centenas de usu+rios em uma +rea, como um pavimento de uma bolsa de valores. 0e voc pensar nas necessidades de uma empresa de mdio porte, um s-itc) mostrado como um s-itc) da camada de acesso, o Cisco CLF0, por e,emplo, pode ser usado como um s-itc) da camada de distribuio se atende aos critrios determinados pelo designer de rede daquela aplicao. " Cisco tem sete lin)as de produto de s-itc). Cada lin)a de produto tem recursos e caractersticas di&erentes, o que permite localizar o s-itc) certo para atender aos requisitos &uncionais da rede. "s lin)as de produto de s-itc) Cisco so1 CatalAst 5,press L00 CatalAst GJF0 CatalAst CLF0 CatalAst CQL0 CatalAst ML00 CatalAst MJ00 CatalAst FL00 CatalAst 5,press L00 CatalAst 5,press L00 o s-itc) da camada de entrada da Cisco. 5le o&erece o seguinte1 9a,as de encamin)amento de I,I DbHs a GM DbHs 0egurana de porta da Camada G Derenciamento baseado na WebConvergncia de dadosH0uporte . comunicao 4P 5ssa srie de s-itc)es apropriada a implementa*es da camada de acesso em que a alta densidade de porta no obrigat'ria. /s s-itc)es da srie Cisco CatalAst 5,press L00 so dimensionados para ambientes de pequena empresa que variam entre G0 e GL0 &uncion+rios. /s s-itc)es da srie CatalAst 5,press L00 esto disponveis em di&erentes con&igura*es &i,as1 Conectividade Sast 5t)ernet e Digabit 5t)ernet "t GM portas 10H100 com Po5 opcional ou 1G portas 10H100H1000 /s s-itc)es da srie CatalAst 5,press L00 no permitem o gerenciamento por meio da C 4 4/0

Cisco. 5les so gerenciados com uma inter&ace de gerenciamento Web integrada, o Cisco #et-or> "ssistant ou o novo Cisco Con&iguration Eanager desenvolvido especi&icamente para os s-itc)es da srie CatalAst 5,press L00. / CatalAst 5,press no suporta o acesso da console. Para obter mais in&orma*es sobre a srie de s-itc)es Cisco 5,press L00, acesse )ttp1HH---.cisco.comHenH30HproductsHpsFLMLHinde,.)tml !em ingls$. CatalAst GJF0 /s s-itc)es da srie CatalAst GJF0 permitem a redes de &iliais, empresas de pequeno porte e corporativas da camada de entrada &ornecer servios de rede local aprimorados. /s s-itc)es da srie CatalAst GJF0 so apropriados para implementa*es da camada de acesso em que o acesso . energia e ao espao so limitados. /s laborat'rios CC#" 5,ploration1 Comutao de rede local e sem &io se baseiam nos recursos do s-itc) Cisco GJF0. /s s-itc)es da srie CatalAst GJF0 o&erecem o seguinte1 9a,as de encamin)amento de 1F DbHs a CG DbHs Comutao multicamada :ecursos de No0 para suportar a comunicao 4P istas de controle de acesso !"C s$ Conectividade Sast 5t)ernet e Digabit 5t)ernet "t MI portas 10H100 ou 10H100H1000 com uplin>s gigabit adicionais de dupla &inalidade " srie de s-itc)es CatalAst GJF0 no suporta Po5. " srie CatalAst GJF0 suporta a C 4 Cisco 4/0, a inter&ace de gerenciamento integrada e o Cisco #et-or> "ssistant. 5ssa srie de s-itc)es suporta o acesso de console e au,iliar ao s-itc). Para obter mais in&orma*es sobre a srie de s-itc)es Cisco CatalAst GJF0, visite )ttp1HH---.cisco.comHenH30HproductsHpsFM0FHinde,.)tml !em ingls$. CatalAst CLF0 " srie Cisco CatalAst CLF0 uma lin)a de s-itc)es de classe corporativa que inclui suporte a Po5, No0 e a recursos de segurana avanados, como "C s. 5sses s-itc)es so s-itc)es da camada de acesso ideais para o acesso de rede local de pequenas empresas ou os ambientes de rede convergentes de &iliais." srie Cisco CatalAst CLF0 suporta ta,as de encamin)amento de CG DbHs a 1GI DbHs !srie de s-itc)es CatalAst CLF065$. /s s-itc)es da srie CatalAst CLF0 esto disponveis em di&erentes con&igura*es &i,as1 Conectividade Sast 5t)ernet e Digabit 5t)ernet "t MI portas 10H100H1000, mais quatro portas small &orm6&actor pluggable !0SP$ Conectividade opcional 10 Digabit 5t)ernet nos modelos CatalAst CLF065 Po5 integrada opcional !Cisco pr6padro e 4555 I0G.Ca&$X at GM portas com 1L,M -atts ou MI portas com Q,C -atts Para obter mais in&orma*es sobre a srie de s-itc)es Cisco CatalAst CLF0, visite )ttp1HH---.cisco.comHenH30HproductsH)-Hs-itc)esHpsLLGIHinde,.)tml !em ingls$. CatalAst CQL0 " srie de s-itc)es Cisco CatalAst CQL0 ideal para s-itc)es da camada de acesso em organiza*es de mdio porte e &iliais corporativas. 5ssa srie o&erece ta,as de encamin)amento de CG DbHs a 1GI DbHs !srie de s-itc)es CatalAst CQL065$. " srie CatalAst CQL0 suporta a tecnologia Cisco 0tac>Wise. " tecnologia 0tac>Wise permite interconectar at nove s-itc)es CatalAst CQL0 &sicos em um s' s-itc) l'gico usando uma cone,o bac>plane, redundante, de alto desempen)o !CG DbHs$. /s s-itc)es da srie CatalAst CQL0 esto disponveis em di&erentes con&igura*es &i,as empil)+veis1 Conectividade Sast 5t)ernet e Digabit 5t)ernet "t MI portas 10H100H1000, mais quatro portas 0SP Conectividade opcional 10 Digabit 5t)ernet nos modelos CatalAst CQL065 Po5 integrada opcional !Cisco pr6padro e 4555 I0G.Ca&$X at GM portas com 1L,M -atts ou MI portas com Q,C -atts Para obter mais in&orma*es sobre a srie de s-itc)es Cisco CatalAst CQL0, visite )ttp1HH---.cisco.comHenH30HproductsH)-Hs-itc)esHpsL0GCHinde,.)tml !em ingls$.

CatalAst ML00 CatalAst ML00 a primeira plata&orma de comutao modular de mdio alcance que o&erece comutao multicamada para empresas, pequenas e mdias e operadoras. Com ta,as de encamin)amento de at 1CF DbHs, a srie CatalAst ML00 capaz de gerenciar tr+&ego na camada de distribuio. / recurso modular da srie CatalAst ML00 permite densidades de porta muito altas com a adio de placas de lin)a da porta de s-itc) ao seu c)assi modular. " srie CatalAst ML00 o&erece No0 multicamada e &un*es de roteamento so&isticadas. /s s-itc)es da srie CatalAst ML00 esto disponveis em di&erentes con&igura*es modulares1 C)assi modular com trs, seis, sete e dez slots que o&erece camadas di&erentes de escalabilidade "lta densidade de porta1 at CIM portas Sast 5t)ernet ou Digabit 5t)ernet disponveis em cobre ou &ibra com uplin>s 10 Digabit Po5 !Cisco pr6padro e 4555 I0G.Ca&$8uas &ontes de alimentao C" ou CC internas )ot6s-appable :ecursos de roteamento 4P assistido por )ard-are avanados Para obter mais in&orma*es sobre a srie de s-itc)es Cisco CatalAst ML00, visite )ttp1HH---.cisco.comHenH30HproductsH)-Hs-itc)esHpsMCGMHinde,.)tml !em ingls$. CatalAst MJ00 /s s-itc)es da srie CatalAst MJ00 &oram pro%etados e otimizados para a comutao de servidores, permitindo ta,as de encamin)amento muito altas. / Cisco CatalAst MJ00 no um s-itc) de camada de acesso tpico. 9rata6se de um s-itc) de camada de acesso especialmente criado para implanta*es de data center em que muitos servidores podem estar muito pr',imos. 5ssa srie de s-itc)es suporta &ontes de alimentao redundantes, duplas, e ventiladores que podem ser trocados ainda com o s-itc) em &uncionamento. 4sso permite aos s-itc)es obter maior disponibilidade, o que essencial em implanta*es de data center. /s s-itc)es da srie CatalAst MJ00 suporta recursos No0 avanados, o que &az deles candidatos ideais para o )ard-are de tele&onia 4P bac> end. /s s-itc)es da srie CatalAst MJ00 no suportam o recurso 0tac>Wise da srie CatalAst CQL0, nem suportam Po5. /s s-itc)es da srie CatalAst MJ00 esto disponveis em di&erentes con&igura*es &i,as1 "t MI portas 10H100H1000 com quatro portas 0SP ou MI portas 10H100H1000 com duas portas 10Db5 8uas &ontes de alimentao C" ou CC internas )ot6s-appable (entiladores )ot6s-appable Para obter mais in&orma*es sobre a srie de s-itc)es Cisco CatalAst MJ00, visite )ttp1HH---.cisco.comHenH30HproductsHpsF0G1Hinde,.)tml !em ingls$. CatalAst FL00 / s-itc) modular da srie CatalAst FL00 otimizado para segurana e convergncia de voz, vdeo e dados. / CatalAst FL00 capaz de gerenciar o tr+&ego nas camadas de distribuio e de n2cleo. " srie CatalAst FL00 o s-itc) Cisco de mel)or desempen)o, suportando ta,as de encamin)amento de at QG0 DbHs. / CatalAst FL00 ideal para ambientes de rede muito grandes encontrados em empresas, de mdio porte e operadoras. /s s-itc)es da srie CatalAst FL00 esto disponveis em di&erentes con&igura*es modulares1 C)assi modular com C, M, F, J e 1C slots E'dulos de servio de rede localHW"# Po5 de at MG0 dispositivos 4555 I0G.Ca& Classe C !1L,MW$ Po5 "t 11LG portas 10H100, LQQ portas 10H100H1000, M10 portas 0SP Digabit 5t)ernet ou FM portas 10 Digabit 5t)ernet 8uas &ontes de alimentao C" ou CC internas )ot6s-appable :ecursos de roteamento 4P assistido por )ard-are avanados Para obter mais in&orma*es sobre a srie de s-itc)es Cisco CatalAst FL00, visite)ttp1HH---.cisco.comHenH30HproductsH)-Hs-itc)esHpsQ0IHinde,.)tml !em ingls$. " seguinte &erramenta pode a%udar a identi&icar o s-itc) correto para uma implementao1 )ttp1HH---.cisco.comHenH30HproductsH)-Hs-itc)esHproductsKpromotion0J00aecdI0L0CFM&.)tml

!em ingls$. " seguinte guia &ornece uma comparao detal)ada de op*es de s-itc) atuais da Cisco1 )ttp1HH---.cisco.comHenH30HprodHs-itc)esHpsLQ1IHpsQ0IHnet-or>ingKsolutionsKproductsKgenericc ontent0J00aecdI0L&0JLL.pd& !em ingls$. #este captulo, abordamos o modelo de design )ier+rquico. 4mplementar esse modelo mel)ora o desempen)o, a escalabilidade, a disponibilidade, a gerenciabilidade e a sustentabilidade da rede. "s topologias de rede )ier+rquicas &acilitam a convergncia de rede, aprimorando o desempen)o necess+rio . integrao de dados de voz e vdeo na rede de dados e,istente. / &lu,o de tr+&ego, as comunidades de usu+rios, os armazenamentos de dados e o local do servidor, alm da an+lise do diagrama de topologia, so usados para a%udar a identi&icar gargalos de rede. 8essa &orma, os gargalos podem ser resolvidos para mel)orar o desempen)o da rede e determinar com preciso os requisitos de )ard-are apropriados para atender ao desempen)o dese%ado da rede. Pesquisamos os recursos de s-itc) di&erentes, como caractersticas &sicas, desempen)o, Po5 e suporte . Camada C e como eles se relacionam .s camadas di&erentes do design de rede )ier+rquico. 3m arran%o das lin)as de produtos de s-itc) Cisco CatalAst est+ disponvel para suportar qualquer aplicativo ou empresa. Captulo 0G #este captulo, voc aproveitar+ as )abilidades aprendidas em CC#" 5,ploration M.01 Sundamentos de rede, revisando e re&orando essas )abilidades com atividades de pr+tica detal)adas. (oc obter+ in&orma*es sobre algumas ameaas mal6intencionadas importantes a s-itc)es e aprender+ a )abilitar um s-itc) com uma con&igurao inicial segura. #este t'pico, voc obter+ in&orma*es sobre os principais componentes do padro 5t)ernet que tm um papel signi&icativo no design e na implementao de redes comutadas. (oc e,plorar+ como &unciona a comunicao 5t)ernet e como os s-itc)es tm um papel no processo de comunicao. C0E"HC8 /s sinais 5t)ernet so transmitidos para todos os )osts conectados . "# que usam um con%unto especial de regras para determinar que estao pode acessar a rede. / con%unto de regras que a 5t)ernet usa se baseia na tecnologia de deteco de colisoHacesso m2ltiplo com veri&icao de operadora !C0E"HC8$ 4555. (oc pode se lembrar de 5,plorao CC#"1 Sundamentos de :ede que o C0E"HC8 s' costuma ser usado com uma comunicao )al&6duple, normalmente encontrada em )ubs. 0-itc)es em &ull duple, no usam C0E"HC8. (eri&icao de operadora #o mtodo de acesso C0E"HC8, todos os dispositivos de rede com mensagens a serem enviadas devem ouvir antes de transmitir. 0e detectar um sinal de outro dispositivo, um dispositivo aguardar+ um tempo especi&icado antes de tentar transmitir. Nuando no )+ tr+&ego detectado, um dispositivo transmite sua mensagem. 5nquanto essa transmisso ocorre, o dispositivo continua ouvindo o tr+&ego ou as colis*es na rede local. 8epois que a mensagem enviada, o dispositivo retorna a seu modo ouvinte padro. Eultiacesso 0e a dist7ncia entre dispositivos &or tanta que a latncia dos sinais de um dispositivo signi&ica que esses sinais no so detectados por um segundo dispositivo, este tambm poder+ comear a transmitir. / meio agora tem dois dispositivos transmitindo sinais ao mesmo tempo. "s mensagens se propagaro pelo meio at se encontrarem. " essa altura, os sinais se misturam e as mensagens so destrudasX )ouve uma coliso. 5mbora as mensagens este%am corrompidas, o restante dos sinais continua se propagando pelo meio. 8eteco de colis*es Nuando um dispositivo est+ no modo ouvinte, ele no pode detectar a ocorrncia de uma coliso na mdia compartil)ada, porque todos os dispositivos podem detectar um aumento na amplitude do sinal acima do nvel normal.

Nuando ocorre uma coliso, os outros dispositivos no modo ouvinte, bem como todos os dispositivos transmissores, detectam o aumento na amplitude do sinal. 9odos os dispositivos transmissores continuam transmitindo para assegurar que todos os dispositivos na rede detectem a coliso. 0inal de inter&erncia e bac>o&& aleat'rioNuando uma coliso detectada, os dispositivos transmissores enviam um sinal de inter&erncia. / sinal de inter&erncia noti&ica os demais dispositivos sobre uma coliso, para que eles possam invocar um um algoritmo bac> o&&. 5sse algoritmo de bac> o&& &az com que todos os dispositivos parem de transmitir por um intervalo aleat'rio, o que permite a reduo dos sinais de coliso. 8epois que o atraso e,pira em um dispositivo, este retorna ao modo Vouvir antes de transmitirV. 3m perodo de bac> o&& aleat'rio assegura que os dispositivos envolvidos na coliso no tentem reenviar o tr+&ego ao mesmo tempo, o que poderia &azer com que todo o processo &osse repetido. #o entanto, durante o perodo de bac> o&&, um terceiro dispositivo pode transmitir antes de qualquer um dos dois dispositivos envolvidos na coliso ter uma c)ance de retransmitir. Clique no boto :eproduzir para ver a animao. Comunicao 5t)ernet Consulte a +rea Comunicao 5t)ernet selecionada na &igura. " comunicao em uma rede local comutada ocorre de trs &ormas1 unicast, broadcast e multicast1 3nicast1 Comunicao na qual um quadro enviado de um )ost e endereado a um destino espec&ico. #a transmisso unicast, )+ apenas um remetente e um receptor. " transmisso unicast a &orma predominante de transmisso em redes locais e na 4nternet. 5ntre os e,emplos de protocolos que usam transmiss*es unicast esto B99P, 0E9P, S9P e 9elnet. ;roadcast1 Comunicao na qual um quadro enviado de um endereo para todos os outros endereos. #esse caso, )+ apenas um remetente, mas as in&orma*es so enviadas para todos os receptores conectados. " transmisso de broadcast essencial durante o envio da mesma mensagem para todos os dispositivos na rede local. 3m e,emplo de transmisso de broadcast a consulta de resoluo de endereo que o protocolo de resoluo de endereos !":P, "ddress :esolution Protocol$ envia para todos os computadores em uma rede local. Eulticast1 Comunicao na qual um quadro enviado para um grupo espec&ico de dispositivos ou clientes. /s clientes da transmisso multicast devem ser membros de um grupo multicast l'gico para receber as in&orma*es. 3m e,emplo de transmisso multicast a transmisso de vdeo e de voz associada a uma reunio de neg'cios colaborativa, com base em rede. Nuadro 5t)ernet Clique no boto Nuadro 5t)ernet na &igura. / primeiro curso da nossa srie, 5,plorao CC#"1 Sundamentos de :ede, descreveu a estrutura do quadro 5t)ernet em detal)es. Como uma reviso r+pida, a estrutura do quadro 5t)ernet adiciona cabeal)os e trailers na P83 da Camada C para encapsular a mensagem enviada. / cabeal)o e o trailer 5t)ernet tm v+rias se*es !ou campos$ de in&orma*es usadas pelo protocolo 5t)ernet. " &igura mostra a estrutura do quadro 5t)ernet padro atual, o 4555 I0G.C !5t)ernet$ revisado. Passe o mouse sobre cada nome de campo para ver sua descrio. Campos Pre7mbulo e 4ncio do delimitador de quadro /s campos Pre7mbulo !Q bAtes$ e 4ncio do delimitador de quadro !0S8$ !1 bAte$ so usados na sincronizao entre os dispositivos remetentes e receptores. 5sses primeiros oito bAtes do quadroso usados para c)amar a ateno dos n's receptores. ;asicamente, os primeiros bAtes in&ormam aos receptores para se prepararem para receber um novo quadro. Campo 5ndereo E"C de destino / campo 5ndereo E"C de 8estino !F bAtes$ o identi&icador do receptor dese%ado. 5sse endereo usado pela Camada G para au,iliar um dispositivo a determinar se um quadro est+ endereado a ele. / endereo no quadro comparado com o endereo E"C no dispositivo. 0e )ouver correspondncia, o dispositivo aceitar+ o quadro. Campo 5ndereo E"C de origem / campo 5ndereo E"C de origem !F bAtes$ identi&ica a placa de rede !#4C$ ou a inter&ace de