Escolar Documentos

Profissional Documentos

Cultura Documentos

Identificação Por Rádio Frequência

Enviado por

albertoamorimDescrição original:

Título original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Identificação Por Rádio Frequência

Enviado por

albertoamorimDireitos autorais:

Formatos disponíveis

1

CARLOS ALBERTO DE AMORIM

IDENTIFICAO POR RDIO FREQUNCIA: Etiquetas RFID para gesto de almoxarifado

Pedro Leopoldo Faculdades Integradas de Pedro Leopoldo 2 Semestre 2010

CARLOS ALBERTO DE AMORIM

IDENTIFICAO POR RDIO FREQUNCIA: Etiquetas RFID para gesto de almoxarifado

Monografia apresentada s Faculdades Integradas de Pedro Leopoldo, como requisito parcial para a obteno do ttulo de Bacharel em Cincia da Computao. Orientador: Mario Marcos Brito Horta

Pedro Leopoldo Faculdades Integradas de Pedro Leopoldo 2 Semestre 2010

IDENTIFICAO POR RDIO FREQUNCIA: Etiquetas RFID para gesto de almoxarifado

Este exemplar corresponde redao final do Trabalho Final devidamente corrigida e defendida por Carlos Alberto de Amorim e aprovada pela Banca Examinadora

Pedro Leopoldo, 11 de dezembro de 2010

Professor: Mario Marcos Brito Horta (Orientador)

TERMO DE APROVAO

Trabalho Final escrito, defendido e aprovado em 11 de dezembro de 2010, pela Banca Examinadora composta pelos Professores:

Professor Mario Marcos Brito Horta Faculdades Integradas de Pedro Leopoldo

Professora Erica Rodrigues de Oliveira Faculdades Integradas de Pedro Leopoldo

Professor Orlando Silva Junior Faculdades Integradas de Pedro Leopoldo

Dedico a realizao desta monografia a minha esposa Paula, companheira em todos os momentos, pela pacincia e compreenso ao longo do tempo necessrio para estudo e desenvolvimento. E em especial dedico a minha me Valentina pela incessante batalha e orao pelo sucesso de seus filhos.

AGRADECIMENTOS

Obrigado Senhor pela vida, sade e paz, subsdios necessrios para o trabalho, o qual nos dignifica. Meus sinceros agradecimentos a todos que direta ou indiretamente contriburam para realizao desta monografia, Lafarge por autorizar citao de funcionamento do almoxarifado de uma de suas unidades fabril, aos colegas de trabalho que forneceram informaes fundamentais para estruturao da aplicao proposta. Agradeo a Professora Marila pelas contribuies dispensadas e em especial ao Professor Mario Marcos, orientador e maior responsvel pela concepo desta monografia, com avaliaes tcnicas e dicas precisas para desenvolvimento do tema.

Os dias talvez sejam iguais para um relgio, mas no para um homem. Marcel Proust.

RESUMO

Esta monografia mostrou estudo sobre a utilizao da tecnologia RFID; tecnologia que usa as ondas de rdio para identificar automaticamente pessoas, animais e objetos; aplicada na gesto do almoxarifado de uma empresa multinacional, localizada na cidade de Matozinhos, MG. Seu objetivo avaliar a eficcia da tecnologia RFID, atravs de uma simulao, no atendimento s particularidades do controle dos processos que envolvem a identificao de ativos neste almoxarifado, onde as etiquetas inteligentes fornecidas pela tecnologia RFID devem informar ao sistema de controle seus parmetros, o que possibilita a identificao automtica do ativo. Para que o objetivo proposto fosse atingido foi feito estudo bibliogrfico, a fim de obter conhecimento sobre as principais caractersticas que envolvem a tecnologia, alm de anlise da logstica do setor de almoxarifado, atravs do estudo dos processos atuais, anlise de viabilidade em busca de vulnerabilidades e conhecer as ferramentas existentes no mercado para criao do ambiente simulador. Foram descritas as ferramentas de software propostas pela Rifidi para implantao de ambiente simulador, sendo realizado comparativo entre elas com base nos parmetros definidos nas sees de anlises, para escolha da soluo adequada. Aps definida a ferramenta, foi feito um estudo de caso baseado na implantao do software em um computador, sendo realizada a configurao e execuo deste software. Os resultados permitiram avaliar a eficcia do processo de identificao automtica de ativos em movimento no ambiente controlado, sendo aplicados tambm no comparativo com os resultados dos processos utilizados atualmente. Com as possibilidades oferecidas pelas ferramentas Rifidi novos projetos nas mais variadas reas, que envolvem identificao automtica, podem fazer uso da tecnologia RFID em carter experimental com garantia de consistncia nos resultados. Palavras chave: Tecnologia RFID. Identificao automtica. Implantao.

LISTA DE ILUSTRAES Figura 1: Arquitetura tecnologia RFID. ...................................................................... 24 Figura 2: Histrico da rdio frequncia. ..................................................................... 25 Figura 3: Algumas aplicaes da tecnologia RFID. ................................................... 27 Figura 4: Outras aplicaes da tecnologia RFID. ...................................................... 28 Figura 5: Estrutura tpica de um Transponder. .......................................................... 29 Figura 6: Modelos de Transponders (tags) RFID. ..................................................... 30 Figura 7: Exemplos de etiquetas com tag RFID. ....................................................... 30 Figura 8: Exemplo de etiqueta com tag RFID para bagagens. .................................. 31 Figura 9: Modelos de etiquetas RFID impressas. ...................................................... 31 Figura 10: Arquitetura bsica da tecnologia RFID. .................................................... 32 Figura 11: Componentes do middleware RFID. ........................................................ 33 Figura 12: Categorias de classificao dos sistemas RFID....................................... 35 Figura 13: Sistema 1 bit por rdio frequncia. ........................................................... 36 Figura 14: Comunicao e transmisso de energia em sistema nbit. ....................... 37 Figura 15: Funcionalidades versus adoo da RFID................................................. 44 Figura 16: Campos de aplicao da tecnologia RFID. .............................................. 45 Figura 17: Aplicao de RFID em controle de veculos. ............................................ 46 Figura 18: Tecnologia RFID empregada no controle de acesso. .............................. 47 Figura 19: RFID em linha de montagem de veculos. ............................................... 48 Figura 20: Exemplo de um Transponder inserido em SmartCard. ............................ 48 Figura 21: Distribuio geogrfica das vendas de cimento. ...................................... 52 Figura 22: Distribuio geogrfica dos trabalhadores no ramo de cimento. .............. 52 Figura 23: Distribuio geogrfica da LAFARGE. ..................................................... 53 Figura 24: Logstica do almoxarifado 01. .................................................................. 54 Figura 25: Logstica do almoxarifado 02. .................................................................. 54 Figura 26: Etiqueta impressa por ativo (1)................................................................. 55 Figura 27: Etiqueta impressa por ativo (2)................................................................. 55 Figura 28: Ativos dispostos nas prateleiras em caixa box. ........................................ 56 Figura 29: Leitor de cdigo de barras. ....................................................................... 56 Figura 30: Formulrio para requisio impresso. ...................................................... 57 Figura 31: Ordem de servio padro. ........................................................................ 58 Figura 32: Tela de acesso ao software JDE. ............................................................. 59

10

Figura 33: Tela de trabalho do software JDE. ........................................................... 59 Figura 34: Grfico amostragem simples saldo fsico versus saldo contbil ........... 62 Figura 35: Grfico amostragem estratificada saldo fsico versus saldo contbil .... 64 Figura 36: Tela de pesquisa do software MXIMO. .................................................. 65 Figura 37: Grfico conclusivo dos resultados estatsticos. ........................................ 66 Figura 38: Tela inicial do rifidiEmulator. .................................................................... 72 Figura 39: Tela inicial do rifidiWorkbench. ................................................................. 73 Figura 40: Tela inicial da conexo Telnet. ................................................................. 74 Figura 41: Tela inicial do RifidiDesigner. ................................................................... 75 Figura 42: Layout da aplicao em almoxarifado. ..................................................... 76 Figura 43: Aplicao de almoxarifado em ambiente simulado. ................................. 77 Figura 44: Comunicao via Telnet com RifidiDesigner. ........................................... 78 Figura 45: Aplicao RifidiDesigner com mltiplas tags. ........................................... 79

11

LISTA DE TABELAS

Tabela 1: Frao amostragem simples almoxarifado 01 ........................................... 61 Tabela 2: Resumo representatividade amostragem simples ..................................... 61 Tabela 3: Frao amostragem estratificada almoxarifado 01 .................................... 63 Tabela 4: Resumo representatividade amostragem estratificada.............................. 63

12

LISTA DE QUADROS

Quadro 1: Classificao dos sistemas RFID quanto s faixas de frequncias. ......... 40 Quadro 2: Padronizao dos protocolos RFID. ......................................................... 41 Quadro 3: Classes de identificadores (tags) EPCglobal ............................................ 43 Quadro 4: Comparativo cdigo de barras RFID ..................................................... 68

13

LISTA DE ABREVIATURAS

B2B - Business to Business EAN European Access Network EAS Entire Automatic Solutions EPC Electronic Product Code HF High Frequency IBM International Business Machines IFF Identification Friendor Foe LF Low Frequency MIT Massachusetts Institute of Technology RADAR Radio Detection And Ranging RFID Radio Frequency Identification SAW Surface Acoustic Wave UCC Uniform Code Council UHF Ultra High Frequency UPC Universal Product Code

14

SUMRIO

1. 1.1

INTRODUO ................................................................................................ 16 Definio do Problema .................................................................................... 17

1.2. Objetivos ......................................................................................................... 17 1.2.1. Geral................................................................................................................ 17 1.2.2. Especficos ...................................................................................................... 17 1.3. 1.4. Hiptese .......................................................................................................... 18 Justificativa ...................................................................................................... 18

1.5. Metodologia ..................................................................................................... 19 1.5.1. Definio e motivao do projeto ................................................................. 20 1.5.2. Reviso bibliogrfica .................................................................................... 21 1.5.3. Estudo da logstica da aplicao .................................................................. 21 1.5.4. Esquematizao dos aspectos relevantes na cadeia de suprimentos ......... 22 1.5.5. Sistematizao da implantao .................................................................... 22 1.5.6. Concluso .................................................................................................... 23 2. 2.1 A TECNOLOGIA RFID .................................................................................... 24 Conceito .......................................................................................................... 24

2.2. Origem e Evoluo .......................................................................................... 25 2.2.1. Desenvolvimento da tecnologia RFID .......................................................... 26 2.3. Componentes .................................................................................................. 28 2.3.1. Antena .......................................................................................................... 29 2.3.2. Transponder ................................................................................................. 29 2.3.3. Etiquetas inteligentes ou smart labels .......................................................... 30 2.3.4. O Transceiver e o leitor ................................................................................ 32 2.3.5. O middleware RFID ...................................................................................... 33 2.4. Princpio de Funcionamento ............................................................................ 34 2.3.1. Funcionamento quanto tecnologia aplicada ................................................. 35 2.3.2. Funcionamento quanto forma de aplicao.................................................. 37 2.5. Classificao ................................................................................................... 38 2.5.1. Caractersticas das tags ............................................................................... 39 2.5.2. Faixas de frequncia .................................................................................... 39 2.5.3. Protocolos RFID ........................................................................................... 40 2.5.4. Padres RFID .............................................................................................. 41 2.6. Aplicabilidade .................................................................................................. 43 2.6.1. Aplicaes automotivas................................................................................ 46 2.6.2. Controle de acesso ...................................................................................... 46 2.6.3. Aplicao na logstica de produtos ............................................................... 47 2.6.4. Aplicao em documentos ........................................................................... 48 2.7. 2.8. 3. Vantagens da Tecnologia RFID....................................................................... 49 Desvantagens da Tecnologia RFID ................................................................. 50 LOGSTICA DA APLICAO .......................................................................... 51

15

3.1. 3.2. 3.3. 3.4.

A empresa ....................................................................................................... 51 A logstica do Almoxarifado ............................................................................. 53 O Processo de Requisio .............................................................................. 56 Inventrio do Setor .......................................................................................... 58

4. ANLISE DE VIABILIDADE .................................................................................. 60 4.1. Identificao do Problema .................................................................................. 60 4.2. Levantamento Estatstico de Ativos ................................................................... 60 4.3. Necessidades ..................................................................................................... 67 4.4. Tecnologia Atual x RFID..................................................................................... 67 4.5. Parmetros Necessrios para Implementao................................................... 68 5. AMBIENTE PARA SIMULAO ........................................................................... 70 5.1. Projeto Rifidi ....................................................................................................... 70 5.1.1. O software Rifidi EdgeServer .......................................................................... 71 5.1.2. O software RifidiEmulator ................................................................................ 71 5.1.3. O software Rifidi Workbench ........................................................................... 72 5.1.4. O software RifidiDesigner ................................................................................ 74 5.1.5. O software RiFiDiTagStreamer ....................................................................... 75 5.2. Desenvolvimento da Aplicao .......................................................................... 75 6. CONCLUSO ........................................................................................................ 81 6.1. Sugestes de Estudo ......................................................................................... 83 REFERNCIAS ......................................................................................................... 84 ANEXO l .................................................................................................................... 88 ANEXO ll ................................................................................................................... 91

16

1. INTRODUO

Anualmente, no mundo corporativo so perdidos bilhes de dlares com os problemas que ocorrem ao longo de toda a cadeia de abastecimento, principalmente relacionados ao fato dos produtos no estarem nas localizaes corretas ou pela m gesto da informao. Alm disso, com o advento da globalizao e a competitividade no mundo dos negcios, surge a cada dia necessidade de desenvolvimento de novas tecnologias, de estruturao organizacional e apoio a tomada de decises e a tecnologia Radio Frequency Identification (RFID), Identificao por Rdio Frequncia, uma delas. RFID um termo genrico para as tecnologias que usam as ondas de rdio para identificar automaticamente pessoas, animais e objetos. (XAVIER et.al, 2009). Apesar de existir h quase 80 anos, essa tecnologia ainda erroneamente considerada por muitos uma novidade, tendo sido usada desde os primeiros sistemas de radares. Porm, ganhou popularidade global, com aplicaes comerciais, controle de acesso e a sua integrao com os meios de pagamento. Para ser mais preciso, a histria comeou a mudar no ano de 2003, quando a maior rede varejista do mundo, o Walmart, anunciou que seus maiores fornecedores deveriam adotar chips RFID nos pallets e caixas para o transporte de seus produtos. (ROCHA, 2005). De uma forma geral, em cadeias de suprimento a tecnologia RFID permite que se tenha maior visibilidade da localizao de cada produto nas diferentes etapas do processo de negcio, gerenciando toda a movimentao dentro do ambiente controlado. A tecnologia RFID permite de forma automtica realizar leitura de dados sem contato ou campo de viso, a uma distncia considervel, em pessoas, animais ou objetos. Um grande benefcio dessa tecnologia deve-se ao fato dos produtos poderem ser identificados simultaneamente e em grandes quantidades, sem que haja a necessidade de contato visual ou interveno humana. (XAVIER et.al, 2009). Esta monografia contempla estudo bibliogrfico da tecnologia RFID, detalhando seu desenvolvimento e aplicabilidade, alm de apresentar estudo de caso de uma

17

aplicao simulada para gesto de almoxarifado, coletando os principais requisitos e parmetros para implantao no ambiente real.

1.1 Definio do Problema

RFID uma tecnologia que busca facilitar os processos de identificao e controle de ativos. As etiquetas inteligentes devem informar ao sistema de controle seus parmetros, o que possibilita a identificao do ativo. Quais as vantagens associadas a um processo de gesto de almoxarifado podem ser conquistadas quando da utilizao desta tecnologia?

1.2. Objetivos

1.2.1. Geral

Avaliar a eficcia da tecnologia RFID, atravs de uma simulao, no atendimento s particularidades do controle dos processos envolvidos nas atividades de um almoxarifado.

1.2.2. Especficos

Anlise da logstica do almoxarifado de uma indstria multinacional do ramo de cimento, com fluxo interno e externo de ativos. Anlise de viabilidade de adoo da tecnologia de etiquetas RFID em substituio tecnologia de leitura de cdigo de barras empregada atualmente pelos grupos European Article Number (EAN)e Uniform Code Council (UCC).

18

Especificar parmetros para implantao, com base em simulaes em ambiente virtual, aplicando informaes do ambiente real.

1.3. Hiptese

Com a implantao do sistema RFID garantido total controle dos ativos, possibilitando leitura em tempo real de toda movimentao dentro do ambiente controlado, informaes coesas podero ser obtidas a qualquer instante sem demanda de deslocamento at o local de armazenamento.

1.4. Justificativa

A tecnologia RFID um termo genrico para as tecnologias que usam as ondas de rdio para identificar automaticamente pessoas, animais e objetos. As etiquetas RFID so capazes de armazenar dados enviados por transmissores, responder a sinais de rdio de um transmissor e enviar de volta informaes quanto a sua localizao e identificao (SANTANA, 2005). Conforme descrito pelo site Onium, a tecnologia RFID capaz de coletar elevado nmero de informaes, identificando vrios itens ao mesmo tempo, no exigindo leitura em linha. Com base no funcionamento e caractersticas intrnsecas da tecnologia podem-se destacar os seguintes benefcios que esta possibilita: - Automao operacional: reduo de processos manuais como captura de dados, minimizando a falha humana e permitindo que as pessoas envolvidas no processo se dediquem s atividades de maior valor agregado; - Integridade de informaes: informaes atualizadas em tempo real, facilitando a rastreabilidade e eliminando custos com perdas de materiais; - Agilidade logstica: reduo do tempo de movimentao de materiais e busca de informaes;

19

- Informao mo: disponibilidade de dados e informaes que permitam uma tomada de deciso melhor e mais rpida; - Melhoria de processos: permite empresa explorar novas aplicaes em sua cadeia de suprimento, melhorando o atendimento ao cliente e o relacionamento com parceiros. Para consolidar a tecnologia RFID destaca-se tambm a possibilidade de reutilizao das etiquetas, vista a condio de reescrita das informaes atribudas base de dados das mesmas, segurana e eficincia, com preos competitivos em um contexto global de funcionalidades. (3D_INFORMTICA, 2007). A tecnologia RFID pode ser vista como o prximo passo lgico na progresso de sistemas de rastreamento e redes de sensores por causa dos avanos tecnolgicos em diversos campos, incluindo a computao, com a implementao da idia geral de uma Rede de Coisas conectada para fornecerem automao alm dos limites dos centros de dados corporativos. (GLOVER e BHATT, 2007, p.19).

1.5. Metodologia

Segundo BIANCHI e ALVARENGA (1998, p.37), metodologia um conjunto de instrumentos que dever ser utilizado na investigao e tem por finalidade encontrar o caminho mais racional para atingir os objetivos propostos de maneira rpida e melhor. Cervo e Bervian citado por SOUZA et.al (2007, p.9) definem pesquisa bibliogrfica como aquela que busca conhecer e analisar, a partir de referenciais tericos j publicados, as contribuies cientficas ou culturais existentes acerca de determinado assunto. De acordo com Denzin e Lincoln citado por SOUZA et.al (2007, p.9), entre os mtodos de pesquisa, o estudo de caso o mtodo mais recomendado e utilizado em pesquisas em cincias aplicadas quando deseja fazer um estudo em profundidade sobre determinado evento, com a possibilidade de comparao com outros estudos realizados, simultaneamente ou no. YIN (1989, p. 23) citado por BRESSAN (2000), afirma que "o estudo de caso uma inquirio emprica que investiga um fenmeno contemporneo dentro de um contexto da vida real, quando a fronteira entre o fenmeno e o contexto no claramente evidente e onde mltiplas fontes de evidncia so utilizadas". Esta definio, apresentada como uma "definio mais tcnica" por YIN (1989, p. 23), nos ajuda, segundo ele, a compreender e

20

distinguir o mtodo do estudo de caso de outras estratgias de pesquisa como o mtodo histrico e a entrevista em profundidade, o mtodo experimental e o survey.

De acordo com Andrade (2006), o mtodo de pesquisa adotado nesta monografia foi o estudo de caso, direcionado pelas seguintes abordagens: Definio e motivao do projeto; Reviso bibliogrfica; Estudo da logstica da aplicao; Esquematizao dos aspectos relevantes na cadeia de suprimentos; Sistematizao da implantao; Concluses.

1.5.1. Definio e motivao do projeto

Definir um tema sempre remete a ideia de inovao, propor algo que de certa forma revolucione com o que se tem de prticas e possibilidades. Mas criar algo na maior parte das vezes no garantia de sucesso nem consistncia nos resultados obtidos. O estudo ou projeto pode no conseguir embasamento terico nem tcnico, satisfatrios. Dessa forma, a proposta inicial de estudo com base na tecnologia RFID trouxe confiana, por se tratar de uma tecnologia com longo histrico de desenvolvimento e inmeras possibilidades de aplicao. Uma vez motivado, foi preciso buscar embasamento terico que consolidasse a opo pelo tema e principalmente para definio das prximas etapas do estudo. Ento, o que se v nas etapas seguintes desta monografia o desenvolvimento de sees que melhor traduzem as premissas de aplicao da tecnologia RFID, sendo elas: estudo bibliogrfico e as trs etapas propostas para o estudo de caso.

21

1.5.2. Reviso bibliogrfica

Por se tratar de uma tecnologia com histrico de aproximadamente oitenta anos, o desenvolvimento desta seo foi de fundamental importncia, e marcada por conter todo o embasamento terico do estudo da tecnologia RFID. Nessa seo foram apresentados: o conceito, sua origem e evoluo, o princpio de funcionamento, os componentes, suas classificaes, aplicabilidades, suas vantagens e desvantagens, com a preocupao de trazer em todos os tpicos apenas informaes atualizadas e consistentes, fortemente resguardadas pelo know-how das entidades pesquisadas.

1.5.3. Estudo da logstica da aplicao

Nessa seo foi apresentada a organizao alvo do estudo de caso, Lafarge Brasil. Nela foram descritas as principais informaes para contextualizao da aplicao. A seguir, os principais tpicos abordados: Localizao estratgica da empresa, Ramo do negcio; Posio junto aos mercados, nacional e internacional (misso); Distribuio geogrfica de unidades fabris e nmero de funcionrios; Logstica do almoxarifado; Processos de requisio; Inventrio do almoxarifado.

22

1.5.4. Esquematizao dos aspectos relevantes na cadeia de suprimentos

Nessa seo foi abordada a anlise do setor de almoxarifado quanto viabilidade para posterior sugesto ou no de implantao da tecnologia RFID. Foram abordados os seguintes tpicos: Identificao do problema; Levantamento estatstico de ativos; Necessidades; Comparao entre as tecnologias EAN.UCC vs RFID; Parmetros necessrios para implantao. A ttulo de fechamento dessa seo as informaes coletadas e apresentadas na forma de tabelas e grficos foram subsdios de comparao com os resultados da prxima seo para elaborao da concluso.

1.5.5. Sistematizao da implantao

Esta seo composta pela descrio dos recursos utilizados para desenvolvimento do ambiente para simulao, foram apresentados os softwares aplicveis para criao de projetos com a tecnologia RFID. Nela tambm foi desenvolvida a aplicao simulada do fluxo de ativos no almoxarifado da empresa Lafarge, sendo criado um ambiente simulador com apoio do software RifidiDesigner, o qual possibilita criar um projeto com interface 3D, gerar etiquetas RFID (tags), criar os leitores e simular todo o processo de movimentao de ativos, registrando todo o fluxo de informaes em tempo real.

23

1.5.6. Concluso

Concluda a simulao, os resultados obtidos foram identificados e comparados com as informaes coletadas nas sees anteriores, sendo assim possvel apresentar concluso do estudo de caso.

24

2. A TECNOLOGIA RFID

2.1 Conceito

RFID uma tecnologia que permite a coleta automtica de dados, inicialmente aplicada como soluo para sistemas de rastreamento e controle de acesso, baseada no uso de etiquetas inteligentes, que so etiquetas eletrnicas com um microchip instalado e que so colocadas nos ativos em questo. O rastreamento de um ativo e sua posterior identificao feita por ondas de rdio frequncia utilizando basicamente uma antena, construda por resistncia de metal ou carbono e uma etiqueta (tag) aplicada a este ativo. Completam o sistema RFID um leitor e uma infraestrutura computacional de gesto. (SANTANA, 2005). A Figura 1 ilustra de forma simplificada um exemplo de arquitetura da tecnologia RFID e seus respectivos componentes e processos. No item 2.3. tais componentes sero detalhados.

Infraestrutura

Figura 1: Arquitetura tecnologia RFID. Fonte: ONIUM, 2010.

25

2.2. Origem e Evoluo

A tecnologia RIFD, como vrias das invenes comuns no cotidiano atual, nasceu para fins militares. No processo de desenvolvimento da comunicao por rdio frequncia, boa parte devida ao fsico escocs Robert Alexander Watson Watt, responsvel pela inveno dos sistemas de Radio Detection And Ranging (RADAR) britnicos durante a segunda guerra mundial, no ano de 1935. Na mesma poca, foi desenvolvido o primeiro sistema ativo de identificao. Seu funcionamento era bem simples, foi instalado um transmissor em cada avio britnico que, quando recebia sinais das estaes de radar no solo, retransmitia um sinal de volta, Identification Friendor Foe (IFF), para identificar que o avio era amigo, este sistema de identificao por rdio frequncia ficou conhecido por identificador ativo de amigo ou inimigo, e veio a ser a base dos sistemas de controle de trfego areo atuais. (CONGRESSO_RFID, 2010). Avanos na rea de radares e de comunicao por rdio frequncia continuaram nas dcadas de 50 e 60, quando cientistas e acadmicos dos Estados Unidos, Europa e Japo realizaram pesquisas e apresentaram estudos explicando como a rdio frequncia poderia ser utilizada para identificar objetos remotamente. (FREIBERGER e BEZERRA, 2010). A Figura 2 ilustra parte da evoluo da tecnologia de rdio frequncia, os responsveis e suas contribuies para a sociedade.

Figura 2: Histrico da rdio frequncia. Fonte: CONGRESSO_RFID, 2010.

26

2.2.1.

Desenvolvimento da tecnologia RFID

Conforme descrito no site do Congresso_RFID (2010), a origem e evoluo das tecnologias RFID podem ser enumeradas nos seguintes tpicos: Em 1973, Mario W. Cardullo requisita a primeira patente americana para um sistema ativo de RFID com memria regravvel. No mesmo ano, Charles Walton, um empreendedor da Califrnia, recebeu a patente para um sistema passivo, o qual era usado para destravar uma porta sem a ajuda de chaves. Na dcada de 1970 o governo americano tambm estava trabalhando no desenvolvimento de sistemas RFID, fazendo um sistema de rastreamento de material radioativo para o Energy Department e outro de rastreamento de gado, para o Agricultural Department. At ento, as tags usadas eram as Low Frequency (LF), de baixa frequncia (125 kHz). Posteriormente as empresas que comercializavam estes sistemas mudaram para os High Frequency (HF), sistemas de alta frequncia (13.56 MHz). No incio dos anos 80 a IBM patenteou os sistemas de Ultra High Frequency (UHF), sistemas de Frequncia Ultra Alta, possibilitando ao RFID fazer leituras a distncias superiores a dez metros; Atualmente a IBM no mais detentora desta patente, que foi vendida para a Intermec, uma empresa provedora de cdigos de barra, devido a problemas financeiros, ainda na dcada de 1990; Em 1999 o sistema RFID UHF obteve seu maior crescimento, quando o Uniform Code Council, a EAN Internatinal, o Procter & Gamble e a Gillete fundaram o AutoID Center, no Massachusetts Institute of Technology (MIT), bero de vrios avanos tecnolgicos. O objetivo do AutoID Center era mudar a essncia da RFID de um pequeno banco de dados mvel para um nmero de srie, o que baixaria drasticamente os custos e transformaria o RFID em uma tecnologia de rede, ligando objetos Internet atravs das tags. Entre 1999 e 2003, o AutoID Center cresceu e ganhou apoio de mais de 100 companhias, alm do Departamento de Defesa dos Estados Unidos;

27

Nesta mesma poca foram abertos laboratrios em vrios outros pases, desenvolvendo dois protocolos de interferncia area (Classe 1 e Classe 0), o Eletronic Product Code (EPC) Cdigo Eletrnico de Produto, o qual designa o esquema e a arquitetura de rede para a associao de RFID na Internet; Em 2003 o AutoID Center fechou, passando suas responsabilidades para os AutoID Labs; Em 2004, a EPC ratificou uma segunda gerao de padres, melhorando o caminho para sua utilizao; No perodo entre 1960 e 1990 a tecnologia era utilizada apenas por grandes corporaes que movimentavam um grande volume de produtos. O objetivo era o de compensar o custo; Nos anos 90, a RFID ganhou popularidade global, com aplicaes comerciais, controle de acesso e a sua integrao com meios de pagamento. A Figura 3 ilustra a origem, evoluo e aplicaes da tecnologia RFID.

Figura 3: Algumas aplicaes da tecnologia RFID. Fonte: CONGRESSO_RFID, 2010.

Na Figura 4 pode-se observar os constantes investimentos na tecnologia RFID e sua popularizao.

28

Figura 4: Outras aplicaes da tecnologia RFID. Fonte: CONGRESSO_RFID, 2010.

Desde ento, h um esforo por parte de autoridades governamentais e no governamentais, bem como de grandes fabricantes, em promover a padronizao da tecnologia, dos atributos de frequncia de operao e dos protocolos de comunicao. (CONGRESSO_RFID, 2010).

2.3. Componentes

Os componentes bsicos da tecnologia RFID: Antena: bobina; Transceiver: Reader ou Transceptor com decodificador ; Transponder: etiqueta inteligente, micro chip, RF tag ou apenas tag; Sistema computacional: infraestrutura (Middleware). Esses elementos so integrados a uma infraestrutura que d suporte comunicao de sistemas de processamento, que so responsveis por manipular os dados lidos pelas leitoras e transform-los em informao. (CONGRESSO_RFID, 2010).

29

2.3.1.

Antena

A funo da antena garantir o meio de comunicao. Ela ativa a tag atravs de um sinal de rdio para enviar/trocar informaes dentro do processo de comunicao (leitura ou escrita). Quando a antena, o transceiver e o decodificador esto no mesmo invlucro, estes recebem o nome de leitor. (SANTANA, 2005).

2.3.2.

Transponder

O termo transponder foi atribudo a partir de duas funcionalidades, transmissor e receptor. O principal componente do transponder o chip que, alm de realizar o controle e a comunicao com o leitor, possui a memria onde so armazenados os dados. O transponder responde aos sinais de rdio frequncia de um leitor, enviando de volta informaes quanto a sua localizao e identificao ou outras particularidades, atravs de um chip, um circuito eletrnico e uma antena interna. (PINHEIRO, 2005). De acordo com Pinheiro (2006) Transponder pode ser dividido em trs partes bsicas: um substrato, onde encontramos o chip e outros componentes eletrnicos, a antena, que conectada ao chip e o encapsulamento, normalmente em cloreto de polivinila (PVC), epxi ou resina conforme mostrado na Figura 5.

Figura 5: Estrutura tpica de um Transponder. Fonte: PINHEIRO, 2005.

30

Outros modelos de transponders podem ser encontrados no mercado (Figura 6), como chaveiros, Smart Card, crachs, sendo definidos conforme a aplicao, ambiente de uso e desempenho. (SANTANA, 2005).

Figura 6: Modelos de Transponders (tags) RFID. Fonte: SANTANA, 2005.

2.3.3. Etiquetas inteligentes ou smart labels

A tag tambm chamada de etiqueta inteligente. Pode ser encontrada em material de papel (ou similar), tipo etiqueta para imprimir, com uma tag de RFID encaixada nela. (SANTANA, 2005). Os exemplos so mostrados na Figura 7.

Figura 7: Exemplos de etiquetas com tag RFID. Fonte: SANTANA, 2005.

31

Tais etiquetas, tambm conhecidas como Smart Labels, so transponders operando normalmente com frequncia de 13.56MHz. Possuem uma ampla variedade de formatos de etiquetas, podendo ser desenvolvidas conforme a aplicao. (SANTANA, 2005). Na figura 8 temos etiquetas utilizadas para identificar bagagens em aeroportos.

Figura 8: Exemplo de etiqueta com tag RFID para bagagens. Fonte: SANTANA, 2005.

A etiqueta da Figura 9 utiliza uma tinta na qual esto dissolvidos nanotubos de carbono, aplicados por uma impressora jato de tinta especfica. No processo de impresso a tinta com nanotubos usada para desenhar os transistores que formam o chip da etiqueta RFID. Esta mesma impressora capaz de imprimir circuitos eletrnicos sobre papel ou plstico. (3D_INFORMTICA, 2010).

Figura 9: Modelos de etiquetas RFID impressas. Fonte: 3D_INFORMTICA .

32

2.3.4. O Transceiver e o leitor

A denominao transceiver (ou transceptor) baseada nas funcionalidades que este desempenha: transmitir e receber sinais de rdio frequncia, sendo que o princpio de funcionamento do transceiver baseado na emisso de frequncias de rdio, atravs de uma antena, que so dispersas em diversos sentidos no espao, desde centmetros at metros, conforme valor de sada da frequncia de rdio utilizada. O conjunto transceiver e antena recebe o nome de leitor, cujo princpio de funcionamento est baseado na emisso de um campo eletromagntico (rdio frequncia). Uma vez ativo por uma antena a tag, por sua vez, responde ao leitor com o contedo de sua memria. (SANTANA, 2005). A Figura 10 apresenta esquemtico bsico de um sistema RFID.

Figura 10: Arquitetura bsica da tecnologia RFID. Fonte: CONGRESSO_RFID, 2010.

A principal vantagem desta tecnologia a caracterstica do no contato e da no necessidade de linha de viso entre o leitor e as tags. As tags podem ser lidas atravs de diversas substncias, tais como: tecido, plstico, alvenaria, madeira, entre outras (CONGRESSO_RFID, 2010).

33

2.3.5.

O middleware RFID

Middleware um software que trabalha como uma camada de abstrao entre os sistemas cliente e os leitores RFID. Em conformidade ao padro definido pelas entidades responsveis, homologado para diversos fabricantes e modelos de leitores. Esse tipo de software tem por funo facilitar a utilizao da tecnologia RFID, com base em trs funcionalidades primrias: encapsular as aplicaes das interfaces de dispositivos; processar as observaes brutas capturadas pelos leitores e sensores de modo que as aplicaes s vejam eventos significativos e de alto nvel, diminuindo assim o volume de informao que elas precisam processar; e fornecer uma interface em nvel de aplicao para gerenciar leitores e consultar observaes RFID; minimizando os riscos de falhas ou atrasos nos projetos. De fato, as aplicaes dessa tecnologia so diversas, e permitem alcanar ganhos de produtividade em diversas etapas das cadeias de logstica. (GLOVER e BHATT, 2007, p. 123). Conforme Marx (2010), so caractersticas do Middleware RFID: Aderente aos padres EPC global; Baseado no projeto de software livre Fosstrak; Funciona com leitores de diversos fabricantes: Impinj, Intermec, motorola, Cobalt, e outros; Facilmente integrvel com sistemas Oracle, SAP, TOTVS, e bancos de dados PostGree e MySQL; Altamente escalvel: suporta quantos leitores forem necessrios e de diversos fabricantes diferentes. A Figura 11 mostra os principais componentes do middleware RFID. Middleware Interface em nvel de Gerenciador de Evento Adaptador de Leitor

Figura 11: Componentes do middleware RFID. Fonte: GLOVER e BHATT, 2007, p. 126.

34

O adaptador de leitor encapsula as interfaces proprietrias de leitores de modo que elas no entrem em contato com os desenvolvedores das aplicaes, ao passo que seria impraticvel esperar que os desenvolvedores de aplicaes aprendessem diferentes tipos de interfaces de leitores, visto tamanha disponibilidade de leitores RFID no mercado, e cada um possui sua prpria interface proprietria. Por sua vez, o gerenciador de eventos capaz de encapsular a interface do leitor para evitar que as aplicaes sejam bombardeadas com dados brutos gerados por inmeros leitores examinando centenas de leituras por minuto, sendo a maioria destas observaes de granularidade pequena demais para terem significado para as aplicaes. A interface em nvel de aplicao a camada superior na pilha de middleware RFID cujo propsito principal fornecer um mecanismo padronizado que permita s aplicaes registrarem e receberem eventos RFID filtrados provenientes de um conjunto de leitores. Alm disso, a interface em nvel de aplicao tambm fornece uma interface de programao padro para configurar, monitorar e gerenciar middleware RFID e os leitores que ele controla. (GLOVER e BHATT, 2007, p.34-38).

2.4. Princpio de Funcionamento

O princpio de funcionamento da tecnologia RFID em nvel de usurio bastante simples. O sistema composto por uma fonte, normalmente chamada de antena/leitora, a qual emite uma onda de rdio frequncia, podendo ter diferentes comprimentos de ondas. Outro componente, a tag, responde ao receber a onda de rdio frequncia com alguma informao que gerenciada por um sistema computacional. (CONGRESSO_RFID, 2010). Tags, antenas e leitores so integrados a uma infraestrutura que d suporte comunicao de sistemas de processamento, que so responsveis por manipular os dados lidos pelas leitoras e transform-los em informao. As tags podem ser lidas atravs de diversas substncias tais como: tecido, plstico, alvenaria e madeira, em determinadas circunstncias podem ser lidas a uma distncia de at 20 metros. Porm, o principal diferencial do RFID a sua capacidade de obter um grande nmero de informaes, identificando vrias tags ao mesmo tempo, sem a

35

exigncia da leitura em linha, permitindo a criao de solues totalmente automatizadas. (CONGRESSO_RFID, 2010).

2.3.1. Funcionamento quanto tecnologia aplicada

A Figura 12 apresenta uma viso ampla das classificaes atribudas aos sistemas RFID, subdivididas em duas principais categorias: tag 1bit e tag nbit.

Radio frequncia Microondas Diviso de frequncia Eletro magnetismo Acstica Magntica Sistemas RFID Acoplamento indutivo Acoplamento eletromagntico Acoplamento magntico Sistemas n-bits tag Acoplamento eltrico Acoplamento indutivo Sequncial SAW

Sistemas 1-bit tag

Full duplex e Half duplex

Figura 12: Categorias de classificao dos sistemas RFID. Fonte: CONGRESSO_RFID, 2010.

Conforme mostrado na Figura 12, os sistemas transponder 1bit esto subdivididos em cinco categorias e funcionam basicamente por meio de fenmenos fsicos, assumindo apenas dois estados: Ativado: significa que a tag encontra-se na zona de leitura do receptor;

36

Desativado: no h presena de tag na zona de leitura. Os sistemas tag 1bit possuem mecanismo de funcionamento baseado em circuitos ressonantes, contidos nas tags passivas, onde o leitor gera um campo magntico alternado, cuja atuao do campo controlada por meio da potncia fornecida bobina do leitor. Se a tag estiver na regio de atuao do leitor, a energia proveniente do campo alternado gerado por este induz uma corrente no circuito da tag. Combinadas as frequncias, o sistema ressonante responde com uma pequena mudana na tenso entre os terminais da bobina (antena) do leitor (gerador). Tal queda de tenso percebida e utilizada para sinalizar a presena da tag na regio de leitura. (CONGRESSO_RFID, 2010). A Figura 13 descreve o circuito eltrico tpico do sistema tag 1bit e funcionamento por rdio frequncia.

Figura 13: Sistema 1 bit por rdio frequncia. Fonte: CONGRESSO_RFID, 2010.

Por sua vez, os sistemas nbit so subdivididos conforme o mecanismo de transmisso de dados. Neste tipo de sistema existe um fluxo de informaes entre a tag e o dispositivo de leitura. Nos sistemas tag nbits estabelecido um canal de comunicao onde procede a transmisso de dados entre os dispositivos de leitura e as respectivas tags. Tais sistemas podem ser passivos ou ativos e o modo de comunicao entre eles pode ser do tipo full duplex, half duplex ou sequencial. (CONGRESSO_RFID, 2010).

37

Da mesma forma que em comunicaes com fios, comunicaes por rdio frequncia podem ser full duplex (FDX): onde tag e leitor podem conversar ao mesmo tempo ou half duplex (HDX): onde cada um fala por vez. Em algumas aplicaes, como por exemplo, quando so utilizadas tags passivas, o leitor fornece a energia atravs da conversa, mas em uma variao do HDX, onde a transmisso de energia para enquanto o leitor responde. A este modo de comunicao d-se o nome de modo sequencial. (GLOVER e BHATT, 2007, p. 54). A Figura 14 ilustra os trs modos de comunicao citados, onde a transmisso de energia entre o leitor e o tag continua para o FDX e para HDX, o que no ocorre para transmisso sequencial. Na transmisso sequencial, os dados e a energia no so transmitidos de forma continua e sim por determinado perodo de tempo (pulso). (CONGRESSO_RFID, 2010).

Figura 14: Comunicao e transmisso de energia em sistema nbit. Fonte: CONGRESSO_RFID, 2010.

2.3.2. Funcionamento quanto forma de aplicao

Conforme Martins (2005), em termos de aplicao, os sistemas RFID podem ser agrupados em quatro categorias:

38

Sistemas Electronic Article Surveillance (EAS) ou Vigilncia Eletrnica de Artigos; Sistemas Portteis de Captura de Dados; Sistemas em Rede; Sistemas de Posicionamento. Os sistemas EAS so tipicamente sistemas de um bit, usados para identificao de presena ou falta de um item. Os sistemas portteis so caracterizados pelo uso de terminais portteis de coleta de dados, onde um sistema RFID est integrado do leitor com a antena. So utilizados em aplicaes onde h uma grande quantidade de itens a serem exibidos. Os terminais do tipo leitura por coletor hand-held capturam os dados dos itens e ento so transmitidos a um sistema de processamento central. Sistemas em rede possuem aplicaes caracterizadas pelo posicionamento fixo dos transceptores (leitores) e conectados por uma rede a um sistema de gerenciamento central. Os transceptores so fixados numa posio e os itens com as tags movemse por esteiras, ou com pessoas, dependendo da aplicao. Os sistemas de posicionamento usam tags para facilitar a localizao automtica e suporte de navegao para veculos. Os transceptores so localizados a bordo dos veculos e conectados por um sistema de transmisso a um sistema de gerenciamento central.

2.5. Classificao

Os sistemas RFID podem ser classificados a partir das caractersticas de suas tags, pela faixa de frequncia e protocolos utilizados. (SANTANA e MARTINS, 2005).

39

2.5.1.

Caractersticas das tags

As tags ativas so alimentadas por uma bateria interna e tipicamente so de escrita e leitura, ou seja, podem ser alteradas ou atribudas novas informaes tag. O custo das tags ativas maior que o das tags passivas, alm de possurem uma vida til limitada de no mximo 10 anos. (SANTANA, 2005). As tags semi-passivas possuem uma bateria, mas que somente ativada ao receber um sinal da antena/leitor. Assim, a energia da bateria normalmente utilizada somente para alimentar o chip que as tag RFID possuem, enquanto que a energia utilizada para comunicao a recebida pela antena. (3D_INFORMTICA, 2007). As tags passivas operam sem bateria. Sua alimentao fornecida pelo prprio leitor atravs das ondas eletromagnticas. As tags passivas so mais baratas que as ativas e possuem teoricamente uma vida til ilimitada. As tags passivas geralmente so do tipo s leitura (read-only), usadas para curtas distncias e requerem um leitor mais completo, ou seja, com maior potncia de sinal. (3D_INFORMTICA, 2007).

2.5.2. Faixas de frequncia

Os sistemas de RFID tambm so definidos pela faixa de frequncia em que operam, sendo classificados em sistemas de baixa, mdia, alta ou ultra-alta frequncias. (MARTINS, 2005). As frequncias mais baixas so mais apropriadas para aplicaes prximas da gua ou dos seres humanos do que as tags de frequncia mais elevada. Comparando com tags passivas, as frequncias mais baixas tm geralmente menos escala, e tm uma taxa de transferncia de dados mais lenta. Na faixa de frequncia ultra-elevada, existem duas reas de interesse, as frequncias na faixa de 400 Megahertz e a faixa de 860-930 Megahertz. (SANTANA, 2005).

40

O Quadro 1 resume as bandas de frequncias, suas caractersticas e campos de aplicao.

Banda de Frequncia Baixa: 100 a 500 kHz Caractersticas - Faixa de curta at mdia leitura - Baixo custo - Baixa velocidade de leitura - Faixa de curta at mdia leitura - Potencialmente de baixo custo - Mdia velocidade de leitura - Faixa larga de leitura - Alta velocidade de leitura - Alto custo - Linha de viso requerida Aplicaes Tpicas - Controle de acesso - Identificao de animal - Controle de inventrio

Mdia: 10 a 15 MHz (tambm denominada Alta) Alta: 850 a 950 MHz e 2,4 a 5,8 GHz (tambm denominada Ultra Alta)

- Controle de acesso - Smart cards

- Monitorao de veculos em estradas

Quadro 1: Classificao dos sistemas RFID quanto s faixas de frequncias. Fonte: MARTINS, 2005.

Cada uma das faixas possui suas peculiaridades, com vantagens e desvantagens para a operao. As escalas de frequncia mais elevadas tm controles mais reguladores e diferem de pas a pas. A frequncia exata controlada pelo rgo Regulador de Rdio em cada pas. (SANTANA, 2005).

2.5.3.

Protocolos RFID

A elaborao de normas visa definir as plataformas em que uma indstria deve operar de forma eficiente e segura. Os maiores fabricantes de RFID oferecem sistemas proprietrios, o que resulta numa diversidade de protocolos na mesma planta industrial. Com a finalidade de definir protocolos, muitas organizaes trabalham no desenvolvimento de projetos de tecnologias RFID. As mais conhecidas na rea dos sistemas RFID so a International for Standardization (ISO) e a EPC Global. O Quadro 2 apresenta a relao dos protocolos publicados pela ISO. (MARTINS, 2005).

41

ISO Standard ISO 11784 ISO 11785 ISO/IEC 14443 ISO/IEC 15693 ISO/IEC 18001

ISO/IEC 18000-1 ISO/IEC 18000-2 ISO/IEC 18000-3 ISO/IEC 18000-4 ISO/IEC 18000-6 ISO/IEC 15961 ISO/IEC 15962 ISO/IEC 15963

Ttulo RFID para animais estrutura de cdigo RFID para animais concepo tcnica Identificao de cartes cartes com circuitos integrados sem contato cartes de proximidade Identificao de cartes cartes com circuitos integrados sem contato cartes de vizinhana Tecnologia da Informao Gerenciamento de Itens de RFID Perfil de Requisitos de Aplicao Parmetros Gerais para Comunicao por Interface por Ar para Freqncias Globalmente Aceitas Parmetros para Comunicao por Interface por Ar abaixo de 135 kHz Parmetros para Comunicao por Interface por Ar em 13,56 MHz Parmetros para Comunicao por Interface por Ar em 2,45 GHz Parmetros para Comunicao por Interface por Ar em 860 a 930 MHz Gerenciamento de Itens de RFID Protocolo de Dados: Interface de Aplicao Gerenciamento de Itens de RFID Protocolo: Regras de Codificao de Dados e Funes de Memria Lgica Gerenciamento de Itens de RFID Identificao nica do RF Tag

Status Publicado em 1996 Publicado em 1996 Publicado em 2000 Publicado em 2000 Publicado em 2004

Publicado em 2004 Publicado em 2004 Publicado em 2004 Reviso Final Publicado em 2004 Publicado em 2004 Publicado em 2004 Reviso Final

Quadro 2: Padronizao dos protocolos RFID. Fonte: MARTINS, 2005.

2.5.4.

Padres RFID

Conforme descrito pelo Congresso_RFID (2010), as tecnologias RFID esto regulamentadas e documentadas junto ANATEL com o seguinte texto:

Os sistemas de identificao por frequncia de rdio esto categorizados na regulamentao sobre equipamentos de radiocomunicao de radiao restrita, o qual est no anexo da Resoluo ANATEL N 365, de 10 de maio de 2004. Este regulamento tem por objetivo caracterizar os equipamentos de radiao restrita e estabelecer as condies de uso da radio frequncia para que os dispositivos possam ser utilizados com dispensa da licena de

42

funcionamento e a liberao da necessidade de outorga de autorizao de uso de radiofrequncia.

Antes de entender os padres, necessrio conhecer a GS1 e a EPC Global Inc. Os grupos European Article Number e Uniform Code Council (EAN.UCC) atuantes desde 1969, alteraram o nome para GS1 em 2005, cujo nome no uma abreviao, mas sim um padro global, um sistema global e uma organizao global. A GS1 uma organizao mundial dedicada a desenvolver e implantar padres internacionais e solues para melhorar a eficincia e visibilidade entre mltiplos setores de suprimentos e cadeias de demanda globais. (CONGRESSO_RFID, 2010). A EPC_global, Inc., um empreendimento conjunto entre a GS1 internacional e parceiros da indstria, responsveis por definir um mtodo combinado de classificao para etiquetas RFID que especifica frequncias, mtodos de acoplamento, tipos de chaveamento e modulao, capacidade de armazenamento de informaes e modos de interoperabilidade. (GLOVER, 2007, p. 64). A EAN BRASIL, conhecida como Associao Brasileira de Automao, constituda na cidade de So Paulo, em 1983, anteriormente denominada ABAC Associao Brasileira de Automao Comercial e atualmente denominada GS1 Brasil uma sociedade civil, sem fins lucrativos, vinculada GS1 Internacional. O governo brasileiro delegou GS1 Brasil a incumbncia de administrar e disseminar, em todo o territrio brasileiro, o cdigo nacional de produtos e o sistema EAN.UCC. (ANDRADE, 2006, p. 29). O Eletronic Product Code (EPC), cdigo eletrnico de produto, feito para carregar nmeros EPC, que so atribudos pelas entidades de gerenciamento especficas que possuem as classes de objetos envolvidos, definindo uma nova arquitetura que utiliza recursos oferecidos pela tecnologia de rdio frequncia e as mais recentes infraestruturas como a internet. O EPC agiliza processos e permite dar maior visibilidade aos produtos por meio da disponibilizao, e principalmente no intercmbio de informaes. (ANDRADE, 2006, p. 28).

43

A EPC_global reconhece diferentes classificaes para tags conforme mostrado no Quadro 3, porm tais classes no devem ser vistas como uma tentativa de incompatibilizao de tags RFID, e sim sugestes capazes de fornecer compatibilidade retroativa nas prprias tags,. Mas o que realmente acontece a atualizao do software ou firmware do leitor para suportar tanto as tags novas quanto as j existentes em um sistema. (GLOVER e BHATT, 2007, p. 65).

Classe Classe 0 Classe 0+ Classe I Classe ll Classe lll Passivas, apenas de leitura Passiva, grava uma vez, mas usando protocolos da Classe 0 Passiva, grava uma vez Passiva, grava uma vez com extras como criptografia Regravvel, semipassiva (chip com bateria, comunicaes com energia do leitor), sensores integrados Regravvel, ativa, identificadores nos dois sentidos, que podem Classe lV conversar com outros identificadores, energizando suas prprias comunicaes Podem energizar e ler identificadores das Classes l, ll, lll e ler Classe V identificadores (tags) das Classes lV e V, assim como atuar como identificadores da Classe lV

Quadro 3: Classes de identificadores (tags) EPCglobal Fonte: GLOVER e BHATT, 2007, p. 65. No fique confuso com os termos Gen2 e Classe ll. Classe ll uma classe de funcionalidades de tags, conforme mostrado no Quadro 3. Gen2 a abreviao de Classe l Gerao 2, que uma nova gerao de protocolos de tags para tags de Classe l UHF. (GLOVER e BHATT, 2007, p. 65).

Descrio

2.6. Aplicabilidade

Com o avano tecnolgico, alm da miniaturizao dos seus dispositivos, os sistemas RFID vm ganhando velocidade de processamento, distncias de leituras cada vez maiores e custos cada vez mais reduzidos. Estes fatores permitem a criao de uma nova srie de solues antes inviveis tecnicamente. Para organizaes, isto pode significar automao mais rpida, maior controle sobre os

44

processos e estoques contnuos e precisos. Na Figura 15 podemos observar perodos de adoo versus funcionalidades da tecnologia RFID ao longo do tempo, cujo progresso da adoo se divide em: perodo proprietrio, perodo da compatibilidade, perodo das empresas com RFID, perodo das indstrias com RFID e o perodo da internet das coisas, determinando quando algumas das capacidades da tecnologia RFID se tornaram, ou se tornaro, disponveis. (GLOVER e BHATT, 2007, p. 5).

Desenvolver inteligncia nos dispositivos e auto organizao Compartilhar informao 1 RFID B2B Integrar informaes RFID em fluxos de trabalho de negcio Ler as tags enquanto os itens passam Anexar tags RFID aos itens Codificar tags RFID Identificar esquemas de numerao de itens

Funcionalidades

Adoo da RFID

Indstrias com RFID Internet das cosias Proprietrio Compatibilidade

Figura 15: Funcionalidades versus adoo da RFID Fonte: GLOVER, 2007, p. 6.

1

Conforme anexo II.

Empresas com

45

Levando-se em conta as caractersticas e com o objetivo de indicar um direcionamento, a tecnologia RFID pode ser classificada e utilizada conforme quatro grupos bsicos de aplicabilidade, conforme ilustrado na Figura 16. (CONGRESSO_RFID, 2010).

Figura 16: Campos de aplicao da tecnologia RFID. Fonte: CONGRESSO_RFID, 2010.

O site da Onium (2010) exemplifica os grupos de aplicabilidade da tecnologia RFID conforme alguns exemplos de possibilidades relacionados a seguir: Supermercados: controle de estoque e abastecimento em gndolas; Hospitais: controle de equipamentos, medicamentos e pacientes; Farmcias: controle de estoque e validade de produtos; Livrarias: controle de entrada e sada de livros; Indstrias alimentcias: controle de estoque e validade de produtos; Indstrias automobilsticas: controle de produo e rastreabilidade de peas; Rodovias: controle de trfego, pagamento automtico de pedgios; Shows e eventos: controle de quantidade de pessoas;

46

Seres humanos e animais: localizao de pessoas, histrico mdico, controle epidmico, controle de vacinas.

2.6.1.

Aplicaes automotivas

Nos sistemas de pedgios conforme mostrado na Figura 17, um carto provido com um microchip RFID colocado no pra-brisa do veculo. Ao se aproximar de uma cabine de cobrana informaes so trocadas entre antena e tag RFID. Reconhecido o cdigo de identificao, o sistema libera a passagem sem a necessidade de parada. (PINHEIRO, 2006).

Figura 17: Aplicao de RFID em controle de veculos. Fonte: PINHEIRO, 2006.

2.6.2.

Controle de acesso

Uma possibilidade para evitar fraudes nos acessos a determinados ambientes restritos o implante de um chip no corpo humano e atravs de catracas dotadas de leitores, de acordo com a Figura 18, prover controle de acesso de pessoas. Combinado com outros sensores para monitorar as funes do corpo, o dispositivo pode armazenar as condies psicolgicas das pessoas e detectar condies de

47

stress e medo. Nos Estados Unidos prises de algumas cidades utilizam pulseiras metlicas com transponders para identificar e localizar prisioneiros dentro dos estabelecimentos penais. Outra aplicao para controle de acesso de pessoas est na emisso de ingressos para eventos, como cinema, teatros, estdios de futebol, entre outros, liberando o acesso aos seus assentos e reas de alimentao. (PINHEIRO, 2006).

Figura 18: Tecnologia RFID empregada no controle de acesso. Fonte: PINHEIRO, 2006.

2.6.3.

Aplicao na logstica de produtos

Nas aplicaes de controle patrimonial so acopladas tags RFID aos ativos de uma organizao, auxiliando em diversos processos como transporte, estoque, armazenagem, facilitando as operaes de manuseio, recebimento, separao, transporte, armazenamento e expedio de materiais em depsitos e armazns, alm de inventrio de produtos e controle de qualidade. Em linhas de montagem, conforme ilustra a Figura 19 ou em processos produtivos, todo o desenvolvimento pode ser monitorado desde o incio das atividades at a entrega final do produto ao consumidor, facilitando, inclusive, o acompanhamento nos casos de manuteno. (PINHEIRO, 2006).

48

Figura 19: RFID em linha de montagem de veculos. Fonte: PINHEIRO, 2006.

2.6.4. Aplicao em documentos

A tecnologia RFID aplicada ao controle de documentos permite o monitoramento remoto de encomendas e correspondncias corporativas, oferecendo maior agilidade e segurana administrao tanto dos fabricantes como das empresas de entrega expressa. A etiqueta padro integrada a uma smart label, ou etiqueta inteligente com nmero serial nico, na qual so programadas informaes como remetente e receptor, destino final e cdigo de barras. No caso de documentos, os arquivos podem conter parmetros como data de vencimento, movimentao permitida e pessoas autorizadas a terem acesso aos mesmos. (SANTANA, 2005). Para garantir segurana nas transaes bancrias so utilizados cartes do tipo Smart Cards conforme mostrado na Figura 20, dispositivo este que capaz de realizar processamento interno, clculos aritmticos e apoio tomada de decises conforme informaes codificadas. (PINHEIRO, 2006).

Figura 20: Exemplo de um Transponder inserido em SmartCard. Fonte: PINHEIRO, 2006.

49

2.7. Vantagens da Tecnologia RFID

Uma das principais vantagens do uso de sistemas RFID a realizao de leitura sem o contato, sem a necessidade de uma visualizao direta do leitor com a tag e possibilidade de agregar informaes aos produtos. O tempo de resposta baixo (menor que 100 mili segundos) e o custo da tag apresentou uma queda significativa nos ltimos anos, tornando-a vivel em alguns projetos onde o custo do produto a ser identificado no muito alto. (SANTANA, 2005; BONSOR e QUENTAL, 2010, p.78). Conforme Santana (2005); Bonsor e Quental (2010), a tecnologia RFID apresenta as seguintes vantagens: Capacidade de armazenamento, leitura e envio dos dados para etiquetas ativas; Deteco sem necessidade da proximidade da leitora para o reconhecimento dos dados; Durabilidade das etiquetas, com possibilidade de reutilizao; Contagens instantneas de estoque, facilitando os sistemas empresariais de inventrio; Preciso nas informaes de armazenamento e velocidade na expedio; Localizao dos itens ainda em processos de busca; Melhoria no reabastecimento, com eliminao de itens faltantes e aqueles com validade vencida; Preveno de roubos e falsificao de mercadorias; Coleta de dados de animais ainda no campo; Processamento de informaes nos abatedouros.

50

2.8. Desvantagens da Tecnologia RFID

Como desvantagens, Santana (2005); Bonsor e Quental (2010) apresentam os seguintes itens: O custo elevado da tecnologia RFID em relao aos sistemas de cdigo de barras um dos principais obstculos para o aumento de sua aplicao comercial. Nos Estados Unidos o preo gira em torno de 25 centavos de dlar, na compra de um milho de chips. No Brasil, segundo a Associao Brasileira de Automao, esse custo sobe para 80 centavos at 1 dlar a unidade. O preo final dos produtos, pois a tecnologia no se limita apenas ao microchip anexado ao produto. Por trs da estrutura esto antenas, leitoras, ferramentas de filtragem das informaes e sistemas de comunicao; O uso em materiais metlicos e condutivos pode afetar o alcance de transmisso das antenas. Como a operao baseada em campos magnticos, o metal pode interferir negativamente no desempenho. Entretanto, encapsulamentos especiais podem contornar esse problema; A padronizao das frequncias utilizadas para que os produtos possam ser lidos por toda a indstria, de maneira uniforme; A invaso da privacidade dos consumidores por causa da monitorao das etiquetas coladas nos produtos.

51

3. LOGSTICA DA APLICAO

3.1. A empresa

O desenvolvimento da aplicao simulada proposta neste trabalho foi fundamentado nas rotinas das atividades do almoxarifado de uma organizao multinacional do ramo de cimento localizada na cidade de Matozinhos, aproximadamente a 50 km da capital do estado de Minas Gerais. As atividades da Lafarge so pautadas nas perspectivas de sua misso:

Ser lder mundial em materiais de construo, nossas reas de atuao, linha de produtos e as aes que desenvolve com os seus stakeholders: clientes, atuais e futuros empregados, comunidades locais, organizaes no-governamentais e jornalistas.(LAFARGE_MUNDO, 2010)

Maior produtor mundial de cimento, esta empresa opera no Brasil h 50 anos e est entre as maiores no ranking nacional, ocupando a terceira posio. Seu portflio de produtos formado por marcas lderes de mercado, reconhecidas pelo alto padro de qualidade e desempenho. (LAFARGE_BRASIL, 2010). O negcio produz uma vasta gama de cimentos, ligantes hidrulicos e cais para construo, reforma e obras pblicas. A Lafarge a co-lder mundial neste setor. Em 2009, o negcio de cimento foi responsvel por 60% do volume de negcios do grupo. Com forte presena internacional, em 2009, o negcio do cimento representou 9,5 bilhes de euros em volume de negcios, sendo 69% nos pases de economias emergentes, empregadas 46.468 pessoas em 48 pases, com 160 locais de produo, incluindo 120 plantas de cimento. (LAFARGE_MUNDO, 2010). Na Figura 21 esto representados os nmeros quanto distribuio geogrfica de vendas no ramo de cimento.

52

Figura 21: Distribuio geogrfica das vendas de cimento. Fonte: LAFARGE_MUNDO, 2010.

Na Figura 22 esto representados os nmeros quanto distribuio dos trabalhadores no ramo de cimento.

Figura 22: Distribuio geogrfica dos trabalhadores no ramo de cimento. Fonte: LAFARGE_MUNDO, 2010.

A Lafarge est estrategicamente distribuda pelos continentes conforme mostrado na Figura 23 onde o ramo de cimento est presente em 48 pases, identificados pela cor escura.

53

Figura 23: Distribuio geogrfica da LAFARGE. Fonte: LAFARGE_MUNDO, 2010.

3.2. A logstica do Almoxarifado

O almoxarifado ocupa uma rea aproximada de 2000 m2, com 12.100 itens cadastrados e um quadro de profissionais composto por sete profissionais incluindo dois estagirios. A quantidade de ativos que compem o estoque de reposio no contempla os equipamentos de segurana do trabalho, tambm controlados por este departamento. (LAFARGE_BRASIL, 2010). A estrutura fsica do almoxarifado composta por dois galpes individualizados de forma a atender a logstica das diversas categorias, dimenses, peso e valor dos ativos cadastrados. A Figura 24 mostra foto do almoxarifado 01, composto por prateleiras subdivididas em dois nveis devidamente identificados, cada corredor possui cdigo de caracteres quanto a sua posio, como por exemplo, no detalhe da foto da Figura 25 (5a prateleira: E, posio superior: S), e numerada por compartimentos. Sendo que cada prateleira possui cinco nveis e 14 compartimentos. O conjunto destes dados indica a posio de cada ativo do estoque. (LAFARGE_BRASIL, 2010).

54

Figura 24: Logstica do almoxarifado 01. Fonte: Foto do pesquisador, 2010.

Na Figura 25 observa-se o almoxarifado 02, cuja localizao defronte ao almoxarifado 01, com mesmo padro de identificao, com o diferencial de possuir maior parte de sua rea descoberta, recebendo ativos de grande porte e menor movimentao.

Figura 25: Logstica do almoxarifado 02. Fonte: Foto do pesquisador, 2010.

55

Todos os ativos cadastrados esto dispostos em prateleiras e identificados com os seguintes atributos: cdigo, descrio tcnica, unidade de medida, local armazenado e cdigo de barras, conforme mostrado nas Figuras 26 e 27. No campo local podemos verificar os seguintes cdigos, respectivamente: A2AL006/007, AIDS212/213:

Figura 26: Etiqueta impressa por ativo (1). Fonte: Pesquisa documental Lafarge, 2010.

Descrio do campo Local: A2: almoxarifado 02; AL: posio A, prateleira lateral L; 006/007: compartimentos 6 e 7.

Figura 27: Etiqueta impressa por ativo (2). Fonte: Pesquisa documental Lafarge, 2010.

Descrio do campo Local: A1: almoxarifado 01; DS: posio D; prateleira piso superior S; 212/213: compartimentos 212 e 213;

56

Para os ativos de menor tamanho fsico so utilizadas caixas box para acomodao de maior quantidade de itens de forma organizada, conforme ilustrado na Figura 28.

Figura 28: Ativos dispostos nas prateleiras em caixa box. Fonte: Foto do pesquisador, 2010.

3.3. O Processo de Requisio

As instalaes dos almoxarifados so de livre acesso para os profissionais da organizao, ficando a cargo de cada indivduo requisitante a responsabilidade de documentao do respectivo ativo retirado do sistema. So oferecidos dois mtodos para requisio. O primeiro utiliza processo automatizado onde necessrio fornecer, impreterivelmente, identificao pessoal, quantidade, setor e subsetor via terminal porttil, cdigo do ativo atravs do leitor ptico. A Figura 29 ilustra o processo de requisio automatizado.

Figura 29: Leitor de cdigo de barras. Fonte: Pinheiro, 2006.

57

O segundo mtodo de requisio est baseado no preenchimento de formulrio impresso com os mesmos requisitos do automatizado, identificao pessoal, cdigo do ativo, quantidade, setor (UR), subsetor e demais campos secundrios. Na Figura 30 pode-se observar modelo de formulrio padro para requisio/retirada de ativos do almoxarifado.

Figura 30: Formulrio para requisio impresso. Fonte: Pesquisa documental Lafarge, 2010.

No processo de requisio alguns itens s podero ser informados mediante informaes contidas em ordem de servio gerada pelo setor responsvel pela solicitao do servio. A gesto dos equipamentos, instrumentos e aparelhos que integram o processo produtivo realizada por software especfico de manuteno, abastecido e administrado pelo setor de planejamento, onde eventos so programados e atribudos aos setores responsveis pelas intervenes. Com a ordem de servio em mos, o profissional, caso necessite, ter condies de acessar e retirar itens do almoxarifado obedecendo aos procedimentos padronizados. A Figura 31 mostra um modelo de ordem de servio gerada a partir de uma determinada necessidade, com respectivos campos e termos requeridos pelo processo de requisio.

58

Figura 31: Ordem de servio padro. Fonte: Pesquisa documental Lafarge, 2010.

3.4. Inventrio do Setor

Com base nas diretrizes requeridas pelas certificaes de qualidade e visando garantir a eficincia no atendimento s demandas dos demais setores da organizao, o almoxarifado mantm rotina de verificao e documentao da movimentao dos ativos do setor. Alm de profissionais treinados, utilizado software especfico para gesto de ativos em estoque, sendo que a Lafarge Cimentos emprega o Sistema JD Edwards Enterpriseone (JDE) como plataforma de apoio s rotinas de inventrio. O sistema JDE gera automaticamente uma listagem dos itens a serem contados, de acordo com a curva definida. Esta listagem contm: cdigo, descrio completa e localizao do item. A contagem fsica feita em cada localizao e digitada no sistema JDE, que por sua vez gera a listagem de variaes/desvios. As correes so realizadas item por item dentro do JDE, e o custo apropriado de acordo com administrador do item. Na Figura 32 pode-se observar a interface inicial do software JDE, com acesso permitido apenas depois de fornecidos usurio e senha.

59

Figura 32: Tela de acesso ao software JDE. Fonte: Pesquisa documental Lafarge, 2010.

Depois de efetuado login disponibilizada plataforma de trabalho, conforme mostrado na Figura 33, com os seguintes campos: compras, estoque, fiscal.

Figura 33: Tela de trabalho do software JDE. Fonte: Pesquisa documental Lafarge, 2010.

60

4. ANLISE DE VIABILIDADE

4.1. Identificao do Problema

O processo manual e o uso de cdigo de barras so suscetveis s seguintes limitaes: O cdigo de barras associado a um produto no pode ser alterado; Atrasos na atualizao do inventrio do setor devido ao processo de retirada e formalizao por formulrio impresso ou via leitor de cdigo de barras; Atraso na atualizao do inventrio do setor no caso de retorno do ativo ao estoque, no qual o processo de incluso o mesmo, atravs de leitor de cdigo de barras ou formulrio impresso; Falha humana no processo de retiradas ou incluso de ativos do estoque, seja por fornecimento incorreto de informaes ou no registro da ao.

4.2. Levantamento Estatstico de Ativos

Com o propsito de verificar a eficcia do sistema de gesto do almoxarifado da Lafarge Cimento, o qual utiliza a tcnica de leitura de cdigo de barras para controle de ativos, foi desenvolvido um estudo estatstico aplicando prticas de amostragem para verificao do estoque e composio de base para posterior comparao com a aplicao da tecnologia RFID. Para composio da Tabela 1 foi aplicada tcnica de amostragem simples, onde foi escolhido, aleatoriamente, um nmero impar de ativos dentro do conjunto de catalogao. Foram coletadas as seguintes informaes: cdigo do ativo, descrio, localizao, saldos fsico/contbil.

61

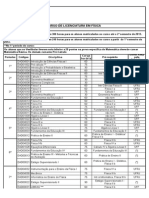

TABELA 1 Frao amostragem simples almoxarifado 01

AMOSTRAGEM SIMPLES

Item 1 2 3 4 5 6 7 8 9 10 11 Cdigo 450500003 Descrio Lmina de serra RS 1414-5 Localizao A1CI218 A1DI418 A1LS A1RI305 A1JI117 A1EI318 A1CI510 A1AI115 A1ES506 A1LI502 A1JI221 Saldo atual fsico contbil 3 10 NL* NL* 1 0 0 NL* NL* 0 2 NL* 15 2 1 0 1 0 0 3 2 4

524600180 Lmpada vapor sdio 250w 130500478 Raspador secundrio L1 TS18" 605000051 Redutor reduo simples 1:21 473000010 Anel reto 16mm ao 430200131 Anel de vedao DES V56103098-F 471000397 Cilindro pneumtico 223mm 533100105 Cobertura p/ fusvel diazed 25A 953900001 Tinta cor PR REF-2010001-601 604000004 Roda dentada dupla 13 dentes 12B-2 634800755 Retentor 153717 HYSTER

* Item no localizado. Fonte: Desenvolvida pelo pesquisador, 2010.

A Tabela 2 trs, de forma resumida, a representatividade das informaes coletadas, ou seja, qual porcentagem do nmero de ativos em cada situao.

TABELA 2 Amostragem simples almoxarifado 01

Resumo da Representatividade (%) Qtd. Qtd. Descrio ativos %

3 1 2 5 11 27,27% fsico = contbil 9,09% fsico <= Contbil

18,18% fsico = 0 ; contbil =! 0 45,45% tem no localizados 100% total de itens

Fonte: Desenvolvida pelo pesquisador, 2010.

Por se tratar de um almoxarifado com acesso irrestrito a consistncia dos dados colocada em prova cotidianamente, visto a constante interao humana neste

62

ambiente. A gesto do almoxarifado prev trs formas distintas de controle de ativos em estoque, classificados em curvas A, B e C e aplicadas conforme descrito no ANEXO I. Ao aplicar o mtodo de amostragem simples pode-se verificar a inconsistncia das informaes que aparentemente apresentam-se coerentes, pois item no requisitado certeza de item na prateleira, mas conforme visto na Tabela 2 o percentual de ativos no localizados de 45,45%, o que provoca baixo ndice de sucesso nas consultas em estoque. Para melhor ilustrar os resultados obtidos na tcnica de amostragem simples, na Figura 34 observa-se a totalizao de cada ativo nas duas possibilidades de disponibilidades em estoque, saldo fsico ou saldo contbil. Como exemplo pode-se observar o ativo descrito no item 2 da Tabela 1, lmpada vapor sdio 250w, ativo no localizado e saldo contbil igual a 15.

Figura 34: Grfico amostragem simples saldo fsico versus saldo contbil Fonte: Desenvolvido pelo pesquisador, 2010.

Outra tcnica probabilstica capaz de garantir bons resultados a amostragem estratificada, onde o alvo de anlise dividido em subconjuntos de caractersticas similares. Neste caso foram definidos dois subconjuntos: ativos do setor eltrico e ativos do setor mecnico. A definio dos ativos foi atravs de entrevista com os responsveis de cada setor, onde foi solicitada a enumerao dos primeiros e principais itens requeridos pelo setor e passivos de disponibilidade imediata em estoque. A Tabela 3 foi desenvolvida com os ativos definidos pela entrevista,

63

composta das seguintes informaes: cdigo do ativo, descrio, localizao, saldos fsico/contbil.

TABELA 3 Amostragem estratificada almoxarifado 01

AMOSTRAGEM ESTRATIFICADA

Item 1 2 3 4 5 6 7 8 9 10 11 12 13 Cdigo 534500014 500200283 532300529 540400031 540400092 540501394 611100021 401500059 607000060 434600098 460300058 460300061 533100063 Descrio Contator tripolar LC1 D25 Cabo isolado 4x2,5mm2 Disjuntor motor 12A Sensor indutivo 24-220Vca Sensor indutivo 12-30Vcc ASI Mdulo digital entrada p/ PLC Rolamento RL cilndrico NU 220 Correia de transmisso VC-96 Acoplamento flexvel TAM.11 Retentor eixo TP 01375 Termopar tipo K-CS11 - 1200mm Termopar tipo K-CM12 - 1200mm KNE Fusvel de vidro 0,5A Localizao A1AI203 A1LE109 A1IS518 A1IS403 A1IS216 A1AI104 A1AS211 A1GI201 A1LI321 A1EI215 A1DS113 A1DS113 A1AI321 Saldo atual fsico contbil 0 0 1 9 2 1 5 1 2 2 0 0 3 0 200 1 9 1 1 5 6 1 2 2 2 11

Fonte: Desenvolvida pelo pesquisador, 2010.

A Tabela 4 apresenta, de forma resumida, a representatividade das informaes coletadas na Tabela 3, ou seja, qual porcentagem do nmero de ativos em cada situao.

TABELA 4 Resumo representatividade amostragem estratificada

Resumo da Representatividade (%) Qtd. Qtd. Descrio ativos %

6 4 3 13 46,15% fsico = contbil 30,77% fsico =! Contbil 23,08% fsico = 0 ; contbil =! 0 100% total de itens

Fonte: Desenvolvida pelo pesquisador, 2010.

64

Ao aplicar o processo de amostragem estratificada o ndice de sucesso nas consultas em estoque melhorou comparado ao ndice da amostragem simples, isso porque a composio da amostragem deu-se a partir da relao de ativos classificados como de poltica zero, onde a quantidade de ativos em estoque e a reposio dos mesmos so controladas pelos setores responsveis pela sua aplicao. Mas o percentual de sucesso no chegou aos 50%, conforme modalidade: fsico = contbil, alcanando apenas 46,15%. Para melhor ilustrar os resultados obtidos na tcnica de amostragem estratificada, na Figura 35 observa-se a totalizao de cada ativo nas duas possibilidades de disponibilidades em estoque, saldo fsico ou saldo contbil. Como exemplo pode-se observar o ativo descrito no item 13 da Tabela 3, fusvel de vidro 0,5A, ativo com saldo fsico igual a 3 e saldo contbil igual a 11.

Figura 35: Grfico amostragem estratificada saldo fsico versus saldo contbil Fonte: Desenvolvido pelo pesquisador, 2010.

As informaes referentes ao saldo fsico foram coletadas nas dependncias do almoxarifado da Lafarge nas prateleiras e respectivos compartimentos, conforme cdigo de localizao de cada ativo, aps consulta em catlogo disponvel na

65

entrada do ambiente. Por sua vez as informaes referentes ao saldo contbil foram coletadas atravs do MXIMO, software de gesto do setor de manuteno, o qual est integrado ao JDE, software de gesto de suprimentos, com atualizaes de inventrio e equipamentos. Na Figura 36 foi utilizada como exemplo a busca pelo ativo de cdigo igual a

401500059, referente correia de transmisso VC-96, sendo obtido saldo contbil

igual a seis peas.

Figura 36: Tela de pesquisa do software MXIMO. Fonte: Pesquisa documental Lafarge, 2010.