Escolar Documentos

Profissional Documentos

Cultura Documentos

Hardware Comprometido - TI

Enviado por

IvoDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Hardware Comprometido - TI

Enviado por

IvoDireitos autorais:

Formatos disponíveis

O HARDWARE COMPROMETIDO: UMA IMPORTANTE AMEAÇA

A SER CONSIDERADA PELA ATIVIDADE DE INTELIGÊNCIA

Gustavo Andrade Bruzzeguez *

Clóvis Neumann **

João Carlos Félix Souza ***

Resumo

As questões ligadas à segurança cibernética são complexas e sofisticadas, e estão em constante

transformação. Nos últimos anos, pesquisadores vêm demonstrando a possibilidade de implementação

de códigos maliciosos em circuitos integrados (chips) durante a fabricação destes dispositivos. A ameaça,

que ficou conhecida como hardware Trojan, vem atraindo a atenção dos governos e da indústria, dado

que potencialmente envolve questões de espionagem e guerra cibernética. O problema vem se agravando

com a globalização da cadeia de fabricação de circuitos integrados, considerando que são comumente

manufaturados fora dos limites dos territórios nacionais, o que implica em perda de controle sobre as

etapas do processo. O presente artigo objetiva alertar para a existência da ameaça do hardware Trojan,

e discorrer sobre a relevância do tema para a área de inteligência, a partir de breve revisão da literatura

relativa ao assunto, na qual utilizou-se, do ponto de vista metodológico, o enfoque meta-analítico. Observa-

se que o potencial lesivo do hardware Trojan é preocupante, com ações que incluem vazamento de

dados, espionagem, ataques de indisponibilidade, disrupção de sistemas, sabotagem, dentre outras.

Trata-se, portanto, de uma questão que precisa ser abordada e gerenciada no âmbito dos governos e,

em particular, nos serviços de inteligência.

Palavras-chaves: hardware Trojan; Atividade de Inteligência; segurança da informação e comunicação;

segurança cibernética.

COMPROMISED HARDWARE: AN IMPORTANT THREAT TO BE

ADDRESSED BY INTELLIGENCE SERVICES

Abstract

Issues related to cybersecurity are complex and sophisticated, and are constantly changing. In recent years,

researchers have been demonstrating the possibility of malicious codes being inserted into integrated

circuits (chips) during the fabrication of these devices. The threat, known as hardware Trojan, has been

drawing the attention of governments and industry since it potentially involves espionage and cyber

warfare issues. The problem is getting worse with the supply chain globalization, since the chips are

often manufactured in factories outside the boundaries of the national territories, which implies a loss of

* Servidor público federal, mestre em Computação Aplicada e especialista em Governança de Tecnologia

da Informação. É pesquisador na área de segurança cibernética, tendo participado da elaboração da

Estratégia de Segurança da Informação e Comunicações e de Segurança Cibernética da Administração

Pública Federal, no âmbito do Gabinete de Segurança Institucional da Presidência da República.

** Doutor em Engenharia, professor e pesquisador da Universidade de Brasília - UnB.

*** Doutor em Economia, professor do Departamento de Engenharia de Produção - UnB e pesquisador

no Programa de Pós-graduação em Ciência da Computação Aplicada - UnB.

Artigo recebido em julho/2018

Aprovado em outubro/2018

Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018 1

Gustavo Andrade Bruzzeguez, Clóvis Neumann e João Carlos Félix Souza

control over the process steps. This article aims at warning about the existence of the threat of hardware

Trojan and to discuss the relevance of the topic to the intelligence service, starting from a brief review of

literature on the subject, in which it was used, from the methodological point of view, the meta-analytic

approach. The potential of hardware Trojan is a concern, with actions that include data leakage, espionage,

denial of service attacks, system disruption, sabotage, and so on. It is, therefore, an issue that needs to

be addressed and managed within the government, and in particular the intelligence services.

Keywords: hardware Trojan; Intelligence Service; information and communications security;

cybersecurity.

2 Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018

O hardware comprometido: uma importante ameaça a ser considerada pela atividade de Inteligência

Introdução mercados financeiros, em sistemas de defesa,

em sistemas de controle de tráfego aéreo,

Imaginemos uma situação hipotética: um

dentre outros.

alto executivo do governo, supostamente

utilizando um smartphone seguro, percebe

Os CIs concentram boa par te da

que seu equipamento está travando sem

“Inteligência” dos equipamentos, o que

motivo aparente. Nada parece funcionar,

faz com que qualquer mal funcionamento

nem mensagens, nem ligações, nem qualquer

nesses pequenos dispositivos afete de forma

aplicativo. Ele reinicia o dispositivo e os

relevante a confiabilidade da máquina ou

problemas permanecem. Então retira

do sistema no qual ele opera. No entanto,

e reinsere a bateria, além de reiniciar o

tradicionalmente os ataques cibernéticos

equipamento várias vezes - tudo em vão.

não exploravam vulnerabilidades do

Pareceria um simples problema de hardware

hardware. A Figura 1 exemplifica ataques

se, mais tarde, não se descobrisse que o

em diferentes camadas, como aqueles que

caso não é isolado. Centenas de milhares de

exploram o usuário (engenharia social1)

smartphones também apresentam o mesmo

e os ataques implementados por meio do

comportamento mundo afora.

software (malwares e macros em softwares

de aplicação; e vírus e cavalos de Tróia2 em

A situação hipotética descrita, adaptada de

sistemas operacionais).

Villasenor (2010), na verdade ilustra um

possível e sofisticado ataque cibernético em

O hardware, “the root of trust” (raiz de

larga escala. Em tese, qualquer dispositivo

confiança), como mencionaram Becker et al.

que contenha um circuito integrado no

(2013) e Bhunia et al. (2014), é geralmente

hardware está sujeito a esse tipo de ataque,

considerado a parte do sistema cuja confiança

que será abordado em detalhes nesse artigo.

é uma premissa. Até recentemente, essa era

uma assunção razoável (VILLASENOR,

Na atualidade, os circuitos integrados

2011), mas o cenário vem se alterando. A

(CIs), também referidos como “chips”

possibilidade de implementação de códigos

de computador, estão presentes em uma

maliciosos no nível do hardware – os

infinidade de equipamentos, tais como

chamados “hardware Trojans” (HT) – vem

computadores, celulares, equipamentos

sendo estudada e discutida há alguns anos.

de redes computacionais e outros

A globalização da cadeia de fabricação de

dispositivos eletrônicos, que por sua vez

CIs, principalmente em países asiáticos

são empregados nas mais diversas áreas,

(BEAUMONT, HOPKINS e NEWBY;

muitas delas estratégicas para um país, a

2011), e o aumento da complexidade

exemplo das Atividades de Inteligência,

na fabricação desses dispositivos têm

das comunicações, das infraestruturas

incentivado os debates acerca dos problemas

energéticas, dos meios de transporte, dos

1 Técnica por meio da qual um agente malicioso procura persuadir um usuário a executar determinadas

ações, com o fim de aplicar golpes, ludibriar ou obter informações sigilosas e importantes (CERT.BR,

2017).

2 Tipo de código malicioso que, além de executar as funções para as quais foi aparentemente projetado,

também executa funções maliciosas e sem o conhecimento do usuário (Cert.BR, 2017).

Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018 3

Gustavo Andrade Bruzzeguez, Clóvis Neumann e João Carlos Félix Souza

de se garantir a confiança no nível do comprometimentos na disponibilidade, na

hardware e os riscos decorrentes da perda integridade e na confidencialidade de dados

de controle sobre os processos envolvidos que trafegam no hardware.

na cadeia de fabricação de chips.

Não obstante os riscos e danos em potencial,

a detecção do HT não é uma tarefa simples,

e as técnicas existentes atualmente não são

efetivas o bastante para detectá-lo (XIAO et

al., 2016). O ex-chefe da Agência Central de

Inteligência (CIA) e Agência de Segurança

Nacional (NSA), General Michael Hayden,

chegou a declarar que a questão de hardware

comprometido é um problema que não pode

ser resolvido, mas uma situação que deve ser

gerenciada (RAWNSLEY, 2011).

Portanto, entender a ameaça e criar

Figura 1- Visão esquemática de ataques cibernéticos

capacidade de reação é uma necessidade,

em diferentes camadas. Adaptada de Iqbal (2011).

e estudos futuros terão que focar na

combinação das melhores técnicas

O fenômeno vem chamando a atenção de prevenção e detecção para prover

dos governos de diversos países, como equipamentos livres da ameaça do HT

mencionaram Yoshikawa, Takeuchir e (BEAUMONT, HOPKINS e NEWBY;

Kumaki (2014), a exemplo dos Estados 2011).

Unidos, que estruturou, em 2004, o chamado

Trusted Foundry Program (MCCORMACK, O presente artigo aborda breve revisão da

2006), objetivando assegurar a confiabilidade literatura a respeito do hardware Trojan,

de sistemas críticos para a defesa nacional. demonstrando a relevância do tema para

Em 2011, a Austrália liberou ao público as atividades de inteligência. Para tal, ilustra

seus estudos sobre o tema (BEAUMONT, as características fundamentais do HT,

HOPKINS e NEWBY; 2011), abordando seu potencial lesivo, possíveis pontos de

formas de implementação do HT, técnicas inserção na fabricação de CIs e aborda ainda

de detecção e contramedidas. algumas formas de implementação. Analisa

um tipo de implementação específica, de

Estudos revelam a possibilidade de CIs serem característica furtiva e dissimulada e de difícil

“intencionalmente comprometidos durante detecção. Na sequência, discute implicações

o processo de design, antes mesmo de serem do fenômeno nas atividades de inteligência

manufaturados” (VILLASENOR, 2013). e introduz visão geral sobre possibilidades

Ou ainda, a alteração pode se dar durante de detecção e prevenção da ameaça e os

o processo de manufatura, como alertaram desafios da Contrainteligência. Por fim,

Becker et al. (2013). As possibilidades ideias conclusivas são apresentadas.

são diversas e potencialmente envolvem

4 Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018

O hardware comprometido: uma importante ameaça a ser considerada pela atividade de Inteligência

No levantamento das fontes de pesquisa A fabricação de um CI é um processo

bibliográfica, utilizou-se o enfoque meta- complexo que chega a envolver, em

analítico, metodologia que surgiu com o alguns casos, mais de quatrocentas etapas

objetivo de dotar as revisões de pesquisa (GOERTZEL, 2013). No entanto, visto de

com o rigor, a objetividade e a sistematização uma forma simplificada, pode-se enumerar

necessárias para que se constitua o cinco macroprocessos genéricos, conforme

verdadeiro saber científico (SANCHEZ, demonstrado na Figura 3.

1999). As bases de dados consultadas foram

ISI Web of Science3 e Scopus4, no período Conforme Villasenor (2013), o processo

de 2007 a 2017. de fabricação de um CI se inicia na

especificação, que consiste na definição

das funcionalidades do CI, incluindo

Circuitos Integrados características como velocidade, capacidade

Os CIs são constituídos por uma matriz de processamento, dentre outras. Na fase

microscópica de circuitos eletrônicos e do design, as especificações são então

outros componentes, tais como resistores, traduzidas na forma de operações lógicas

capacitores, diodos e transistores, e, posteriormente, nos circuitos elétricos

implantados na superfície de um material correspondentes. Uma vez finalizado, o

semicondutor – como o silício, por exemplo projeto de design é então enviado para uma

(GOERTZEL, 2013). Dessa forma, o fábrica de semicondutores, onde de fato

circuito resultante é um chip monolítico ocorre a manufatura física do CI. Após

(inteiriço), que pode ser tão pequeno a ponto essa etapa, testes de qualidade são feitos em

de ocupar poucos centímetros ou mesmo amostras do circuito integrado e só então

milímetros quadrados de área (Figura 2). ele estará pronto para ser comercializado e

inserido em algum equipamento.

Figura 3 - Etapas da fabricação de um circuito integra-

do. Adaptado de Villasenor (2013).

Figura 2 - Visão em corte de um Circuito Integrado

típico. Fonte: Floyd (2014)

3 Disponível em: <www.webofknowledge.com>. Acesso em: 10 set. 2018

4 Disponível em: <www.scopus.com>. Acesso em: 10 set. 2018

Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018 5

Gustavo Andrade Bruzzeguez, Clóvis Neumann e João Carlos Félix Souza

O Potencial Lesivo do (programação de software), em tese, também

Hardware Trojan pode ser feito com milhões de circuitos

impressos em CIs (CLARKE e KNAKE,

O hardware Trojan (HT) representa

2015).

qualquer alteração maliciosa e deliberada

no CI (RAJENDRAN et al., 2010). É

Os HTs não são necessariamente

uma modificação maliciosa, intencional

implementados objetivando-se um ataque

e indesejada no CI, resultando em

específico e imediato, mas podem apenas

um comportamento incorreto de um

“suportar ataques” (KING et al., 2008),

dispositivo eletrônico quando em operação

a serem ativados por meio de um gatilho

(BEAUMONT, HOPKINS e NEWBY;

(trigger) implementado a posteriori. Essa

2011). São modificações no circuito

possibilidade permitiria uma espécie de

original inseridas por adversários com o

infiltração silenciosa na cadeia de fabricação

objetivo de expor o hardware ou acessar

de CIs, dando ao agente a oportunidade

dados ou software rodando nos sistemas

de lançar, em momento oportuno, um

que utilizam o chip (TEHRANIPOOR e

“ataque de hardware em larga escala”

KOUSHANFAR, 2010).

(VILLASENOR, 2010).

As consequências de um circuito infectado

podem envolver desde modificações na Pontos de Inserção do HT

funcionalidade ou na especificação do

Dentre as fases envolvidas em um típico

hardware, conforme apontaram Beaumont,

esquema de fabricação de circuitos

Hopkins e Newby (2011) e Swierczynski

integrados, as mais suscetíveis à inserção

et al. (2015), passando pelo vazamento de

do HT são o design e a manufatura

informações sensíveis, efeito citado por

(CHAKRABORTY, NARASIMHAN

diversos autores, a exemplo de Beaumont,

e BHUNIA, 2009). As possíveis ações

Hopkins e Newby (2011); Becker et al.

maliciosas nessas fases são descritas a

(2013); Baumgarten et al. (2011), Agrawal

seguir (BHUNIA et al., 2014): no design, um

et al. (2007), Karri et al. (2010); e Li, Liu

agente não confiável que esteja envolvido no

e Zhang (2016); ou mesmo ataques de

processo de escrita do bloco IP (Intellectual

negação de serviço (Denial of Service –

Property ou Propriedade Intelectual, que

DoS), conforme mencionaram Baumgarten

constitui o desenho lógico de partes ou

et al. (2011); Beaumont, Hopkins e Newby

blocos funcionais do circuito integrado) pode

(2011); Chakraborty, Narasimhan e Bhunia

alterar maliciosamente a lógica, inserindo o

(2009); e Tehranipoor e Koushanfar (2010).

HT; ainda nesta fase, o uso de softwares

O hardware Trojan pode ser capaz de

do tipo EDA (Electronic Design Automation,

derrotar qualquer mecanismo de segurança,

ferramentas que facilitam o trabalho de

seja baseado em software ou hardware,

design) corrompidos também pode resultar

subvertendo ou alterando a operação normal

na inserção do código malicioso; e,

de um dispositivo infectado (BEAUMONT,

finalmente, na fase de manufatura, é possível

HOPKINS e NEWBY; 2011). O que pode

comprometer o CI a partir da ação de um

ser feito em milhões de linhas de código

agente mal intencionado, utilizando técnicas

6 Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018

O hardware comprometido: uma importante ameaça a ser considerada pela atividade de Inteligência

de engenharia reversa. gradual. As modificações podem manter os

parâmetros iniciais de performance dentro

dos padrões aceitáveis de variação, dessa

Implementações do HT forma permanecendo indetectável pelos

Compreendendo que a ameaça existe testes tradicionais.

e é explorada em diversos momentos

na fabricação do circuito integrado, é A viabilidade de inserção de hardware

importante entender como ela é criada e se malicioso em circuitos mapeados em Field-

há meios de detectá-la. Programmable Gate Array (FPGAs 5) foi

discutida por Chakraborty et al. (2013). Em

Conforme Becker et al. (2013), os esforços particular, os pesquisadores se utilizaram

de pesquisa concentram-se basicamente de um HT baseado em um anel-oscilador6

em duas áreas: uma relativa ao design e capaz de reduzir o tempo de vida do chip

implementação do HT; e outra lidando com através do aumento da temperatura de

o desafio de detectar a ameaça. operação do circuito.

A seguir, serão apresentados casos de Em Subramani et al. (2017), estudou-se a

implementação do HT. Em seção posterior, possibilidade de um ataque de HT em redes

detalhes e possibilidades de detecção e wireless a partir da infecção de um transmissor

prevenção serão abordadas. 802.11a/g, permitindo ao agente malicioso

o vazamento de informações sensíveis na

King et al. (2008) apresentaram uma forma conexão.

combinada de ataque envolvendo hardware e

software. Neste ataque, um hardware Trojan Neste artigo, uma implementação específica

implementado no CI dá suporte para um será abordada com mais detalhes, de forma a

ataque por meio do software, ao permitir que demonstrar potencialidades e complexidades

o agente malicioso tenha acesso privilegiado da ameaça: o chamado “Stealthy Dopant-

(root) ao sistema operacional (KRIEG et al., Level Hardware Trojan” (hardware Trojan

2013). Tal implementação permite ataques furtivo implementado no nível do dopante),

poderosos e de propósito geral, embora proposto por Becker et al. (2013).

utilize pequena quantidade de hardware

adicional no circuito (KING et al., 2008). Trata-se de um HT com duas características

Shiyanovskii et al. (2009) apresentaram um peculiares: ele é furtivo ou dissimulado,

HT que implementa um ataque de negação o que significa que sua detecção não é

de serviço (Denial of Service - DoS) ao possível pelos meios convencionais; e ele é

degradar a performance do chip de forma implementado no nível do “dopante”, ou

5 Field-Programmable Gate Array, ou Matriz de Portas Programáveis em Campo, é uma espécie

de CI projetado para ser programado após a manufatura. Dessa forma, ele possui blocos lógicos

reprogramáveis passíveis de configuração em campo, ou seja, pelo consumidor ou projetista após a

fabricação (KRIEG et al., 2013).

6 Um anel-oscilador é um circuito serial com número ímpar de portas lógicas e com retorno na entrada.

A frequência resultante é uma função do número de portas, da temperatura, dentre outros (KRIEG et

al., 2013).

Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018 7

Gustavo Andrade Bruzzeguez, Clóvis Neumann e João Carlos Félix Souza

seja, utiliza-se do processo de dopagem do pelo atacante, a depender do número de

semicondutor. transistores modificados. Essa possibilidade

constitui uma importante quebra de

Conforme Pikma (2013), o processo de segurança na funcionalidade do CI.

dopagem envolve a adição de impurezas no

material semicondutor, modificando suas Observa-se, ainda, que a ação é possível

propriedades elétricas. Por exemplo, a adição a partir de modificações em poucos

de átomos de Fósforo ao silício puro atribui- transistores. Em uma das implementações, os

lhe polaridade negativa, enquanto que a autores modificaram apenas 896 transistores

adição de átomos de Boro cria polaridade (dentre os milhões existentes no chip).

positiva. Esse processo de dopagem é um

recurso comumente utilizado na fabricação Tal tipo de implementação, como

de transistores que compõem o circuito mencionado, é extremamente difícil de ser

integrado. detectada. Conforme se concluiu no estudo

conduzido por Pikma (2013), uma vez que

A questão aqui é que o agente malicioso se o layout e a fiação do circuito permanecem

utiliza desse mesmo procedimento para a exatamente os mesmos quando comparados

implementação do HT, ou seja, ao manipular a um CI não infectado, e considerando que

as polaridades dos transistores presentes no a única diferença está no nível atômico do

circuito integrado, é possível criar uma lógica substrato do semicondutor, esse tipo de HT

maliciosa no funcionamento do CI. escapa às formas tradicionais de detecção,

como a inspeção ótica, os testes funcionais,

Utilizando-se dessa técnica, Becker et al. ou mesmo a inspeção por uso de golden chips

(2013) provaram que é possível reduzir a (CIs não infectados usados como modelos

segurança dos números aleatórios gerados para comparações).

pelo Random Number Generator - RNG

(Gerador de Números Randômicos) dos

processadores Ivy Bridge da Intel (linha de

Caso Síria – Uma

processadores de 22 nanômetros da marca Implementação Real?

americana), a partir da implementação de

Em 6 de setembro de 2007, aviões

códigos maliciosos por meio de dopantes.

israelenses F-15 Eagle e F-16 Falcon

O RNG do chip Intel é uma implementação

entraram no espaço aéreo Sírio, vindos da

embarcada no hardware que produz

Turquia, e bombardearam o que seriam

números randômicos de 128 bits a partir de

instalações nucleares projetadas pela Coreia

ruídos termais. Os números são usados em

do Norte. A imprensa chegou a divulgar

processos criptográficos.

ainda suposto envolvimento dos EUA no

ataque (CLARKE e KNAKE, 2015).

Com a ação do hardware Trojan, ou seja,

com a implementação da lógica maliciosa

Não obstante as complexas implicações

na fabricação do CI, foi possível reduzir a

políticas do episódio, o que chamou a

complexidade da saída do RNG de 128 bits

atenção foi o fato de que o sistema de defesa

para “n” bits, no qual “n” pode ser definido

8 Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018

O hardware comprometido: uma importante ameaça a ser considerada pela atividade de Inteligência

antiaérea da Síria permaneceu inoperante Neste contexto, declara as principais

na ocasião, o que permitiu que os aviões ameaças às quais o país se sujeita, dentre

de ataque entrassem e saíssem sem serem elas: a espionagem; a sabotagem, sobretudo

alvejados. A Síria havia investido milhões às infraestruturas críticas do país; e os

de dólares nos sistemas de defesa antiaérea ataques cibernéticos.

comprados da Rússia.

O documento ainda acrescenta que o

Pesquisadores vem trabalhando a hipótese de desenvolvimento das tecnologias da

que o sistema antiaéreo sírio estaria infectado informação e das comunicações impõe a

com alguma espécie de backdoor7 inserido atualização permanente de meios e métodos,

nos chips do sistema (QAMARINA, 2017). obrigando os órgãos de Inteligência a

Cogita-se ainda a hipótese de ter sido, de resguardar o patrimônio nacional de ataques

fato, um hardware Trojan implementado nos cibernéticos.

sistemas sírios (LI, LIU e ZHANG; 2016).

Em outro artigo, Moein et al. (2016) destacam De fato, conforme demonstrado ao longo

a possibilidade de microprocessadores do artigo, são inúmeras as possibilidades

comerciais off-the-shelf 8 terem sido adquiridos

de ação por meio do uso de HT. Pode-se

com um backdoor utilizado para desativá-los direcionar um ataque para o vazamento de

no momento oportuno. Ou seja, a falha teria informações de redes de comunicação na

sido intencionalmente ativada por meio de área de defesa ou Inteligência, o que traria

um gatilho (trigger), em momento definido graves consequências para a segurança

pelo atacante, conforme defenderam XIAO nacional, conforme pontuou Villasenor

et al. (2016). (2013). Ações de sabotagem ou disrupção

de operações militares são possíveis,

conforme analisaram Anderson, North e

A Relevância do Tema Yiu (2008). A proteção das infraestruturas

para as Atividades de críticas é estratégica e fundamental para

Inteligência o funcionamento do país (CARUZZO,

ZAWADZKI e BELDERRAIN; 2015), e a

A Política Nacional de Inteligência - PNI

ação de HTs pode ameaçar todo o sistema

(BRASIL, 2016), documento de mais

de infraestruturas críticas, tais como sistemas

alto nível de orientação da Atividade de

financeiros e militares (ALIYU et al., 2014).

Inteligência no Brasil, estabelece, dentre

Enfim, tais inclusões maliciosas de fato

outros, pressupostos, objetivos, instrumentos

agem como “espiões ou terroristas” no CI,

e diretrizes no âmbito do Sistema Brasileiro

e podem ser extremamente poderosas, com

de Inteligência (SISBIN).

consequências catastróficas em diversas

aplicações (BHUNIA et al., 2014).

7 O backdoor é uma espécie de malware que, após incluído em um sistema, é usado para assegurar

o acesso futuro ao computador comprometido, permitindo que ele seja acessado remotamente, sem

que haja necessidade de recorrer novamente aos métodos utilizados na realização da invasão ou

infecção e, na maioria dos casos, sem que seja notado (CERT.BR, 2017).

8 Componentes eletrônicos prontos, de prateleira, com acesso direto para aquisições (KRIEG et al.,

2013).

Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018 9

Gustavo Andrade Bruzzeguez, Clóvis Neumann e João Carlos Félix Souza

Assim, estamos diante de um instrumento os tipos de HT (BEAUMONT, HOPKINS e

poderoso e potencialmente utilizado em NEWBY; 2011). Assumindo que o atacante

ações de espionagem, sabotagem e ataques pode maliciosamente alterar o design antes e

cibernéticos, ações essas cujo enfrentamento após a manufatura, tem-se que a detecção

encontra-se devidamente declarado nas de tais alterações é extremamente difícil,

diretrizes da PNI (BRASIL, 2016). por diversas razões (TEHRANIPOOR e

KOUSHANFAR, 2010).

Além disso, a natureza furtiva do HT permite

uma infiltração silenciosa, cuja detecção, Primeiro, dada a quantidade e a

conforme veremos a seguir, é extremamente complexidade dos IP cores utilizados nos

complexa, o que o torna um instrumento CIs, detectar pequenas modificações no

importante em ações de inteligência. circuito é extremamente complexo.

Segundo, as características nanométricas

Detecção e Prevenção dos CIs fazem com que detecções por

do HT e os Desafios da meio de inspeção física ou engenharia

Contrainteligência reversa (destrutiva) sejam muito difíceis e

caras. Ainda, a engenharia reversa destrutiva

As Atividades de Contrainteligência

(feita em uma amostra) não garante que

objetivam prevenir, detectar, obstruir e

os demais CIs estejam livres do HT, em

neutralizar a inteligência adversa e as ações

especial quando os Trojans são inseridos

que constituam ameaça à salvaguarda de

seletivamente em determinada porção da

dados, conhecimentos, pessoas, áreas e

população de chips.

instalações de interesse da sociedade e do

Estado (BRASIL, 2016).

Terceiro, circuitos de HT são geralmente

ativados sob condições muito específicas

Dessa forma, no contexto do hardware

( WA N G, T E H R A N I P O O R e

Trojan, as ações de Contrainteligência

PLUSQUELLIC; 2008), por exemplo,

podem, em tese, atuar antes da inserção

detectando um sinal específico, como

do circuito malicioso – na prevenção; e

temperatura ou potência, o que os

após a ameaça ter se instalado, através da

fazem improváveis de serem ativados ou

detecção. Neste tópico, serão analisadas as

detectados por meio de estímulos funcionais

possibilidades e os desafios envolvidos na

ou randômicos (TEHRANIPOOR e

detecção e na prevenção da ameaça.

KOUSHANFAR, 2010).

Conforme visto, a inserção do HT é possível

Quarto, testes utilizados para detectar falhas

em diversas fases da criação do CI. Segundo

de manufatura, como falhas de atraso (delay)

Abramovici e Bradley (2009), não há

não garantem a detecção dos Trojans. Tais

métodos confiáveis que garantam a detecção

testes operam no nível do netlist 9 de circuitos

de HT antes da utilização efetiva do chip. Não

livres do Trojan e, consequentemente, não

há uma solução mágica para detectar todos

9 Descrição da conectividade de um circuito eletrônico, conforme Krieg et al. (2013).

10 Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018

O hardware comprometido: uma importante ameaça a ser considerada pela atividade de Inteligência

são capazes de ativar ou detectar os HTs. De fato, não existe uma solução única, que

possa garantir proteção segura contra todos

Finalmente, uma vez que o tamanho das os tipos de HT (BHUNIA et al., 2014). No

características físicas de CIs vem se reduzindo entanto, estratégias que combinem prevenção

em virtude de aprimoramentos na técnica de e detecção podem ser interessantes em

litografia (processo que imprime a imagem cenários que envolvam sistemas críticos e

do circuito), variações no processo e no informações sensíveis.

ambiente tem um impacto cada vez maior na

integridade da parametria dos circuitos. Assim,

a detecção de HT utilizando simples análise

Conclusões

desses sinais paramétricos seria inefetiva O potencial lesivo do hardware Trojan

(TEHRANIPOOR e KOUSHANFAR, é preocupante, com ações que incluem

2010). vazamento de dados, espionagem, ataques

de indisponibilidade, disrupção de sistemas,

Assim, há variadas técnicas para a detecção sabotagem, dentre outros.

do HT, mas são apenas capazes de detectar

classes específicas de Trojan. É de se esperar, O fenômeno envolve uma quebra importante

como ocorre com os malwares de software, de paradigma na área cibernética, dado

que os agentes que projetam HT tentarão que comumente as ameaças são baseadas

escapar de técnicas já conhecidas de detecção, em software, e não em hardware, em que

de forma a ter sucesso em seus objetivos geralmente a confiabilidade é uma premissa.

(BEAUMONT, HOPKINS e NEWBY;

2011). Constata-se que o fenômeno hardware

Trojan vem preocupando os governos de

Por outro lado, as ações de prevenção buscam diversos países, notadamente por envolver,

impedir que a inserção do HT ocorra. Xiao no contexto da guerra cibernética, delicadas

et al. (2016) mencionam três tipos de técnicas questões de espionagem e soberania. De

de prevenção: ofuscação lógica, que consiste forma geral, países vêm tentando lidar com

em esconder a funcionalidade genuína de um a ameaça e mitigar os riscos associados, uma

circuito inserindo mecanismos de bloqueio vez que o problema não pode ser totalmente

no design original, impedindo portanto que eliminado.

o atacante conheça a lógica (genuína) do

circuito, condição necessária para que se O fenômeno traz ainda importantes

projete a lógica maliciosa; camuflagem, um implicações no contexto das Atividades de

tipo de estratégia de ofuscação no nível do Inteligência e da segurança cibernética. A

layout físico, que consiste na adição de contatos perda de controle na cadeia de fabricação

e conexões falsas, dessa forma “enganando” de circuitos integrados, consequência de

o atacante e impedindo que se extraia a netlist um modelo forçosamente globalizado por

correta; e abordagens de preenchimento total questões de viabilidade econômica, aliada

de células no circuito, de forma a não deixar ao crescimento da complexidade dos chips,

espaços vagos no design, que poderiam ser trouxeram relevantes desafios não só para

utilizados para a inserção do HT. a prevenção da ameaça, como para a sua

Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018 11

Gustavo Andrade Bruzzeguez, Clóvis Neumann e João Carlos Félix Souza

detecção. integrados, a ameaça pode trazer relevantes

prejuízos para a segurança nacional, devendo

Como a grande maioria dos sistemas críticos ser considerada no âmbito das ações e

de um país é baseada em arquiteturas objetivos das Atividades de Inteligência.

que utilizam a Inteligência de circuitos

Referências

ABRAMOVICI, Miron; BRADLEY, Paul. Integrated circuit security: new threats and solutions.

Workshop on Cyber Security and Information Intelligence Research: Cyber Security and

Information Intelligence Challenges and Strategies (CSIIRW 09), p. 0–2, 2009.

AGRAWAL, Dakshi; BAKTIR, Selcuk; KARAKOYUNLU, Deniz; ROHATGI, Pankaj;

SUNAR, Berk. Trojan detection using IC fingerprinting. Proceedings - IEEE Symposium on

Security and Privacy, p. 296–310, 2007.

ALIYU, A.; BELLO, A.; MOHAMMED, J.; ALHASSAN, I. H. Hardware Trojan Model

For Attack And Detection Techniques. In: International Journal of Scientific & Technology

Research, 2014.

ANDERSON, M. S.; NORTH, C. J. G.; YIU, K. K. Towards Countering the Rise of the

Silicon Trojan. Command, Control, Communications and Intelligence Divison. Australian

government, 2008.

BAUMGARTEN, Alex; STEFFEN, Michael; CLAUSMAN, Matthew; ZAMBRENO,

Joseph. A case study in hardware Trojan design and implementation. In: International Journal

of Information Security, 10(1):1–14, 2011.

BEAUMONT, Mark; HOPKINS, Bradley; NEWBY, Tristan. Hardware Trojans - Prevention,

Detection, Countermeasures (A Literature Review). Command, Control, Communications and

Intelligence Division. Australian government, 2011.

BECKER, Georg T.; REGAZZONI, F.; PAAR, C.; BURLESON, Wayne P. Stealthy dopant-

level hardware Trojans: Cryptographic hardware and embedded systems, CHES 2013, p.

197–214, 2013.

BHUNIA, S.; HSIAO, Michael S.; BANGA, M.; NARASIMHAN, S. Hardware trojan

attacks: threat analysis and countermeasures. In: Proceedings of the IEEE, v.102, p. 197–214,

2014.

12 Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018

O hardware comprometido: uma importante ameaça a ser considerada pela atividade de Inteligência

BRASIL. Política Nacional de Inteligência (PNI). Decreto n° 8.793/2016, Brasília-DF, 2016.

CARUZZO, A.; ZAWADZKI, M.; BELDERRAIN, M. Proteção de Infraestruturas Críticas:

desafios da previsão meteorológica como ferramenta de apoio aos Serviços de Inteligência. Revista Brasileira

de Inteligência, Brasília, ABIN, v.9, 2015.

CERT.BR. Cartilha de Segurança para Internet: Centro de Estudos, Resposta e Tratamento

de Incidentes de Segurança no Brasil. Disponível em: <cartilha.cert.br>. Acesso em: 01

out. 2017.

CHAKRABORTY, R. S.; SASHA, I.; PALCHAUDHURI, A.; NAIK, G. K.: Hardware

trojan insertion by direct modification of FPGA configuration bitstream. IEEE Design and Test,

30(2), 2013.

CHAKRABORTY, R. S.; NARASIMHAN, S.; BHUNIA, S. Hardware trojan: Threats and

emerging solutions. IEEE, 2009.

CLARKE, Richard A.; KNAKE, Robert K. Guerra Cibernética: A Próxima Ameaça à

Segurança e o que Fazer a Respeito. São Paulo: Brasport, 2015.

FLOYD, Thomas L. Digital Fundamentals. 11 ed. England: Pearson, 2014.

GOERTZEL, K. M.: Integrated circuit security threats and hardware assurance

countermeasures. In: The Journal of Defense Software Engineering, p. 33–38, 2013.

IQBAL, Asif: Understanding Integrated Circuit Security Threats. Disponível em: <sdm.mit.edu/

news/news_articles/webinar_021014/iqbal_021014.pdf>. Acesso em:09 set. 2017.

KARRI, Ramesh; RAJENDRAN, Jeyavijayan; ROSENFELD, Kurt. Trustworthy hardware:

Identifying and Classifying hardware Trojans. IEEE Computer Society, p. 39–46, 2010.

KING, S. T.; TUCEK, J.; COZZIE, A.; GRIER, C.; JIANG, W.; ZHOU, Y. Designing

and implementing malicious hardware. In: Proceedings of the 1st Usenix workshop on large-scale

exploits and emergent threats, 2008.

KRIEG, Christian; DABROWSKI, Adrian; HOBEL, Heidelinde; KROMBHOLZ,

Katharina; WEIPPL, Edgar. Hardware Malware. Synthesis Lectures on Information Security,

Privacy, and Trust. Williston, USA: Morgan & Claypool Publishers, 2013.

LI, He; LIU, Qiang; ZHANG, Jiliang. A survey of hardware trojan threat and defense. Integration,

the VLSI journal, 2016.

Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018 13

Gustavo Andrade Bruzzeguez, Clóvis Neumann e João Carlos Félix Souza

MCCORMACK, Richard. $600 Million Over 10 Years For IBM’s ‘Trusted Foundry’ Chip Industry’s

Shift Overseas Elicits National Security Agency, Defense Department Response. Manufacturing &

Technology News, v. 11, n. 3 (Feb. 3, 2004). Disponível em: <www.manufacturingnews.

com/news/04/0203/art1.html>. Acesso em: 16/10/2018.

MOEIN, Samer; GULLIVER, Thomas A.; GEBALI, Fayez; ALKANDARI, Abdulrahman.

A New Characterization of Hardware Trojans. IEEE Access, 4:2721–2731, 2016.

PIKMA, T.: Stealthy dopant-level hardware trojans. In: Research Seminar in Cryptography, 2013.

QAMARINA, Nur; NOOR, Mohd; NUR, Nilam; SJARIF, Amir; HUDA, Nurul; MOHD,

Firdaus; DAUD, Salwani M. Hardware Trojan Identification Using Machine Learning-

based Classification. Journal of Telecommunication, Electronic and Computer Engineering Result.

9(3):23–27, 2017.

RAJENDRAN, J.; GAVAS, E.; JIMENEZ, J.; PADMAN, V.; KARRI, R. Towards a

comprehensive and systematic classification of hardware trojans. In: Proceedings of 2010

IEEE International Symposium, p. 1871–1874. New York, USA, 2010.

RAWNSLEY, Adam. Can DARPA Fix the Cybersecurity Problem From Hell?. Disponível em:

<www.wired.com/2011/08/problem-from-hell/>, 2011. Acesso em: 2017-11-22.

SANCHEZ, Julio: Metodología para la Investigación en Marketing y Dirección de Empresas. Ed.

Pirámide: Madrid, 1999.

SHIYANOVSKII, Y; WOLFF, F; PAPACHRISTOU, C; WEYER, D; CLAY, W. Exploiting

Semiconductor Properties for Hardware Trojans. ACM CoRR, p. 6, 2009.

SUBRAMANI, Kiruba S.; ANTONOPOULOS, Angelos; ABOTABL, Ahmed A.;

NOSRATINIA, Aria; MAKRIS, Yiorgos. INFECT: INconspicuous FEC-based Trojan:

A hardware attack on an 802.11a/g wireless network. In: Proceedings of the 2017 IEEE

International Symposium on Hardware Oriented Security and Trust, HOST 2017, p. 90–94, 2017.

SWIERCZYNSKI, Pawel; FYRBIAK, Marc; KOPPE, Philipp; PAAR, Christof. FPGA

Trojans Through Detecting and Weakening of Cryptographic Primitives. In: IEEE

Transactions on Computer-Aided Design of Integrated Circuits and Systems, 2015.

TEHRANIPOOR, Mohammad; KOUSHANFAR, Farinaz. A survey of hardware trojan

taxonomy and detection. In: IEEE Design and Test of Computers, 27(1):10–25, 2010.

USA: Discussion draft of the preliminary cybersecurity framework [report], 2013.

14 Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018

O hardware comprometido: uma importante ameaça a ser considerada pela atividade de Inteligência

VILLASENOR, J. Compromised by design: Securing the defense electronics supply chain.

USA: Brookings Institute, 2013.

VILLASENOR, J: Ensuring Hardware Cybersecurity. Electrical Engineering, 2011.

VILLASENOR, J: The hacker in your hardware. Scientific American, 303(2):82–87, 2010.

WANG, Xiaoxiao; TEHRANIPOOR, Mohammad; PLUSQUELLIC, Jim. Detecting

malicious inclusions in secure hardware: Challenges and solutions. In: 2008 IEEE

International Workshop on Hardware-Oriented Security and Trust, HOST, 1(July):15–19, 2008.

XIAO, K; FORTE, D.; JIN, Y.; KARRI, R.; BHUNIA, S.; TEHRANIPOOR, M. Hardware

Trojans: lessons learned after one decade of research. In: ACM Transactions on Design

Automation of Electronic Systems, 22(1):1–23, 2016.

YOSHIKAWA, M.; TAKEUCHIR, D.; KUMAKI, T. Reset Signal Aware Hardware Trojan

Trigger. In: ICAET, 2014 (pp. 528–531).

Revista Brasileira de Inteligência. Brasília: Abin, n. 13, dez. 2018 15

Você também pode gostar

- Modelo Instrução de TrabalhoDocumento12 páginasModelo Instrução de TrabalhoMarcella Alves100% (2)

- Calistenia Compelto (Iniciantes A AvançadoDocumento35 páginasCalistenia Compelto (Iniciantes A AvançadoIvo100% (1)

- Python - ApostilaDocumento31 páginasPython - ApostilaHélio CandidoAinda não há avaliações

- Malwares e Segurança Da InformaçãoDocumento18 páginasMalwares e Segurança Da InformaçãoElder LeaoAinda não há avaliações

- Fundamentos Da Matemática 1Documento27 páginasFundamentos Da Matemática 1IvoAinda não há avaliações

- Hackers e Crackers Autor Andréia Patrícia Da Silva, Cínthia Soares & Isabelle UlysséaDocumento11 páginasHackers e Crackers Autor Andréia Patrícia Da Silva, Cínthia Soares & Isabelle UlysséaArmando Felipe Ferreira CavalcanteAinda não há avaliações

- Desenvolvimento de Software para ConcursosDocumento1.422 páginasDesenvolvimento de Software para ConcursosEdinelson Sousa JuniorAinda não há avaliações

- 60 Histórias para Dormir - DisneyDocumento118 páginas60 Histórias para Dormir - DisneyIvoAinda não há avaliações

- Como Mapear Processos e Atender Os Requisitos Da ISO 9001Documento5 páginasComo Mapear Processos e Atender Os Requisitos Da ISO 9001Kelly AlmeidaAinda não há avaliações

- 1 Lista FATEC Segurança IncompletaDocumento8 páginas1 Lista FATEC Segurança IncompletaAlexia BartholoAinda não há avaliações

- Dicas para Passar - Segurança Da InformaçãoDocumento54 páginasDicas para Passar - Segurança Da InformaçãoLuis MessiasAinda não há avaliações

- Filosofia e Conta Filosofia Ou FaláciasDocumento124 páginasFilosofia e Conta Filosofia Ou FaláciasIvoAinda não há avaliações

- Manual Adobe Acrobat PDFDocumento732 páginasManual Adobe Acrobat PDFPeerAinda não há avaliações

- Ativacao Do Corel Draw X5Documento1 páginaAtivacao Do Corel Draw X5RodolfoRochaADS0% (3)

- TRABALHO 3 - Seguranca de RedesDocumento6 páginasTRABALHO 3 - Seguranca de RedesRodrigo OliveiraAinda não há avaliações

- Poster RevisadoDocumento1 páginaPoster RevisadoArthur JoseAinda não há avaliações

- Boletim Observatoriocncs Dezembro2022 PDFDocumento1 páginaBoletim Observatoriocncs Dezembro2022 PDFDaniel PereiraAinda não há avaliações

- Sistema Anti InvasaoDocumento23 páginasSistema Anti InvasaoThalysson IuryAinda não há avaliações

- Segurança de Sistemas - Ênfase em Rede de Computadores - OdtDocumento26 páginasSegurança de Sistemas - Ênfase em Rede de Computadores - OdtLennon FontenelleAinda não há avaliações

- SeguançaDocumento3 páginasSeguançaÁdamugi Sacarolha ÁdamoAinda não há avaliações

- EDIMA - Early - Detection - of - IoT - Malware - Network - Activity - Using - Machine - Learning - Techniques PT-PTDocumento12 páginasEDIMA - Early - Detection - of - IoT - Malware - Network - Activity - Using - Machine - Learning - Techniques PT-PTcmgarciasilvaAinda não há avaliações

- Prova Fisioterapia - TANIADocumento3 páginasProva Fisioterapia - TANIATânia Vale AraújoAinda não há avaliações

- Artigo-Seguranca RedesDocumento10 páginasArtigo-Seguranca RedesJoão PauloAinda não há avaliações

- White Paper - Cybersecurity and The IoT - Threats, Best Practices and Lessons Learned - PortugueseDocumento10 páginasWhite Paper - Cybersecurity and The IoT - Threats, Best Practices and Lessons Learned - PortugueseFrancelino LeandroAinda não há avaliações

- Pesquisa Trabalho CETAMDocumento8 páginasPesquisa Trabalho CETAMMirian PrataAinda não há avaliações

- AD6 Artigo Final Pos DefesaDocumento28 páginasAD6 Artigo Final Pos DefesaMarcos EduardoAinda não há avaliações

- Evolução Dos SIDocumento15 páginasEvolução Dos SIJose DiasAinda não há avaliações

- CibersegurançaDocumento13 páginasCibersegurançaCleidson Alves FavalessaAinda não há avaliações

- Resenha Engenharia SocialDocumento0 páginaResenha Engenharia SocialDênis Silvério SilvaAinda não há avaliações

- Vulnerabilidade Dos Sistemas e Uso IndevidoDocumento11 páginasVulnerabilidade Dos Sistemas e Uso IndevidomichelbrunoAinda não há avaliações

- Identificação de MalwareDocumento16 páginasIdentificação de MalwarejazonbastosAinda não há avaliações

- Firmwares Inteligencia - Girao - MICRADS 18 v2r3Documento6 páginasFirmwares Inteligencia - Girao - MICRADS 18 v2r3jardelmoiaAinda não há avaliações

- Segurança Cibernética em Redes de Automação e ControleDocumento12 páginasSegurança Cibernética em Redes de Automação e ControleRodrigo Javier RomayAinda não há avaliações

- Introdução À Segurança de Dispositivos Móveis Modernos - Um Estudo de Caso em AndroidDocumento49 páginasIntrodução À Segurança de Dispositivos Móveis Modernos - Um Estudo de Caso em AndroidLucas PalmaAinda não há avaliações

- Curso 223678 Aula 09 b11c CompletoDocumento142 páginasCurso 223678 Aula 09 b11c Completoeduardo netoAinda não há avaliações

- CriptografiaDocumento18 páginasCriptografiaAltinoAinda não há avaliações

- TendenciasTec2023 PTDocumento16 páginasTendenciasTec2023 PTJonatha RochaAinda não há avaliações

- Segurança Da InternetDocumento7 páginasSegurança Da InternetThiago DinizAinda não há avaliações

- BlankDocumento37 páginasBlankMaizaabdulgafa AbdulAinda não há avaliações

- TRABALHO DE TICS. 2022docxDocumento5 páginasTRABALHO DE TICS. 2022docxJqlucianoAinda não há avaliações

- ACR Relatorio Anual de Seguranca Cibernetica PDFDocumento68 páginasACR Relatorio Anual de Seguranca Cibernetica PDFmmliAinda não há avaliações

- Seguranca de Redes de ComputadoresDocumento16 páginasSeguranca de Redes de ComputadoresYS The RealAinda não há avaliações

- Curso 228348 Aula 06 519f SimplificadoDocumento55 páginasCurso 228348 Aula 06 519f SimplificadoYuri DouglasAinda não há avaliações

- Sistema Inteligente de Deteccao de IntrusaoDocumento22 páginasSistema Inteligente de Deteccao de IntrusaoMr RobotAinda não há avaliações

- Detecção de Ataques Cibernéticos Utilizando Aprendizado de Máquina: Uma RevisãoDocumento21 páginasDetecção de Ataques Cibernéticos Utilizando Aprendizado de Máquina: Uma RevisãoDaniel Valério LeiteAinda não há avaliações

- Aula 09 - Informática - EstratégiaDocumento55 páginasAula 09 - Informática - Estratégiajosiel.financasAinda não há avaliações

- Futurecom - Inovacoes Tecnologicas para A Seguranca Publica 1 - 1Documento17 páginasFuturecom - Inovacoes Tecnologicas para A Seguranca Publica 1 - 1pereriraisrael48Ainda não há avaliações

- Tempest - Situation Report 143Documento10 páginasTempest - Situation Report 143Schubert BalizaAinda não há avaliações

- Curso 228348 Aula 06 c2f1 Completo PDFDocumento127 páginasCurso 228348 Aula 06 c2f1 Completo PDFYuri DouglasAinda não há avaliações

- Segurança No SofwareDocumento4 páginasSegurança No Sofwareyou0909091Ainda não há avaliações

- Aula 3 - Segurança - ALUNODocumento2 páginasAula 3 - Segurança - ALUNOAlan SouzaAinda não há avaliações

- Segurança de Redes para IoTDocumento12 páginasSegurança de Redes para IoTjunior_medeirosrnAinda não há avaliações

- ComputerWorld - 10 Brechas Pelas Quais Sua Rede Pode Ser InvadidaDocumento4 páginasComputerWorld - 10 Brechas Pelas Quais Sua Rede Pode Ser InvadidaDaniel SiqueiraAinda não há avaliações

- AvaliaçãoDocumento4 páginasAvaliaçãoThifany SousaAinda não há avaliações

- ICoFCS2019 002Documento8 páginasICoFCS2019 002alissonmenesesAinda não há avaliações

- Treinando Macacos Educando PessoasDocumento58 páginasTreinando Macacos Educando PessoasThalysson IuryAinda não há avaliações

- UNICIV - Módulo 1 - A PDFDocumento21 páginasUNICIV - Módulo 1 - A PDFRony SeixasAinda não há avaliações

- Seguranà A DigitalDocumento4 páginasSeguranà A Digitalluanaraasch2303Ainda não há avaliações

- 2.2 Aula 2 - BMarques CSX - Riscos, Ameacas e Tipos de Controlos v1.0Documento64 páginas2.2 Aula 2 - BMarques CSX - Riscos, Ameacas e Tipos de Controlos v1.0William OlimAinda não há avaliações

- Ciberseguranca InformaticaDocumento16 páginasCiberseguranca InformaticaAßel Ossulande Nhamaure OsßAinda não há avaliações

- 2840 7382 1 PB PDFDocumento12 páginas2840 7382 1 PB PDFJosué SantosAinda não há avaliações

- Cibersegurança e Os Ataques CibernéticosDocumento6 páginasCibersegurança e Os Ataques CibernéticosArthemis LacroutAinda não há avaliações

- 13 Segurança Da Informação (Parte 1)Documento5 páginas13 Segurança Da Informação (Parte 1)karolinevianna1Ainda não há avaliações

- Trabalho Do Campo - Domingos BrunoDocumento15 páginasTrabalho Do Campo - Domingos BrunoDomingos Cabral BrunoAinda não há avaliações

- Ameaças A Sistemas de Informção - Aula 04Documento10 páginasAmeaças A Sistemas de Informção - Aula 04Jusiê Vanubia BarbosaAinda não há avaliações

- PDF - 04-10-23 - TD 1 - Parada Obrigatoria Amc - Inf. - TulioDocumento4 páginasPDF - 04-10-23 - TD 1 - Parada Obrigatoria Amc - Inf. - TulioRoger SantosAinda não há avaliações

- Análise de requisitos de segurança para uma rede IoT: como escolher senhas que melhorem a segurançaNo EverandAnálise de requisitos de segurança para uma rede IoT: como escolher senhas que melhorem a segurançaAinda não há avaliações

- Falsos Axiomas e Contrainformação Sobre A Operação ZDocumento6 páginasFalsos Axiomas e Contrainformação Sobre A Operação ZIvoAinda não há avaliações

- Testador de LED para TVsDocumento2 páginasTestador de LED para TVsIvoAinda não há avaliações

- O Período Romano e ReligiõesDocumento9 páginasO Período Romano e ReligiõesIvoAinda não há avaliações

- Mini Ebook AnsiedadeDocumento20 páginasMini Ebook AnsiedadeIvoAinda não há avaliações

- Porque As Pessoas MentemDocumento3 páginasPorque As Pessoas MentemIvoAinda não há avaliações

- Sistemas Tolerantes A Falhas para Servidores e Redes - TIDocumento12 páginasSistemas Tolerantes A Falhas para Servidores e Redes - TIIvoAinda não há avaliações

- Conhecimento Prático Língua Portuguesa e LiteraturaDocumento68 páginasConhecimento Prático Língua Portuguesa e LiteraturaIvoAinda não há avaliações

- Introdução Ao Pensamento ConservadorDocumento308 páginasIntrodução Ao Pensamento ConservadorIvoAinda não há avaliações

- Conhecimento e Prática Da Língua e Literatura PortuguesaDocumento68 páginasConhecimento e Prática Da Língua e Literatura PortuguesaIvoAinda não há avaliações

- Circuito Montagem Jogo Corrida EletrônicaDocumento12 páginasCircuito Montagem Jogo Corrida EletrônicaIvoAinda não há avaliações

- A História Do Pensamento EconômicoDocumento83 páginasA História Do Pensamento EconômicoIvoAinda não há avaliações

- Vida e Yoga DicasDocumento52 páginasVida e Yoga DicasIvoAinda não há avaliações

- Poder Alimentação Natural AyurvedaDocumento36 páginasPoder Alimentação Natural AyurvedaIvoAinda não há avaliações

- Aprender É RecordarDocumento4 páginasAprender É RecordarIvoAinda não há avaliações

- Minibook CoraçãoDocumento19 páginasMinibook CoraçãoIvoAinda não há avaliações

- Guia 301 Dicas Saude e VidaDocumento82 páginasGuia 301 Dicas Saude e VidaIvoAinda não há avaliações

- Manutençao de NootebookDocumento68 páginasManutençao de NootebookIvo100% (2)

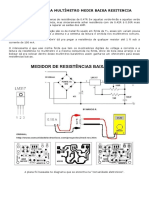

- Ohmímetro para Multímetro Medir Baixa ResistenciaDocumento1 páginaOhmímetro para Multímetro Medir Baixa ResistenciaIvoAinda não há avaliações

- Esquema Eletrônico Do Multímetro DT 830BDocumento1 páginaEsquema Eletrônico Do Multímetro DT 830BIvoAinda não há avaliações

- Fundamentos Da MatemáticaDocumento3 páginasFundamentos Da MatemáticaIvoAinda não há avaliações

- A Criação em Sete Dias Como Contramito Ao Mito Babilônico Da Criação, Enuma ElishDocumento15 páginasA Criação em Sete Dias Como Contramito Ao Mito Babilônico Da Criação, Enuma ElishIvoAinda não há avaliações

- O Ensino de Desenho em Livros de Educação Artística Na Década de 1970Documento19 páginasO Ensino de Desenho em Livros de Educação Artística Na Década de 1970IvoAinda não há avaliações

- Amplificador Ultra Simples 50W A 200W (Diagrama) - Dicas PráticasDocumento9 páginasAmplificador Ultra Simples 50W A 200W (Diagrama) - Dicas PráticasIvoAinda não há avaliações

- Teologia Deus e AteismoDocumento8 páginasTeologia Deus e AteismoIvoAinda não há avaliações

- A Filosofia OrientadaDocumento288 páginasA Filosofia OrientadaIvoAinda não há avaliações

- 3 BashDocumento15 páginas3 BashIgor MirandaAinda não há avaliações

- Co002 - kk03 - Exibir Indices Estatisticos - PmaDocumento7 páginasCo002 - kk03 - Exibir Indices Estatisticos - PmaRodrigo Marçal do Nascimento - VB AlimentosAinda não há avaliações

- DT Micromimetro MPK256 - OrganizedDocumento2 páginasDT Micromimetro MPK256 - OrganizedAna ValériaAinda não há avaliações

- PASSO A PASSO DA PRESTAÇÃO DE CONTAS SIGFAPES - Atualizado PDFDocumento25 páginasPASSO A PASSO DA PRESTAÇÃO DE CONTAS SIGFAPES - Atualizado PDFWellington GonçalvesAinda não há avaliações

- Tuto MVCDocumento39 páginasTuto MVCraphaelsantanasouzaAinda não há avaliações

- BR - 158 - I - SÉRIE - 2023 Resolução N.º 3 - BR - INCM - 2023 Normas Técnicas de Registo de Subscritores de Servico de TelecomunicacõesDocumento26 páginasBR - 158 - I - SÉRIE - 2023 Resolução N.º 3 - BR - INCM - 2023 Normas Técnicas de Registo de Subscritores de Servico de TelecomunicacõesCelso MundlovoAinda não há avaliações

- PROCEDIMENTO Criar Filtro ZimbraDocumento4 páginasPROCEDIMENTO Criar Filtro ZimbramarcojfbrandaoAinda não há avaliações

- Projeto de VideomonitoramentoDocumento69 páginasProjeto de VideomonitoramentoLuis Carlos ChomieniukAinda não há avaliações

- Tabelas Termodinâmicas Da Água PDFDocumento28 páginasTabelas Termodinâmicas Da Água PDFDavid F. AlmeidaAinda não há avaliações

- Windows Server 2008 ADPREPDocumento4 páginasWindows Server 2008 ADPREPjovictaniaAinda não há avaliações

- Componentes de Hardware - ESTACIODocumento59 páginasComponentes de Hardware - ESTACIOfelipeconeginAinda não há avaliações

- Exercicios ResolvidosDocumento23 páginasExercicios ResolvidosSara AndersonAinda não há avaliações

- 1532956982970Documento6 páginas1532956982970Diego Lucas Cavalcante33% (3)

- SMC Playbook: 1. Contexto / Tfs / Szdzs 2. Wyckoff LTF 3. Trade Plan 4. Checklist 5. Size/Trava 6. Exemplos de TradeDocumento7 páginasSMC Playbook: 1. Contexto / Tfs / Szdzs 2. Wyckoff LTF 3. Trade Plan 4. Checklist 5. Size/Trava 6. Exemplos de TradeDiogo GomesAinda não há avaliações

- Aula 4 Simula+º+úo - TorneamentoDocumento16 páginasAula 4 Simula+º+úo - TorneamentoedersonAinda não há avaliações

- LM 102Documento84 páginasLM 102Carlo SeixasAinda não há avaliações

- Micro 01 U3Documento57 páginasMicro 01 U3eduardohcmendesAinda não há avaliações

- PackLab Cat Gen GBesPTDocumento12 páginasPackLab Cat Gen GBesPTGustavo A. Cabrera TenreiroAinda não há avaliações

- Instalar Ou Remover Uma Placa de SomDocumento2 páginasInstalar Ou Remover Uma Placa de SomnishicawaAinda não há avaliações

- TicDocumento11 páginasTicRicardo FontesAinda não há avaliações

- AutoCAD 2009 Update 1 ReadmeDocumento11 páginasAutoCAD 2009 Update 1 ReadmeAlvassone JamisseAinda não há avaliações

- Exercicios Treinamento EnvironDocumento10 páginasExercicios Treinamento EnvironGabrieli JungerAinda não há avaliações

- Desenvolvimento de Aplicações Multi-Tenancy: Um Estudo de Mapeamento SistemáticoDocumento126 páginasDesenvolvimento de Aplicações Multi-Tenancy: Um Estudo de Mapeamento SistemáticoVinicius Cardoso GarciaAinda não há avaliações

- Guia Estelar de Programação - RocketSeatDocumento2 páginasGuia Estelar de Programação - RocketSeatGabrielAinda não há avaliações