Escolar Documentos

Profissional Documentos

Cultura Documentos

Treinamento Metro

Enviado por

Thais MonteiroDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Treinamento Metro

Enviado por

Thais MonteiroDireitos autorais:

Formatos disponíveis

Treinamento de Configuração, Operação e Manutenção da Linha

de equipamentos Switches Ethernet

Rua América, 1000 – Eldorado do Sul RS , Brasil 92990-000

Suporte Técnico: 51 3933-3122

www.datacom.ind.br

Versão da Apostila: 8.1 1

CONTATOS

Para contatar o suporte técnico, ou o setor de vendas:

• Suporte:

E-mail: suporte@datacom.ind.br

Fone: +55 51 3933-3122

• Vendas

E-mail: comercial@datacom.ind.br

Fone: +55 51 3933-3280

Fax: +55 51 3933-3003

• Internet

www.datacom.ind.br

• Endereço

DATACOM

Rua América, 1000 – Eldorado do Sul, RS - Brasil

CEP: 92990-000

Sistema de Gestão da Qualidade

certificado pela DQS de acordo

com ISO9001 Nº de registro (287097 QM)

Apesar de terem sido tomadas todas as precauções na elaboração deste documento, a empresa não assume qualquer

responsabilidade por eventuais erros ou omissões, bem como nenhuma obrigação é assumida por danos resultantes do

uso das informações contidas neste manual. As especificações fornecidas neste manual estão sujeitas a alterações sem

aviso prévio e não são reconhecidas como qualquer espécie de contrato.

Versão da Apostila: 8.1 2

Neste capitulo serão informadas todas as características de Hardware e Software da linha de equipamentos Metro Ethernet.

Após este capítulo o aluno será capaz de:

• Reconhecer os diferentes equipamentos da Linha Metro Ethernet;

• Entender as características de tráfego de cada modelo de equipamento;

• Reconhecer e entender as características das placas de interface da linha DM4000;

• Reconhecer e entender as características das MPUs da linha DM4000;

• Reconhecer os diferentes módulos de interface SFP/XFP;

• Entender algumas das diferentes topologias onde os equipamentos podem ser utilizados

• Neste capitulo são descritas as características físicas da linha de equipamentos. Após este capitulo o aluno deve

ser capaz de:

• Conhecer as características elétricas da linha de equipamentos Metro Ethernet;

• Instalar módulos SFP;

• Reconhecer e instalar o módulo de ventilação da linha DM4000;

• Reconhecer, inserir e retirar as placas de interface da linha DM4000;

• Reconhecer, inserir e retirar as placas de MPU da linha DM4000.

Versão da Apostila: 8.1 3

Gerenciamento da conexão: O DmSwitch 2100 – EDD (Ethernet Demarcation Device) oferece o gerenciamento de conexão alinhado com as

mais recentes normas do IEEE 802.3ah (OAM) e 802.1ag (CFM). Isto permite ao operador da rede Metro Ethernet a detecção, o isolamento e a

verificação de falhas fim a fim.

Facilidades para a implementação de QoS: O DmSwitch 2100 – EDD possui 4 filas por porta (ou 3 filas por porta no caso do DmSwitch

2104G – EDD com a porta E1 opcional), com algoritmos de escalonamento que permitem definir que determinado fluxo de dados sempre terá

prioridade (SP), configurar pesos para cada fila (WRR), definir taxas máximas de encaminhamento, ou ainda uma combinação dessas técnicas.

A definição do fluxo de dados ao qual pertence cada pacote e conseqüente priorização deste dentro do switch é definida pela porta de entrada

deste pacote, ou pelo MAC destino deste, ou ainda pela marcação IEEE 802.1p ou DSCP.

O controle de banda permite a definição de PIR (Peak Information Rate) por porta, podendo ser aplicado ao tráfego de entrada ou saída da

mesma.

VLANs: Suporte a 4.094 VLANs definidas na norma IEEE 802.1Q simultaneamente, oferecendo ainda a funcionalidade de double tagging

(QinQ), permitindo desta forma a criação de serviços TLS.

Gerenciamento: Distribuído acessando cli via interface RS232 ou telnet e centralizado através do DmView, sobre plataformas Windows® e

Solaris®. Funcionalidade de gerência remota sem IP. Quando o DmSwitch2104G é gerenciado pelo DmView através dos demais equipamentos

da linha (DmSwitch3000 e 4000) em topologia ponto a ponto, não é necessário configurar seu IP ou rotas L3, basta conectar o elemento com a

opção configurada que o mesmo se torna acessível via DmView.*

Emulação de circuitos: Com a montagem do módulo E1 (DmSwitch2000E1) o DmSwitch 2100 – EDD pode ainda suportar a emulação de

circuitos TDM sobre a rede Ethernet.

Mecanismos de Proteção: Estão disponíveis os protocolos de Spanning Tree, incluindo o RSTP que possui tempos de convergência menores

e MSTP para melhor aproveitamento de recursos e maior escalabilidad, assim como o protocolo EAPS, específico para proteção sub50ms em

anéis Ethernet. Estes mecanismos permitem a construção de topologias com proteção e rapidez na restauração de falhas, para aplicações

Metro Ethernet.

Versão da Apostila: 8.1 4

Equipamentos da família DmSwitch 2100 EDD (Ethernet Demarcation Device), possui gabinete plástico.

Possui funcionalidades avançadas para rede Metro L2, como VLAN, QoS, EAPS, xSTP, OAM entre outras

Versão da Apostila: 8.1 5

Equipamentos da família DmSwitch 2100 EDD (Ethernet Demarcation Device), possui gabinete plástico.

Possui funcionalidades avançadas para rede Metro L2, como VLAN, QoS, EAPS, xSTP, OAM entre outras

Versão da Apostila: 8.1 6

Wire Speed L2

A comutação de pacotes L2 é feita em silício, com switch fabric de 24Gbit/s suportando jumbo frames.

VLANs

A construção de Virtual LANs no DmSwitch pode utilizar a totalidade das 4.094 VLANs definidas na norma IEEE 802.1q

simultaneamente, oferecendo ainda a funcionalidade de double tagging (Q-in-Q), permitindo a criação de serviços TLS.

Segurança

A linha DmSwitch possui mecanismos que garantem segurança na operação e manutenção da planta instalada. Através de

Syslog local e remoto, relógio único via SNTP, e proteção contra ataques de Denial of Service, é possível construir uma estrutura

de gerenciamento confiável. Estão disponíveis mecanismos de AAA com garantia de entrega via RADIUS e TACACS+.

Mecanismos de Proteção

Estão disponíveis os protocolos de Spanning Tree, incluindo o RSTP que possui tempos de convergência menores, o MSTP para

melhor aproveitamento de recursos e maior escalabilidade, assim como o protocolo EAPS, específico para proteção sub-50ms

em anéis Ethernet.

Pseudowire

Projetado para atender as aplicações de convergência dos serviços legados para a nova rede de pacotes, o DmSwitch possibilita

o uso da tecnologia pseudowire (PWE3) para emulação dos atributos essenciais do serviço TDM.

As interfaces E1 elétricas presentes no equipamento são emuladas dentro da rede Ethernet com o uso de pseudowires. As

interfaces E1 suportam tanto a utilização em modo framed (estruturado) como unframed, possibilitando transporte de dados “bit

transparent”.

Versão da Apostila: 8.1 7

Wire Speed L2

A comutação de pacotes L2 é feita em silício, com switch fabric de 24Gbit/s suportando jumbo frames.

VLANs

A construção de Virtual LANs no DmSwitch pode utilizar a totalidade das 4.094 VLANs definidas na norma IEEE 802.1q

simultaneamente, oferecendo ainda a funcionalidade de double tagging (Q-in-Q), permitindo a criação de serviços TLS.

Segurança

A linha DmSwitch possui mecanismos que garantem segurança na operação e manutenção da planta instalada. Através de

Syslog local e remoto, relógio único via SNTP, e proteção contra ataques de Denial of Service, é possível construir uma estrutura

de gerenciamento confiável. Estão disponíveis mecanismos de AAA com garantia de entrega via RADIUS e TACACS+.

Mecanismos de Proteção

Estão disponíveis os protocolos de Spanning Tree, incluindo o RSTP que possui tempos de convergência menores, o MSTP para

melhor aproveitamento de recursos e maior escalabilidade, assim como o protocolo EAPS, específico para proteção sub-50ms

em anéis Ethernet.

Pseudowire

Projetado para atender as aplicações de convergência dos serviços legados para a nova rede de pacotes, o DmSwitch possibilita

o uso da tecnologia pseudowire (PWE3) para emulação dos atributos essenciais do serviço TDM.

As interfaces E1 elétricas presentes no equipamento são emuladas dentro da rede Ethernet com o uso de pseudowires. As

interfaces E1 suportam tanto a utilização em modo framed (estruturado) como unframed, possibilitando transporte de dados “bit

transparent”.

Router L3

Em versões com roteador integrado, estão disponíveis funções de roteamento (RIP, OSPF e BGP), firewall do tipo SPI (Stateful

Packet Inspection) para segurança de redes, translação de endereços e portas (NAT/PAT) de forma que máquinas de uma rede

local consigam acessar redes externas, estabelecimento de conexões seguras, marcação e priorização de pacotes em L3 (QoS),

capacidade de até 100 Mbit/s.

Versão da Apostila: 8.1 8

Versão da Apostila: 8.1 9

A linha de produtos DmSwitch 3000 é composta por equipamentos de comutação wire speed, com número fixo de portas Fast e

Gigabit Ethernet, e possibilidade de empilhamento de até 8 unidades. Através das funcionalidades de QoS, é possível manipular

e priorizar pacotes até o L7, como também controlar a banda disponibilizada para cada usuário.

Os modelos DmSwitch 3200 oferecem comutação de pacotes em nível 2 (16K MAC Address, 4K VLANs simultâneas, QiQ

P2P e MP2MP), enquanto os modelos DmSwitch 3300 possuem roteamento nível 3 (4K host e 16K LPM entries, 512 virtual

router interfaces). Suporta RIPv2, OSPFv2, BGPv4, VRRP. Além das funcionalidades de roteador IP.

Como mecanismos de proteção estão disponíveis protocolos de Spanning Tree – Classic, Rapid e Multiple - bem como EAPS

(<50ms). É possível também utilizar agregação de portas físicas, formando portas lógicas (link aggregation), possibilitando o

aumento de banda e proteção automática em caso de falhas.

A linha Metro Ethernet pode ser gerenciada de maneira centralizada através do software DmView, plataforma largamente

utilizada para gerência dos demais produtos DATACOM. Os equipamentos possuem Command Line Interface (CLI) via SSH,

Telnet e Console RS-232, bem como interface Web. Os equipamentos possuem 2 arquivos de firmware e 4 arquivos de

configuração, facilitando o upgrade e o controle de modificações.

Os equipamentos da linha DmSwitch 3000 possuem 1U de altura, permitem a instalação em rack de 19” e oferecem fontes

hot-swap redundantes AC/DC fullrange, entradas e saídas de alarmes. As portas SFP disponíveis permitem a utilização de

módulos mini-GBIC com diferentes alcances e tipos de fibra.

Resumo das características:

•Wire Speed: a comutação de pacotes L2 e L3 é feita em silício, com switch fabric de 12.8Gbit/s e capacidade de 9,5 milhões de

pacotes por segundo.

•Comutação L3: 512 virtual router interfaces, 16.000 rotas LPM, 4.000 hosts e protocolos de roteamento RIPv2, OSPFv2 e

BGPv4

•Comutação L2: 16.000 endereços MAC

•Stackable: até 8 equipamentos

•Facilidades para implementação de QoS L2-L4: 8 filas por porta, com algoritmos de priorização de tráfego

•Mecanismos de Proteção: STP, RSTP, MSTP e EAPS

Versão da Apostila: 8.1 10

Versão da Apostila: 8.1 11

O DmSwitch pode ser instalado em um rack de 19”. Os suportes de fixação (orelhas) acompanham o produto. Para instalar o

DmSwitch em um rack, posicione-o no rack e em seguida, insira dois parafusos (não incluídos) em cada suporte de fixação para

firmar o equipamento ao rack.

O DmSwitch F2/F3 possui dois conectores de alimentação no painel traseiro, um para cada fonte de alimentação. Se você está

usando fonte de alimentação redundante, use dois cabos de alimentação para conectá-los.

Se você está usando alimentação DC, o cabo de alimentação poderia ser cortado próximo ao plug da tomada de tal forma que o

pino central corresponda ao terra de proteção e os outros dois pinos a fonte de alimentação. A carcaça do equipamento é

conectada diretamente ao terra. Em caso de confecção do cabo, deve-se atentar em relação ao pino terra.

Para instalar a fonte de alimentação redundante, proceda da seguinte forma:

1- Utilize uma chave Phillips para remover os parafusos que fixam o painel de proteção do slot da fonte correspondente

2- Insira a fonte de alimentação no slot e deslize-a sobre o trilho. Pressione-a firmimente para assegura que está encaixada

3- Use suas mãos para apertar os dois parafusos recartilhados fixando firmimente a fonte de alimentação ao slot.

Status dos LEDs do sistema:

Versão da Apostila: 8.1 12

A instalação dos módulos SFP é realizada inserindo o módulo no slot SFP do equipamento. Há somente uma orientação em que

o módulo pode ser encaixado. Deslize o módulo e pressione com firmeza para garantir o encaixe. Após o encaixe do módulo, é

necessário prender a alça de segurança.

Para remover os módulos, basta seguir a ordem inversa da instalação, removendo os cordões óticos, baixando a alça de

segurança e puxando o módulo pela alça.

A instalação e remoção dos módulos podem ser feitas com o equipamento ligado. Os módulos SFP são hot-swappable.

Versão da Apostila: 8.1 13

As teclas de Stacking podem ser desabilitadas para evitar alterações acidentais no modo de operação.

DmSwitch3000(config)#no stacking keys

Por padrão, ao pressionar uma das teclas, ocorre um atraso na aplicação do novo modo. Será possível visualizar através dos

leds no painel frontal um contador regressivo mostrando o tempo restante para aplicação da nova configuração. O valor do delay

pode ser configurado entre 3 e 9 segundos. Caso o operador retorne as teclas para a posição original durante este intervalo, não

ocorrerá a alteração no modo de operação

DmSwitch3000(config)#stacking key-delay <3-9>

As unidades que operam como slave no modo stacking, e não estão conectadas a nenhum master, mostram nos leds do painel

frontal as letras NM (No Master). No modo stacking, não é possível configurar a unidade pela porta console.

Todos as unidades em uma pilha são gerenciadas através do master, como se fossem um único equipamento.

O DmSwitch possui das portas DB9 no painel frontal. O conector de alarme acima (3 entradas e 1 saída) e o conector de console

abaixo (RS232). Segue a pinagem do conector de console:

Pino Porta Serial

3 RX

2 TX

4e5 GND

Versão da Apostila: 8.1 14

A linha de switches standalone Gigabit Ethernet DM4100 é composta por 15 diferentes modelos. São equipamentos de

1U de altura, para instalação em racks 19 polegadas. Possuem comutação wire speed e cada modelo apresenta 3

versões distintas, divididas em L2, L3 e MPLS.

CARACTERÍSTICAS:

Wire Speed: toda comutação de pacotes L2, L3 (IPv4/IPv6) e MPLS é executada sempre em HW em velocidade wire speed,

com matriz de comutação de até 224Gbit/s.

L3/MPLS: O DM4100 suporta a construção de redes de acesso baseadas em protocolos Layer 3, tipicamente OSPF, BGP e

PIM, e MPLS através de LDP, RSVP-TE e LDP over RSVP.

Stackable: até 8 equipamentos.

Facilidades para implementação de QoS L2-L4: 8 filas por porta, com algoritmos de priorização de tráfego.

Até 4096 VLANs simultâneas: port-based, protocol-based, double tagging (Q-in-Q), dynamic VLAN (GVRP). (baseada por MAC

e por IP-Subnet)

Principais Mecanismos de Proteção: STP, RSTP, MSTP e EAPS.

Suporte a IPv4 e IPv6.

MAC Address Table: 32.000 MACs.

Aplicações:

FTTx oferecendo serviços Fiber-to-the-wherever, permitindo que diferentes tipos de módulos óticos sejam utilizados de acordo

com a ocupação, tipo de fibra, velocidade e distância necessárias;

Proteção – O DM4100 oferece protocolos de proteção para formação de diversas topologias, incluindo anéis óticos, que

permitem uma boa relação custo-benefício;

Power Over Ethernet - Suporte a telealimentação para dispositivos PoE/PoE+, tais como câmeras de vídeo, roteadores

wireless, telefones IP.

O Dm4100 possui 1U de altura, e permite a instalação em rack de 19 polegadas oferecendo fontes hot-swap redundantes

AC/DC fullrange.

Versão da Apostila: 8.1 15

Power over Ethernet

A tecnologia Power over Ethernet (PoE) permite a transmissão de energia elétrica para um

dispositivo remoto, juntamente com os dados da rede Ethernet. A energia é transportada através do

mesmo cabo, ou utilizando pares trançados diferentes ou nos mesmos pares, utilizando

transformadores.

Power Sourcing Equipament (PSE)

É o dispositivo que fornece a tensão de alimentação para os dispositivos remotos, através dos

cabos no padrão Ethernet.

O PSE também é responsável por detectar se o dispositivo conectado na porta é ou não

complacente com o padrão do PoE. Isto garante, por exemplo, que um dispositivo que não suporte

PoE não receba a tensão nos pares extras de cabo, evitando a queima de equipamentos e outros

acidentes.

Powered Devices (PD)

É o dispositivo que recebe a energia fornecida pelo PSE. Este dispositivo pode possuir suporte ao

PoE nativamente ou podese

utilizar um equipamento separador intermediário, analogamente aos

MPSs, para aproveitamento de equipamentos sem suporte à feature.

Como exemplos de dispositivos, podem ser citados:

• Switchs remotos e pontos de acesso WiFi;

• Câmeras IP;

• Telefones IP;

• Sensores diversos;

• etc.

Versão da Apostila: 8.1 16

Distribuição da potência disponível

Nem sempre é possível que switch forneça toda a potência anunciada em todas as portas, seja por limitações da fonte ou por

questões de falha. Portanto, são necessárias medidas de priorização e limitação de potência por portas, garantindo uma

distribuição da potência disponível sem comprometer com o funcionamento de equipamentos de maior relevância.

Modo estático

No modo estático, a potência para a porta é deduzida do total disponível no momento da configuração. Isso garante potência

total para porta (dentro do limite configurado), a qualquer momento. Pode-se reservar valores correspondentes às classes

definidas pela norma. Quando a porta é desabilitada, esta potência é devolvida ao total disponível.

O switch retorna erro e não aceita a configuração quando esta requer uma potência que excede o

máximo disponível no momento.

Modo dinâmico

No modo dinâmico, a potência reservada para uma porta é definida somente no momento da conexão, de acordo com a classe

de potência configurada na porta.

A potência reservada é devolvida para o total disponível no momento da desconexão ou desabilitação da porta.

Em uma situação onde a potência total disponível não seja suficiente para alimentar todas as portas habilitadas, entra em vigor a

configuração de prioridade das portas, que determinam quais portas permanecerão alimentadas e quais serão desligadas. Esta

configuração de prioridade indica a importância relativa de uma porta em relação as outras.

A priorização das portas segue a ordem:

1. Porta em modo Estático;

2. Porta dinâmica de Alta prioridade;

3. Porta dinâmica de Baixa prioridade;

Versão da Apostila: 8.1 17

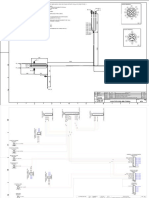

DM4001 Chassis

Gabinete com placa backplane para bastidores de 19 polegadas e 1U de altura, capaz de acomodar 1 placa de interface.

•Compatível com todas as placas de interfaces da linha DM4000

•Permite que as interfaces da linha DM4000 funcionem em uma versão stand alone, não sendo necessário a utilização da MPU

•Backplane suporta comutação em Wire Speed non-blocking para todas as placas de interface

•Chassis suporta 1 placa de interface

•Entrada redundante de alimentação -48VDC, com fontes redundantes em cada módulo de interface

•Equipamento gerenciado pelo software de gerência de rede DmView, disponibilizando visões topológicas, provisionamento de

circuitos, monitoração de performance e status

•Tempo de comutação inferior a 50ms em anéis L2 metro Ethernet

Versão da Apostila: 8.1 18

• Pinagem do cabo de console para o DM4000 series:

• Status dos LEDs do sistema:

Versão da Apostila: 8.1 19

DM4004 Chassis

Gabinete com placa backplane para bastidores de 19 polegadas e 6U de altura, capaz de acomodar 4 placas de interface, 2

placas MPU redundantes, 2 placas GPC, módulo de ventilação DM4004 FAN e entrada de alimentação redundante. O backplane

realiza as interconexões para tráfego de dados e gerência entre as placas.

•Suporte a MPLS: Label Edge (LER) e Label Switch (LSR) Router;

• Q-in-Q P2P e MP2MP VLANs, 4K VLANs

• Pelo menos 512K MACs ou 256K rotas Ipv4/IPv6 por Interface Card

• 192 Gbit/s e 384 Gbit/s de capacidade wire speed

• Link Aggregation, MSTP e EAPS, com tempo de restauração < 50ms

• L2 e L3 VPN over MPLS

• CPU, Switch Fabric e Alimentação redundantes

• Backplane passivo

Versão da Apostila: 8.1 20

DM4008 Chassis

Gabinete com placa backplane para bastidores de 19 polegadas e 10U de altura, capaz de acomodar 8 placas de interface, 2

placas MPU redundantes, 2 placas GPC, módulo de ventilação DM4008 FAN e entrada de alimentação redundante. O backplane

realiza as interconexões para tráfego de dados e gerência entre as placas.

•Suporte a MPLS: Label Edge (LER) e Label Switch (LSR) Router;

• Q-in-Q P2P e MP2MP VLANs, 4K VLANs

• Pelo menos 512K MACs ou 256K rotas Ipv4/IPv6 por Interface Card

• 192 Gbit/s e 384 Gbit/s de capacidade wire speed

• Link Aggregation, MSTP e EAPS, com tempo de restauração < 50ms

• L2 e L3 VPN over MPLS

• CPU, Switch Fabric e Alimentação redundantes

• Backplane passivo

Versão da Apostila: 8.1 21

Novo modelo com fonte removível.

Suporta fontes DC e AC.

Versão da Apostila: 8.1 22

Novo modelo com fonte removível.

Suporta fontes DC e AC.

Versão da Apostila: 8.1 23

Para instalar o módulo de ventilação, basta posicioná-lo nos trilhos e empurrá-lo até o fundo do gabinete. Logo em seguida

apertar os parafusos recartilhados para melhor fixação do módulo. O processo de manutenção do módulo deve ser executado

com rapidez para que o conjunto não aqueça demasiadamente

Cuidado: Retirar e inserir o módulo de FAN segurando somente pelos parafusos recartilhados. As FAN podem estar em

movimento podendo ocasionar acidentes.

Para inserir as interfaces no DM4000:

1- As interfaces do DM4000 Series possuem extratores, após posicionar a interface nos trilhos do slot, abrir os extratores e

deslizar a placa até que toque no backplane.

2- Deslocar os extratores em direção a interface.

3- Pressionar firmemente o extratores para certificar-se que a interface esteja bem fixada.

Para retirar a placa, seguir o procedimento inverso.

Em todos os slots do equipamento que não estiverem em uso deverão estar instalados painéis de preenchimento. Estes painéis

têm por finalidade não apenas garantir o correto fluxo de ar no equipamento, como também fazem a blindagem eletromagnética e

protegem o interior.

Deve-se tomar cuidados especiais no manuseio das interfaces. Para a inserção e retirada das interfaces, sempre utilizar a

pulseira anti-estática que acompanha o produto conectando-a ao terminal terra dos Chassis.

O DM4000 series é alimentado em 36 à 72 VDC.

Versão da Apostila: 8.1 24

DM4000 MPU192

Placa central de controle (Main Processor Unit), composta pela CPU principal e matriz de comutação de 192 Gbit/s, podendo ser

utilizada em configuração redundante.

Opera até 8 placas de interface a 24 Gbit/s cada uma (até 12 interfaces Gigabit por placa de interface) ou até 4 placas de

interface a 48 Gbit/s cada uma (até 24 interfaces Gigabit por placa de interface).

Versão da Apostila: 8.1 25

DM4000 MPU384

Placa central de controle (Main Processor Unit), composta pela CPU principal e matriz de comutação de 384 Gbit/s, podendo ser

utilizada em configuração redundante.

Opera até 8 placas de interface a 48 Gbit/s cada uma (até 24 interfaces Gigabit por placa de interface) ou até 4 placas de

interface a 96 Gbit/s cada uma (até 48 interfaces Gigabit por placa de interface).

Versão da Apostila: 8.1 26

DM4000 MPU384

Placa central de controle (Main Processor Unit), composta pela CPU principal e matriz de comutação de 384 Gbit/s, podendo ser

utilizada em configuração redundante.

Opera até 8 placas de interface a 48 Gbit/s cada uma (até 24 interfaces Gigabit por placa de interface) ou até 4 placas de

interface a 96 Gbit/s cada uma (até 48 interfaces Gigabit por placa de interface).

Versão da Apostila: 8.1 27

Nos chassis DM4004 e DM4008, o gerenciamento do equipamento é feito através da MPU. A MPU possui 3 conectores RJ45. A

inserção da MPU é feita nos slots 1A e 1B quando operando com redundância.

MGMT ETH: Gerenciamento ethernet outband

Console: Gerenciamento do switch via porta RS232

AUX: Gerenciamento via porta RS232 dos slots 2 à 5

Status dos LEDs do sistema:

Versão da Apostila: 8.1 28

Versão da Apostila: 8.1 29

Versão da Apostila: 8.1 30

Versão da Apostila: 8.1 31

Versão da Apostila: 8.1 32

Versão da Apostila: 8.1 33

Versão da Apostila: 8.1 34

Versão da Apostila: 8.1 35

Descrição dos módulos SFP óticos:

Fast Ethernet

SFP MS850 100BaseX - Multimode 850nm, 2km

SFP MS13 100BaseX - Multimode 1310nm, 2km

SFP SS13 100BaseX - Singlemode 1310nm, 30km

SFP SL13 100BaseX - Singlemode 1310nm, 60km

SFP SL15 100BaseX - Singlemode 1550nm, 100km

SFP SLx15 100BaseX - Singlemode 1550nm, 120km

SFP SSB13 100BaseBX20-U - Singlemode 1310nm Tx 1550nm Rx, 20km

SFP SSB15 100BaseBX20-D - Singlemode 1550nm Tx 1310nm Rx, 20km

SFP SLB13 100BaseBX60-U - Singlemode 1310nm Tx 1550nm Rx, 60km

SFP SLB15 100BaseBX60-D - Singlemode 1550nm Tx 1310nm Rx, 60km

Gigabit Ethernet

SFP 1000BaseSX - Multimode 850nm, 550m

SFP SS13 1000BaseLX - Singlemode 1310nm, 10km

SFP SS13 1000BaseLX+ - Singlemode 1310nm, 30km

SFP SL15 1000BaseLH - Singlemode 1550nm, 70km

SFP SLx15 1000BaseLZ - Singlemode 1550nm, 110km

SFP SSB13 1000Base BX20-U - Singlemode 1310nm Tx 1550nm Rx, 20km

SFP SSB15 1000Base BX20-D - Singlemode 1550nm Tx 1310nm Rx, 20km

SFP SLB13 1000Base BX60-U - Singlemode 1310nm Tx 1550nm Rx, 60km

SFP SLB15 1000BaseBX60-D - Singlemode 1550nm Tx 1310nm Rx, 60km

10 Gigabit Ethernet

XFP SS13 10GBase-LR/LW, Singlemode 1310nm, 10km

XFP SS15 - 10GBase-ER/EW, Singlemode 1550nm, 40km

XFP SL15 - 10GBase-ZR, Singlemode 1550nm, 80km

XFP SLx15 - 10GBase-ZR+, Singlemode 1550nm, 120km

Versão da Apostila: 8.1 36

Versão da Apostila: 8.1 37

Versão da Apostila: 8.1 38

Versão da Apostila: 8.1 39

1)

( ) Significa que seu processador é poderoso

( ) A comutação de tráfego é feita diretamente no hardware (chips/silício) sem passar pelo processador (CPU)

( ) Significa que a velocidade do barramento de conexão com a CPU é de alta velocidade

2) te

3)( ) SIM: ( ) NÃO:

4)

( ) 4 portas LAN e 4 portas WAN

( ) 2 portas LAN e 4 portas WAN

( ) 4 portas LAN e 2 portas WAN

5)( ) SIM: ( ) NÃO:

Versão da Apostila: 8.1 40

Neste capítulo serão apresentados os principais comandos para a configuração dos equipamentos da linha Metro Ethernet.

Após este capítulo o aluno estará apto à:

• Configurar portas de interface

• Verificar o status das portas de interface

• Configurar ACLs de gerenciamento

• Configurar os níveis de syslog

• Configurar o syslog para ser enviado a um servidor

• Verificar syslog

• Gerenciar usuários locais

• Configurar as opções de SNMP

• Atualizar e verificar a versão de firmware

• Verificar as opções de salvamento das configurações do equipamento

Versão da Apostila: 8.1 41

• Para acessar o DmSwitch via interface web, abrir o browser e inserir o endereço IP de gerência. Por default, ambos http e https

estão habilitados no DmSwitch. Será solicitado a autenticação do usuário. Somente o usuário privilegiado poderá logar.

• Na parte superior da página web, é possível visualizar o status das portas (up ou down), ou o modo duplex de operação (full ou

half) para cada unidade no caso dos switches estarem empilhados.

• Através do Menu de Configuração, localizado no lado esquerdo da página, é possível selecionar a opção que será configurada.

• Após realizar as alterações na janela de configuração, é necessário aplicar as alterações através do botão Apply que está na

parte inferior esquerda da página web. Nota que este procedimento não salva as alterações, apenas aplica estas configurações

para que fiquem ativas no DmSwitch. Caso o switch seja reinicializado, ele perderá as alterações realizadas.

• Para realizar o logoff, é necessário fechar o browser.

Versão da Apostila: 8.1 42

O DmView é o Sistema Integrado de Gerência de Rede e de Elemento desenvolvido para supervisionar e configurar os

equipamentos Datacom, disponibilizando funções para gerência de supervisão, falhas, configuração, desempenho, inventário e

segurança, segue a recomendação FCAPS*. O sistema pode ser integrado a outras plataformas de gerência ou pode operar de

forma independente. Também é possível utilizar diferentes arquiteturas de gerência, desde a operação em campo via notebook

até um projeto centralizado com servidores de aplicação redundantes e múltiplos servidores de terminal para acesso remoto.

O sistema disponibiliza o acesso às suas funcionalidades através de uma Interface Gráfica amigável e fácil de ser utilizada. Ele

permite o acesso simultâneo de múltiplos usuários em estações de gerência distintas, possibilitando que operadores diferentes

possam gerenciar a mesma rede de equipamentos Datacom. Os usuários do sistema operam com níveis de acesso distintos,

sendo possível restringir a operação por tipo de equipamento ou localidade. Entre as principais funcionalidades do DmView, é

possível citar:

• Provisionamento fim-a-fim de circuitos: permite a criação, alteração e localização de circuitos existentes na rede;

•Visualização e monitoração dos equipamentos gerenciados, suas interfaces e CPU, permitindo identificação do estado

operacional e alarmes pendentes;

•Recepção e tratamento dos eventos gerados pelos equipamentos, com notificação automática da ocorrência de falhas e opção

para executar ação específica quando evento é recebido;

•Execução de ações de diagnóstico de falhas;

•Configuração da operação dos equipamentos;

•Cadastro de dados de identificação dos elementos;

•Visualização de parâmetros e contadores de performance;

•Ferramentas para localização de equipamentos e suas interfaces, incluindo localização segundo estado operacional, dados

cadastrais, etc;

•Controle de acesso para usuários com níveis de acesso distintos para as funcionalidades do sistema e para a operação e

gerência dos dispositivos;

•Ferramenta para visualização e correlação de eventos customizáveis pelo usuário;

•Alta disponibilidade, suporte a servidores redundantes e rotinas de backup das bases de dados do sistema;

•Suporte a diferentes sistemas operacionais (Microsoft Windows®e Sun Solaris®) e bases de dados (Oracle®e

Interbase®/Firebird®).

*FCAPS:

Fault, Configuration, Accounting, Performance e Security.

Versão da Apostila: 8.1 43

O cálculo da topologia dos circuitos, realizado automaticamente pelo DmView, é baseado no fato de que os domínios EAPS e topologias STP

configurados via gerência pré-provisionam os seus grupos de VLAN nas portas internas aos anéis EAPS/STP. Desta forma, para cada endpoint

DATACOM do circuito, o DmView determina o caminho mais próximo a um EAPS ou STP existente na base de dados de gerência, e configura

as VLANs escolhidas pelo usuário em cada endpoint no caminho determinado. Endpoints Juniper não tem essa característica, pois o DmView

não provisiona o core da rede L3.

Como boa parte da rede está com VLANs pré-provisionadas nos anéis, e estas VLANs podem ainda não estar sendo utilizadas em circuitos, o

DmView possui uma coerência para que, em uma mesma rede L2 DATACOM, circuitos diferentes não possam usar a mesma VLAN. Em redes

L2 diferentes, esta coerência não é necessária. Para realizar essa coerência, o DmView utiliza uma estrutura denominada L2 Domain.

Para cada rede L2 existente na gerência, o usuário deve configurar um L2 Domain diferente. Os equipamentos pertencentes à cada L2 Domain

devem ser adicionados ao L2 Domain pelo usuário, antes da configuração de circuitos nestes equipamentos. Isso porque equipamentos que não

pertencem a nenhum L2 Domain não podem ser selecionados na configuração de circuitos Metro.

Para configurar um novo circuito, selecione os equipamentos que farão parte deste, clique com o botão direito do mouse e selecione a opção

Add Metro Circuit. Para edição e remoção de circuitos existentes na rede, o acesso se dá através do menu Tools => Search => Metro Circuits.

A janela de configuração disponibiliza várias abas para definição dos parâmetros do circuito. As abas existentes são:

General: configurações gerais de cadastro, como nome, cliente, serviço oferecido ao cliente, etc.

Endpoints: configuração dos endpoints, explicada nesta seção.

L3 Network: configurações de rede L3.

Path: visualização do caminho do circuito.

Comments: campos livres para comentários.

Pode-se visualizar a aba endpoints, com um endpoint sendo criado, e outro já salvo. As operações sobre circuitos são executadas na base de

dados e na rede através dos botões Remove e Save na parte inferior da janela.

Os botões Add, Edit e Remove podem ser usados para editar endpoints. Os botões Search e Show All podem ser usados para facilitar a

visualização quando há muitos endpoints configurados.

O botão Update Path é usado para atualizar a topologia do circuito. Sempre que for feita uma alteração nos endpoints, é necessário requisitar a

atualização da topologia através deste botão. Quando os endpoints do circuito estiverem em L2 Domains diferentes, as configurações L3 são

disponibilizadas na aba L3 Network.

Na janela Endpoint Configuration, acessível a partir dos botões Add e Edit, um equipamento pode ser procurado na rede através do botão

Search. Quando a janela é acessada diretamente através de um equipamento na mapa, a configuração de endpoint já abre com o equipamento

selecionado. A interface física desejada deve ser selecionada através dos campos Unit e Port.

O painel Config varia conforme o equipamento selecionado. Caso seja um DATACOM, no painel VLAN, pode ser selecionado o VLAN ID e se o

mesmo será associado a porta como Tagged ou Untagged. No painel QiQ, pode-se selecionar se o modo de Double Tagging da porta deve ser

External ou Internal. Caso o equipamento seja um Juniper, configura-se o VLAN ID, e, caso se queira selecionar diretamente a porta física,

pode-se desmarcar a opção Define VLAN ID.

Versão da Apostila: 8.1 44

Quando um evento é recebido pela aplicação, duas ações podem ser tomadas:

Caso o evento não esteja relacionado a nenhum evento recebido anteriormente, então uma nova correlação é criada;

Caso o evento esteja relacionado a alguma correlação pré-existente, essa correlação é atualizada de modo a conter o novo evento.

Diz-se que dois eventos estão correlacionados quando são provenientes da mesma interface de um mesmo equipamento e pertencem ao

mesmo grupo, ou quando são provenientes do mesmo circuito. Um novo grupo de eventos é formado por eventos relacionados a um mesmo

parâmetro de gerenciamento da interface. Normalmente os grupos de eventos possuem eventos indicando falha e eventos indicando a

normalização dessas falhas.

Uma correlação é dita normalizada (cleared) quando o último evento adicionado a ela corresponde a um evento de normalização.

O DmView possui duas ferramentas de correlação de eventos, uma de Devices e outra de Circuits. Elas tem a função de exibir ao usuário as

traps correlacionadas geradas pelos equipamentos ou pelos circuitos, apresentando informações como severidade, data e hora do alarme,

descrição, dentre outras.

Events Devices

A ferramenta Events Devices pode ser acessada através do menu Tools:Events:Events Devices. Ela pode apresentar várias views, que são

maneiras customizáveis de visualizar os eventos, sendo que cada view apresenta uma lista de correlações de acordo com o filtro ativo nela.

Inicialmente a ferramenta possui somente uma view com o filtro <none> aplicado, que pode ser alterado para um dos seguintes filtros:

Critical and not cleared: lista todas correlações com severidade Critical e que ainda não foram normalizadas;

Major and not cleared: lista todas correlações com severidade Major e que ainda não foram normalizadas;

Minor, Warning or Info and not Cleared: lista todas correlações com severidade Minor, Warning ou Info e que ainda não foram normalizadas;

Cleared and not ack: lista todas correlações que já foram normalizadas mas que ainda não receberam o ack.

Os campos exibidos em cada view são os seguintes:

Ack: abreviação para acknowledged, indica se o evento listado já foi adequadamente percebido pelo usuário ou não. O usuário, ao perceber e

tratar o evento adequadamente, pode marcar o mesmo como acknowledged clicando sobre a check box presente nas células desta coluna;

Severity: severidade do evento. Pode assumir os valores Critical, Major, Minor, Warn e Info em ordem decrescente de severidade;

Link ID: identificador do link afetado pelo evento;

Event Time: data e hora em que o evento foi recebido pelo serviço;

Description: descrição do evento;

Device ID: label do elemento no mapa que gerou a trap;

Hostname: hostname do agente através do qual a trap foi enviada;

Dev. No.: número ou local id do equipamento que gerou a trap. Utilizado para diferenciar os equipamentos quando vários são gerenciados

através de um mesmo agente;

Model: modelo do equipamento que gerou a trap.

Interface: interface do equipamento na qual ocorreu o evento. Pode conter informação de placa, porta, slot, etc, de acordo com o tipo de

equipamento.

Versão da Apostila: 8.1 45

O Command Line Interface (CLI) é utilizado para configurar o switch localmente via porta console, ou remotamente via Telnet ou

SSH. Quando acessar o DmSwitch, você deverá efetuar logon antes de inserir qualquer comando. Por questões de segurança, o

DmSwitch possui dois níveis de usuário:

Usuário Normal- As tarefas típicas incluem aquelas que verificam o status do switch. Neste modo, não são permitidas alterações

na configuração do switch.

Acesso com usuário normal padrão:

DmSwitch3000 login: guest

Password: guest

Usuário Privilegiado - As tarefas típicas incluem aquelas que alteram a configuração do switch.

Quando efetuar logon como usuário normal, você verá um prompt do modo usuário “>”. Os comandos disponíveis nesse nível

são um subconjunto dos comandos disponíveis no nível privilegiado. Na sua grande maioria, esses comandos permitem que

você exiba as informações sem alterar as definições de configuração do roteador. Para acessar o conjunto completo de

comandos, você deve efetuar login no modo privilegiado. O prompt “#", indica que você está no modo privilegiado. Para efetuar

logoff, digite exit.

•O endereço IP padrão para acesso ao Switch é o 192.168.0.25/24. Para Alterar este endereço conecte ao Switch via porta

console (9600 8N1) como usuário privilegiado:

DmSwitch3000 login: admin

Password: admin

Configurando o IP na vlan default

DmSwitch3000#

DmSwitch3000#configure

DmSwitch3000(config)#interface vlan 1

DmSwitch3000(config-if-vlan-1)# ip address <ipaddress/mask>

Configurando o IP na interface de gerenciamento

DM4000#configure

DM4000(config)#interface mgmt-eth

DM4000(config-if-mgmt-eth)#ip address <ipaddress/mask>

Versão da Apostila: 8.1 46

Configuração de velocidade da porta em modo autonegotiation

DM4000(config-if-eth-1/1)#capabilities [?]

10full Advertise 10Mbit/s full-duplex operation support

10half Advertise 10Mbit/s half-duplex operation support

100full Advertise 100Mbit/s full-duplex operation support

100half Advertise 100Mbit/s half-duplex operation support

1000full Advertise 1000Mbit/s full-duplex operation support

10Gfull Force 10Gbit/s full-duplex operation

flow-control Advertise flow control operation support

all Advertise all operation modes supported

Versão da Apostila: 8.1 47

Pode-se verificar o status de hardware:

DM4000

DM4000#show hardware-status [?]

fans Show the fans status

power Show the powers status

transceivers Show the Transceivers status

<enter>

DmSwitch3000

DmSwitch3000#show hardware-status[?]

tranceivers

<enter>

DmSwitch3000#show hardware-status [enter]

Power Fans Alarms In Alarm

Unit Main Backup 1 2 3 1 2 3 Out

---- ------ ------ ---- ---- ---- --- --- --- -----

1 Ok Ok Ok Off Off Off Off

DmSwitch3000#show hardware-status transceivers [?]

detail Show detailed Transceivers status

presence Show Transceivers presence table

Versão da Apostila: 8.1 48

O DmSwitch permite que os usuários sejam autenticados em um servidor remoto RADIUS ou TACACS+.

O DmSwitch suporta múltiplos métodos de autenticação, sendo possível configurar a autenticação na base local e através de

servidor remoto:

• Quando configurado como primeira opção a autenticação em servidor remoto e após na base local, e ocorra uma falha no

servidor remoto, será feita a busca pelo usuário na base de dados local. Mas se o servidor remoto esteja ativo e não encontre em

sua base de dados o usuário que está tentando realizar o login, o acesso será negado e não será feita a busca na base de dados

local do DmSwitch nem em outros servidores remotos caso estejam configurados.

• No caso em que seja configurado o login local como primeira opção, se o usuário não constar na base de dados local, será feita

a busca nos servidores remotos.

Podem ser configurados até 5 servidores RADIUS e até 5 servidores TACACS+ para garantir disponibilidade caso algum dos

servidores falhe. O servidor estará em falha quando o serviço não esteja ativo, neste caso o DmSwitch irá buscar em outro

servidor conforme a ordem em que foram configurados. Os parâmetros do servidor RADIUS podem ser configurados de forma

global, ou individual por servidor.

Deve-se tomar o cuidado de manter pelo menos um usuário criado localmente e habilitar login local. Na falta de um usuário

local, e no caso de falha de todos os servidores remotos, não será possível logar no DmSwitch.

Versão da Apostila: 8.1 49

• Opções globais e individuais de configuração para autenticação no servidor RADIUS:

DM4000(config)#radius-server [?]

acct-port RADIUS default server accounting port

auth-port RADIUS default server authentication port

host RADIUS server IP

key RADIUS default server key

retries RADIUS server retries

timeout RADIUS server timeout

DM4000(config)#radius-server host <1-5> [?]

accounting Enable RADIUS accounting

acct-port Specify RADIUS server accounting port

authentication Enable RADIUS authentication

auth-port Specify RADIUS server authentication port

address Specify RADIUS server IP address

key Specify RADIUS server key

• Opções de configuração para autenticação no servidor TACACS+:

DM4000(config)#tacacs-server host 1

authentication Enable TACACS authentication

authe-port Specify TACACS server authentication port

authorization Enable TACACS authorization

autho-port Specify TACACS server authorization port

accounting Enable TACACS accounting

acct-port Specify TACACS server accounting port

address Specify TACACS server IP address

key Specify TACACS server key

source-iface Specify TACACS source interface

Versão da Apostila: 8.1 50

Exemplos:

• Limitar em 16 a quantidade de conexões telnet simultâneas (8 por default):

DM4000(config)#ip telnet max-connections 16

• Criar ACL para que somente os IPs da rede 176.18.0.40.0/24 possam gerenciar o switch por http:

DM4000(config)#management http-client 176.18.40.0/24

DM4000(config)#show management all-client

Management IP filter:

Telnet client:

HTTP client:

176.18.40.0/24

SNMP client:

SSH client:

DM4000(config)#

Versão da Apostila: 8.1 51

Todas as configurações efetuadas no switch são aplicadas instantâneamente após pressionar a tecla enter para confirmar o

comando. Porém, esta configuração fica em memoria RAM ou running config (configuração corrente) como é tratada

normalmente. Caso o equipamento seja desligado toda a configuração que está na running config será perdida.

Para salvar a configuração, deve-se copiar o conteudo da running config para um dos arquivos na memória flash do

equipamento. A linha de equipamentos DmSwitch3000 possui 4 flash-config e na linha DM4000 a partir do firmware 7.4 são

disponibilizados 10 arquivos de flash-config.

É possível definir qual flash-config será usado toda vez que o equipamento for iniciado selecionando uma das flash-config com a

flag de startup. A startup config não é um arquivo fisico e sim um “apontamento” para um dos arquivos.

Versão da Apostila: 8.1 24

Por CLI, a manipulação dos arquivos de configuração também é feita através do comando copy. Este comando possui várias

combinações de parâmetros que permitem selecionar diversas origens e destinos para as configurações. É possível armazenar

até 4 configurações diferentes no switch. Através do comando show flash, pode-se verificar qual a flash-config está marcada

com a flag de startup (S). Por default, nenhuma das 4 posições da flash, está marcada como startup.

DM4000#show flash

BootLoader version: 1.1.2-11

Flash firmware:

ID Version Date Flags Size

1 5.0 26/12/2007 20:05:59 RS 9834560

2 E

Flash config:

ID Name Date Flags Size

1 treinamento 01/01/1970 00:15:17 S 12685

2 E

3 E

4 E

Flags:

R - Running firmware.

S - To be used upon next startup.

E - Empty/Error

Para deletar uma das 4 configurações armazenadas na flash, utilizar o comando erase:

DM4000#erase flash-config <1->

Versão da Apostila: 8.1 53

1)

( ) dmswitch#id SW01

( ) dmswitch(config)#hostname SW01

( ) dmswitch(config)#id SW01

2)

( )dmswitch#(config)show switchport ethernet <unit/port>

( )dmswitch#show interfaces status ethernet <unit/port>

( )dmswitch(config)show interfaces switchport ethernet <unit/port>

3)

( )dmswitch(config)#copy flash-config 1 tftp <servidor>

( )dmswitch#copy active-config tftp <servidor>

( )dmswitch#copy running-config tftp <servidor>

4)

( )O switch irá bloquear tráfego de http

( )O acesso ao http-client ficará bloqueado para a rede em questão

( )O acesso ao http-client ficará liberado SOMENTE para a rede em questão

5)

( )DmSwitch3000 e DM4000 possuem 2 espaços para armazenamento de firmwares

( )DM4000 10 e DmSwitch3000 4

( )DmSwitch3000 1 e DM4000 2

Versão da Apostila: 8.1 54

Neste capítulo serão apresentados os conceitos e configurações sobre VLANs na linha Metro Ethernet DATACOM. Após o

término deste capítulo o aluno estará apto à:

• Entender a diferença entre os formatos de frames ethernet

• Configurar as opções de VLANs

• Entender o conceito de QinQ

• Configurar as opções de QinQ

Versão da Apostila: 8.1 55

A técnica de VLAN (Virtual LAN) consiste em criar um agrupamento lógico de portas ou dispositivos de rede. As VLANs podem

ser agrupadas por funções operacionais ou por departamentos, independentemente da localização física dos usuários. Cada

VLAN é vista como um domínio de broadcast distinto. O tráfego entre VLANs é restrito, ou seja, uma VLAN não fala com outra a

não ser que se tenha um elemento de nível 3 que faça o roteamento entre as diferentes VLANs. Um broadcast propagado por um

elemento de rede pertencente a uma VLAN só vai ser visto pelos elementos que compartilham da mesma VLAN.

As VLANs melhoram o desempenho da rede em termos de escalabilidade, segurança e gerenciamento de rede. Organizações

utilizam VLANs como uma forma de assegurar que um conjunto de usuários estejam agrupados logicamente independentemente

da sua localização física. Por exemplo, os usuários do Departamento de Marketing são colocados na VLAN Marketing e os

usuários do Departamento de Engenharia são colocados na VLAN Engenharia. Operadoras também utilizam VLANs para

oferecer segmentação dos serviços oferecidos aos seus diversos clientes.

VLANs podem ser configuradasde duas maneiras:

• Estaticamente: Através da atribuição de uma porta do switch para uma determinada VLAN. (mais usado)

• Dinamicamente: Através de protocolos dinâmicos que aprendem as VLANs.

Em termos técnicos o Switch adiciona uma etiqueta (TAG) no quadro ethernet que permite a identificação de qual VLAN pertence

o quadro dentre outros parâmetros. A especificação 802.1q define dois campos no cabeçalho ethernet de 2bytes que são

inseridos no quadro ethernet a frente do campo Source Address:

• TPID (Tag Protocol Identifier) Este campo correspondente ao Ethertype do quadro comum ethernet e está associado a um

número hexadecimal específico: 0x8100*

• TCI (Tag Control Information). Este campo é composto por três sub-campos:

- PRI: (3bits) Especifica bits de prioridade definidos pelo padrão 802.1p e usados para fazer marcação de nível 2 usando

classes de serviço distintas (CoS);

- CFI: (1bit) Usado para prover compatibilidade entre os padrões Ethernet e Token Ring;

- VLAN ID: (12bits) Este campo identifica de forma única a VLAN a qual pertence o quadro ethernet. Como o campo possui

12bits, o número de VLANs está limitado 4096**.

OBS:

* Este valor indica que o próximo campo é uma tag de vlan. A indicação 0x Indica que o próximo número é um valor hexadecimal.

** Apesar do valor convertido (2^12) ser equivalente à 4096, os valores válidos para id de vlan vai de 1 à 4094. O primeiro valor 0

(000000000000) é inválido para vlan e o último valor 4095 (111111111111) está reservado para futuras implementações.

Considera-se uma boa prática não usar a VLAN 1 como vlan de serviço e gerência, pois esta é a vlan default na maioria dos

switches e protocolos.

Fonte: IEEE 802.1q 1998.

Versão da Apostila: 8.1 56

Quando o switch recebe um frame, ele verifica se o Tag de VLAN está presente neste frame. Se há um Tag de VLAN (tagged), o

frame é encaminhado diretamente ao restante das portas membros da VLAN correspondente. Se não há um Tag de VLAN

(untagged) no frame recebido, o switch então encaminha o frame para as portas membros da VLAN de acordo com a

configuração de VLAN nativa da porta.

Por default, todas as portas são membros untagged da VLAN 1. Todas as portas que não forem configuradas como membros de

uma nova VLAN, serão membros da VLAN 1 (Default VLAN). Não é possível deletar a VLAN 1.

DmSwitch3000#show vlan table id 1

Membership: (u)ntagged, (t)agged, (d)ynamic, (f)orbidden, (g)uest, (r)estricted, (a)ssignment

uppercase indicates port-channel member

VLAN 1 [DefaultVlan]: static, active

Unit 1 2 4 6 8 10 12 14 16 18 20 22 24 26 28

u u u u u u u u u u u u u u

u u u u u u u u u u u u u u

1 3 5 7 9 11 13 15 17 19 21 23 25 27

Versão da Apostila: 8.1 57

• A opção ingress-filtering quando habilitada, faz com que pacotes com tag de vlans diferentes das configuradas nas

portas sejam descartados.

DM4000(config-if-eth-1/1)#switchport ingress-filtering

• A opção acceptable-frames-types quando habilitada define o tipo de pacote que será permitido na porta. Caso

chegue na porta um pacote diferente que configurado, este é descartado.

DM4000(config-if-eth-1/1)#switchport acceptable-frame-types <all | tagged | untagged>

Pode-se verificar o status das VLANs:

DM4000(config)#show vlan

Global VLAN Settings:

QinQ: Disabled

VLAN: 1 [DefaultVlan]

Type: Static

Status: Active

IP Address: 192.168.0.25/24

Aging-time: 300 sec.

Learn-copy: Disabled

MAC maximum: Disabled

EAPS: protected on domain(s) 1

Proxy ARP: Disabled

Members: All Ethernet ports (static, untagged)

Forbidden: (none)

Versão da Apostila: 8.1 58

Versão da Apostila: 8.1 59

Geralmente, ISPs possuem clientes associados a VLANs específicas que necessitam comunicar com seus sites remotos. Uma

solução para atender esta aplicação, é utilizar-se da técnica de transportar a tag da VLAN do cliente através da rede do ISP até o

site remoto. Contudo, esta alternativa traz um problema: o número de VLANs que podem ser criadas em um switch está limitado

a 4094 e portanto, a medida que a demanda por VLANs cresce, este número pode ser facilmente extrapolado.

Uma maneira de se resolver o problema supramencionado seria usando o mecanismo de QinQ (802.1q Tunneling). O QinQ é um

método de tunelamento que permite ISPs oferecerem serviços de transporte de tag de vlans de clientes de maneira transparente

através da rede do ISP. O tunelamento transparente dos tags de vlans é feito adicionando-se um segundo tag, também chamado

de “OUTER TAG” ou mesmo “METRO TAG”. Todos quadros de vlans de clientes são marcados com um METRO TAG específico

(atribuído de forma transparente pelo ISP na borda da sua rede), e então, transportado pela rede do ISP até o seu destino (ponto

de interconexão entre o ISP e o cliente), onde o METRO TAG é extraído e o quadro original com o tag da vlan do cliente é

encaminhado.

Versão da Apostila: 8.1 60

QinQ Mode:

• external: É o padrão para as portas FastEthernet do DmSwitch 3000. No modo external, todos os frames que forem recebidos

na interface irão receber mais um Tag de VLAN. Geralmente usado nas portas de acesso. A VLAN que o frame irá receber é a

VLAN configurada como NATIVE VLAN da porta de interface e o tipo de VLAN configurada deve ser do tipo untagged.

• internal: É o padrão para as portas GBE. No modo internal, somente os frames que forem recebidos na interface com o valor

do campo TPID diferente daquele configurado na própria interface, irão receber mais um Tag de VLAN. O TPID são os primeiros

2 bytes no Tag de VLAN que também corresponde ao campo ethertype nos frames untagged. O valor defaut é 0x8100. A VLAN

deve ser configurada no tipo tagged e associada nas portas onde o tráfego deverá ser comutado.

• Exemplo de configuração

DM4000(config)#vlan qinq

D4000(config)#interface vlan 100 (s-vlan, outer-vlan)

D4000(config-if-vlan-100)#set-member tagged ethernet 25 (Interface de ligação ao backbone)

D4000(config-if-vlan-100)#set-member tagged ethernet 26 (Interface de ligação ao backbone)

D4000(config-if-vlan-100)#set-member untagged ethernet 2 (Interface de Acesso)

D4000(config-if-vlan-100)#interface ethernet 2

D4000(config-if-eth-1/2)#switchport native vlan 100

D4000(config-if-eth-1/2)#switchport qinq external

Versão da Apostila: 8.1 61

1)

( ) Untagged é um frame gerado a partir de uma vlan especial a ser usada em redes mesh. O Frame tagged pode ser usado em

todo tipo de redes.

( ) Untagged frame é o frame ethernet sem a identificação de vlan. O frame tagged é o frame ethernet com a identificação de

vlan.

( ) Não existe diferença. É apenas nomenclatura para definir os tipos de sistemas

2)

( ) show interfaces vlan

( ) show vlan

( ) show vlan id

3)

( ) apenas 1

( ) até 2

( ) Até 8

4)

( )Verdadeiro ( ) Falso

5)

Versão da Apostila: 8.1 62

Neste capítulo serão apresentados os conceitos e configurações utilizados nos protocolos de proteção de tráfego e loop de

ethernet. Após o término deste capítulo o aluno estará apto à:

• Entender as diferenças entre os protocolos da família Spanning-tree

• Entender e configurar o funcionamento do protocolo EAPS

• Entender o uso de vlan-group

Versão da Apostila: 8.1 63

A funcionalidade de agregação de links, também conhecido como port-channel, consiste em agregar várias interfaces físicas em

uma única interface lógica, aumentando a banda disponível para o tráfego de dados. Este recurso pode ser usado também como

redundância em caso de links físicos falharem dentro de um grupo, pode-se fazer o balanceamento de carga entre os links de um

mesmo grupo aumentando a performance do link.

É possível agregar quantas portas forem necessárias em um grupo de links, no entanto, somente 8 portas do grupo estarão

ativas “active state”. A quantidade de portas que for além das 8 ficará desabilitada em modo “standby state”, se tornando ativas

caso problemas físicos ocorram em uma das portas funcionais do grupo. O DmSwitch suporta até 32 grupos de agregação com

número ilimitado de portas físicas.

Os tipos mais comuns de agregação de links são: agregação estática e dinâmica.

• Na agregação estática, a configuração deve ser forçada manualmente nos dois switches envolvidos, do contrário, ela não será

estabelecida.

• Já na agregação dinâmica, as portas dos switches envolvidos na agregação devem ser configuradas para estabelecer a

agregação dos links usando o protocolo LACP (IEEE 802.3ad - Link Aggregation Control Protocol) através da troca de

informações de controle LACP (PDUs LACP).

Load Balance.

O load-balance é utilizado para distribuir o tráfego igualmente pelas portas que pertencem ao mesmo port-channel. O switch

realiza um cálculo utilizando os bits dos campos mac-address de origem/destino ou IP address de origem/destino, para definir por

qual porta cada pacote será encaminhado. Para um balanceamento de carga eficiente, utilizar como critério do load-balance, os

campos cujos valores variam frequentemente.

Notas:

• Uma porta pode estar associada a somente um grupo port-channel de cada vez;

• O link aggregation é suportado em links ponto a ponto operando em modo FULL-DUPLEX. O uso do modo HALF-DUPLEX não é

recomendado

• Todos os links aggregations devem operar na mesma velocidade (10/100 ou 1000Mb/s);

• É recomendado primeiramente configurar o link aggregation e posteriormente conectar os cabos. Dessa forma, evitamos a ocorrência de loop

na rede.

• Para evitar a perda de dados no ato de remoção de uma porta do link aggregation, remova o cabo primeiro e somente então remova a

configuração da porta.

• Para fins de gerência e configuração, um grupo de links agregados é visto como uma única interface lógica port-channel. Isso é transparente

para a família de protocolos STP, VLAN, IGMP, EAPS e GVRP.

• Quando criado, o link aggregation assume as configurações da menor interface do grupo.

Versão da Apostila: 8.1 64

No modo dinâmico, ou seja usando LACP, o port-channel só é criado se ambos os lados estiverem com

o protocolo LACP habilitado nas portas selecionadas.

DM4000(config)#show interfaces status port-channel 1

Information of Port-Channel 1

Basic information:

Port type: 100TX

MAC address: 00:04:DF:12:B7:93

Configuration:

Name:

Port admin: Up

Speed-duplex: Auto

Capabilities: 40M half, 40M full, 400M half, 400M full

Flow-control: Disabled

MDIX: Auto

Slow Protocols MAC: Standard

OAM: Disabled

Loopback Detection: Disabled

Link-Flap Detection: Enabled - Unblock hysteresis: 30 sec

Load Balance Method: MAC (source and destination)

Current status:

Created by: User ou LACP

Link status: Up

Members: Eth1/1 (Up/Enabled) - 3m13s

Eth1/2 (Up/Enabled) - 2m56s

Eth1/3 (Up/Enabled) - 3m3s

Eth1/4 (Up/Enabled) - 2m45s

Versão da Apostila: 8.1 65

O Protocolo Spanning-Tree é um protocolo bridge-to-bridge desenvolvido pela DEC (Digital Equipament Corporation) e foi

posteriormente revisado pelo IEEE sendo especificado no padrão 802.1d.

O propósito do STP é permitir a redundância de links sem que loopings de rede ocorram. O STP monitora a rede constantemente

bloqueando as portas redundantes e evitando assim a ocorrência indesejada de loopings. Ele faz isso construindo uma topologia

STP (Árvore STP ) de forma que uma falha ou adição de um link seja descoberta rapidamente.

O STP estabelece um nó raiz chamado de ROOT BRIDGE (switch raiz). Esse nó constrói uma topologia que determina um

caminho para alcançar todos os nós da rede. A árvore tem sua origem na bridge raiz. Os links redundantes que não fazem parte

da árvore do caminho mais curto são bloqueados. Pelo fato de alguns caminhos serem bloqueados, é possível obter uma

topologia sem loop. Os quadros de dados recebidos em links bloqueados são descartados.

O STP requer que os dispositivos de rede troquem mensagens (BPDUs) para detectar loop de rede. Os links que causam loop

são colocados em estado de bloqueio. Os switches propagam as BPDUs (Bridge Protocol Data Units) via multicast, em intervalos

constantes de 2s. As BPDUs são trocadas por todos switches permitindo assim o cálculo da topologia STP livre de loop. BPDUs

continuam a ser recebidas nas portas bloqueadas. Isso garante que se um caminho ou dispositivo ativo falhar, uma nova

topologia STP poderá ser calculada. Abaixo, os campos de uma BPDU:

Versão da Apostila: 8.1 66

O protocolo STP implementa alguns timers que obrigam as portas a aguardarem por um período de tempo antes de tomar

decisões prematuras em relação a eventos de mudança na topologia STP. São eles:

• HELLO: (2s) Corresponde ao intervalo de tempo através do qual BPDUs são propagadas entre os switches.

• MAX AGE: (20s) Este timer informa o período de armazenamento da última BPDU que o switch recebeu. Caso este timer se

esgote, o switch concluirá que uma alteração na topologia ocorreu. O MAX AGE é um tempo para que o switch possa reagir à

qualquer alteração na topologia STP evitando assim que decisões prematuras sejam tomadas.

• FORWARD DELAY: (30s) Corresponde a período de tempo que encerra a alternância entre os modos learning e listening.

Todas as portas que participam do processo STP deverão passar pelos quatro estados citados abaixo. Um switch não deve

mudar o estado de uma porta de inativo para ativo imediatamente, pois isso pode causar loop. Os estados de porta do STP

802.1d são:

• BLOCKING: Portas neste estado só podem receber BPDUs. Os quadros de dados são descartados e nenhum endereço pode

ser aprendido. A passagem para o estado seguinte pode levar até 20 segundos (MAX-AGE), tempo este necessário para o

switch concluir que ocorreu uma mudança na topologia SPT.

• LISTENING: Neste estado, os switches determinam se há outros caminhos até a bridge raiz. O caminho que não for o caminho

de menor custo até a bridge raiz volta para o estado de bloqueio. O período de escuta é chamado de atraso de encaminhamento

e dura 15 segundos. No estado de escuta, não ocorre encaminhamento de dados nem aprendizagem de endereços MAC. As

BPDUs são enviadas e transmitidas. O estado LISTENING é realmente usado para indicar que a porta está se preparando para

transmitir, mas que gostaria de escutar o meio mais um pouco para certificar que a porta não criará loopings.

• LEARNING: Neste estado, não ocorre encaminhamento de dados de usuários, mas há aprendizagem de endereços MAC a

partir do tráfego recebido. O estado de aprendizagem dura 15 segundos e também é chamado de atraso de encaminhamento. As

BPDUs são transmitidas e recebidas.

• FORWARDING: Neste estado, ocorre o encaminhamento de dados e os endereços MAC continuam a ser aprendidos. As

BPDUs são transmitidas e recebidas.

• DISABLED: Esse estado pode ocorrer quando um administrador desativa a porta ou a porta falha.

Versão da Apostila: 8.1 67

O primeiro passo na criação da Topologia STP livre de loop é o processo de eleição do ROOT BRIDGE (SWITCH RAIZ). O

ROOT BRIDGE é o ponto de referência que todos os switches usarão para determinar se há loopings na rede. Ele é o mestre da

topologia STP.

Todo switch recém inserido na rede assume ser o ROOT BRIDGE e ajusta o campo ROOT BID igual ao seu BRIDGE ID. Isso

ocorre só no primeiro boot. Daí em diante ele iniciará o processo de propagação de BPDUs para que os outros switches da rede

tomem conhecimento da sua inserção e para que ele possa se situar na topologia.

O ROOT BRIDGE será o switch que tiver o menor BID (8 bytes – PRIORITY + MAC). Caso a prioridade dos switches for igual, o

switch que tiver o menor endereço MAC será eleito o ROOT BRIDGE. Todas as portas do ROOT BRIDGE são chamadas

DESIGNATED PORTS (PORTAS DESIGNADAS) e encontram-se em modo FORWARDING. Todos os switches restantes da

topologia são chamados de NON ROOT (NÃO RAIZ).

A porta do switch NON ROOT (não RAIZ) de menor custo (Largura de banda do link) em relação ao ROOT BRIDGE é chamada

ROOT PORT (PORTA RAIZ), e encontra-se em modo FORWARDING. As portas restantes que participam do processo STP são

bloqueadas e, portanto, encontram-se em modo BLOCKED. Essas portas continuam a receber BPDUs, mas não enviam e

recebem dados.

Quando a rede está estabilizada, os seguintes elementos devem existir:

• Uma ROOT BRIDGE por topologia STP;

• Uma ROOT PORT por bridge não raiz;

• Uma DESIGNATED PORT por segmento (onde há mais de uma porta por segmento, apenas uma delas deverá atuar como

porta designada e a outra deverá ser bloqueada);

Critério para a eleição da ROOT PORT :

1 – Menor ROOT PATH COST;

2 – Menor SENDER BRIDGE ID;

3 – Menor SENDER PORT ID.

Versão da Apostila: 8.1 68

Diferenças entre os STP e o RSTP:

• Three port states: O RSTP possui apenas 3 port states, enquanto o STP possui 4 + 1 port states. Isto significa que os estados

"Blocking, Listening e Disabled" foram condensados em um único estado para o 802.1w, o "Discarding state".

• Alternative Port e Backup Port: Em situações onde temos duas ou mais portas presentes no mesmo segmento, apenas uma

delas poderá desempenhar a função de "Designated Port". As outras portas serão rotuladas "Alternative Port" e, caso existam

três ou mais portas, "Backup Port", respectivamente. A Alternative Port é uma porta que oferece um caminho alternativo para o

ROOT BRIDGE da topologia no switch não designado. Em condições normais, a Alternative Port assume o estado de discarding

na topologia RSTP. Caso a Designated Port do segmento falhe, a Alternative Port irá assumir a função de Designated Port. Já a

Backup Port é uma porta adicional no switch não designado. Ela não recebe BPDUs.

• Fast Aging: Na implementação 802.1d, somente o Root bridge poderá notificar via BPDUs eventos de mudança na rede. Os

demais switches simplesmente fazem a alteração nos campos necessários e, em seguida, efetuam o "relay" desta BPDU para os

outros switches através de suas designated ports. Isto mudou com a chegada do RSTP - 802.1w. No RSTP, todos os switches

são capazes notificar eventos de mudança na topologia em suas BPDUs e "anunciá-los" em intervalos regulares definidos pelo

hello-time. Portanto, a cada 2 segundos (Hellotime) os switches criarão os seus próprios BPDUs e enviarão estes através de

suas designated ports. Se num intervalo de 6s (3 BPDUs consecutivas) o swich não receber BPDUs do seu vizinho, o mesmo irá

assumir que o nó vizinho não faz mais parte da topologia RSTP e irá fazer o estorno das informações de nível 2 da porta

conectada ao vizinho. Isso permite a detecção de eventos de mudança mais rapidamente do que o MAX AGE do STP 802.1d,

sendo a convergência agora feita LINK by LINK.

• Edge e Non-edge ports: O RSTP define dois tipos de portas: Edge e Non-edge ports. As Edge ports são portas que devem

estar conectadas a apenas um nó de serviço. Elas são uma evolução do mecanismo de port-fast usado no STP, no entanto,

diferentemente do port-fast que bloqueia a porta ao receber BPDUs, a edge port se transforma em non-edge ports. Non-edge

ports são portas point-to-point ou portas shared, ou seja, são portas que estão conectadas ao outro switch na outra ponta ou

então a um hub respectivamente. Non-edge ports devem operar em FULL-DUPLEX obrigatoriamente.

Versão da Apostila: 8.1 69

O MSTP (Multiple STP) definido sobre o padrão IEEE 802.1s é uma evolução do RSTP, cujo o objetivo é possibilitar múltiplas

instâncias RSTP.

O MSTP reduz o número total de instâncias RSTP gerada pelo cálculo de uma instância para cada vlan. Através do agrupamento

de múltiplas vlans em uma única instância RSTP compartilhando a mesma topologia lógica, o switch tem o seu overhead de

BPDUs reduzido e um tempo de convergência mais rápido.

Cada instância MSTP possui um topologia lógica independente das outras instâncias MSTP. Dessa forma, o MSTP permite o

load balance das instâncias de tal maneira que o tráfego das vlans que foram mapeadas para uma determinada instância possa

usar caminhos diferentes de outras instâncias.

Uma instância MSTP corresponde a um grupo de VLANs que compartilham a mesma topologia lógica RSTP, pertencentes a uma

REGION. Por default, todas as vlans que participam do processo MSTP pertencem a Ist0 (Instância 0). É através da Ist0 que as

diferentes REGIONs se comunicam trocando BPDUs. Instâncias MSTPs não enviam BPDUs fora da REGION, somente a Ist0 faz

isso. Dentro da REGION os switches trocam BPDUs inerentes às diferentes instâncias que podem existir, cada uma delas

contendo o “id” da instância de origem além de outras informações pertinentes ao processo.

Ist0s em diferentes REGIONs são interconectadas por uma Cst (Common Spanning-Tree), permitindo assim a comunicação

entre diferentes REGIONs e a inter-operabilidade entre os padrões de protocolos STP. Assim sendo, todas as REGIONs podem

ser vistas como uma “bridge virtual” rodando uma Cst.

Para que switches estejam numa REGION, cada switch deve ter as mesmas configurações de vlans mapeadas para suas

respectivas instâncias e número de revisão. Não é vantajoso segmentar a rede em diferentes REGIONs, pois isso acarretaria em

aumento significativo do overhead de CPU e também administrativo.

A coleção de Ists em cada REGION MSTP e as Cst que interconectam as Ists são chamadas de Cist (Common and Internal

Spanning-Tree).

NOTA: O REVISION NUMBER é um decimal usado para manter o controle das atualizações MSTP em uma REGION. Ele deve

ser o mesmo em todos os switches pertencentes a mesma REGION, assim como o as configurações de vlans mapeadas para

cada instância MSTP

Versão da Apostila: 8.1 70

Versão da Apostila: 8.1 71

Introdução:

Muitas Redes Metropolitanas (MANs) e algumas redes locais (LANs) têm uma topologia em anel, normalmente, utilizando para

isso uma estrutura de fibras óticas. O Ethernet Automatic Protection Switching (EAPS foi desenvolvido para atender somente as

topologias em anel, normalmente utilizadas em redes ethernet metropolitanas. Devido a grande capacidade de transmissão das

redes Metro Ethernet existe a necessidade de haver redundância/proteção do tráfego em caso de falha. O EAPS converge em

até 50 milissegundos, o que é suficiente para que tráfegos sensíveis (voz, por exemplo) não percebam a falha. Esta tecnologia

não tem limite de quantidade de equipamentos no anel, e o tempo de convergência é independente do número de equipamentos

no anel.

Conceito de Operação:

Um domínio EAPS existe em um único anel Ethernet. Qualquer VLAN que será protegida é configurada em todas as portas do

domínio EAPS. Cada domínio EAPS tem um equipamento designado como “MESTRE". Todos os outros equipamentos do anel

são referidos como equipamentos "TRANSITO".

Por se tratar de uma topologia em anel, obviamente, cada equipamento terá 2 portas conectadas ao anel. Uma porta do

equipamento MESTRE é designada como “primária" enquanto a outra porta é designada como "porta secundária". Em operação

normal, o equipamento MESTRE bloqueia a porta secundária para todos os quadros Ethernet que não sejam de controle do

EAPS evitando assim um loop no anel.

Se o equipamento MESTRE detecta uma falha do anel ele desbloqueia a porta secundária permitindo assim que os frames de

dados Ethernet possam passar por essa porta.

Nos equipamentos TRANSITO, há configuração de portas primária e secundária, no entanto, o seu funcionamento não é como

no MESTRE. Nestes equipamentos as portas SEMPRE ficam transmitindo frames.

Existe uma VLAN especial denominada "Control VLAN", que pode sempre passar por todas as portas do domínio EAPS,

incluindo a porta secundária do equipamento MESTRE. Por esta VLAN passam quadros do próprio EAPS que são utilizados

tanto como mecanismo de verificação quanto mecanismo de alerta.

Versão da Apostila: 8.1 72

O EAPS é um protocolo de nivel 2 que provê resiliência somente em topologias em anel. Seu funcionamento é análogo ao

protocolo MSTP no entanto, por ser mais simples, seu processo de convergência é bem mais rápido, sendo este da ordem de

mili segundos( < 50m), o que o torna um protocolo altamente seguro e escalável.

O EAPS permite o balanceamento de carga do tráfego de vlans através da criação de diferentes domínios EAPS para um mesmo

anel, cada qual fazendo a proteção do seu respectivo grupo de vlans.

O funcionamento do EAPS consiste na criação inicial de um domínio EAPS para um anel. Todas as vlans protegidas pelo

domínio EAPS recém criado são atreladas às portas que constituem o anel e então, associadas ao domínio EAPS.

Dentro da topologia em anel, um switch irá exercer a função de “MASTER NODE”, enquanto todos os outros switches do anél

serão designados “TRANSIT NODES”. No MASTER NODE uma das portas do anel é definida como “PRIMARY PORT” para um

determinado domínio EAPS e a outra porta do anel é definida como “SECONDARY PORT”. Em condições normais de operação,

o MASTER NODE bloqueia a SECONDARY PORT para todo o tráfego que não seja de controle do EAPS, evitando assim a

ocorrência de loop. Se o MASTER NODE detecta uma falha no link (failed state), ele desbloqueia a SECONDARY PORT e

permite o encaminhamento do tráfego de dados por esta porta.

A detecção de falhas do EAPS é baseada na troca de informações de controle que circulam na vlan de controle – “CONTROL

VLAN” - do domínio EAPS, garantindo assim o status operacional do anel. Uma vlan de controle EAPS é criada para cada

domínio EAPS. As vlans protegidas pelo domínio – “PROTECTED VLANS” – carregam de fato o tráfego de dados.

Quando uma falha de link ocorre uma TRAP Msg é enviada pelos TRANSIT NODES através da vlan de controle e o estado de

falha é declarado pelo MASTER NODE, o que acarreta no desbloqueio da SECONDARY PORT e na expiração (flushed) das

informações de encaminhamento de nivel dois.

A vlan que irá atuar como CONTROL VLAN deverá ser configurada respeitando as seguintes regras:

• não deve ser associada a um endereço IP, de maneira a evitar loops de rede;

• somente as portas do anel devem ser associadas à CONTROL VLAN;

• As portas do anel que carregam as informações da CONTROL VLAN devem ser TAGGED. Isso assegura que o tráfego de

controle EAPS seja servido antes de qualquer outro tipo de tráfego e que as mensagens de controle cheguem aos destinos

pretendidos;

• A CONTROL VLAN não pode estar associada a mais de um domínio EAPS.

Versão da Apostila: 8.1 73

O EAPS é um protocolo de nivel 2 que provê resiliência somente em topologias em anel. Seu funcionamento é análogo ao

protocolo MSTP no entanto, por ser mais simples, seu processo de convergência é bem mais rápido, sendo este da ordem de

mili segundos( < 50m), o que o torna um protocolo altamente seguro e escalável.

O EAPS permite o balanceamento de carga do tráfego de vlans através da criação de diferentes domínios EAPS para um mesmo

anel, cada qual fazendo a proteção do seu respectivo grupo de vlans.

O funcionamento do EAPS consiste na criação inicial de um domínio EAPS para um anel. Todas as vlans protegidas pelo

domínio EAPS recém criado são atreladas às portas que constituem o anel e então, associadas ao domínio EAPS.