Escolar Documentos

Profissional Documentos

Cultura Documentos

Simulado 01 - Informática Básica Comentários: Taynara - 034.045.552-79

Enviado por

Taynara CristineTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Simulado 01 - Informática Básica Comentários: Taynara - 034.045.552-79

Enviado por

Taynara CristineDireitos autorais:

Formatos disponíveis

SIMULADO 01 – INFORMÁTICA BÁSICA

COMENTÁRIOS

a) login@domínio

21) Quanto aos conceitos básicos sobre os Correios

b) domínio@login

Eletrônicos, analise as afirmativas abaixo e assinale a

c) @login domínio

alternativa correta.

d) @domínio login

I. Por meio do e-mail se consegue enviar mensagens

apenas com texto ou também com imagens, vídeos e áudio COMENTÁRIO:

anexados.

Quando o usuário decidi criar uma conta de e-mail, existe

II. No e-mail deve existir um remetente (aquele que envia um padrão de como deve ficar o seu endereço, ele sempre

uma mensagem) e, pelo menos, um destinatário (quem vem como mostrado na alternativa A login@domínio,

recebe a mensagem). mas vamos esmiuçar mais um pouco:

Login: será seu nome de usuário que pode ser tanto

III. O e-mail se trata de um modo de comunicação numérico como alfabético.

assíncrona, o que quer dizer que não é necessário que haja

Taynara - 034.045.552-79

a presença simultânea do remetente e do destinatário Domínio: Diz respeito a provedor do serviço de e-mail que

(quem recebe a mensagem pode lê-la e a responder em poderá ser por exemplo o Outlook ou Gmail.

79

outro momento).

Com isso o e-mail ficaria assim:

2-

Das afirmativas: insanusconcursos@gmail.com

55

5.

ou

a) Apenas I e II são tecnicamente verdadeiras

04

b) I, II e III são tecnicamente verdadeiras insanusconcursos@outlook.com

4.

c) Apenas II e III são tecnicamente verdadeiras

03

d) Apenas I e III são tecnicamente verdadeiras

23) “A capacidade de se esconder permite que este tipo

-

COMENTÁRIO: de malware permaneça no sistema da vítima por meses,

a

ar

às vezes até anos, deixando que um hacker use o

I – Exatamente isso, em um e-mail é possível escrever não computador para o que bem entender. Mesmo uma

yn

só mensagens de texto, mas também enviar arquivos com máquina que não contém informações valiosas, o que é

Ta

imagens, áudios e vídeos como anexos. pouco comum, pode ser útil para produzir bitcoins

II – Correto novamente, todo e-mail enviado deve conter (moeda digital), enviar spam e participar de ataques

um remetente que é quem envia a mensagem e também DDoS.” Essa é uma definição do malware denominado:

no mínimo um destinatário que vai ser a pessoa que

receberá a mensagem e a partir daí temos outras

variações de destinatário. a) adware

b) spyware

III – Correto, quando o remetente manda a mensagem c) keylogger

d) rootkit

seja ela qual for não necessariamente o destinatário

precisa estar online também, ele pode em tempo COMENTÁTIO:

posterior oportuno estar vendo sua caixa de e-mail, ou

seja, não precisa ser síncrono. Toda vez que banca vier trazendo a informação de que é

um tipo malware com alta capacidade de se esconder ela

22) E-mail (eletronic mail – correio eletrônico) é um estará falando dos Rootkits, essa é sua principal

sistema que permite a troca de mensagens entre usuários característica, se esconder e ficar coletando informações

da Internet. Para usar o e-mail é necessário possuir um e usando a maquina para ataques e mineração de Bitcoin.

endereço com o seguinte formato: ______________.

Escolha a alternativa que complete a lacuna

fidedignamente.

LEI DO DIREITO AUTORAL – Nº 9.610 de 19 de FEVEREIRO de 1998 1

PROÍBE-SE A COMERCIALIZAÇÃO TOTAL OU PARCIAL DESSE MATERIAL OU DIVULGAÇÃO COM FINS COMERCIAIS OU NÃO, EM QUALQUER MEIO DE

COMUNICAÇÃO, INCLUSIVE NA INTERNET, SEM AUTORIZAÇÃO EXPRESSA DO INSANUS CONCURSOS.

Adware: Definir adware é simples, é um software que 25) Relacione os nomes dos desenvolvedores de software

sequestra o navegador e outras partes do sistema para da coluna da esquerda com o respectivo nome dos seus

inundá-lo com anúncios indesejados. browsers da coluna da direita.

(1) Mozilla

Spyware (malware espisão) o spyware transmite suas

informações pessoais confidenciais para um invasor. As (2) Microsoft

informações podem ser relatórios sobre suas compras ou

seus hábitos de navegação on-line, mas ele também pode (3) Google

ser modificado para registrar pressionamentos de teclas,

(A) Chrome

informações de cartões de crédito, senhas ou credenciais

de login. (B) Firefox

Keylogger: Registra o pressionamento de teclas, é o ato (C) Edge

de gravar cada tecla digitada em um computador, a) 1A - 2B - 3C

geralmente sem a permissão ou o conhecimento do b) 1B - 2C - 3A

usuário. c) 1B - 2A - 3C

d) 1C - 2A - 3B

24) Para a realização de cópia de segurança (backup)

Taynara - 034.045.552-79

COMENTÁRIO:

pode-se como procedimento escolher um dos seguintes

tipos de backup: Mozilla foundation: Proprietária do navegador Mozilla

79

Firefox, lembrando que o Mozilla é um software de código

2-

aberto.

a) preferencial ou circunstancial

55

b) diferencial ou incremental Microsoft: Proprietária do navegador Edge, substituto

5.

c) preferencial ou fundamental direto do antigo Internet Explorer.

d) diferencial ou fundamental

04

Google: Acredito que esse tenha sido o mais fácil entre

4.

COMENTÁRIO: todos pois é o navegador mais usado na atualidade o

03

Na realização dos backups temos basicamente quatro chamado Google Chome.

tipos, vamos entender um pouco melhor sobre eles:

-

a

Backup completo(FULL): significa copiar todos os dados

ar

26) Em um aplicativo de navegação (browser) a sigla

de computadores, servidores ou estações de trabalho

yn

técnica dada ao endereço eletrônico que digitamos para

para outros dispositivos externos (como um HD, sistema

encontrarmos um site é denominada de:

Ta

de fita ou storage) numa única operação. O backup full

pode inclusive contemplar aplicativos, arquivos de a) TCP (Transmission Control Protocol)

sistema e bibliotecas do sistema operacional. b) IP (Internet Protocol)

c) URL (Uniform Resource Locator)

Backup incremental: Esse método surgiu para amenizar as d) BLOG (Web+Log)

desvantagens do backup completo, como diminuir o

tempo utilizado no processo ou ter que copiar todos os COMENTÁRIO:

dados a cada operação, o sistema verificará quais

URL é o endereço que você digita para entrar em um site

arquivos foram alterados desde a última atualização e só

na Internet ou em uma intranet. A sigla URL significa:

copiará os mais atuais, ou seja, aqui ele copia o que foi

Uniform Resource Locator, que é definida como

alterado deste o último backup incremental.

“Localizador Uniforme de Recursos”. Como por exemplo:

Backup diferencial: Após realizar um backup completo, insanusconcursos.com.br

cada backup diferencial compara o conteúdo a ser

copiado baseado no primeiro processo de backup

realizado o FULL, e assim realiza as alterações necessárias,

ou seja, ele compara o que foi alterado deste o último full

e cópia tudo novamente enquanto o incremental copia

apenas o que estiver diferente.

LEI DO DIREITO AUTORAL – Nº 9.610 de 19 de FEVEREIRO de 1998 2

PROÍBE-SE A COMERCIALIZAÇÃO TOTAL OU PARCIAL DESSE MATERIAL OU DIVULGAÇÃO COM FINS COMERCIAIS OU NÃO, EM QUALQUER MEIO DE

COMUNICAÇÃO, INCLUSIVE NA INTERNET, SEM AUTORIZAÇÃO EXPRESSA DO INSANUS CONCURSOS.

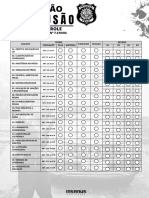

27) Com base na planilha eletrônica genérica abaixo, 29) Foram configurados dois monitores de vídeo no

analise as afirmativas a seguir e assinale a alternativa Windows 10. Para alterar a forma como são exibidas as

correta. imagens nesses dois vídeos, ou seja, o modo de exibição

da apresentação, deve-se pressionar:

a) tecla de logotipo do Windows + L

b) tecla de função + L

c) tecla de logotipo do Windows + P

d) tecla de função + P

COMENTÁRIO:

1. O resultado da fórmula =SOMA(A1:B2) será de 15

(quinze). Para responder essa questão seria necessário conhecer as

teclas de atalho do Windows ou já ter utilizado essa

2. A multiplicação da célula C2 com a B2 terá o resultado função alguma vez, acredito que a principal duvida tenha

12 (doze). ficado entre Windows + L e Windows + P, a primeira

a) As afirmativas 1 e 2 são verdadeiras combinação permite que o usuário bloquei a tela do

b) A afirmativa 1 é verdadeira e a 2 é falsa computador.

c) A afirmativa 2 é verdadeira e a 1 é falsa

Taynara - 034.045.552-79

d) As afirmativas 1 e 2 são falsas

30) Relacione as duas colunas quanto as principais

COMENTÁRIO:

79

extensões de arquivo.

Vamos para o cálculo da primeira alternativa: 2-

(1) BMP

55

=SOMA(A1:B2) será de 15 (2) MKV

5.

(3) PDF

A1: 5 + A2: 2 + B1: 6 + B2: 4

04

(A) arquivo de imagem.

4.

Resultado: 15 (B) arquivo da Adobe Acrobat.

03

multiplicação da célula C2 com a B2 terá o resultado 12 (C) arquivo de vídeo.

-

C2: 6 * B2: 4 a) 1A - 2C - 3B

b) 1B - 2C - 3A

a

ar

Resultado: 24 c) 1B - 2A - 3C

d) 1C - 2A - 3B

yn

Ta

COMENTÁRIO:

28) Quanto às últimas versões do Editor de Texto do

Pacote Microsoft Office (em português), temos no menu

Revisão do Word os seguintes recursos, exceto:

a) Dicionário de Sinônimos

b) Ler em Voz Alta

c) Contagem de Palavras

d) Macros

COMENTÁRIO:

Realmente encontramos as três primeiras alternativas,

mas como a questão pede a exceção temos os Macros que

estão na aba EXIBIR e não em revisão como sugere a

questão.

LEI DO DIREITO AUTORAL – Nº 9.610 de 19 de FEVEREIRO de 1998 3

PROÍBE-SE A COMERCIALIZAÇÃO TOTAL OU PARCIAL DESSE MATERIAL OU DIVULGAÇÃO COM FINS COMERCIAIS OU NÃO, EM QUALQUER MEIO DE

COMUNICAÇÃO, INCLUSIVE NA INTERNET, SEM AUTORIZAÇÃO EXPRESSA DO INSANUS CONCURSOS.

Você também pode gostar

- 12 Questoes - Super Testes Cometados - InformaticaDocumento6 páginas12 Questoes - Super Testes Cometados - InformaticaJonildoAinda não há avaliações

- Simulado Noções de InformaticaDocumento3 páginasSimulado Noções de InformaticadomingoshdAinda não há avaliações

- 05.conceitos Internet, Intranet, Extranet e Redes IVDocumento8 páginas05.conceitos Internet, Intranet, Extranet e Redes IVguiledaAinda não há avaliações

- Simulado - Informatica Matematica e Raciocinio LogicoDocumento11 páginasSimulado - Informatica Matematica e Raciocinio LogicoKarla Mandu100% (1)

- Tecnico GabaritoDocumento12 páginasTecnico Gabaritow3bxAinda não há avaliações

- PCCE 24.07 QuestõesDocumento16 páginasPCCE 24.07 QuestõesEmerson FernandesAinda não há avaliações

- 15 e Mail e Webmail Questoes ComentadasDocumento25 páginas15 e Mail e Webmail Questoes ComentadasRicardo de OliveiraAinda não há avaliações

- Simulado de OutlookDocumento7 páginasSimulado de OutlookMarcellaFerreiraAinda não há avaliações

- Questões Da Fundação Carlos Chagas - FCCDocumento2 páginasQuestões Da Fundação Carlos Chagas - FCCRoberto Andrade100% (1)

- 24 Questoes Do Outlook (24 Questões Do Outlook)Documento6 páginas24 Questoes Do Outlook (24 Questões Do Outlook)Rodrigo Duarte67% (3)

- Corrêios EletrônicosDocumento28 páginasCorrêios EletrônicosÉrica AlvesAinda não há avaliações

- Endereço de Email Temporário Descartável - Serviço de E-Mail Anônimo e GratuitoDocumento3 páginasEndereço de Email Temporário Descartável - Serviço de E-Mail Anônimo e GratuitoeumesmoAinda não há avaliações

- Questões - Outlook 2007Documento3 páginasQuestões - Outlook 2007alexmabrAinda não há avaliações

- Informatica PDFDocumento49 páginasInformatica PDFMateus RibeiroAinda não há avaliações

- F2Documento1 páginaF2Osvaldino LopesAinda não há avaliações

- PDF - 22-09-23 - TD INF - Questoes InternetDocumento3 páginasPDF - 22-09-23 - TD INF - Questoes Internetp3droholandaAinda não há avaliações

- Lista de Questões - Smart - A01Documento5 páginasLista de Questões - Smart - A01Letícia FerreiraAinda não há avaliações

- Noçõesde Informáticapara Técnicodo Inss Pós Edital Aula 4Documento58 páginasNoçõesde Informáticapara Técnicodo Inss Pós Edital Aula 4Matheus TheusAinda não há avaliações

- QuestionárioDocumento4 páginasQuestionárioNando CarneiroAinda não há avaliações

- Informática - Aula 04Documento75 páginasInformática - Aula 04Alessandro PaulinAinda não há avaliações

- TIC - 8º Ano - Teste de Avaliação 1º Período PDFDocumento4 páginasTIC - 8º Ano - Teste de Avaliação 1º Período PDFVitorFernandes100% (1)

- TIC - 8º Ano - Teste de Avaliação 1º Período PDFDocumento4 páginasTIC - 8º Ano - Teste de Avaliação 1º Período PDFVitorFernandesAinda não há avaliações

- Teste de TIC - Porto Editora 8ºDocumento4 páginasTeste de TIC - Porto Editora 8ºX100% (1)

- Informática em Foco - Aula 1 - BrowserDocumento6 páginasInformática em Foco - Aula 1 - BrowserAdenilton SantanaAinda não há avaliações

- Revisao AP2Documento3 páginasRevisao AP2Silvana PaivaAinda não há avaliações

- 1000 Questões de InformaticaDocumento22 páginas1000 Questões de InformaticaWilliam Alvarenga Paiva75% (4)

- Prova PM PB 2018 e PM Al 2021-1Documento2 páginasProva PM PB 2018 e PM Al 2021-1Fatima MoraisAinda não há avaliações

- 2comunicar Usando Correio ElectrónicoDocumento6 páginas2comunicar Usando Correio ElectrónicoLeandro MalembeAinda não há avaliações

- Mini Simulado Informatica 01 - PmpeDocumento4 páginasMini Simulado Informatica 01 - Pmpekaykymatheus1111Ainda não há avaliações

- Teste UFCD 0766 - Internet - EvoluçãoDocumento3 páginasTeste UFCD 0766 - Internet - Evoluçãorodrigues100% (1)

- Questões Word, Windows, Explorer, Internet e E-MailDocumento10 páginasQuestões Word, Windows, Explorer, Internet e E-MailAnderson SousaAinda não há avaliações

- Exercício Navegador EmailDocumento4 páginasExercício Navegador EmailCursoPreparatorioAinda não há avaliações

- Digitador Camara Serra Talhada PE 2018Documento9 páginasDigitador Camara Serra Talhada PE 2018jonathas gomesAinda não há avaliações

- Segurança ExerciciosDocumento6 páginasSegurança ExerciciosLuis Vitor MattosAinda não há avaliações

- Caderno 3 Nocoes de InformaticaDocumento221 páginasCaderno 3 Nocoes de InformaticaJosé RicardoAinda não há avaliações

- Lista de Exercícios - Internet e Navegadores IIIDocumento14 páginasLista de Exercícios - Internet e Navegadores IIIKaneda Shotaro100% (1)

- Correio EletrônicoDocumento49 páginasCorreio EletrônicoElimar Silva AmorimAinda não há avaliações

- Teste Diagnostico Imei 12Documento18 páginasTeste Diagnostico Imei 12Paulo NogueiraAinda não há avaliações

- AULA 04 - Noções Básicas de Ferramentas e Aplicativos de Correio EletrônicoDocumento75 páginasAULA 04 - Noções Básicas de Ferramentas e Aplicativos de Correio EletrônicocarlosdmarAinda não há avaliações

- Digitador ADocumento9 páginasDigitador AMarcelo KaribAinda não há avaliações

- Seguranca Da Informacao QuestoesDocumento6 páginasSeguranca Da Informacao Questoesedimar hungriaAinda não há avaliações

- Thunder BirdDocumento14 páginasThunder BirdMarcia PortoAinda não há avaliações

- APOSTILA Questões Informática ObjetivaDocumento27 páginasAPOSTILA Questões Informática ObjetivaDaniele Barbosa CostaAinda não há avaliações

- INFORMaTICA - Aula 03 - Internet, Intranet e ExtranetDocumento4 páginasINFORMaTICA - Aula 03 - Internet, Intranet e ExtranetdecosampaAinda não há avaliações

- Show Jorjão 1Documento5 páginasShow Jorjão 1jorgeAinda não há avaliações

- Exercicios Internet Parte1Documento5 páginasExercicios Internet Parte1MarcellaFerreira100% (1)

- Aula 07 ApostilaDocumento12 páginasAula 07 ApostilaTanaina BrignolAinda não há avaliações

- InformaticaDocumento4 páginasInformaticajorgeAinda não há avaliações

- Teste de InformaticaDocumento15 páginasTeste de InformaticaFabiano ConradoAinda não há avaliações

- Manual de Utilização Do Zimbra (v2)Documento20 páginasManual de Utilização Do Zimbra (v2)marcojfbrandaoAinda não há avaliações

- Aula 07 - Internet e Correio EletrônicoDocumento2 páginasAula 07 - Internet e Correio Eletrôniconailton sampaioAinda não há avaliações

- Caderno de Questoes Internet IntranetDocumento10 páginasCaderno de Questoes Internet IntranetElzimar Carvalho100% (2)

- Informática para Concursos - Internet, Intranet e E-Mail - VUNESP 2013 Amostra ScribdDocumento7 páginasInformática para Concursos - Internet, Intranet e E-Mail - VUNESP 2013 Amostra ScribdFernando Nishimura de Aragão100% (1)

- Tic-Uso Do Correio Electronico (Email)Documento15 páginasTic-Uso Do Correio Electronico (Email)SergioMatsoloAinda não há avaliações

- TRANSPETRO Prova5220Documento9 páginasTRANSPETRO Prova5220Wollf MaxAinda não há avaliações

- ModeloAvaliaçãoInformaticaI - ENGENHARIADocumento1 páginaModeloAvaliaçãoInformaticaI - ENGENHARIAManoel Santos-JrAinda não há avaliações

- Exercícios - Introdução À InformáticaDocumento4 páginasExercícios - Introdução À InformáticaLuana SimaoAinda não há avaliações

- Desenvolvendo Um Medidor De Amônia Modbus Para Leitura No Elipse Com Interface Rs232 No PiNo EverandDesenvolvendo Um Medidor De Amônia Modbus Para Leitura No Elipse Com Interface Rs232 No PiAinda não há avaliações

- Principio Da LegalidadeDocumento1 páginaPrincipio Da LegalidadeTaynara CristineAinda não há avaliações

- Setores para Fiscalizacao 2023 1Documento45 páginasSetores para Fiscalizacao 2023 1Taynara CristineAinda não há avaliações

- Estatuto Do Desarmamento (Gustavo Fleming) - Aula 02.Documento7 páginasEstatuto Do Desarmamento (Gustavo Fleming) - Aula 02.Taynara CristineAinda não há avaliações

- Resumo - PorteDocumento20 páginasResumo - PorteTaynara CristineAinda não há avaliações

- Lei de Execução Penal - Ficha de ControleDocumento1 páginaLei de Execução Penal - Ficha de ControleTaynara CristineAinda não há avaliações

- S I M U L A D O1 - Prova Objetiva e Discursiva 1689953577Documento17 páginasS I M U L A D O1 - Prova Objetiva e Discursiva 1689953577Taynara CristineAinda não há avaliações

- Questões: Taynara - 034.045.552-79Documento8 páginasQuestões: Taynara - 034.045.552-79Taynara CristineAinda não há avaliações

- Teleprocessamento - Questões para Integrada - Exatas-2023 Prof IvanDocumento3 páginasTeleprocessamento - Questões para Integrada - Exatas-2023 Prof IvanBebasso LokoAinda não há avaliações

- Regulamento PEI 2ed 2020 VFDocumento19 páginasRegulamento PEI 2ed 2020 VFFernando MouraAinda não há avaliações

- Comparação Entre Os Software SGG e Esocial BrasilDocumento3 páginasComparação Entre Os Software SGG e Esocial Brasilsamilly silvaAinda não há avaliações

- Medalha Amigo Do Meio AmianteDocumento3 páginasMedalha Amigo Do Meio AmianteRosana FreitasAinda não há avaliações

- 01 - Conceitos BásicosDocumento29 páginas01 - Conceitos BásicosRaissa FiladelfoAinda não há avaliações

- (155620) Configuracao Balanca - Wiki ProjedataDocumento5 páginas(155620) Configuracao Balanca - Wiki ProjedataMarco BorgesAinda não há avaliações

- Informatica 3 Sabado As 12Documento9 páginasInformatica 3 Sabado As 12Watho TwoclopAinda não há avaliações

- Chatgpt (Generative Pre-Trained Transformer)Documento12 páginasChatgpt (Generative Pre-Trained Transformer)Beau DessinAinda não há avaliações

- Tting Started With Security Desk 5.2Documento150 páginasTting Started With Security Desk 5.2RebornteamAbdelkaderSariAinda não há avaliações

- Manual Start Center OnlineDocumento13 páginasManual Start Center OnlineVirgilio RibeiroAinda não há avaliações

- Edital Prova Engenheiro Eletricista Cemig MG 2018Documento80 páginasEdital Prova Engenheiro Eletricista Cemig MG 2018Lucas Ascendino AlvesAinda não há avaliações

- Datasheet SIG200-0A0412200 1089794 PTDocumento8 páginasDatasheet SIG200-0A0412200 1089794 PTElian SilvaAinda não há avaliações

- Edital-20660Documento85 páginasEdital-20660danielcesadAinda não há avaliações

- Desmistificando A Elaboração de Slides Acadêmicos - o Passo A Passo PDFDocumento118 páginasDesmistificando A Elaboração de Slides Acadêmicos - o Passo A Passo PDFjaque joyceAinda não há avaliações

- NX 3005Documento277 páginasNX 3005Daniel OliveiraAinda não há avaliações

- AP2 Gabarito IntroInf InfBas InfInstDocumento3 páginasAP2 Gabarito IntroInf InfBas InfInstGabriella HoraAinda não há avaliações

- Instituto Aocp 2018 Prodeb Analista de Tic I Back Up ProvaDocumento15 páginasInstituto Aocp 2018 Prodeb Analista de Tic I Back Up ProvaCassiano RogerioAinda não há avaliações

- Manual IdCorreiosDocumento32 páginasManual IdCorreiosBatman BRAinda não há avaliações

- Trabalho de Informatica, Curso de Enfermagem Geral. 1º Ano, Turma-17, Julia Sousa Sousa PDFDocumento9 páginasTrabalho de Informatica, Curso de Enfermagem Geral. 1º Ano, Turma-17, Julia Sousa Sousa PDFLeonardo Artur MussaAinda não há avaliações

- Shore Desvendado - Pesquisa GoogleDocumento1 páginaShore Desvendado - Pesquisa GoogleLeonorAinda não há avaliações

- Angular e GithubDocumento6 páginasAngular e GithubCARLOS PEREIRA DA SILVAAinda não há avaliações

- O QUE ACONTECE SE JOGAR UMA MINI BOLA A 1000° GRAUS NA BORRACHA ESCOLAR - Experimentos - YouTubeDocumento3 páginasO QUE ACONTECE SE JOGAR UMA MINI BOLA A 1000° GRAUS NA BORRACHA ESCOLAR - Experimentos - YouTubeHumunculo FilosofalAinda não há avaliações

- Ss 3540 MF Face e Bio ExDocumento6 páginasSs 3540 MF Face e Bio Exalcatele.tecnologiaAinda não há avaliações

- Teste Velocidade de InternetDocumento1 páginaTeste Velocidade de InternetlarissaAinda não há avaliações

- Ass Comp PRF Opcao Espanhol 7 Simulado Pos EditalDocumento46 páginasAss Comp PRF Opcao Espanhol 7 Simulado Pos Editalfrancisco silvaAinda não há avaliações

- REVENDA ATIVA - Primeiros PassosDocumento2 páginasREVENDA ATIVA - Primeiros PassosWellington RochaAinda não há avaliações

- Resumo Elastic Disaster Recovery - TraduzidoDocumento34 páginasResumo Elastic Disaster Recovery - TraduzidosabrinaAinda não há avaliações

- Acessórios Do Windows 10Documento3 páginasAcessórios Do Windows 10Zé RubensAinda não há avaliações

- Procedimento para Instalação de Software e Backup em Umpt Single RanDocumento15 páginasProcedimento para Instalação de Software e Backup em Umpt Single RanJulian SousaAinda não há avaliações

- PALESTRA NMAP KUNGFU v2021Documento78 páginasPALESTRA NMAP KUNGFU v2021Sandro MeloAinda não há avaliações