Escolar Documentos

Profissional Documentos

Cultura Documentos

Ação Internacional de Combate Ao Cibercrime

Enviado por

Aymée Beatriz Vicente0 notas0% acharam este documento útil (0 voto)

95 visualizações107 páginasTítulo original

ação internacional de combate ao cibercrime

Direitos autorais

© Attribution Non-Commercial (BY-NC)

Formatos disponíveis

PDF, TXT ou leia online no Scribd

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Attribution Non-Commercial (BY-NC)

Formatos disponíveis

Baixe no formato PDF, TXT ou leia online no Scribd

0 notas0% acharam este documento útil (0 voto)

95 visualizações107 páginasAção Internacional de Combate Ao Cibercrime

Enviado por

Aymée Beatriz VicenteDireitos autorais:

Attribution Non-Commercial (BY-NC)

Formatos disponíveis

Baixe no formato PDF, TXT ou leia online no Scribd

Você está na página 1de 107

MARCELO MESQUITA SILVA

AO INTERNACIONAL NO COMBATE AO CIBERCRIME E SUA INFLUNCIA

NO ORDENAMENTO JURDICO BRASILEIRO

Dissertao apresentada no Programa de

Ps-Graduao Stricto Sensu de

Mestrado em Direito Internacional

Econmico da Universidade Catlica de

Braslia, como requisito parcial para

obteno do Ttulo de Mestre em Direito.

Orientadora: Professora Doutora Arinda

Fernandes

Braslia DF

2012

Dedico esta obra Letcia, alegria de

nossas vidas, desejoso de estar

cimentando um pequeno tijolo na

construo de um futuro melhor.

AGRADECIMENTO

Agradeo a todos que contriburam, em maior ou menor medida, para o sucesso

nesta caminhada, principalmente a meus pais que ofereceram a melhor educao

ao seu alcance, sendo que o encerramento deste trabalho coroa toda dedicao que

tiveram. Obrigado ao meu pai pelo exemplo, sempre presente, de se continuar

trilhando pelas sendas que resolvemos abrir, jamais desistindo. Agradeo minha

amada esposa pelo carinho, pacincia em face das ausncias e incentivos dados.

Agradeo, especialmente, dileta professora Arinda Fernandes que mais do que

orientadora, foi inspirao para escolha do tema e continua sendo incentivadora

para minha continuidade na vida acadmica. Rendo minhas homenagens, por fim, a

todos os professores, mormente Arnaldo Godoy, Joo Rezende, Leila Bijus, Manoel

Moacir e Moura Borges que apoiaram esta rdua tarefa, ao menos para mim, talvez

pela profisso de magistrado, pois tive de me despir, muitas vezes, do tecnicismo,

das amarras da dogmtica jurdica, para abrir a mente ao pensamento cientfico e

perceber que: para bem conhecermos o Direito, devemos deix-lo de lado por algum

tempo e enveredar por outras reas do conhecimento! Filho de mecnico, neto de

gari, s tenho a agradecer vida e me orgulhar de onde venho e por onde sigo

andando...

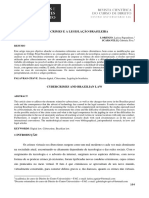

RESUMO

Referncia: SILVA, Marcelo Mesquita. Ao internacional no combate ao cibercrime

e sua influncia no ordenamento jurdico brasileiro. 2012. 109 p. Dissertao de

Mestrado em Direito Internacional Econmico da Universidade Catlica de Braslia,

Braslia, 2012.

O presente trabalho visa apresentar o principal mecanismo internacional de combate

ao cibercrime, a Conveno de Budapeste, e analisar seu reflexo no ordenamento

jurdico interno brasileiro. Diante dos fenmenos da Internet e da globalizao,

busca demonstrar a escalada da criminalidade atravs da rede e evidenciar que o

cometimento de ilcitos, sem a necessidade da presena fsica do agente, dificulta,

ou mesmo, afasta a possibilidade de uma persecuo penal. Diante da mitigao de

conceitos tradicionais, como jurisdio e soberania, procura demonstrar a

necessidade de incremento da cooperao jurdica entre os Estados para prevenir e

reprimir o cibercrime. Discorre, ainda, sobre aspectos da Segurana da Informao,

apresentando os pilares para uma comunicao segura, e necessrios para uma

correta tipificao legal das diferentes espcies de cibercrimes. Aborda a Conveno

de Budapeste, detalhando suas principais caractersticas e seu uso como paradigma

para a formulao de uma legislao interna, que se coadune com os anseios da

comunidade internacional e propicie a cooperao jurdica.

Palavras-chave: Direito internacional. Globalizao. Segurana da Informao.

Cibercrime. Conveno de Budapeste.

ABSTRACT

The present paper presents the main international mechanism to combat cybercrime,

the Budapest Convention, and analyze its reflection in the Brazilian domestic law. In

view of the phenomena of the Internet and globalization, seeks to demonstrate the

escalation of crime across the network and show that the commission of offenses,

without the physical presence of the agent, difficult, or even preclude the possibility of

a criminal prosecution. Given the mitigation of traditional concepts such as

jurisdiction and sovereignty, seeks to demonstrate the need to increase legal

cooperation between States to prevent and prosecute cybercrime. It talks also about

aspects of information security, providing the foundation for secure communication

and necessary for proper statutory classification of the different species of

cybercrime. Covers the Budapest Convention, detailing its key features and their use

as a paradigm for the formulation of domestic legislation that is consistent with the

desires of the international community and allow legal cooperation.

Keywords: International law. Globalization. Information Security. Cybercrime.

Budapest Convention.

SUMRIO

INTRODUO ............................................................................................................ 8

CAPTULO 1 A INTERNET E A GLOBALIZAO ............................................... 10

1.1 A INTERNET .................................................................................................... 10

1.1.1 O trfego de informaes ....................................................................... 12

1.1.2 O microprocessamento .......................................................................... 15

1.2. A GLOBALIZAO ......................................................................................... 16

1.2.1 O mundo digital e a convergncia ......................................................... 19

1.2.2 Reflexos da convergncia digital na esfera do direito ........................ 21

CAPTULO 2 - OS CIBERCRIMES ........................................................................... 22

2.1 CONCEITO E CATEGORIAS DOS CIBERCRIMES ........................................................ 22

2.2 CARACTERSTICAS DOS CIBERCRIMES E O PERFIL DO CIBERCRIMINOSO ................... 26

2.3 EVOLUO DO CIBERCRIME ................................................................................. 28

2.4 DIFICULDADES NA REPRESSO AO CIBERCRIME ..................................................... 34

CAPTULO 3 A TECNOLOGIA DA INFORMAAO E A SEARA DA

SEGURANA DA INFORMAO ........................................................................... 37

3.1 PILARES DA COMUNICAO SEGURA ..................................................................... 38

3.2 DA CRIPTOLOGIA ASSINATURA DIGITAL ............................................................... 41

3.2.1 Tcnicas clssicas de criptografia ........................................................ 42

3.2.2 Tcnicas de substituio ........................................................................ 44

3.2.3 Tcnicas de transposio ...................................................................... 46

3.2.5 Criptografia simtrica ............................................................................. 49

3.2.6 Criptografia assimtrica ......................................................................... 57

3.2.7 Resumo de mensagem (nmero de hash) ............................................ 61

3.2.8 Assinatura digital .................................................................................... 64

3.3 ASPECTOS LEGAIS SOBRE A CERTIFICAO DIGITAL E A ICP-BRASIL ..................... 67

3.4 SEGURANA DA INFORMAO .............................................................................. 70

3.4.1 Polticas e prticas de segurana .......................................................... 71

3.4.2 Implementao de um sistema de segurana da informao ............ 73

CAPTULO 4 AO INTERNACIONAL NO COMBATE AO CIBERCRIME ........ 76

O COMBATE AO CIBERCRIME BASTANTE INCIPIENTE NO BRASIL, SENDO IMPORTANTE

DESTACAR AS PRINCIPAIS SOLUES ADOTADAS PELA COMUNIDADE INTERNACIONAL E A

POSSIBILIDADE DE INTERNALIZAO DE TAIS EXPERINCIAS. ....................................... 76

4.1 MEDIDAS ADOTADAS CONTRA O CIBERCRIME ......................................................... 76

4.2 A CONVENO DE BUDAPESTE SOBRE O CIBERCRIME ........................................... 78

CAPTULO 5 COOPERAO JURDICA INTERNACIONAL PARA O COMBATE

AO CIBERCRIME ..................................................................................................... 81

5.1 DEFINIO, CLASSIFICAO E NATUREZA DA COOPERAO JURDICA INTERNACIONAL

............................................................................................................................... 84

5.2 A COOPERAO JURDICA INTERNACIONAL E O BRASIL ........................................... 87

5.3 DIFICULDADES ENFRENTADAS NA COOPERAO JURDICA INTERNACIONAL .............. 90

CAPTULO 6 PROPOSTAS LEGISLATIVAS BRASILEIRAS PARA O COMBATE

AO CIBERCRIME ..................................................................................................... 94

6.1 PROJETO DE LEI SUBSTITUTIVO DO SENADOR EDUARDO AZEREDO ........................ 95

6.3 NECESSIDADE DE HARMONIZAO DA LEGISLAO NACIONAL COM AS DIRETRIZES DA

CONVENO DE BUDAPESTE ................................................................................... 100

CONCLUSO ......................................................................................................... 103

REFERNCIAS BIBLIOGRFICAS ....................................................................... 105

! 8!

INTRODUO

A investigao cientfica parte de um questionamento, de um problema terico

ou prtico que ir nortear as observaes e as etapas de pesquisa, como bem

assevera Macdo

1

. O presente trabalho, portanto, traz o seguinte problema

cientfico: Qual o principal mecanismo internacional de combate ao cibercrime

e o seu reflexo no ordenamento jurdico interno brasileiro?

Trata-se, pois, de estudo exploratrio que busca conceituar as inter-relaes

observadas entre duas esferas de atuao, a comunidade internacional e o poder

pblico nacional, em face de um problema comum a todos, o cibercrime.

O trabalho tem como objetivos: apontar os fenmenos que alavancam o

cibercrime, a Internet e a Globalizao; discorrer sobre aspectos da Segurana da

Informao, apresentando os pilares para uma comunicao segura, e necessrios

para uma correta tipificao legal das diferentes espcies de cibercrimes; descrever

a ao internacional no combate a tais delitos; estudar a Conveno sobre o

Cibercrime e apresentar as iniciativas legislativas brasileiras no combate aos crimes

cibernticos, mormente o Projeto de Lei Substitutivo do Senador Eduardo Azeredo.

O trabalho procurar, ainda, demonstrar a necessidade de uma legislao interna

coadunada com as regras internacionais, e ir abordar a importncia da adeso do

Brasil Conveno de Budapeste, de modo a facilitar o combate ao cibercrime e

intensificar a cooperao jurdica internacional.

A globalizao da economia, das comunicaes, da cultura e do indivduo foi

acompanhada pela criminalidade. A tecnologia ao aproximar o ser humano o fez em

todas as suas dimenses, seja para o bem, seja para o mal. Tamanha facilidade em

delinquir distncia resta evidenciada por seu impacto econmico. Pesquisa

realizada pela Symantec aponta para um prejuzo de US$ 388 bilhes, somente no

ano de 2011, em 24 pases analisados. Somente no Brasil, no mesmo perodo, as

perdas foram de US$ 63,3 bilhes.

O combate de uma mazela global no pode se dar de forma isolada, por

maiores que sejam os esforos. Se os Estados atuarem como ilhas no tero o

instrumental necessrio para fazer frente ao cibercrime, sendo imperiosa a adoo

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

1

MACDO, Manoel Moacir Costa. Metodologia cientfica aplicada. 2. Ed. Braslia: Scala Grfica e

Editora, 2009, p. 59.

! 9!

de medidas preventivas, repressivas e de cooperao, dentro de um panorama

transnacional. Nesta tica, de modo a tornar efetiva tal mister, o Brasil deve se

alinhar com as solues delineadas pela comunidade internacional e participar

ativamente em atividades de cooperao.

O trabalho consiste em estudo exploratrio e possui como principais meios de

investigao a pesquisa bibliogrfica, documental, legislativa e jurisprudencial. Sero

utilizadas as informaes mais atuais e abalizadas trazidas pela doutrina nacional e

estrangeira, de forma a embasar o substrato terico do presente estudo. A

dinamicidade do assunto abordado demanda, tambm, grande quantidade de

pesquisa na rede mundial de computadores.

! 10!

CAPTULO 1 A INTERNET E A GLOBALIZAO

1.1 A INTERNET

!

Nenhuma outra tecnologia, ideologia ou ferramenta causou tamanha

revoluo cultural, econmica e social como a Internet. Oriunda da Advanced

Research Projects Agency Network (ARPANet), surgiu durante a Guerra Fria, em

1969, como forma de descentralizar as informaes sensveis, de modo a preserv-

las em caso de ataque nuclear pela extinta Unio Sovitica

2

.

Com o passar do tempo foi sendo utilizada para troca de mensagens entre

Universidades e, em seguida, agregou diversas outras redes e servios, culminando

na grande teia que hoje conhecemos e est presente, direta ou indiretamente, na

totalidade dos servios de que nos utilizamos diuturnamente, v.g. operaes

bancrias, telefonia, energia eltrica, comunicaes, educao, entre tantos outros.

A rede possui o condo de proporcionar oportunidades, antes impensveis,

para grande parte das pessoas. Quem nunca teve a chance de ir visitar o museu do

Louvre pode faz-lo de maneira virtual, apreciando suas milhares de obras; pessoas

podem iniciar relacionamentos afetivos na Internet; uma legio de home brokers

pode investir direta e individualmente em aes de empresas de capital aberto; at

mesmo consultas mdicas online se tornaram possveis e so realidade em alguns

pases.

Segundo estudo de 2011 da International Telecommunication Union (ITU),

maior organismo mundial sobre telecomunicaes, o mundo hoje conta com 35% da

populao mundial j com acesso direto internet, quase o dobro da quantidade de

internautas estimada em 2006

3

.

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

2

SIQUEIRA, Ethevaldo. Para compreender o mundo digital. So Paulo: Globo, 2008, p. 127.

3

Disponvel em: <http://www.itu.int/ITU-D/ict/facts/2011/material/ICTFactsFigures2011.pdf>. Acesso

em 07/03/2012.

! 11!

Infogrfico 1 Parcela de usurios de internet em relao populao mundial.

Fonte: Unio Internacional de Telecomunicaes (UIT)

No Brasil, a grande rede passou a ser acessvel, atravs de provedores

comerciais

4

, em 1995, quando uma portaria conjunta dos Ministrios da

Comunicao e da Cincia e Tecnologia (Portaria 13, datada de 01/06/1995) criou a

figura do provedor de acesso privado.

5

Destarte, atualmente vivemos em uma Aldeia Global, para utilizar a

expresso cunhada pelo crtico canadense Marshall McLuhan, onde podemos

contatar de maneira quase instantnea qualquer pessoa no planeta atravs de um e-

mail, ouvir sua voz, ver sua imagem, pinar toda a sorte de informao, distribuir e

compartilhar contedos, acessar servios, comprar livros, equipamentos etc.

A grande teia permeia nosso dia a dia, mesmo que no nos sentemos

diretamente no computador para us-la, passando quase despercebida. Se

fizermos, porm, uma reflexo sobre a cadeia de informaes, negcios e servios

6

que trafegam sob essa infraestrutura, veremos a importncia, o alcance e a

dependncia em nossas vidas de tal tecnologia.

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

4

Seu primeiro uso, todavia, foi de cunho cientfico e realizado em 1988 pelo Laboratrio Nacional de

Computao Cientfica (LNCC) do CNPq, localizado no Rio de Janeiro, que conseguiu acesso

Bitnet, por meio de uma conexo de 9.600 bps (bits por segundo) estabelecida com a Universidade

de Maryland. Disponvel em: <http://www.rnp.br/newsgen/9806/inter-br.html>. Acesso em 07/03/2012.

5

Cf. VASCONCELOS, Fernando Antnio de. Internet: responsabilidade do provedor pelos danos

praticados. Curitiba: Juru, 2003, p. 42.

6

Um exemplo dessa transferncia dada por Thomas L. Friedman, ao dizer que cerca de 400 mil

declaraes de imposto de renda de norte-americanos, ainda em 2005, foram feitas por empresas e

contadores na ndia, sem que os contribuintes tivessem plena conscincia de tal terceirizao. O

referido autor acredita que at 2015, quase a totalidade das declaraes, pelo menos de seus

elementos bsicos, sero terceirizadas por contadores para empresas indianas. FRIEDMAN, Thomas

L. O mundo plano: uma breve histria do sculo XXI. Rio de Janeiro: Objetiva, 2007, p. 24.

The World in

2011

ICT FaCTs and FIgures

One third of the worlds population is online

45% of Internet users below the age of 25

Share of Internet users in the total population

Not using

Internet: 82%

Users, developed

China:28%

India: 6%

Other

developing

countries: 66%

Developed

Developing

Users

China: 37%

Other

developing

countries: 53%

India: 10%

Not using

Internet: 65%

Developing

Developed

Total population: 6.5 billion Total population: 7 billion

Note: * Estimate

Source: ITU World Telecommunication/ICT Indicators database

- The world is home to 7 billion people, one third of which are using the Internet. 45% of the worlds

Internet users are below the age of 25.

- Dver the last ve years, developIng countrIes have Increased theIr share of the world's total number of

nternet users from 44 In 2006, to 62 In 2011. Today, nternet users In ChIna represent almost 25 of

the worlds total Internet users and 37% of the developing countries Internet users.

Internet users by age and by development level, 2011*

77%

71%

30%

23%

36%

34%

23%

29%

70%

77%

64%

66 %

0.0

0.5

1.0

1.5

2.0

2.5

3.0

3.5

4.0

4.5

Under 25 Over 25 Under 25 Over 25 Under 25 Over 25

Developed Developing World

Note: * Estimate

Source: ITU World Telecommunication/ICT Indicators database

2006 2011*

Not using Internet

Using Internet

B

i

l

l

i

o

n

s

o

f

p

e

o

p

l

e

Using Internet:

18%

Using Internet:

35%

- Younger people tend to be more online than

older people, in both developed and developing

countries.

- In developing countries, 30% of those under

the age of 25 use the Internet, compared to

2J of those 25 years and older.

- At the same tIme, 70 of the under 25year

olds a total of 1.9 billion are not online

yet: a huge potentIal If developIng countrIes

can connect schools and increase school

enrolment rates.

! 12!

No Brasil, j passamos de 81,3 milhes de internautas, segundo noticiou a

F/Nazca Datafolha em abril de 2011

7

, e as compras de bens de consumo feitas via

Web atingiram, apenas nos primeiros seis meses do ano de 2011, R$ 8,4 bilhes

(vide Infogrfico 2). Isso representa um aumento de 24% sobre o faturamento do

primeiro semestre de 2010, de R$ 6,8 bilhes, em negcios B2C

8

, segundo o

Relatrio Webshoppers da e-bit

9

. Isso representa cada vez mais nossa insero

neste ambiente, sendo que neste ano de 2012 existe a previso de que o Brasil

quebrar a barreira dos 100 milhes de internautas, segundo o Ibope

10

.

Infogrfico 2 Evoluo da compra de bens de consumo

Fonte: e-bit Informao <http://www.ebitempresa.com.br>

Tais nmeros revelam as possibilidades, a irreversibilidade e o crescimento

da Internet. As grandes corporaes, ao realizarem investimentos de bilhes de

dlares nesse ambiente virtual, ao trocarem informaes sensveis e ao fazerem

transaes comerciais de elevado vulto, evidenciam ser inexorvel seu uso.

1.1.1 O trfego de informaes

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

7

Disponvel em: <http://tinyurl.com/3othmf5>. Acesso em 09/01/2012.

8

B2C Business to Consumer, i.e. negcios realizados entre empresas e consumidores finais que se

diferencia do B2B Business to Business, referindo-se a transaes efetuadas entre empresas.

GUERREIRO, Carolina Dias Tavares. In: FILHO, Valdir de Oliveira Rocha (Coord.). O direito e a

Internet. Rio de Janeiro: Forense Universitria, 2002, p. 84.

9

Disponvel em: <http://www.webshoppers.com.br/webshoppers/WebShoppers24.pdf>. Acesso em

07/02/2012.

10

Disponvel em: <http://www.ibope.com.br/calandraWeb/servlet/CalandraRedirect?temp=5&proj=

PortalIBOPE&pub=T&db=caldb&comp=IBOPE//NetRatings&docid=0116050742209ADD83257536006

05E31>. Acesso em 07/02/2012.

24 edio

12

Copyright e-bit Todos os Direitos Reservados

Apoio:

Evoluo do faturamento 1

os

semestres

(em bilhes)

Fonte: e-bit Informao (www.ebitempresa.com.br)

Balano do 1 semestre de 2011

Um dos principais acontecimentos nesse primeiro semestre foi, inclusive, o nmero de e-consumidores. No perodo, 4 milhes de

consumidores compraram pela primeira vez pelo e-commerce. Com esse nmero, chegamos a 27,4 milhes de e-consumidores

que fizeram, ao menos, uma aquisio pela internet at hoje. O nmero de pedidos tambm chamou ateno: 25 milhes em

seis meses!

R$ 8,4 bi

E-Commerce: Satisfao para quem compra!

No que depender do e-consumidores, o comrcio eletrnico no deve parar de evoluir. Muito embora questes logsticas tenham

afetado o setor no primeiro semestre, os consumidores virtuais continuam seguros e confiantes em realizar compras via web. De

acordo com dados levantados pela e-bit, em parceria com o Movimento Internet Segura (MIS), comit da Cmara Brasileira de

Comrcio Eletrnico (camara-e.net), em mdia, 86,54% dos consumidores brasileiros ficaram satisfeitos com o comrcio virtual

no primeiro semestre. No mesmo perodo do ano passado, esse mesmo ndice foi de 86,0%.

! 13!

Toda rede de computadores consiste de mera infraestrutura fsica por onde

podem transitar dados. Assim, embora tenha esse potencial, a rede, de per si,

passiva. Segundo Comer:

Na verdade ela no contm estrutura alguma para processar informao.

Todo processamento de dados realizado por programas aplicativos.

Quando aplicativos usam a rede, eles os fazem em pares o par utiliza a

rede meramente para trocar mensagens.

11

Desta forma, o grande dilema no nascedouro de um grande conjunto de redes

o que em verdade a Internet foi como conect-las, permitir servios distintos,

interligar computadores de marcas diversas, utilizar perifricos

12

dos mais variados.

A soluo foi o uso de pacotes de informao organizados de uma maneira

uniforme, os chamados protocolos. Estes consistem em verdadeiros envelopes

digitais nos quais a informao segue em grupos de tamanho determinado,

possuindo no cabealho o endereo de destino. Tal endereamento consiste em um

nmero de Internet Protocol (IP), formado por quatro octetos, ou seja, nmeros de 0

a 255, no seguinte formato: nnn.nnn.nnn.nnn, podendo, pois, variar de 0.0.0.0 a

255.255.255.255.

O nmero de IP permite que computadores, sites, perifricos, bancos de

dados, roteadores etc., recebam um nmero nico e possam ser encontrados na

grande nuvem. O IP dividido em prefixo e sufixo, sendo que o primeiro identifica a

rede fsica onde o dispositivo est conectado, enquanto o sufixo o identifica, de

forma nica, em tal rede.

13

A utilizao de padres, portanto, permitiu a evoluo da Internet. O primeiro

protocolo de carter universal, visando um compartilhamento de dados

independentemente da natureza dos equipamentos que interliga foi o Transmission

Control Protocol/Internet Protocol (TCP-IP), inventado em 1973 por Vinton Cerf e

Robert Kahn.

14

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

11

COMER, Douglas E. Redes de Computadores e Internet. 4. ed. Porto Alegre: Bookman, 2007, p.

47.

12

Qualquer equipamento auxiliar (geralmente os de entrada/sada e de armazenamento externo) de

um sistema de processamento de dados, que no seja a unidade central de processamento, como,

por exemplo, teclado, impressoras, scanner. Cf. SAWAYA, Mrcia Regina. Dicionrio de

Informtica & Internet. So Paulo: Nobel, 1999.

13

COMER, op. cit. p. 272.

14

SIQUEIRA, Ethevaldo. Para compreender o mundo digital. So Paulo: Globo, 2008, p. 127.

! 14!

Muitos outros protocolos foram criados para finalidades diversas: troca de e-

mails, transferncia de arquivos, trfego de udio e vdeo, hipertexto, v.g. Simple

Mail Transfer Protocol (SMTP), File Transfer Protocol (FTP), User Datagram Protocol

(UDP), Hypertext Transfer Protocol (HTTP), que no primavam, quando de sua

concepo, pela confidencialidade na transmisso de tais dados. Como poucas

eram as redes fsicas, geralmente interligaes entre universidade, agncias

governamentais, centros de pesquisas, rgos militares, a segurana repousava na

pouca capilaridade da rede, o que no mais realidade h alguns anos.

A Figura 1 bem ilustra essa miscelnea de redes que compem a Internet,

retratada em 11 de janeiro de 2005, onde so representados os principais pases,

por onde os dados so roteados.

15

A Internet se vale, fundamentalmente, de

roteadores, componentes estes que unem vrias redes entre si de forma inteligente,

podendo procurar a melhor rota para um ponto distante

16

, v.g. algum brasileiro

acessando ndices da bolsa de Osaka, no Japo.

Figura 1 Representao grfica de roteadores de Internet

Fonte: Projeto OPTE. Disponvel em: <http://www.opte.org/>

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

15

Trata-se de um projeto denominado OPTE, conduzido pelo americano Barrett Lyon, que visa criar

uma representao visual da Internet, demonstrando a distribuio de espaos de IP. Disponvel em:

<http://www.opte.org/>. Acesso em 08/03/2012.

16

Livre traduo. No original: a network component that joins several networks together intelligently.

A router router can look up the best route to a distant site. The Internet relies heavily on routers.

DOWNING, Douglas A. et al. Dictionary of Computer and Internet Terms. 10. ed. Hauppauge:

Barrons, 2009, p. 417.

! 15!

Isso nos leva s caractersticas marcantes da Internet, consistentes nessa

imensurvel conectividade, velocidade, desmaterializao, irrelevncia do lugar

fsico e uma comunicao assncrona, quando necessria ou desejvel.

17

Tal difuso, todavia, aliada a um surgimento no planejado, no escalonado e

sem primar pela segurana da informao, facilitou, entre outros elementos, o

desenvolvimento da criminalidade na rede, e atravs da rede, a ser abordada no

item 1.3.

1.1.2 O microprocessamento

Importante no olvidar que ao lado da Internet surgiu um outro grande agente

impulsionador de nossa atual tecnologia e conhecimento cientfico, o

microprocessamento. Com sua pesquisa e desenvolvimento subsidiados pelo

Departamento de Defesa Americano, para substituir as vlvulas eletrnicas e serem

utilizados no controle balstico de msseis, construo de avinicos

18

etc., os

microprocessadores causaram enorme evoluo tecnolgica.

19

Para tanto, basta observar que o primeiro computador, o Electronic Numerical

Integrator and Computer (Eniac), tinha cerca de 50 metros de comprimento

20

,

pesava 30 toneladas

21

e, ainda assim, possua menor capacidade de processamento

que uma mquina de calcular dos dias atuais.

O microprocessamento permitiu, portanto, um crescimento exponencial da

capacidade computacional, a miniaturizao de dispositivos eletrnicos e a

diminuio de seus custo, j que feitos em larga escala e base de silcio. Observe-

se ainda, vigir a lei de Moore, segundo a qual, a cada 18 (dezoito) meses dobra-se a

capacidade dos processadores de computador.

22

Diante disso o que se v um gigantesco nmero de dispositivos mveis,

como celulares, cujo volume j ultrapassava os 4 bilhes de unidades, em 2009. O

mais interessante nisso no se refere, meramente, ampliao dos servios de

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

17

SPENCE, Michael. The next convergence: the future of economic growth in a multispeed world.

1st. ed. New York: Farrar, Straus and Giroux, 2011, p. 235.

18

Entendidos como todo equipamento eletrnico utilizado para auxiliar no voo de aeronaves.

19

SPENCE, op. cit. p. 225-226.

20

Disponvel em: <http://www.upenn.edu/almanac/v42/n18/eniac.html>. Acesso em: 16/03/2012.

21

BRITZ, Marjie T. Computer forensics and cyber crime: an introduction. New Jersey: Prentice

Hall, 2009, p. 24.

22

SPENCE, op. cit. p. 226.

! 16!

telefonia, mas na disponibilizao de um meio barato e simples de acesso

Internet.

23

Tais equipamentos se tornaram pontos de acesso, gerando o fenmeno

da converso digital, adiante abordado.

1.2. A GLOBALIZAO

A globalizao consiste em um complexo processo de estreitamento das

relaes sociais, culturais, polticas e, especialmente, econmicas no mundo.

Divergem os autores quanto ao seu surgimento, bem como suas causas. Alguns,

como Friedman, acreditam remontar poca das grandes navegaes, que diminuiu

distncias e inaugurou o comrcio entre o velho e o novo mundo.

24

Grande parte dos historiadores econmicos apontam, todavia, como uma

primeira grande era da globalizao, precisamente, o sculo que antecedeu o ano

de 1914. Para tanto, trs fatores foram fundamentais. Primeiramente as novas

tecnologias como trens, ferrovias, canais e o telgrafo. Em segundo, as ideias de

livre comrcio encampadas por economistas como Adam Smith e David Ricardo

comearam a se difundir. Por fim, a adoo do ouro como lastro financeiro, em

meados de 1870, trouxe estabilidade na circulao de diferentes moedas, facilitando

o comrcio internacional.

25

Por sua vez, Michael Spence

26

, ganhador do prmio Nobel de Economia de

2001, aponta como marco para o incio da globalizao o final da segunda grande

guerra mundial. Segundo o autor, aps tal evento:

[...] uma semente foi plantada, que acabou por ser um dos dois principais

blocos de construo da economia global. Lderes dos pases

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

23

SPENCE, Michael. The next convergence: the future of economic growth in a multispeed

world.1st. ed. New York: Farrar, Straus and Giroux, 2011, p. 222.

24

FRIEDMAN, Thomas L. O mundo plano: uma breve histria do sculo XXI. Rio de Janeiro:

Objetiva, 2007, p. 19-20.

25

RODRIK, Dani. The Globalization paradox: democracy and the future of the world economy. 1st.

ed. New York: W. W. Norton & Conpany, 2011, p. 24-25.

26

Livre traduo. No original: a seed was planted that turned out to be one of the two main building

blocks of the global economy. Leaders in the developed countries after the war set out to create a

different international order, with perhaps more hope than confidence of creating a more benign and

inclusive world. The opportunity was probably created by the horror of the war itself, and the

devastation right after. It was a crisis. Generally, crises are opportunities for change because they

weaken vested interests and resistance. The opportunity is not, however, always seized. SPENCE,

op. cit. p. 26.

! 17!

desenvolvidos aps a guerra se preparam para desenvolver uma ordem

internacional diferente, talvez mais esperanosos do que confiantes, em

criar um mundo mais benigno e de incluso. A oportunidade foi

provavelmente criada pelo horror da guerra e da devastao advinda. Foi

uma crise e, geralmente, estas so oportunidades para a mudana, j que

enfraquecem interesses e resistncias. A oportunidade no , todavia,

sempre aproveitada.

Dito isso, ele continua para afirmar que o General Agreement on Tariffs and

Trade (GATT), criado em 1947, foi o comeo da criao do que conhecemos hoje

como economia global. O GATT, ao reduzir tarifas diminuiu severas barreiras do

comrcio internacional e foi o catalisador de uma revoluo econmica, na qual

centenas de milhes de pessoas experimentaram o benefcio do crescimento.

27

Naturalmente que tal crescimento no alcanou todas as naes, como bem

adverte o ex-vice-presidente Snior para Polticas de Desenvolvimento do Banco

Mundial, Joseph Stiglitz, tambm ganhador do Nobel de Economia de 2001:

Os pases ocidentais tm pressionado os pases pobres a eliminar as

barreiras comerciais, mas manteve suas prprias barreiras, impedindo que

os pases em desenvolvimento possam exportar seus produtos agrcolas,

privando-os do rendimento das exportaes que tanto necessitam.

28

No obstante as diversas vises, marcos, justificativas e crticas em torno do

fenmeno que hoje vivemos, o certo que houve um crescimento muito grande na

economia e na produo de vrios pases, ao lado de uma mobilidade de capital,

bens e servios nunca antes vistos, especialmente, a mudana da riqueza

econmica do Ocidente para o Oriente, como destaca o novo relatrio da CIA para

2025: Em termos de tamanho, velocidade e fluxo direcional, a mudana econmica

da riqueza relativa hoje em curso basicamente do Ocidente para o Oriente no

tem precedentes na Histria moderna.

29

Interessante destacar, ainda, segundo o mesmo relatrio, que China e ndia

ultrapassaro o PIB japons em 2025, e a China superar o PIB americano em

meados de 2036.

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

27

SPENCE, Michael. The next convergence: the future of economic growth in a multispeed world.

1st. ed. New York: Farrar, Straus and Giroux, 2011, p. 28-29.

28

Livre traduo. No original: The Western countries have pushed poor countries to eliminate trade

barriers, but kept up their own barriers, preventing developing countries from exporting their

agricultural products and so depriving them of desperately needed export income. STIGLITZ, Joseph

E. Globalization and its discontents. New York: W. W. Norton & Company, 2003, p. 6.

29

O Novo Relatrio da CIA: como ser o mundo amanh. 1. ed. So Paulo: Gerao Editorial, 2009,

p. 61.

! 18!

H quem sustente que j estamos em uma nova era da globalizao,

denominada globalidade, onde ao invs de uma migrao das empresas do

Ocidente para o Oriente, em busca de menores custos de fabricao e mercados

mais simples de lidar, hoje vivemos em um ambiente no qual os negcios fluem em

todas as direes

30

:

As empresas no possuem centros. A ideia de estrangeirismo estranha a

essa era. O comrcio gira, e o domnio do mercado muda. A ortodoxia

empresarial ocidental se entrelaa com a filosofia empresarial oriental e cria

uma mentalidade totalmente nova, que abrange tanto o lucro e a

concorrncia quanto a sustentabilidade e a colaborao.

Deve-se notar, segundo Friedman, que o mundo ao ser planificado no

sentido de estarmos todos (indivduos, empresas, pases) em um mesmo nvel, sem

maiores barreiras de transporte ou comunicao, com idnticas possibilidades de

acesso informao, compartilhamento de ideias, contedos, oportunidades de

capacitao, concorrncia ao contrrio de uma homogeneizao de determinada

cultura, como a americana, o que se viu, e se v, a globalizao do local.

31

Atravs desta expresso, cunhada pelo indiano Indrajit Banerjee, ex-

secretrio-geral do Centro Asitico de Informao e Comunicao de Mdia (AMIC),

o autor quer demonstrar que ao lado de um natural espraiamento da cultura

Americana, se deu, em maior medida, uma disseminao de culturas locais, antes

impraticvel.

32

Ao se permitir o upload, i.e. o envio de contedo, diversas pessoas no

mundo puderam e podem compartilhar suas opinies, ideias, msicas, fotos, vdeos,

reportagens, experincias, talentos, etc.

Nessa linha, Friedman assevera ter existido trs momentos da globalizao.

O primeiro, denominado Globalizao 1.0, iniciou-se em 1492, quando Colombo

embarcou, inaugurando o comrcio com o novo mundo, estendendo-se at meados

de 1800. Isso aproximou os pases, derrubando diversas barreiras, foi a

Globalizao dos pases. A segunda grande era, a Globalizao 2.0, durou de 1800

a 2000, sendo interrompida pela grande depresso e pelas duas grandes guerras

mundiais. Com o declnio dos custos de transporte e facilidade de comunicao, as

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

30

SIRKIN, Harold L.; HEMERLING, James W.; BHATTACHARYA, Arindam. Globalidade a nova

era da globalizao: como vencer num mundo em que se concorre com todos, por tudo e em toda

parte. Trad. Marcello Lino. Rio de Janeiro: Nova Fronteira, 2008, p. 15.

31

FRIEDMAN, Thomas L. O mundo plano: uma breve histria do sculo XXI. Rio de Janeiro:

Objetiva, 2007, p. 473.

32

Ibidem, p. 475.

! 19!

empresas migraram, buscando novos mercados e menores custos de produo, foi

a Globalizao das empresas. Por fim, a Globalizao 3.0, a partir do ano 2000, na

qual se verifica a Globalizao do indivduo, essencialmente alavancada pela

Internet.

33

Isso demonstra um dos maiores efeitos a longo prazo, da massificao da

Internet. Segundo Spence

34

:

O potencial humano est espalhado em todo o mundo praticamente de

forma aleatria. Em uma parcela crescente do globo, tal potencial est

sendo transformado em valioso talento, atravs da combinao da

educao e aprendizagem adquiridos atravs de um emprego rentvel.

Muito deste potencial talento humano, todavia, est inacessvel. Na

economia global, mercadorias e capitais possuem grande mobilidade, mas o

trabalho (isto , as pessoas) no. Para fazer uso do talento humano os

empregos podem chegar para as pessoas ou as pessoas podem se

deslocar para postos de trabalho. Nas economias nacionais mais saudveis

ambas hipteses acontecem. Na economia global, porm, as pessoas

enfrentam barreiras quando se trata de mover-se para empregos distantes:

o processo mais importante deslocar os postos de trabalhos at as

pessoas. E isso que vem acontecendo.

1.2.1 O mundo digital e a convergncia

Ao lado do desenvolvimento da Internet, da globalizao e diante do processo

de digitalizao das informaes e.g. sons, imagens, fotos, textos, mensagens,

vdeos em meio digital surgiu um fenmeno chamado convergncia, consistente

na fuso entre comunicaes, computadores e contedo.

35

Desta maneira,

aparelhos celulares no se limitam ao que eram inicialmente, meros aparelhos de

telefone. Diante da convergncia, tais dispositivos verdadeiros

microcomputadores, com programas para navegar na internet, reprodutores de

mdia para assistir vdeos ou ouvir msica, rodar jogos eletrnicos, mquinas de

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

33

FRIEDMAN, Thomas L. O mundo plano: uma breve histria do sculo XXI. Rio de Janeiro:

Objetiva, 2007, p. 20-21.

34

Livre traduo. No original: Human potential is scattered around the world pretty much randomly. In

an increasing portion of the world, that human potential is being turned into valuable talent by

combining it with education and the learning that goes with productive employment. But much of that

human talent is inaccessible. In the global economy, goods and capital are quite mobile, but labor

(that is, people) is much less so. To make use of human talent, jobs can move to people or people can

move to jobs. In most healthy national economies, both happen. But in the global economy, people

face high barriers when it comes to moving to jobs: the more important process is jobs moving to

people. And that is what has been happening. SPENCE, Michael. The next convergence: the future

of economic growth in a multispeed world. 1st. ed. New York: Farrar, Straus and Giroux, 2011, p. 235.

35

SIQUEIRA, Ethevaldo. Para compreender o mundo digital. So Paulo: Globo, 2008, p. 11.

! 20!

fotografar, calculadoras, agenda eletrnica tornaram-se um fcil e onipresente

ponto de acesso Internet.

Um outro aspecto deste fenmeno, alm dos contedos flurem atravs de

mltiplos suportes miditicos, a mudana cultural dos usurios de tal material.

Antigamente tais consumidores eram indivduos isolados, passivos, silenciosos.

36

Hoje so atuantes, presentes, exigentes, compartilham, criticam, alardeiam. A

comunicao era de um para muitos (como a tev aberta), hoje de muitos para

muitos (cada um produzindo ou buscando contedo exclusivo), o que em certa

medida explica alguns tipos de cibercrimes adiante discutidos.

A democratizao do conhecimento uma das maiores nuances da

globalizao. O acesso informao, o incremento contnuo da conectividade, a

propagao da convergncia, a possibilidade de uma educao bsica interativa

aumentam o potencial humano de crescimento e permitem a diminuio do

isolamento, promovendo uma extensa forma de incluso social, como bem observa

Spence que arremata:

As pessoas ainda podem viver em ambientes nos quais a infraestrutura

fsica deficiente, se cotejada com os padres de pases avanados.

Dever levar muitos anos para se chegar a uma situao prxima a tais

padres, mas a lacuna no conhecimento, informaes e conectividade no

mundo virtual est diminuindo mais rpido do que qualquer um poderia ter

imaginado possvel, mesmo h 10 anos atrs.

37

Tamanho foi o impacto desta convergncia digital, na seara jurdica, que j se

props a criao de uma quinta gerao de direitos, consistentes nos direitos da

realidade virtual.

38

Apesar da nomenclatura no nos parecer ideal e preferirmos a

notao direitos da tecnologia da informao, o fato que tal categoria possui tanta

importncia quanto as geraes anteriores (direitos polticos, sociais, difusos e

bioticos) e seus reflexos sero abordados em seguida.

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

36

JENKINS, Henry. Cultura da convergncia. So Paulo: Aleph, 2008, p. 45.

37

Livre traduo. No original: People may still live in environments in which the physical infrastructure

is deficient by advanced-country standards. It takes many years to build all that. But the gap in

knowledge, information, transactions, and connectivity in the virtual world is closing faster than anyone

could have believed possible even ten years ago. SPENCE, Michael. The next convergence: the

future of economic growth in a multispeed world. 1st. ed. New York: Farrar, Straus and Giroux, 2011,

p. 243.

38

OLIVEIRA JR., Jos Alcebades. Teoria jurdica e novos direitos. Rio de Janeiro: Lumen Juris,

2000, p. 100 apud VASCONCELOS, Fernando Antnio de. Internet: responsabilidade do provedor

pelos danos praticados. Curitiba: Juru, 2003, p. 22.

! 21!

1.2.2 Reflexos da convergncia digital na esfera do direito

A amlgama de contedo, conectividade e dispositivos dos mais diversos, v.g.

computadores, smartphones, tablets, consoles de videogames, televisores aptos a

navegar na internet, vem provocando profundas mudanas culturais e

comportamentais que refletem na seara jurdica.

A conectividade operou imenso impacto na seara do direito. Institutos como

domiclio funcional devero ser modificados, diante do teletrabalho de servidores

pblicos. A desmaterializao do processo judicial j uma realidade, atravs do

processo eletrnico. A temtica da responsabilidade civil adquiriu novas fronteiras,

diante do comrcio eletrnico. Os campos da propriedade intelectual e do direito

autoral enfrentam grandes desafios. Isso apenas para falar de alguns.

Importa ao presente trabalho o fato de que a globalizao, ao aproximar

pases, mercados, empresas e pessoas, alterou arraigados institutos como o da

soberania e da territorialidade quando tratamos dos cibercrimes.

As aes delitivas que so iniciadas em um determinado local e se utilizam de

computadores infectados em diversos pases para produzir resultados danosos em

outro ponto do globo, levam a uma imperiosa necessidade dos pases reverem

conceitos de territorialidade, mitigar aspectos de sua soberania, se dispor a pedir e

prestar cooperao, sob pena dos cibercrimes restarem impunes.

! 22!

CAPTULO 2 - OS CIBERCRIMES

Os perigos da conectividade so extremamente subestimados. Mesmo

sociedades tradicionalmente fechadas e caracterizadas pela desconfiana em

relao a estranhos, como a norte americana, onde as crianas so rotineiramente

advertidas dos perigos de abrir portas ou falar com estranhos, no toma as mesmas

cautelas quando no ambiente ciberntico. Como assevera Britz:

No entanto, o advento da tecnologia reduziu as barreiras tradicionais e, em

verdade, serviu como um convite informal a visitantes desconhecidos.

Muitos perceberam tarde demais os perigos de sua desateno e se

tornaram vtimas de furto, perda de dados privados e similares. Outros

permanecem ignorantes de sua vulnerabilidade, prestes a sofrerem as

consequncias negativas de sua postura.

39

Este natural despreparo dos internautas em aspectos de Segurana da

Informao, aliada a uma forte dependncia da tecnologia no dia a dia e uma falsa

sensao de distanciamento de problemas, ao se utilizar um computador no conforto

de casa, tem facilitado demasiadamente o cibercrime.

2.1 CONCEITO E CATEGORIAS DOS CIBERCRIMES

Questo tortuosa tentar encontrar uma nomenclatura que albergue os

delitos que podem ser cometidos atravs de redes de dados. Diversos termos so

utilizados, indiscriminadamente, para se referir a um gnero de delitos ou misturar-

se suas espcies. Exemplo dessa variedade encontra-se nos nomes das delegacias

especializadas de Polcia Civil de diversos Estados brasileiros, destinadas

investigao de tais infraes: Diviso de Represso aos Crimes de Alta Tecnologia

(Dicat) DF; Ncleo de Represso a Crimes Eletrnicos (Nureccel) ES; Diviso de

Represso aos Cibercrimes GO; Delegacia Especializada de Investigaes de

Crimes Cibernticos (Deicc) MG; Delegacia Virtual PA; Ncleo de Combate aos

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

39

Livre traduo. No original: However, the advent of technology has lowered traditional barriers and

actually served as an informal invitation for unknown visitors. Many have recognized only too late the

dangers of their inattentiveness victims of theft, stolen privacy, and the like; while others, yet to

suffer negative consequences, remain blissfully unaware of their own vulnerability. BRITZ, Marjie T.

Computer forensics and cyber crime: an introduction. New Jersey: Prentice Hall, 2009, p. 4.

! 23!

Cibercrimes (Nuciber) PR; Delegacia interativa PE; Delegacia de Represso aos

Crimes de Informtica (DRCI) RJ; Delegacia de Delitos Cometidos por meios

Eletrnicos SP.

40

Tal dificuldade no experimentada apenas no Brasil. Os Estados Unidos da

Amrica, pas mais frente na represso dessa nova modalidade delitiva, sofre,

tambm, o mesmo problema. Expresses como: computer crime, computer-related

crime, crime by computer. Depois, com a maior disseminao da tecnologia vieram

os: high-tecnology crime, information-age crime. Com o advento da Internet

surgiram: cybercrime, virtual crime, Internet crime, net crime, alm de outras

variantes mais genricas como: digital crime, electronic crime, e-crime, high-tech

crime ou technology-enable crime.

41

Conforme doutrina de Clough, nenhum dos termos perfeito, pois sofrem

uma ou mais deficincias, no alcanando com perfeio todo o sentido desta nova

categoria de crime que se quer conceituar. As expresses contendo o vocbulo

computador podem no incorporar as infraes cometidas contra as redes de dados;

o termo cibercrime pode ser visto tendo como foco exclusivo a Internet; crimes de

alta-tecnologia podem ser entendidos como referncias, to somente aos delitos

envolvendo avanadas e recentes searas da tecnologia, como a nanotecnologia ou

a bioengenharia.

42

Observe-se que isso no se trata, ao contrrio do que possa parecer, de mero

tecnicismo, de simples discusso acadmica da melhor terminologia. Como bem

asseveram estudiosos do tema, a ausncia de uma padronizao, de uma

homogeneizao no conceito e identificao de tais delitos impede um melhor

levantamento estatstico, dificulta a implementao de aes preventivas e

repressivas. Exemplifica, Clough, que o crime de acesso no autorizado no Misuse

Act do Reino Unido, que tipifica alguns cibercrimes, referido como outras fraudes

nas estatsticas sobre infraes penais, do mesmo pas.

43

No mesmo sentido, diz

McQuade

44

:

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

40

Disponvel em: <http://www.mp.mg.gov.br/portal/public/interno/repositorio/id/3815>. Acesso em

20/03/2012.

41

CLOUGH, Jonathan. Principles of Cybercrime. New York: Cambridge University Press, 2010, p.

9.

42

CLOUGH, Jonathan. Principles of Cybercrime. New York: Cambridge University Press, 2010, p.

9.

43

Ibidem, p. 14.

44

Livre traduo. No original: In research, the concept of operationalizing terms refers to creating

precise definitions in order to enable consistent labeling, understanding, and measurement of

! 24!

Na pesquisa, o conceito de termos padronizados refere-se a criao de

definies precisas a fim de permitir a rotulagem consistente, a

compreenso e mensurao dos fenmenos. Ao padronizar termos, os

pesquisadores (e tambm profissionais e agentes polticos) podem evitar a

inadequada mistura entre os significados de diferentes tipos de ameaas

como: conduta abusiva, desvio de conduta, crime e de incidentes de

segurana. A padronizao de termos ajuda a prevenir confuso nos

resultados de investigaes, evitando transtornos na criao de programas

de preveno de crime e estabelecimento de medidas de segurana da

informao, alm facilitar a tipificao de novos crimes e o cumprimento da

lei. Prevenir tal confuso, geralmente, aprimora a justia criminal e as

prticas e polticas de segurana.

Uma primeira tarefa, portanto, para alcanarmos uma terminologia

satisfatria, apresentar uma diviso das trs principais categorias de crimes

relacionados com o uso da Tecnologia da Informao, segundo a doutrina. Tal

distino, adotada pelo Departamento de Justia Americano

45

, vem sendo albergada

por diversos estudiosos:

l. Crimes em que o computador ou rede de computador o alvo da

atividade criminosa. Por exemplo, malware, hackers e ataques DOS. 2.

Infraes tradicionais onde o computador uma ferramenta utilizada para

cometer o crime. Por exemplo, pornografia infantil, ameaa, violao de

direitos autorais e fraude. 3. Crimes em que o uso do computador um

aspecto incidental no cometimento do crime, mas pode suprir provas na sua

persecuo. Por exemplo, endereos encontrados no computador de um

suspeito de assassinato, ou registros telefnicos de conversas entre o

agressor e a vtima antes de um homicdio. Nesses casos, o computador

no est significativamente implicado na prtica do delito, mas incrementa o

repositrio de provas.

Essa classificao tripartite de crimes adotada, com algumas pequenas

variaes, e utilizada no ordenamento interno da Austrlia, Canad, Reino Unido e,

em grande medida, a nvel internacional.

46

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

phenomena. By operationalizng terms, researchers (and practitioners and policy makers) can avoid

inappropriately commingling meanings of different types of abuse, deviancy, crime, and security

threats. Operationalizing terms helps to prevent confusing research findings that would be of little

value for creating crime prevention and information security programs, enacting new crime legislation,

or enforcing laws and regulations. Preventing such confusion does generally improve criminal justice

and security practices and policies. MCQUADE III, Samuel C. Understanding and managing

cybercrime. Boston: Pearson, 2006, p. 17-18.

45

Livre traduo. No original: l. Crimes in which the computer or computer network is the target of the

criminal activity. For example, hacking, malware and DOS attacks. 2. Existing offences where the

computer is a tool used to Commit the crime. For example, child pornography, stalking, criminal

copyright infringement and fraud. 3. Crimes in which the use of the computer is an incidental aspect of

the commission of the crime but may afford evidence of the crime. For example, addresses found in

the computer of a murder suspect, or phone records of conversations between offender and victim

before a homicide. In such cases the computer is not significantly implicated in the commission of the

offence, but is more a repository for evidence. CLOUGH, Jonathan. Principles of Cybercrime. New

York: Cambridge University Press, 2010, p. 10.

46

Ibidem, p. 10.

! 25!

Uma diviso em duas categorias, todavia, geralmente se referindo s duas

primeiras, daquelas trs apresentadas, a que mais vem sendo utilizada pelos

doutrinadores e acolhida nesta dissertao. McQuade utiliza-se dos termos

computer crime e computer-related crime.

47

De acordo com Fichtelberg, os

criminologistas dividem os cibercrimes em duas categorias, uma na qual constam

crimes convencionais que utilizam computadores como ferramenta e outra de delitos

especficos que no existiam antes da inveno dos computadores e da internet.

48

Como fora dito anteriormente, no se ir lograr uma terminologia perfeita e

acaba, isenta de crticas. Por tal motivo no se deve receber tais nomenclaturas de

forma literal, mas como uma descrio ampla que enfatize o principal papel da

tecnologia utilizada no delito.

49

Desta forma, no esteio de Clough, o presente trabalho ir adotar a

terminologia cibercrime por ser aquela que melhor alberga os delitos aqui tratados,

por ser a mais utilizada na doutrina internacional, por ressaltar a importncia dos

computadores conectados em rede e, especialmente, por ser o termo utilizado na

Conveno de Budapeste, adiante estudada.

O termo cybercrime foi inicialmente cunhado por Sussman e Heuston em

1995, conforme aponta McQuade, tendo sido utilizado, j em 1997, em relatrio de

comisso presidencial formada para estudar a proteo de infraestrutura crtica

50

. O

autor define cibercrime e tambm assevera ser a terminologia mais aceita

51

:

O cibercrime agora o termo mais frequentemente usado para rotular as

atividades em que os delinquentes usam computadores, ou outros

dispositivos eletrnicos de TI, atravs de sistemas de informao para

facilitar comportamentos ilegais. Em essncia, o cibercrime envolve o uso

de aparelhos eletrnicos para acessar, controlar, manipular ou utilizar os

dados para fins ilcitos.

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

47

MCQUADE III, Samuel C. Understanding and managing cybercrime. Boston: Pearson, 2006, p.

15-17.

48

FICHTELBERG, Aaron. Crime without borders: an introduction to international criminal justice.

New Jersey: Pearson Prentice Hall, 2008, p. 265.

49

CLOUGH, op. cit. p. 9.

50

MCQUADE III, Samuel C. Understanding and managing cybercrime. Boston: Pearson, 2006, p.

15.

51

Livre traduo. No original: Cybercrime is now the term most often used to label activities in which

perpetrators use computers or other electronic IT devices via information systems to facilitate illegal

behaviors. In essence, cybercrime involves using electronic gadgets to access, control, manipulate, or

use data for illegal purposes. Ibidem, p. 16-17.

! 26!

Segundo Fichtelberg

52

, cibercrimes podem ser definidos como: [...] atividades

atravs do uso de computador que so ilegais, ou consideradas ilcitas por

determinadas partes, e que podem ser conduzidas atravs de redes globais de

dados.

Assim se extrai, portanto, que a grande maioria dos cibercrimes consiste em

delitos tradicionais, agora com nova roupagem, alcance e potencial lesivo, alm de

cibercrimes propriamente ditos, que so novas infraes voltadas contra

computadores

53

e redes de computadores, sem os quais no existiriam.

Diante disso, este trabalho adota a terminologia cibercrimes prprios e

imprprios, no esteio de outras categorias de crimes, como os militares, para

diferenciar aqueles que so propriamente praticados em face de bens jurdicos

afetos tecnologia da informao, daqueles que eventualmente utilizam a tecnologia

da informao como ferramenta para lesar bens jurdicos tradicionais, como a honra,

patrimnio, os costumes, liberdade, entre outros.

A escolha de tais nomen juris, prprios e imprprios, parece a mais acertada

diante de seu largo uso pela doutrina, na seara penal, alm do fato de j ter sido

utilizada para os delitos em estudo

54

, no sendo demais apontar a existncia de

outras nomenclaturas para a mesma diviso, como delitos informticos puros e

impuros, ou aquelas adotadas por Chacon: crimes informticos comuns e

especficos

55

.

2.2 CARACTERSTICAS DOS CIBERCRIMES E O PERFIL DO CIBERCRIMINOSO

Importante analisar as principais caractersticas do cibercrime, de maneira a

compreender o mecanismo desta modalidade delitiva, identificando formas de

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

52

Livre traduo. No original: [...] computer-mediated activities which are either illegal or considered

illicit by certain parties and which can be conducted through global electronic networks.

FICHTELBERG, Aaron. Crime without borders: an introduction to international criminal justice. New

Jersey: Pearson Prentice Hall, 2008, p. 265.

53

Naturalmente que se refere aos cibercrimes que visam derrubar servios, destruir dados, paralisar

rotinas, ou mesmo, destruir equipamentos alterando a normalidade das configuraes de mquinas

controladas por computador. Assim, no se inclui, o furto de uma loja de eletro-eletrnicos

54

SILVA, Rita de Cssia Lopes da. Direito penal e sistema informtico. So Paulo: Revista dos

Tribunais, 2003, p. 60.

55

ALBUQUERQUE, Roberto Chacon de. A criminalidade informtica. So Paulo: Juarez de

Oliveira, 2006, p. 40.

! 27!

preveno e combate. Segundo Clough: Foi dito que existem trs fatores

necessrios para a prtica de crime: a existncia de criminosos motivados,

disponibilidade de oportunidades adequadas e a ausncia de vigilncia eficaz.

56

Tais elementos so facilmente encontrados, de forma extrema, no

ciberespao. Com cerca de 2,45 bilhes de internautas no mundo, o potencial

nmero de criminosos e vtimas impressionante. Munido de um ponto de conexo

e um computador, ou outro dispositivo, qualquer pessoa pode, no conforto de sua

casa, ou de um lugar qualquer, cometer uma srie de delitos. O fator que propicia

isto o anonimato, seja aquele real alcanado por experts (dito hackers), seja a

mera sensao de distanciamento do usurio mediano, ao utilizar falsas identidades

online ou se valer de simples programas de mascaramento de IP

57

.

A percepo dos delinquentes a de que no sero identificados, alm de

terem a confiana, em regra, infelizmente verdadeira, de que o poder pblico no

tem aparato suficiente para produzir provas necessrias para lastrear uma

condenao. A prova pericial inafastvel nestes casos, e a volatilidade da

informao, sem uma infraestrutura tecnolgica e humana eficiente, pode restar

corrompida, perdida ou no ser admitida em juzo. Segundo rica Ferreira

58

:

Estudos demonstram que os internautas possuem algumas caractersticas

prprias: em geral so imparciais, liberais, tolerantes por natureza,

politicamente incorretos, descrentes a respeito dos meios estabelecidos, se

sentem menos ameaados pelo governo na medida em que o considera

antiquado e inoperante.

Importante instrumento para a rdua tarefa de prevenir e combater os

cibercrimes consiste na capacidade de avaliar o potencial delitivo de determinados

indivduos, traando-se um adequado perfil. Embora banalizado por seriados de TV

americanos, esta atividade, que se arrima em elementos de criminologia, tem a

crucial finalidade de estabelecer a conduta delitiva de cada pessoa. Isso

especialmente importante nos delitos perpetrados atravs da Internet, j que os

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

56

Livre traduo. No original: It has been said that there are three factors necessary for the

commission of crime: a supply of motivated offenders, the availability of suitable opportunities and the

absence of capable guardians. CLOUGH, Jonathan. Principles of Cybercrime. New York:

Cambridge University Press, 2010, p. 5.

57

Atravs desta tcnica, utiliza-se um equipamento que intermedia a conexo, fazendo-se passar

pelo computador do usurio, de modo que se forem rastreados os acessos feitos pelo criminoso ser

identificado o endereo de IP da mquina intermediria.

58

MUOZ MACHADO, Santiago. La regulacin de la red: Poder y Derecho en internet. Madrid:

Taurus, 2000, p. 17, apud FERREIRA, rica Loureno de Lima. Internet: macrocriminalidade e

jurisdio internacional. Curitiba: Juru, 2007, p. 91.

! 28!

agentes esto amparados pela distncia, dificultando a perfeita atribuio da

participao de cada indivduo.

Para tanto, foram criados mtodos de investigao, entre eles o SKRAM

desenvolvido pelo Consultor em Segurana da Informao, Donn Parker, conforme

apresenta McQuade

59

:

Donn Parker creditado pelo desenvolvimento de um modelo de avaliao

de criminosos que engloba o estudo de motivos, a oportunidade e os meios

disponveis para traar o perfil de suspeitos em uma investigao.

Conhecido como SKRAM (skills, knowledge, resources, authority and

motives), seu modelo adaptado para avaliar as habilidades,

conhecimentos, recursos, autoridade tcnica para acessar e manipular

localizaes e dados, sejam fsicos ou virtuais, e avaliar a intensidade de

motivos para cometer cibercrimes.

2.3 EVOLUO DO CIBERCRIME

O primeiro registro de delito com o uso de computador data de 1958, no qual

um empregado do Banco de Minneapolis, Estados Unidos da Amrica, havia

alterado os programas de computador do banco de modo a depositar para si as

fraes de centavos resultantes de milhes de movimentaes financeiras. A

primeira condenao por uma corte federal norte americana deu-se em 1966, por

alterao de dados bancrios.

60

A variedade de crimes cometidos com o uso da Internet impressionante, e

mesmo homicdios j foram cometidos com o uso da rede. Exemplo disso foi o caso

de John Edward Robinson primeiro serial killer conhecido que se utilizava da rede,

onde aliciava suas vtimas para a prtica de relaes sadomasoquistas tendo sido

condenado em 2000 pela morte de trs mulheres, alm de ser acusado pela morte

de outras oito, em outro Estado norte-americano.

61

Conforme Franken, citado por

Chacon, j houve casos em que criminosos modificaram dados sobre a dosagem de

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

59

Livre traduo. No original: Donn Parker is credited with developing an attacker assessment model

that subsumes the classic motive, opportunity, and means framework for establishing suspects in an

investigation. Known as SKRAM, his model is adapted here to refer to the skills, knowledge,

resources, and technical authority to access and manipulate physical and cyber locations and data,

and intensity of motives for committing cybercrimes. MCQUADE III, Samuel C. Understanding and

managing cybercrime. Boston: Pearson, 2006, p. 118.

60

MCQUADE III, Samuel C. Understanding and managing cybercrime. Boston: Pearson, 2006, p.

12.

61

BRITZ, Marjie T. Computer forensics and cyber crime: an introduction. New Jersey: Prentice

Hall, 2009, p. 7.

! 29!

irradiao a ser ministrada em pacientes, atravs de sistemas informticos

pertencentes a hospitais.

62

Uma outra decorrncia da Internet foi o aumento de determinados delitos pela

simples exposio de informao. Exemplo disso a pornografia infantil, na qual

pessoas passaram a exercer a pedofilia pela experimentao, atividade delitiva que

no teriam ingressado se a informao no fosse to acessvel.

63

Apesar das estimativas variarem, dados de 2003 revelam que a quase

totalidade das 500 maiores empresas do mundo foram vtimas de alguma espcie de

cibercrime, totalizando cerca de 10 bilhes de dlares por ano, mas somente cerca

de 17% das vtimas noticiaram os crimes s autoridades.

64

O que se extrai dessa

informao o gigantesco impacto econmico de tais delitos, isso h quase 10 anos

atrs, e uma equivocada postura de no se noticiar o crime, seja por no se crer na

possibilidade de identificar e encontrar os malfeitores e, muito menos, recuperar o

prejuzo. Outro aspecto a necessidade das empresas de manterem uma imagem

ilibada, j que seus negcios dependem desta confiana, na segurana de sua

infraestrutura e servios, por parte de seus clientes e consumidores. Um ltimo

aspecto, no menos importante, que a pouca capacitao da polcia e a

defasagem de seu aparato tecnolgico podem causar enormes transtornos na

continuidade dos negcios da empresa, com a apreenso de computadores,

servidores, roteadores, entre outros, para serem periciados.

Em recente pesquisa

65

, patrocinada por uma das maiores empresas de

segurana do mundo, a Symantec, demonstraram-se nmeros alarmantes acerca do

cibercrime no ano de 2011, estando o Brasil entre os cinco pases do mundo com

maior nmero de ataques. No ano de 2011, em apenas 24 pases pesquisados

foram 431 milhes de vtimas, quantidade de pessoas maior do que toda a

populao dos Estados Unidos e Canad juntos. O impacto financeiro em tais

pases foi de US$ 388 bilhes, maior que o mercado clandestino mundial de

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

62

FRANKEN, Hans. Computing and Security. In: H.W.K. Kaspersen; A. Oskamp. Amongst Friends

in Computers and Law. Editors. Devent/Boston: Kluwer Law and Taxation Publishers, 1990, p. 131.

apud ALBUQUERQUE, Roberto Chacon de. A criminalidade informtica. So Paulo: Juarez de

Oliveira, 2006, p. 37.

63

BRITZ, op. cit. p. 14.

64

Ibidem, p. 9.

65

A pesquisa foi realizada pela Agncia Internacional de pesquisa StrategyOne, entre os dias 6 de

fevereiro de 2011 e 14 de maro de 2011, em 14 pases, tendo ouvido 12.704 adultos (incluindo 2956

pais), 4553 crianas (de alunos entre 8 e 17 anos) e 2379 professores (de alunos entre 8 e 17 anos).

Pesquisa completa disponvel em: <http://www.symantec.com/content/en/us/home_homeoffice/

html/ncr/>. Acesso em: 27/03/2012.

! 30!

maconha, cocana e herona combinados (US$ 295 bilhes), e se aproximando do

valor de todo o trfico de drogas internacional (US$ 411 bilhes). Destes US$ 388

bilhes, US$ 114 bilhes foi o custo financeiro direto do crime ciberntico dinheiro

roubado pelos criminosos ou gasto na soluo de ataques pela internet e outros

US$ 274 bilhes foi o prejuzo com o tempo perdido decorrente do delito, sendo que

a mdia de resoluo do problema, em mdia, foi de 10 dias. Somente no Brasil os

prejuzos foram de US$ 63,3 bilhes, ou seja, mais de R$ 120 bilhes.

66

Interessante observar que algumas espcies delitivas, cibercrimes prprios,

que se voltam apenas contra as redes, causando lentido, derrubando portais e

servios (DoS Denial of Service)

67

, destruindo arquivos de computadores ou

servidores de rede (worms)

68

, sem furtar qualquer valor das vtimas, no chamam

tanto a ateno da populao, ou mesmo do poder pblico, como outros crimes, a

exemplo da odiosa pedofilia online. Trata-se de um equivocado tratamento, pois

aqueles crimes possuem efeitos financeiros nefastos, na ordem de dezenas de

bilhes de dlares por ano e, especialmente, criam brechas para o uso indevido de

mquinas na prtica de outros delitos (que maculam bens jurdicos mais graves do

que o simples patrimnio, como a vida, a sade, a liberdade...). Exemplo disso foram

as consequncias de um worm, batizado de ILOVEYOU, que se espalhou pelo

mundo em cerca de 10 dias, no ano de 2000, infectando cerca de 50 milhes de

mquinas e causando um prejuzo estimado em mais de US$ 8,75 bilhes

69

, sendo

esta praga apenas uma de milhares que circularam desde aquela poca.

Uma prtica que vem se disseminando o uso, e mesmo aluguel, de botnets

para a prtica de diversos delitos, como envio de spam, distribuio DoS (Denial of

Service), manuteno de sites fraudulentos, entre diversos outros. Os botnets

podem ser definidos como:

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

66

Disponvel em: <http://now-static.norton.com/now/pt/pu/images/Promotions/2012/cybercrimereport/

assets/downloads/pt-br/NCR-DataSheet.pdf>. Acesso em: 27/03/2012.

67

Um ataque feito em um sistema de computador que nega o acesso da vtima a um servio

particular. A vtima pode ser um nico servidor, mltiplos servidores, um roteador ou uma rede de

computadores. PHOHA, Vir V. Internet security dictionary. New York: Springer-Verlag, 2002, p. 37.

68

Um destrutivo programa de computador que se dissemina atravs da Internet ou uma LAN, se

autorreplicando e se transmitindo a outros computadores a partir de um j infectado. Livre traduo.

No original: a destructive computer program that spreads through the Internet or a LAN by

transmitting itself to other computers from the infected one. DOWNING, Douglas A. et al. Dictionary

of Computer and Internet Terms. 10. ed. Hauppauge: Barrons, 2009, p. 536.

69

Disponvel em: <http://www.computereconomics.com/article.cfm?id=133>. Acesso em: 28/03/2012.

! 31!

[...] um grupo de computadores infectados por um programa malicioso

(malware), tambm chamado de zumbis ou bots, que podem ser usados

remotamente para realizar ataques contra outros sistemas de computador.

Bots geralmente so criados por encontrar vulnerabilidades em sistemas

computacionais, explorando estas vulnerabilidades com malware, e da

introduo de malware para esses sistemas, entre outros. Botnets so

mantidas por criminosos comumente referidos como bot headers ou bot

masters que podem controlar remotamente esta rede de computadores

infectados. Os bots so, ento, programados e instrudos para executar

uma variedade de ataques cibernticos, incluindo ataques que envolvem a

distribuio e instalao de cdigos maliciosos em mais mquinas,

expandindo a rede de computadores zumbis.

70

Os computadores infectados so aqueles do internauta comum, que no se

apercebe do fato de estar sua mquina na mo de criminosos. Os cdigo maliciosos

de botnets, naturalmente, procuram se manter dissimulados e distribuem tarefas que

no pesam nas mquinas invadidas. Assim, unindo uma pequena parcela de poder

computacional de centenas de milhares, ou milhes de computadores, os

delinquentes possuem em mos uma poderosa ferramenta.

Exemplo de tais redes, que bem demonstra suas dimenses, o caso do

Zeus Botnet cuja derrubada por autoridades se fez com amplo suporte de empresas

de tecnologia, como no caso da Microsoft, que noticiou no seu site

71

, em 25 de

maro de 2012:

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

70

Livre traduo. No original: A botnet is a group of malware infected computers also called

zombies or bots that can be used remotely to carry out attacks against other computer systems. Bots

are generally created by finding vulnerabilities in computer systems, exploiting these vulnerabilities

with malware, and inserting malware into those systems, inter alia. Botnets are maintained by

malicious actors commonly referred to as bot herders or bot masters that can control the botnet

remotely. The bots are then programmed and instructed by the bot herder to perform a variety of

cyber attacks, including attacks involving the further distribution and installation of malware on other

information systems. Relatrio Ministerial DSTI/ICCP/REG(2007)5/FINAL da OECD (Organisation for

Economic Co-operation and Development), disponvel em: <http://www.oecd.org/dataoecd/53/34/

40724457.pdf>. Acesso em 28/03/2012.

71

Livre traduo. No original: In its most complex effort to disrupt botnets to date, Microsoft Corp., in

collaboration with the financial services industry including the Financial Services Information

Sharing and Analysis Center (FS-ISAC) and NACHA The Electronic Payments Association as

well as Kyrus Tech Inc., announced it has successfully executed a coordinated global action against

some of the most notorious cybercrime operations that fuel online fraud and identity theft. With this

legal and technical action, a number of the most harmful botnets using the Zeus family of malware

worldwide have been disrupted in an unprecedented, proactive cross-industry action against this

cybercriminal organization. Through an extensive and collaborative investigation into the Zeus threat,

Microsoft and its banking, finance and technical partners discovered that once a computer is infected

with Zeus, the malware can monitor a victims online activity and automatically start keylogging, or

recording a persons every keystroke, when a person types in the name of a financial institution or

ecommerce site. With this information, cybercriminals can steal personal information that can be used

for identity theft or to fraudulently make purchases or access other private accounts. In fact, since

2007, Microsoft has detected more than 13 million suspected infections of the Zeus malware

worldwide, including approximately 3 million computers in the United States alone. Disponvel em: <

http://www.microsoft.com/Presspass/press/2012/mar12/03-25CybercrimePR.mspx>. Acesso em:

28/03/2012.

! 32!

No mais complexo esforo para interromper a atuao de botnets at hoje,

a Microsoft Corporation, em colaborao com a indstria de servios

financeiros, incluindo os Servios Financeiros Compartilhamento de

Informao e Centro de Anlise (FS-ISAC) e a Associao de Pagamentos

Eletrnicos (NACHA), bem como a Kyrus Tech Inc., anunciou que tem

executado com sucesso uma ao global coordenada contra algumas das