Istar Edge Install Config Guide rd0 - LT - PT PDF

Enviado por

Jose ElenilsonIstar Edge Install Config Guide rd0 - LT - PT PDF

Enviado por

Jose ElenilsoniSTAR Edge

Guia de instalação e configuração

REVISÃO D0

6 Technology Park Drive

Westford, MA. 01886

[Link]

Fax: 978-577-4392 Tel.: 978-577-4000

C•CURE e Software House são marcas comerciais registradas da Tyco International Ltd. e suas respectivas

empresas.

As marcas comerciais, logotipos e marcas de serviço exibidos neste documento são registrados nos Estados

Unidos (ou em outros países). Qualquer uso indevido das marcas comerciais é estritamente proibido e a Tyco

International Ltd. exercerá incisivamente seus direitos de propriedade intelectual até a extensão plena da lei,

incluindo a entrada com processo criminal quando necessário. Todas as marcas comerciais não adquiridas pela

Tyco International Ltd. são de propriedade de seus respectivos proprietários e utilizadas mediante permissão ou

conforme permitido pelas leis aplicáveis.

As características e especificações deste equipamento estão sujeitas à mudança sem aviso prévio. Os produtos

efetivos podem variar em relação às fotos. Nem todos os produtos incluem todos os recursos. A disponibilidade

varia de acordo com a região; entre em contato com o representante regional de vendas.

C•CURE 900, C•CURE 800

Número do documento: UM-236

Número de revisão: D0

Data de liberação: Junho de 2011

Versão do firmware: 5.1.5

Este manual contém informações exclusivas da Software House. A reprodução não autorizada de quaisquer

partes deste manual é proibida. O material neste manual se destina somente para fins de informações. Ele está

sujeito a mudanças sem aviso prévio. A Software House não assume qualquer responsabilidade por informações

incorretas que este manual possa conter.

Copyright © 2011 por Tyco International Ltd. e suas respectivas empresas.

Todos os direitos reservados.

Índice

Índice ....................................................................................................................................................... iii

Prefácio ................................................................................................................................................... vii

Como utilizar este manual ............................................................................................................ viii

Para localizar maiores informações ............................................................................................... ix

Manuais .......................................................................................................................................... ix

Ajuda online ................................................................................................................................... ix

Convenções .................................................................................................................................... x

Capítulo 1 Visão geral e introdução .................................................................................................. 1-1

Visão geral e introdução ...................................................................................................................... 1-2

Foto da leitora iSTAR Edge ......................................................................................................... 1-2

Layout da leitora iSTAR Edge...................................................................................................... 1-4

Principais características .................................................................................................................... 1-5

Processador ................................................................................................................................. 1-5

Armazenamento ........................................................................................................................... 1-5

Alimentação ................................................................................................................................. 1-5

Leitoras ........................................................................................................................................ 1-6

I/O (E/S) ....................................................................................................................................... 1-6

Comunicações ............................................................................................................................. 1-8

Intertrava FAI ............................................................................................................................... 1-8

Controles onboard........................................................................................................................ 1-8

Invólucro ....................................................................................................................................... 1-9

Conformidade ............................................................................................................................... 1-9

Modelos de 2 leitoras ................................................................................................................... 1-9

Modelos de 4 leitoras ................................................................................................................... 1-9

Acessórios .................................................................................................................................... 1-9

Comparação de produtos .................................................................................................................. 1-10

Capítulo 2 Requisitos para o local..................................................................................................... 2-1

Planejamento da pré-instalação .......................................................................................................... 2-2

Verificação do equipamento ........................................................................................................ 2-2

Verificação do local ...................................................................................................................... 2-2

Requisitos de montagem da leitora iSTAR Edge ........................................................... 2-3

Requisitos de tensão e distâncias ............................................................................................... 2-4

Ferramentas de instalação .......................................................................................................... 2-4

Requisitos de instalação...................................................................................................................... 2-5

Requisitos do sistema host .......................................................................................................... 2-5

Requisitos para o gabinete iSTAR Edge ..................................................................................... 2-5

Requisitos ambientais .................................................................................................................. 2-5

Requisitos de instalação .............................................................................................................. 2-6

Componentes e placas da leitora iSTAR Edge .............................................................. 2-6

Classificação de potência de entrada da leitora iSTAR Edge ........................................ 2-7

Cargas individuais/totais .............................................................................................................. 2-7

Portas da leitora Wiegand iSTAR Edge.......................................................................... 2-8

Leitoras Software House................................................................................................. 2-9

Leitoras de outros fabricantes ...................................................................................... 2-10

Requisitos de Ethernet ............................................................................................................... 2-11

Requisitos de cabeamento ........................................................................................................ 2-11

Requisitos de aterramento ......................................................................................................... 2-13

Capítulo 3 Topologia iSTAR Edge/eX ............................................................................................... 3-1

Topologia de rede do controlador iSTAR Edge ................................................................................ 3-2

Configurações Lan e Wan ........................................................................................................... 3-2

Portais e Firewalls ........................................................................................................................ 3-2

Gerenciamento do endereço local .................................................................................. 3-3

Ferramentas de gerenciamento do endereço IP ......................................................................... 3-4

Utilização do NetBIOS e nomes de domínio completamente qualificados ................................. 3-5

Guia de instalação e configuração do controlador iSTAR Edge iii

Configuração do cluster ...................................................................................................................... 3-6

Configuração de master e membro ............................................................................................. 3-6

Configurações do master único e master alternado ........................................................................ 3-7

Caminho de comunicações primário ........................................................................................... 3-8

Caminho de comunicações secundário ....................................................................................... 3-9

Manutenção da comunicação do cluster ......................................................................................... 3-10

Configurações do master único ................................................................................................. 3-10

Configuração do master alternado ............................................................................................ 3-11

Comunicação entre membros e master ..................................................................................... 3-12

Adição de controladores ao cluster ................................................................................................. 3-13

Configuração dos caminhos de comunicação ................................................................................ 3-14

Planejamento das comunicações primárias .............................................................................. 3-14

Diretrizes para a comunicação primária ....................................................................... 3-14

Planejamento das comunicações secundárias ......................................................................... 3-15

Capítulo 4 Alimentação e backup da leitora iSTAR Edge .............................................................. 4-1

Alimentação - baterias - backup ......................................................................................................... 4-2

Alimentação geral ........................................................................................................................ 4-3

Entrada de alimentação ............................................................................................................... 4-8

12 / 24V CC..................................................................................................................... 4-8

Baterias de backup onboard ........................................................................................................ 4-9

Backup ........................................................................................................................................ 4-9

Saída de potência ...................................................................................................................... 4-11

Capítulo 5 Controles e telas do controlador iSTAR Edge.............................................................. 5-1

Controles e telas ................................................................................................................................... 5-2

Chaves – Jumpers – LEDs .......................................................................................................... 5-2

Indicadores visuais....................................................................................................................... 5-3

LCD ........................................................................................................................ 5-3

LEDs ........................................................................................................................ 5-3

Controles onboard........................................................................................................................ 5-6

Botão Reset (Reinicialização) ......................................................................................... 5-6

Chaves e jumpers ........................................................................................................... 5-6

Chave rotativa .............................................................................................................................. 5-7

Chaves de terminação da porta RM ............................................................................................ 5-8

Jumpers com tensão ou sem tensão do relé de saída ................................................................ 5-8

Jumpers PoE ................................................................................................................................ 5-8

Jumper PoE ou PoE Plus ............................................................................................... 5-8

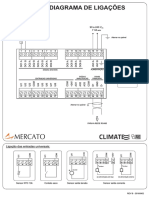

Capítulo 6 Conexões do controlador iSTAR Edge ........................................................................ 6-1

Conexões - Modelo de 2 leitoras ......................................................................................................... 6-2

Leitora - Combinações I8 - R8 ..................................................................................................... 6-2

Duas leitoras Wiegand .................................................................................................... 6-2

Duas leitoras RM ............................................................................................................ 6-3

Uma leitora Wiegand e uma leitora RM .......................................................................... 6-4

Terminações da porta RM .............................................................................................. 6-5

Conexões - Modelo de 4 leitoras ......................................................................................................... 6-7

Leitora - Combinações I8 - R8 ..................................................................................................... 6-7

Quatro leitoras Wiegand ................................................................................................. 6-7

Quatro leitoras RM .......................................................................................................... 6-8

Duas leitoras Wiegand e duas leitoras RM .................................................................... 6-9

Terminais da porta RM ................................................................................................. 6-10

Entradas ............................................................................................................................................... 6-12

Resistor duplo NO/NC 1K ............................................................................................. 6-14

Resistor duplo NO/NC (NA/NF) 5K, 10K ...................................................................... 6-15

Resistor duplo 1K, 5K, 10K ........................................................................................... 6-16

Não supervisionado ...................................................................................................... 6-17

Saídas AUX .......................................................................................................................................... 6-18

Saídas de relé ...................................................................................................................................... 6-19

iv Guia de instalação e configuração do controlador iSTAR Edge

Cabeamento do relé sem tensão .................................................................................. 6-20

Cabeamento do relé com tensão .................................................................................. 6-21

Cabeamento WET (COM TENSÃO) para uma MagLock ............................................ 6-22

Leitoras Wiegand ................................................................................................................................ 6-23

Leitoras RM - I/8s - R/8s ..................................................................................................................... 6-24

Falha de CA / bateria fraca................................................................................................................. 6-25

Dispositivo de segurança contra sabotagem .................................................................................. 6-26

Conexões da intertrava FAI ............................................................................................................... 6-27

Cenários da intertrava FAI ............................................................................................ 6-27

Modos da intertrava FAI................................................................................................ 6-27

Capítulo 7 Utilização do Utilitário de Configuração iSTAR (ICU) .................................................. 7-1

Visão geral ............................................................................................................................................. 7-2

Configuração do Controlador Master ........................................................................................... 7-3

Ferramentas de solução de problemas ....................................................................................... 7-3

Procedimento de configuração geral ................................................................................................. 7-4

Configurações da LAN ................................................................................................................. 7-4

Configurações da WAN ............................................................................................................... 7-5

Cópia do utilitário ICU para um PC ou Laptop .................................................................................. 7-7

Compreensão do utilitário ICU ............................................................................................................ 7-8

Exibição e atualização das informações do cluster ..................................................................... 7-8

Função de bloqueio do utilitário ICU .................................................................................................. 7-9

Ativação do ICU .................................................................................................................................. 7-10

Atualização das informações do controlador ................................................................................. 7-12

Configuração das opções do ICU ..................................................................................................... 7-12

Configuração de um intervalo de atualização ........................................................................... 7-13

Troca da senha do utilitário ICU ................................................................................................ 7-14

Configuração do endereço IP público para downloads do firmware ......................................... 7-14

Configuração doa porta TCP/IP para downloads do firmware .................................................. 7-14

Utilização da janela ICU ..................................................................................................................... 7-15

Barra de ferramentas ................................................................................................................. 7-15

Ícones ...................................................................................................................................... 7-16

Área de exibição ........................................................................................................................ 7-18

Barra do menu ........................................................................................................................... 7-21

Barra de status ........................................................................................................................... 7-21

Configuração de um controlador ...................................................................................................... 7-22

Informações sobre os pré-requisitos ......................................................................................... 7-22

Configuração do protocolo SNMP .................................................................................................... 7-28

Opções de assinatura e recuperação do certificado digital .......................................................... 7-32

Conexão ao utilitário da Webpage de diagnósticos do controlador iSTAR................................. 7-34

Desabilitação da Webpage de Diagnósticos) ............................................................................ 7-37

Envio de mensagens para outros usuários do ICU ........................................................................ 7-38

Download das atualizações de firmware ......................................................................................... 7-39

Capítulo 8 Webpage de Diagnósticos ............................................................................................. 8-1

Ativação do Utilitário de Diagnósticos ............................................................................................... 8-2

Navegação no Utilitário de Diagnósticos ........................................................................................... 8-3

Visualização da tela de status ............................................................................................................. 8-4

Visualização da tela Cluster Information (Informações do Cluster) ............................................... 8-7

Visualização da tela Object Store Database (Base de Dados de Armazenamento de Objetos) .. 8-8

Guia de instalação e configuração do controlador iSTAR Edge v

Telas de diagnósticos ........................................................................................................................ 8-10

Diagnósticos de rede ................................................................................................................. 8-10

Diagnósticos da leitora e I/O (Entrada/Saída) ........................................................................... 8-11

Níveis de diagnóstico SID .......................................................................................................... 8-12

Exibição das informações de diagnósticos ................................................................... 8-13

Para utilizar o ICU para exibir mensagens de diagnósticos ......................................... 8-13

Ferramenta de diagnósticos de rede iWatch2 ................................................................................. 8-14

Instalação ................................................................................................................................... 8-14

Ativação do iWatch2 .................................................................................................................. 8-14

Abertura do iWatch2 ..................................................................................................... 8-15

Tela do iWatch2 ............................................................................................................ 8-16

Conexão do utilitário iWatch2 ao iSTAR para capturar dados ..................................... 8-17

Campos do utilitário iWatch2 ........................................................................................ 8-18

Comandos do arquivos de saída .................................................................................. 8-19

Sistema de diagnósticos do controlador iSTAR ........................................................... 8-20

Capítulo 9 Manutenção ...................................................................................................................... 9-1

Configuração da Tela de Mensagens LCD ......................................................................................... 9-2

Exibição das mensagens de status .................................................................................................... 9-4

Configuração da exibição de mensagens de status no LCD ...................................................... 9-4

Testes de diagnósticos do controlador iSTAR Edge ....................................................................... 9-5

Diagnósticos da leitora de cartões ............................................................................................... 9-5

Diagnósticos de saída .................................................................................................................. 9-6

Exibição de troca de saída (modo lento) ........................................................................ 9-6

Exibição da troca de saída (Modo rápido) ...................................................................... 9-7

Modo de teste de saída .................................................................................................. 9-7

Modo de exibição de troca de entrada ........................................................................................ 9-7

Teste da porta Ethernet ............................................................................................................... 9-8

Glossário ................................................................................................................................ Glossário-1

Índice remissivo .......................................................................................................................... Índice-1

vi Guia de instalação e configuração do controlador iSTAR Edge

Prefácio

Este manual foi elaborado para usuários de sistemas de segurança iniciantes e

experientes. O manual descreve procedimentos para a instalação, configuração e

utilização do controlador iSTAR Edge.

Neste documento presume-se que você já tenha instalado o sistema C•CURE e que

tenha se familiarizado com as informações básicas pertinentes fornecidas no Guia de

Início Rápido C•CURE.

Neste prefácio

⧫ Como utilizar este manual .................................................................................... x

⧫ Localização de mais informações ........................................................................ xi

⧫ Convenções ........................................................................................................ xii

Guia de instalação e configuração do controlador iSTAR Edge vii

Prefácio

Como utilizar este manual

Este manual contém as seguintes informações:

Tabela 1: Conteúdo do manual

Capítulo/Apêndice Título Descrição

Capítulo 1 Apresentação da leitora Fornece informações básicas sobre a leitora iSTAR Edge

iSTAR Edge e inclui uma visão geral do hardware e características do

equipamento.

Capítulo 2 Requisitos do local Fornece os requisitos básicos para a configuração da

leitora iSTAR Edge.

Capítulo 3 Topologia da leitora iSTAR Fornece as informações necessárias para a configuração

Edge dos controladores iSTAR Edge para comunicações em

rede.

Capítulo 4 Alimentação e Backup Fornece detalhes da alimentação e backup da leitora

iSTAR Edge.

Capítulo 5 Controles e indicadores da Descreve os LEDs e indicadores da leitora iSTAR Edge.

leitora iSTAR Edge

Capítulo 6 Conexões Fornece detalhes de cabeamento para leitoras, módulos

I/O (E/S), portas auxiliares, saídas e entradas de relé com

tensão e sem tensão, entradas de alarme e intertrava

FAI.

Capítulo 7 Utilização do Utilitário de Fornece instruções para configuração dos controladores

Configuração iSTAR (ICU) iSTAR Edge utilizando o Utilitário de Configuração iSTAR

(ICU).

Capítulo 8 Utilitário de Diagnóstico da Descreve como monitorar controladores e observar os

Webpage iSTAR Edge diagnósticos do controlador.

Capítulo 9 Manutenção e Descreve como monitorar controladores e operar

Diagnósticos (Diagnósticos diagnósticos do controlador.

e testes do LCD)

viii Guia de instalação e configuração do controlador iSTAR Edge

Prefácio

Para localizar maiores informações

Você pode acessar os manuais C •CURE e a ajuda online para maiores informações

sobre o sistema C•CURE.

Manuais

Os manuais do software C•CURE e os manuais de hardware Software House estão

disponíveis no formato PDF no DVD C•CURE.

Você pode acessar os anuais se copiar os arquivos em PDF apropriados da pasta

C•CURE Installation DVD English/Manuals.

Os manuais do sistema C•CURE e Software House disponíveis são listados na seção

Guia de Início Rápido C•CURE Guias do produto e ajuda e nos hyperlinks no

arquivo [Link] na pasta C•CURE DVD English/Manuais.

Estes manuais estão também disponíveis no website do Centro de Membros Software

House ([Link]

Ajuda online

Você pode acessar o aplicativo C•CURE Help pressionando F1 ou clicando em Help

na barra do menu nos aplicativos da Estação de administração/monitoramento.

Guia de instalação e configuração do controlador iSTAR Edge ix

Prefácio

Convenções

Este manual utiliza os seguintes formatos de texto e símbolos.

Convenção Significado

Negrito Esta fonte indica elementos de tela e também indica quando

você deverá executar uma ação direta em um procedimento.

A fonte em negrito descreve um dos seguintes itens:

• Um comando ou caractere a digitar, ou

• Um botão ou opção na tela a ser pressionado ou

• Uma tecla no seu teclado a ser pressionada

• Um elemento ou nome na tela

Fonte itálica Indica um novo um título de reserva ou registro.

comum

<texto> Indica uma variável.

Os itens a seguir são utilizados para indicar informações importantes.

NOTA Indica uma nota. As notas chamam a atenção para qualquer item de informação

que possa ser de especial importância.

DICA Indica um método alternativo para a realização de uma tarefa.

Indica a necessidade de cuidado. Uma menção de cuidado contém informações

essenciais para evitar danos ao sistema. Uma menção de cuidado pode referir-se a

hardware ou a software.

Indica uma advertência. Uma menção de advertência contém informações que

avisam os usuários que o não afastamento de uma ação específica pode resultar

em danos físicos ao usuários ou ao hardware.

Indica um perigo. Uma menção de perigo contém informações que os usuários

devem saber para evitar morte ou ferimentos graves.

x Guia de instalação e configuração do controlador iSTAR Edge

Prefácio

Capítulo 1

Visão geral e introdução

iSTAR Edge é um modelo de 2 ou 4 leitoras iSTAR pequenas, de baixo custo, que

pode ser alimentada por meio de sua conexão Ethernet utilizando um módulo PoE,

sendo adequada para instalação acima ou próximo à porta. iSTAR Edge pode ser

agrupada a outros equipamentos iSTAR Edge e iSTAR eXs.

Neste capítulo:

⧫ Visão geral e Introdução ................................................................................... 1-2

⧫ Características principais .................................................................................. 1-5

⧫ Comparação de produtos ............................................................................... 1-10

Os laboratórios UL avaliaram e aprovaram o firmware versão [Link] onde "x"

pode indicar qualquer número representando revisões ou depuração minoritária.

NOTA iSTAR Edge requer no mínimo as seguintes versões:

◼ C•CURE 9000 versão 1.93 (para modelos de 2 ou 4 leitoras)

◼ C•CURE 800/8000 versão 10.0, 10.1 (somente para o modelo de 2 leitoras)

Guia de instalação e configuração do controlador iSTAR Edge 1-1

Visão geral e introdução

Visão geral e introdução

A leitora iSTAR Edge possui:

◼ 8 entradas onboard além de 32 ou 64* entradas I8 opcionais.

◼ 4 saídas de relé onboard além de 32 ou 64* saídas R8 opcionais.

◼ 2 conectores para leitoras Wiegand de conexão direta onboard.

◼ 3 portas seriais para RMs, I8s, 18-CSIs e R8s.

◼ 2 saídas de potência AUX para pIRs, etc.

* O modelo de 4 leitoras 4 suporta 8 I/8s e 8 R/8s.

Foto da leitora iSTAR Edge

A figura 1-1 mostra uma foto do invólucro da leitora iSTAR Edge. O LED de

alimentação irá brilhar através do decalque Power (Alimentação) quando a porta

estiver fechada.

Figura 1-1: Foto da leitora STAR Edge

Indicador de alimentação

1-2 Guia de instalação e configuração do controlador iSTAR Edge

Visão geral e introdução

A figura 1-2 mostra uma foto da leitora iSTAR Edge com uma placa PoE opcional e

com entradas I8 e R8 montadas na porta.

Figura 1-2: Foto da leitora iSTAR Edge

Dispositivo de segurança

contra sabotagem

Módulo PoE

(Opcional)

Ethernet

(I8 e R8 não incluídas

O modelo de 4 leitoras pode ser solicitado com 2 RM-4s montados na porta.

Guia de instalação e configuração do controlador iSTAR Edge 1-3

Visão geral e introdução

Layout da leitora iSTAR Edge

Figura 1-3: Layout da leitora iSTAR EDGE

Porta para dispositivo USB

(não utilizada) Portas do host USB

4 Entradas

4 Entradas

Saída AUX Saída AUX

Conector Conector

Wiegand 1 Wiegand 2

Porta RM 2

Porta RM 1

Relé 3

Relé 1

Relé 4

Relé 2

Falha de alimentação Entrada de Dispositivo contra

E-net Entrada da trava de

alimentação sabotagem

Bateria fraca Porta RM 3 Entrada FAI chave

1-4 Guia de instalação e configuração do controlador iSTAR Edge

Principais características

Principais características

Esta seção descreve as principais características da leitora iSTAR Edge.

Processador

◼ Processador Atmel 9260 ARM, @ 180 MHz

◼ Compare iSTAR Pro ® 60 MHz, iSTAR eX @ 400 MHz

Armazenamento

◼ Cartões com capacidade acima de 250k.

◼ 64 MB de memória RAM.

◼ 128 MB de memória flash onboard.

Alimentação

◼ Alimentada por

⧫ Conexão Ethernet: PoE ou PoE utilizando uma placa adicional opcional

(edgePower). Um protetor contra surtos certificado UL deve ser utilizado com o

módulo PoE. A placa PoE pode fornecer 12V CC ou 24V CC às saídas de relé

(selecionáveis por meio de um jumper na placa PoE).

- ou -

⧫ 12/24V CC, da fonte de alimentação apS certificada UL ou outra fonte de

alimentação limitada certificada UL 603 com classificações apropriadas de pelo

menos 4 horas de alimentação de reserva.

◼ Fornece até 1,5A @ 12V não comutada para dispositivos externos:

⧫ Leitoras Wiegand.

⧫ Portas RS-485.

⧫ Dois conectores de alimentação Aux de 2 pinos para PIRs e sensores de

movimento.

◼ Fornece alimentação aos relés:

⧫ Relés configuráveis para a condição com tensão ou sem tensão pelo jumper.

⧫ Relés com tensão fornecem corrente com tensão de entrada principal (12 ou

24V com PoE, 12 ou 24V com fonte de alimentação CC externa).

Guia de instalação e configuração do controlador iSTAR Edge 1-5

Principais características

⧫ Cada relé com tensão é limitado a 0,75A (com 12 ou 24V).

⧫ Cada relé com tensão é limitado a 3,0A (com 12 ou 24V).

◼ A alimentação de reserva para a operação completa não é fornecida pela placa

em si.

⧫ Obtida com apS, UPS externa ou servindo como backup para o Equipamento

de Fonte de Alimentação (PSE) em um sistema PoE.

◼ Com perda de alimentação externa, os dados serão gravados na memória flash

onboard.

⧫ Quatro pilhas AA alcalinas não recarregáveis fornecem alimentação para o

processo de backup e mantêm a operação do relógio em seguida.

⧫ O backup é válido durante o período em que as baterias onboard podem

manter o relógio. O período foi testado por >3 dias.

NOTA Com a bateria onboard a retenção do backup foi testada por 3 dias, porém irá durar

semanas em operação normal.

O tempo de backup da bateria AA (3 dias) não foi avaliado pela UL.

⧫ As condições das baterias onboard são reportadas ao usuário, Devido ao fato

de as baterias serem alcalinas não recarregáveis, suas condições podem ser

monitoradas com precisão razoável.

Leitoras

◼ Total de 2 ou 4 leitoras

⧫ 2 conectores Wiegand estão disponíveis.

⧫ 2 RMs estão disponíveis para que sejam configurados para o modelo de 4

leitoras para fornecer 4 conectores Wiegand.

⧫ 3 portas seriais RS-485 estão disponíveis.

⧫ As leitoras podem ser qualquer combinação de 2 portas Wiegand e/ou RMs em

qualquer uma de 3 portas seriais.

I/O (E/S)

◼ 8 entradas para finalidades gerais.

◼ 4 relés para finalidades gerais:

1-6 Guia de instalação e configuração do controlador iSTAR Edge

Principais características

⧫ Contato sem tensão ou com tensão passíveis de instalação por relé, pelos

jumpers.

⧫ Conectores de 4 pinos para suportar configurações NO/NC (NA/NF) e sem

tensão / com tensão.

◼ Modelo de 2 leitoras, 4 portas I8 e 4 portas RS que podem ser configuradas em

qualquer uma das três portas RS-485.

◼ Modelo de 4 leitoras, 8 I8 e 8 R8 que podem ser configuradas em qualquer uma

das três portas RS-485 ou 2 RM-4s opcionais.

◼ Entradas para finalidades especiais:

⧫ Dispositivo contra sabotagem (na porta do invólucro).

⧫ Falha de alimentação CA (de apS).

⧫ Bateria externa fraca (de apS).

NOTA As 4 entradas para o host indicadas a seguir são determinadas pelo firmware. Não

há cabeamento efetivo para a placa iSTAR Edge.

⧫ Status de supervisão da intertrava FAI (entrada J40 F).

⧫ Controle de relé da intertrava FAI.

⧫ Status de supervisão do teclado da intertrava FAI (entrada J40 K).

⧫ Bateria fraca onboard.

◼ Blocos de terminais de duas peças, padrão, grandes e espaçamento minimizam o

potencial de rompimento do cabeamento.

◼ Conectores instalados para permitir (porém não forçar) o usuário a instalar todos

os dispositivos associados a uma porta em um lado da placa, para o modelo de 2

leitoras.

◼ 3 portas seriais RS-485.

◼ Portas USB

⧫ 2 portas do host USB. (Estes são conectores USB largos e planos utilizados

por cartões de memória, utilizados quando a leitora iSTAR Edge é o host dos

dispositivos acoplados.)

⧫ 1 porta para dispositivo USB. (Este é o conector quadrado utilizado quando a

leitora iSTAR Edge for atribuído como o dispositivo cliente.) (não utilizado

atualmente)

⧫ O único uso de USB na primeira versão é importar as chaves de criptografia da

mesma forma utilizada por iSTAR eX.

◼ Nenhuma porta de depuração serial. Os dados são disponibilizados utilizando ICU

iWatch2.

Guia de instalação e configuração do controlador iSTAR Edge 1-7

Principais características

Comunicações

◼ Uma porta Ethernet 10/100.

◼ Nenhum caminho de comunicação secundário.

◼ Criptografia total AES de 256 bits, como com iSTAR eX.

◼ Pode ser agrupada com outras iSTAR Edges.

◼ Pode ser agrupado com iSTAR eXs.

Intertrava FAI

◼ Intertrava de alarme de incêndio - Quando a entrada F estiver ativada, FAI ativa os

relés que estiverem habilitados para FAI por chaves de habilitação individual.

◼ A opção de trava está disponível por meio do controle da chave. Se os relés

selecionados estiverem travados, serão reajustados para normal através da tecla

(K).

Controles onboard

◼ LCD com luz de fundo para diagnósticos.

◼ Chave rotativa para diagnósticos, como com iSTAR eX.

◼ LEDs para as condições serial, Ethernet, alimentação e relé.

⧫ Dois LEDs de alimentação: um LED superbrilhante ativado quando a porta do

invólucro estiver fechada e um LED verde sempre aceso quando a alimentação

estiver presente.

⧫ LEDs de ativação de relé não afetados pela porta do invólucro.

⧫ Todos os outros LEDs serão ativados somente quando a porta do invólucro for

aberta.

◼ Botão Reset (Reinicialização).

◼ Chaves para terminação serial de portas RM.

◼ Chaves para seleção de relés para controle pela intertrava FAI.

◼ Chave para a intertrava FAI.

◼ Jumpers para controle com tensão / sem tensão do relé.

1-8 Guia de instalação e configuração do controlador iSTAR Edge

Principais características

Invólucro

◼ O invólucro é similar ao do RM 4e.

◼ Montável no invólucro apC/L existente.

Conformidade

◼ FCC, CE, EN50133, UL60950 por CB Scheme (Segurança Internacional) e RoHS.

Modelos de 2 leitoras

Tabela 1-1: Modelos de leitoras

No. do modelo Descrição

ESTAR002 2 Leitoras iSTAR Edge em invólucro pequeno

Módulo ESTAR002-PoE1 Plus 2 Leitoras iSTAR Edge em invólucro pequeno, com PoE/PoE+

ESTAR002-MB 2 Leitoras iSTAR Edge, somente placa

Modelos de 4 leitoras

Tabela 1-2: Modelos de leitoras

No. do modelo Descrição

ESTAR004 4 Leitoras iSTAR Edge em invólucro pequeno

ESTAR004-RM 4 Leitoras iSTAR Edge em invólucro pequeno com 2 RM-4s na porta do

invólucro

ESTAR004-MB 4 Leitoras iSTAR Edge, somente placa

Acessórios

Tabela 1-3: Acessórios Edge

No. do modelo Descrição

ESTAR-CAN Invólucro pequeno iSTAREdge, 12" x 12" (304,8 mm x 304,8 mm) com

dispositivo de segurança contra sabotagem

ESTAR-PoE1 Módulo iSTAR Edge PoE Plus de 12/24V CC

Guia de instalação e configuração do controlador iSTAR Edge 1-9

Comparação de produtos

Comparação de produtos

A tabela 1-4 compara iSTAREdge com outros controladores iSTAR.

Tabela 1-4: Tabela de comparação de produtos (i2, i3, i4 são sufixos de firmware)

Característica iSTAR Edge i4 iSTAR eX i3 iSTAR Pro i2 iSTAR Classic i2

Processador ARM Atmel ARM Marvell PowerPC Motorola PowerPC Motorola

9260 PXA255 MPC860 MPC860

Velocidade, MHz 180 400 60 50

Versão Win CE 5 5 3 3

RAM 64 mb 64 mb 64 mb 16 mb

Flash 128 mb 32 mb + 256 mb no 16 mb 8 mb

cartão CF incluído

Cartões – gravação >250k >250k >250k 27k

média no cartão

Cartões – gravação > 100k > 100k > 100k 10k

em cartão muito

grande

Cartões – gravação > 400k > 400k > 400k 45k

em cartão muito

pequeno

Energia de reserva Não Sim Não Não

de operação

completa fornecida

Energia de reserva apS, outra UPS Outra UPS externa, apS, outra UPS apS, outra UPS

externa suportada externa ou backup se cabeada externa externa

do equipamento de corretamente e

fonte de nosso outro

alimentação hardware ainda

utilizado.

Backup de dados Na memória flash No cartão CF Em espera com a No módulo de

quando ocorre falha onboard memória mantida memória flash

de alimentação pelas baterias SIMM

onboard.

Backup de dados Na memória flash No cartão CF No cartão PC No módulo de

acionado por evento onboard memória flash

SIMM

Ethernet onboard 1 2 1 1

Elemento Não suportado Onboard Cartão PC opcional Cartão PC opcional

secundário

Conectores de USB, 2 host, 1 USB, 1 host 2 1

expansão cliente

1-10 Guia de instalação e configuração do controlador iSTAR Edge

Comparação de produtos

Tabela 1-4: Tabela de comparação de produtos (i2, i3, i4 são sufixos de firmware), continuação

Característica iSTAR Edge i4 iSTAR eX i3 iSTAR Pro i2 iSTAR Classic i2

Funções de Transferência da Transferência da 2ª. ethernet, dial-up, 2ª. ethernet, dial-up,

expansão chave de chave de backup acionado backup acionado

suportadas criptografia criptografia, por evento. por evento.

expansão para 8

leitoras

Dial-up Não Não Sim, cartão PC, Sim, cartão PC,

RAS RAS

Comunicação de Não Não Sim, RAS Sim, RAS

host serial

Total de leitoras 2 leitoras –2 4, 8 com teclado 8, 16 com segundo 8, 16 com segundo

permitido 4 leitoras –4 USB ACM ACM

RMs permitidos 2 leitoras –2 4 8, 16 com segundo 8, 16 com segundo

Wiegand ACM ACM

4 leitoras –4

Wiegand

RMs permitidos 2 leitoras – 2 4, 8 com teclado 8, 16 com segundo 8, 16 com segundo

leitoras RM USB ACM ACM

4 leitoras – 4

leitoras RM

Entradas I8 2 leitoras - 4 I/8s 8 8, 16 com segundo 8, 16 com segundo

permitidas 4 leitoras – 8 I/8s ACM ACM

R8s permitidas 2 leitoras – 4 R/8s 8 8, 16 com segundo 8, 16 com segundo

4 leitoras- 8 R/8s ACM ACM

Sem fio (leitoras, - 16 (somente 800) 16 (somente 800) 16 (somente 800)

PIMs)

Portas seriais para 3 2 2 2

finalidades gerais

Criptografia V. Strong, FIPS- [Link], FIPS-197, RSA RCA 128 bits RSA RCA 128 bits

197, AES 256, FIPS-140-2, AES

OpenSSL 256, OpenSSL

Entradas onboard 8 16 16, 32 com segundo 16, 32 com segundo

para finalidades ACM ACM

gerais

Configuração do 15 opções por 15 opções por SWH 1K faixa dupla SWH 1K faixa dupla

resistor de entrada placa, incluindo placa, incluindo

SWH 1K de faixa SWH 1K de faixa

dupla dupla

Relés onboard 4 4 8, 16 com segundo 8, 16 com segundo

ACM ACM

Saídas de coletor - 4 - -

aberto onboard

Guia de instalação e configuração do controlador iSTAR Edge 1-11

Comparação de produtos

Característica iSTAR Edge i4 iSTAR eX i3 iSTAR Pro i2 iSTAR Classic i2

FAI Sim Não Não Não

PoE Sim Não Não Não

Hosts 9000, 800 9000, 800 9000, 800 9000, 800

Agrupamento 16 iSTAR Edge/ 16 iSTAREdges/ 16 Pro ou Classic 16 Pro ou Classic

iSTAR eXs iSTAR eXs

LCD de diagnóstico Sim Sim Sim Sim

1-12 Guia de instalação e configuração do controlador iSTAR Edge

Comparação de produtos

Requisitos para o local

Este capítulo fornece as informações sobre o planejamento do local para o hardware

iSTAR Edge.

Neste capítulo:

⧫ Planejamento da pré-instalação ....................................................................... 2-2

⧫ Relógio do equipamento ................................................................................... 2-2

⧫ Relógio do local ................................................................................................ 2-2

⧫ Requisitos de tensão e distância ...................................................................... 2-4

⧫ Requisitos de instalação ................................................................................... 2-5

⧫ Requisitos ambientais ....................................................................................... 2-5

⧫ Cargas individuais/totais ................................................................................... 2-7

⧫ Requisitos de Ethernet.................................................................................... 2-11

⧫ Requisitos de cabeamento ............................................................................. 2-11

⧫ Requisitos de aterramento .............................................................................. 2-13

Guia de instalação e configuração do controlador iSTAR Edge 2-1

Planejamento da pré-instalação

Planejamento da pré-instalação

A pré-instalação envolve os seguintes itens:

1. Verificação do equipamento (hardware, software, fonte de alimentação e

cabeamento).

2. Verificação da alimentação, cabeamento, distâncias entre equipamentos e

conformidade com os códigos locais.

3. Confirmação de que as ferramentas adequadas estão disponíveis.

Verificação do equipamento

Verifique se os itens das caixas embaladas correspondem às listas de embalagem.

Entre em contato com a Software House se quaisquer itens estiverem ausentes ou

danificados.

O hardware iSTAR Edge não inclui o hardware de montagem para uma instalação. O

hardware de montagem depende do local e deve ser aprovado por um engenheiro

estrutural ou outro profissional certificado.

A Software House recomenda sistemas de ancoragem com capacidade para suportar

uma carga de 9 kg.

Verificação do local

Assegure-se de que o local de montagem esteja preparado:

◼ Dimensões da montagem

• O gabinete seja de 30,48 x 30,48 cm.

• Os orifícios de montagem superiores estejam posicionados à distância de

22,86 cm entre centos.

• Os orifícios de montagem inferiores estejam posicionados à distância de 26,67

cm abaixo dos orifícios de montagem superiores.

◼ O local tenha sido aprovado e todo o cabeamento esteja em conformidade com os

requisitos UL e outros códigos, conforme apropriado.

◼ Todo o trabalho preliminar no local esteja concluído.

◼ Uma fonte de alimentação apropriada esteja acessível.

◼ O local esteja limpo e isento de pó ou outros contaminantes.

2-2 Guia de instalação e configuração do controlador iSTAR Edge

Planejamento da pré-instalação

Requisitos de montagem da leitora iSTAR Edge

As dimensões de montagem e sobrecamada da placa são indicados na Figura 2-1.

Figura 2-1: Requisitos de montagem

TELA LCD

PORTA 1 PORTA 2

MÓDULO POE

OPCIONAL

MODELO GABARITO DE INSTALAÇÃO,

MODELO DE MONTAGEM iSTAR Edge

INVÓLUCRO

8200-09101, REV A.3

FOLHA 2DE 2, ESCALA 1:1

DIMENSÕES EM POLEGADAS

DIMENSÕES ( ) EM mm.

Guia de instalação e configuração do controlador iSTAR Edge 2-3

Planejamento da pré-instalação

Requisitos de tensão e distâncias

Para operar adequadamente, cada leitora deve estar em conformidade com os

requisitos de tensão.

◼ Uma leitora da série RM ou placa RM-4 requer pelo menos 7,5 volts.

◼ Uma placa RM-4E requer pelo menos 11 volts.

A leitora iSTAR Edge fornece 12 volts em seus conectores de leitora; contudo, o

volume de tensão que atinge a leitora é impactada pelos seguintes fatores:

- Número de dispositivos no barramento.

- Consumo de corrente de cada dispositivo.

- Comprimento do cabo entre os dispositivos e a leitora iSTAR Edge.

- Bitola do cabo que conecta os dispositivos.

- Estado da bateria (se operando sobre apS).

- Tolerância se alimentada por uma fonte de alimentação externa.

Para determinar a distância máxima de controlador a partir de uma leitora iSTAR

Edge, calcule a tensão recebida por cada leitora. Se a tensão for insuficiente, você

pode reduzir o comprimento do cabo, utilizar um cabo de bitola maior ou adicionar

uma fonte de alimentação limitada UL294.

◼ A resistência do cabo é como segue:

• 24 AWG = 26,0 ohms para 300 m.

• 22AWG = 16,5 ohms para 300 m.

• 20 AWG = 10,2 ohms para 300 m.

• 18 AWG = 6,3 ohms para 300 m.

Ferramentas de instalação

◼ Esteira antiestática para o piso, esteira antiestática para a mesa e alça de pulso.

◼ Kit de ferramentas padrão.

◼ Chave de fenda de 3/32" (2,4 mm) (fornecida com a leitora iSTAR Edge).

◼ Chave de fenda de segurança (entre em contato com a Software House).

◼ Alicates de ponta pequenos; Chave de fenda Phillips pequena; desencapadores

de cabos.

◼ Chave de encaixe de 5/16" (no. 10) (para fixação dos cabos blindados a um

dispositivo terra).

2-4 Guia de instalação e configuração do controlador iSTAR Edge

Requisitos de instalação

Requisitos de instalação

Esta seção descreve os requisitos de hardware, software, ambientais e de

configuração da leitora iSTAR Edge.

Requisitos do sistema host

A leitora iSTAR Edge requer um computador host configurado como um servidor/host

do sistema C•CURE que atenda a todos os requisitos de hardware e software para os

servidores descritos no Guia de Instalação C•CURE .

Requisitos para o gabinete iSTAR Edge

O gabinete da leitora iSTAR Edge deve estar em conformidade com as

especificações indicadas na tabela 2-1.

Tabela 2-1: Especificações do conjunto do gabinete

Item Especificações

Peso < 4,6 kg

Altura 30,48 cm

Largura 30,48 cm

Profundidade 11,4 cm

Requisitos ambientais

A tabela 2-2 mostra os requisitos ambientais da leitora iSTAR Edge.

Tabela 2-2: Requisitos ambientais

Status Faixa

Operação 0oC a 48,9oC

Armazenamento -20oC a 70oC

Guia de instalação e configuração do controlador iSTAR Edge 2-5

Requisitos de instalação

Requisitos de instalação

A leitora iSTAR Edge padrão utiliza uma fonte de alimentação externa 603 certificada

UL, como, por exemplo, apS da Software House ou um injetor Power Over Ethernet

(PoE) com protetor contra surtos de tensão certificado UL.

Para assegurar a potência adequada, calcule os requisitos de alimentação total da

iSTAR Edge e seu hardware relacionado, como segue:

◼ Adicione a potência de corrente total para componentes no sistema (módulos,

relés, módulos opcionais, leitoras e resistência dos cabos).

◼ Utilize as informações nas tabelas 2-3 a 2-8 para computar o consumo de corrente

dos componentes conectados à iSTAR Edge.

NOTA Refira-se ao Capítulo 4, "Energia e Reserva da iSTAR Edge" para maiores detalhes

sobre a alimentação da leitora iSTAR Edge.

Componentes e placas da leitora iSTAR Edge

A tabela 2-3 mostra os requisitos de alimentação dos componentes da leitora iSTAR

Edge e placas conectadas.

Tabela 2-3: Requisitos de alimentação dos componentes e placa

Componentes/Placa Consumo de corrente com 12V CC

iSTAR Edge 400 mA com LCD – sem carga

Placa RM-4a 80 mA sem LCD – sem carga

180 mA com LCD – sem carga

Placa RM-4Eb 125 mA – sem carga

Placa I/8 125 mA – sem carga

Placa R/8 150 mA – sem relés ativos.

Adiciona 20 mA para cada relé ativo

aA placa RM-4 foi avaliada somente pela UL com leitoras da série RM (RM 1,2,3)

bAs placas RM-4E foram avaliadas somente pela UL para uso com o invólucro RM-

DCM-2.

2-6 Guia de instalação e configuração do controlador iSTAR Edge

Requisitos de instalação

Classificação de potência de entrada da leitora iSTAR Edge

A leitora iSTAR Edge possui as seguintes classificações de entrada ao utilizar uma

fonte de alimentação externa:

◼ 12V CC, 3,8 A

◼ 24V CC, 3,1 A

Cargas individuais/totais

◼ Saídas de potência da leitora RS-485: 10,6 – 12,5V CC, 1,5 A máximo cada.

◼ Saídas de potência da leitora Wiegand: 10,6-12,5V CC, 350 mA máximo cada.

◼ Total de todas as saídas de leitora e AUX combinadas (RS-485 e Wiegand) não

excedendo 1,5 A.

◼ Quatro bobinas de relé ativadas (4) = relé de 100mA, 25mA.

◼ Um módulo I/8 – 12V CC, total = 125 mA.

◼ Um módulo R/8 – 12V CC, total = 325 mA (125 mA + 25mA para cada relé ativo

(máximo 4)).

◼ Classificações de contato de relé R/8 – 30V CC com 3A (resistivo)

Guia de instalação e configuração do controlador iSTAR Edge 2-7

Requisitos de instalação

Portas da leitora Wiegand iSTAR Edge

A tabela 2-4 mostra as classificações máximas para portas de leitora direta Wiegand

iSTAR Edge.

Tabela 2-4: Classificação das portas Wiegand

Porta Classificação

Controle de saída da leitora Baixa = 0 V a 0,8 V

(vermelha, verde, amarela, Alta = 4,0 V a 5,25 V

sonorizador) 20 mA máximo

Linhas de dados de entrada Baixa = 0V a 0,8V

da leitora (D0, D1) Alta = 4,0V a 5,25V

Tensão de saída da leitora +12V CC

Corrente da leitora 350 mA máximo por leitora, não excedendo 1,5A

para leitoras e AUXs

A tabela 2-5 mostra a classificação máxima para portas da leitora RM.

Tabela 2-5: Classificação da porta RM

Porta Classificação

Tensão de saída da leitora +12V CC

Corrente da leitora 1,5 A máximo por porta, não excedendo 1,5ª para

leitoras e AUXs.

2-8 Guia de instalação e configuração do controlador iSTAR Edge

Requisitos de instalação

Leitoras Software House

A tabela 2-6 mostra os requisitos de alimentação para leitoras Software House.

Tabela 2-6: Requisitos de alimentação da leitora Software House

Leitora Números de modelos Consumo de corrente com 12V CC

RM com leitora de tecnologia múltipla RM-4000, RM2-4000 300 mA máximo

RM com leitora de tecnologia múltipla e LCD RM2L-4000 300 mA máximo

RM com tarja magnética RM1-MP, RM2-MP 80 mA máximo

RM com tarja magnética e LCD RM2L-MP 180 mA máximo

RM com mullion de tarja magnética RM3-MP 80 mA máximo

RM com Indala de proximidade RM1-P, RM2-PI 80 mA máximo

RM com Indala de proximidade e LCD RM2L-PI 180 mA máximo

RM com HID de proximidade RM1-PH, RM2-PH 250 mA máximo

RM com HID de proximidade e LCD RM2L-PH 250 mA máximo

RM com HID de proximidade mullion RM3-PH 250 mA máximo

RM com Wiegand RM1-W 80 mA máximo

Leitora sem contato de tecnologia múltipla SWH-4000a, SWH-4100a 125 mA

SWH-4200a, SWH-3000a,

SWH-3100a

Leitora de proximidade de formato múltiplo SWH-5000a, SWH-5100a 125 mA

Leitora de SmartCard sem contato SWH-2100a 125 mA

Módulo de relé auxiliar ARM-1a 20 mA (relé ativo)

RM com HID iClass RM-1IC, RM2-IC 300 mA máximo

RM com HID iClass e LCD RM2L-IC 300 mA máximo

a. Na tabela 2-6, a indica leitoras não avaliadas para uso com iSTAR Edge. Todas as outras leitoras na Tabela 2-6 são compatíveis

certificadas UL que podem ser utilizadas coma iSTAR Edge.

Guia de instalação e configuração do controlador iSTAR Edge 2-9

Requisitos de instalação

Leitoras de outros fabricantes

A tabela 2-7 mostra os requisitos de alimentação para leitoras de outros fabricantes.

Tabela 2-7: Requisitos de alimentação para leitoras de outros fabricantes

Leitora Consumo com 12V CC

Série Indala Flex Pass 65 mA

Sensor Eng WR1, WR2 30 mA

HID MiniProx 60 mA

HID ProxPro 100 mA

HID MaxiProx 200 mA

HID iCLASS 100 mA

NOTA As leitoras na tabela 2-7 não foram avaliadas pela UL para uso com a iSTAR Edge.

2-10 Guia de instalação e configuração do controlador iSTAR Edge

Requisitos de instalação

Requisitos de Ethernet

A conexão iSTAR Edge Ethernet é:

◼ Porta Ethernet 1 onboard – suporta conexões Ethernet 10/100Base-T.

Requisitos de cabeamento

A tabela 2-8 mostra os requisitos gerais para uma leitora iSTAR Edge e seus

componentes.

Tabela 2-8: Especificações de cabeamento do equipamento

Sinal De Para No. Belden AWG No. portas Blindado Comprimento Resistência

ou máximo máxima do

equivalente cabo

Comunicação iSTAR Módulos 9841 24 1 Sim (1212 m) 103 ohms

RS-485, dois Edge RM e

fios I/O(E/S)

Alimentação iSTAR Módulos 8442/8461 22/18 1 Não 180 m a 450 Refira-se à

Edge RM e I/O m depende da Nota b

(E/S) AWG

RJ-45 Ethernet iSTAR Hub, Host N/A Cat 5 ou 2 N/A 100 m 8,4 ohms

Edge mais

24

Entrada iSTAR Entrada 8442/8461 22/18 1 Não 606 m 32 ohms

supervisionada Edge ou I8

Requisição Módulo Chave 8442/8461 22/18 1 Não 606 m 32 ohms

para saída iSTAR

(REX ou RTE) Edge ou

RM-4/4E

Contato de Módulo Contato 8442/8461 22/18 1 Não 606 m 32 ohms

porta (DSM) iSTAR

Edge ou

RM-4/4E

Entrada iSTAR Entrada 9462 22 1 Sim 606 m 32 ohms

supervisionada Edge ou I8

(UL)

Notaa

Controle de Módulo RM- ARM-1 9462 22 1 Sim 7,6 m 0,04 ohms

relé 4

Guia de instalação e configuração do controlador iSTAR Edge 2-11

Requisitos de instalação

Sinal De Para No. Belden AWG No. portas Blindado Comprimento Resistência

ou máximo máxima do

equivalente cabo

Dados da Módulo Cabeça de 9942 22 3 Sim 60,96 m 3,2 oms

leitora iSTAR leitura de (22)

Edge ou sinalização

RM-4/4E de 9260 20 91,4 m

proximidade 3,2 ohms

/ Wiegand (20)

Alpha wire 18 152,4 m

5386C 3,2 ohms

(18)

a. Para atender os requisitos UL, utilize cabo de par trançado, blindado, com bitola mínima de 22 AWG, para

pontos de monitoramento, DSMs e REXs. Utilize Belden 9462 ou equivalente.

b. Os cálculos são baseados em uma leitora RM-4 simples com teclado e LCD (250 mA):

Utilizando 22 AWG, distância = 0,0165 ohms / 30 cm

Utilizando 18 AWG, distância = 0,0065 ohms / 30 cm

NOTA O hardware de pânico certificado UL deve ser utilizado para permitir a saída de

emergência de uma área protegida.

NOTA Para produtos certificados UL, as entradas de alarme de roubo devem ser

supervisionadas.

NOTA Para aplicações certificadas UL, as conexões USB não devem ser superiores a 7,5

m a partir dos controladores iSTAR Edge.

2-12 Guia de instalação e configuração do controlador iSTAR Edge

Requisitos de instalação

Requisitos de aterramento

Os requisitos de aterramento são os seguintes:

◼ Assegure-se de que o controlador iSTAR Edge esteja adequadamente conectado

a uma haste de aterramento no gabinete identificada pelo símbolo .)

◼ Assegure-se de que os cabos blindados para as leitoras, entradas, saídas e cabos

AUX estejam conectados à conexão terra mais próxima somente em uma

extremidade do cabo.

◼ Desconecte o cabo terra por último para fornecer a máxima proteção ao

equipamento e ao pessoal.

NOTA Todo o cabeamento deve ser blindado.

Guia de instalação e configuração do controlador iSTAR Edge 2-13

Requisitos de instalação

2-14 Guia de instalação e configuração do controlador iSTAR Edge

Requisitos de instalação

Topologia iSTAR Edge/eX

Este capítulo fornece uma visão da topologia da leitora iSTAR Edge/eX e opções de

configuração.

As configurações da leitora iSTAR Edge e eX variam de acordo com os requisitos

locais. Você deve compreender a topologia da leitora iSTAR Edge e requisitos do

cliente para assegurar o layout, conexões e configuração corretos dos componentes

da leitora iSTAR Edge.

Neste capítulo

⧫ Topologia de rede da leitora iSTAREdge ......................................................... 3-2

⧫ Configuração do cluster .................................................................................... 3-6

⧫ Configurações master único e master alternada .............................................. 3-7

⧫ Manutenção da comunicação do cluster ........................................................ 3-10

⧫ Adição de controladores ao cluster ................................................................ 3-13

⧫ Configuração dos caminhos de comunicação ................................................ 3-14

Guia de instalação e configuração do controlador iSTAR Edge 3-1

Topologia de rede do controlador iSTAR Edge

Topologia de rede do controlador iSTAR Edge

O controlador iSTAR Edge suporta comunicações via redes Ethernet 100Base-T e/ou

10Base-T utilizando o protocolo TCP/IP.

Configurações Lan e Wan

O protocolo TCP/IP transfere dados através de diversas redes. Devido ao fato de os

controladores iSTAREdge utilizarem o protocolo TCP/IP para comunicações via rede,

eles podem estabelecer comunicações entre si mesmo quando os controladores

estiverem localizados em diferentes redes separadamente por outras plataformas de

rede, conforme indicado na Figura 3-1.

Figura 3-1: Amostra de rede iSTAREdge/eX

Host do sistema C•CURE

Switch ou Roteador

Hub

Ethernet

Controladores iSTAR Edge e eX Controladores iSTAR Edge e eX

Portais e Firewalls

As configurações iSTAR Edge/eX fornecem acesso a sistemas C•CURE remotos

sobre firewalls e Transpositores de endereço de rede. Isto se deve ao fato de o

controlador master aceitar automaticamente um endereço IP traduzido se um

endereço for atribuído a partir de um host remoto ou a partir de um Tradutor de

endereço de rede instalado.

3-2 Guia de instalação e configuração do controlador iSTAR Edge

Topologia de rede do controlador iSTAR Edge

As configurações dos controladores iSTAR Edge/eX que aceitam endereços de rede

traduzidos são normalmente gerenciados no local remoto.

Durante a configuração do firewall as portas TCP/IP a seguir devem ser abertas:

◼ 1999

◼ 2001

◼ 2800-2802

◼ 2800-28010

Gerenciamento do endereço local

Embora esta não seja uma exigência, os Gerentes de Sistemas que desejam manter

o gerenciamento de endereço local podem configurar os controladores

iSTAREdge/eX com endereços IP bloqueados. Os endereços IP bloqueados

conservam o endereço iSTAR Edge/eX especificado localmente ou por um servidor

de Protocolo de Configuração de Host Dinâmico local (DHCP). Quando os endereços

IP forem bloqueados, o controlador iSTAR Edge/eX se comunica por meio de portais

utilizando somente o endereço IP configurado: endereços traduzidos não são aceitos.

Antes de bloquear um endereço IP, assegure-se de que ele seja confiável (não sujeito

a tradução) e que possa ser alcançado utilizando a rede local.

Exemplo:

O exemplo exibido na Figura 3-2 na página 3-4 mostra uma configuração

iSTAREdge/eX bloqueada. Para configurar este cluster, o Gerente do Sistema é

encontrado no escritório sucursal:

• Utilize PING para verificar a comunicação com o endereço exposto (traduzido)

a partir do Escritório Corporativo.

• Utilize o ICU para configurar o controlador master e bloquear o endereço

C•CURE exposto.

• Utilize o ICU para configurar os controladores membros e bloquear os

endereços de subrede locais.

Guia de instalação e configuração do controlador iSTAR Edge 3-3

Topologia de rede do controlador iSTAR Edge

Figura 3-2: Exemplo de configuração do controlador iSTAR Edge/eX bloqueados

Membro

[Link]

(exposto)

[Link] Host

(bloqueado) C•CURE

iSTAR

Master Portal

[Link] Portal

Firewall / Firewall /

(local) NAT

NAT

Membro

Escritório sucursal Escritório corporativo

Ferramentas de gerenciamento do endereço IP

O controlador iSTAR Edge/eX podem ser configurados para aceitar endereços IP e

nomes de dispositivos entre um dos seguintes:

◼ DHCP local

◼ Windows Internet Naming Service (WINS) (Serviço de Nomeação de Internet

Windows)

◼ Servidores Domain Name System (DNS) (Sistema de Nome de Domínio)

Os servidores DHCP simplificam o gerenciamento do endereço IP distribuindo

automaticamente um endereço IP a clientes quando transmitem ao servidor DHCP.

Os servidores DHCP tipicamente gerenciam um determinado número de endereços

IP. Servidores WINS e DNS complementam a atribuição do endereço DHCP

fornecendo o mapeamento nome-para-endereço IP.

3-4 Guia de instalação e configuração do controlador iSTAR Edge

Topologia de rede do controlador iSTAR Edge

Utilização do NetBIOS e nomes de domínio completamente qualificados

Configuração pela os endereços IP são submetidos a mudanças (endereços DHCP

arrendados, por exemplo) podem ser conectadas ao sistema C•CURE utilizando

NetBIOS ou nome de domínio completamente qualificado (FQDN). A configuração

deve conter um servidor WINS ou DNS, para a resolução do nome/endereço.

Se você não estiver utilizando o DHCP, utilize o ICU para configurar NetBIOS e

FQDNs. Se você especificar um nome NetBIOS ou FQDN para um host C•CURE,

deverá também utilizar o ICU para fornecer os endereços IP do servidor DNS ou

WINS.

Guia de instalação e configuração do controlador iSTAR Edge 3-5

Topologia de rede do controlador iSTAR Edge

Configuração do cluster

Os controladores iSTAR Edge/eX são organizados para comunicações de rede em

grupos lógicos, definidos pelo usuário, denominados clusters. Os clusters contêm um

ou mais controladores iSTAR Edge/eX. Um host pode ser conectado a vários clusters.

Esta seção descreve os elementos chaves de um cluster iSTAR Edge/eX.

NOTA

Para produtos certificados UL, todos os controladores e equipamentos de rede em

um cluster devem ser certificados UL.

Configuração de master e membro

Cada cluster possui um controlador que atua como o master; qualquer outro

controlador no cluster é um cluster membro. O master gerencia todas as

comunicações entre o cluster e um computador host C•CURE.

Os clusters membros podem se comunicar utilizando o master, em uma rede

Ethernet. Os clusters membros não podem se comunicar diretamente. Na figura 3-3,

o diagrama à esquerda mostra como o cluster membro A se comunica com o host

utilizando o master. O diagrama à direita mostra como o cluster membro A se

comunica com o cluster membro B utilizando o master.

Figura 3-3: Comunicações do cluster membro

Cluster membro A para o host Cluster membro A para o membro B

Rede

Cluster membro B Cluster membro B

Cluster membro A Cluster membro A

3-6 Guia de instalação e configuração do controlador iSTAR Edge

Configuração do master único e master alternado

Configurações do master único e master alternado

Para assegurar a conexão contínua, o cluster iSTAR Edge/eX pode se comunicar

com C•CURE por meio de:

◼ Um caminho primário e secundário opcional configurado em um controlador

master único (somente iSTAR eX).

◼ Um caminho primário em um controlador master e um caminho secundário

opcional em um controlador alternado. (iSTAR eX ou Edge.)

A figura 3-4 apresenta as comunicações primária e secundária utilizando um master

único (no lado esquerdo do diagrama) e um master alternado (no lado direito do

diagrama).

Figura 3-4: Configurações do master único e alternado

Configuração do master único Configuração do master alternado

Primário Secundário (veja a nota) Primário Secundário

Master

alternado

NOTA O controlador iSTAR Edge possui somente uma conexão Ethernet. Se um iSTAR

Edge for o master, não há nenhuma conexão de comunicações secundária.

NOTA

Para produtos certificados UL, UL avaliou somente o caminho de comunicações

primário.

Guia de instalação e configuração do controlador iSTAR Edge 3-7

Configurações do master único e master alternado

Caminho de comunicações primário

O caminho primário é o primeiro caminho de comunicação que os clusters utilizam

para estabelecer a comunicação com o host. O master é o único controlador em um

cluster que transmite mensagens entre o host e o cluster membros.

Os membros do cluster não se comunicam com o host diretamente; eles se

comunicam com o host através do master. As conexões são estabelecidas na

seguinte ordem de baixo para cima:

◼ Os membros do cluster são responsáveis pelo estabelecimento das conexões com

o master.

◼ O master é responsável pelo estabelecimento de uma conexão com o host.

Os membros do cluster são conectados ao master somente por meio de uma

conexão de rede 10/100Base-T.

A Figura 3-5 mostra o caminho primário para o membro A do cluster.

Figura 3-5: Caminho primário

Rede

Membro B do

Membro A do cluster

cluster

3-8 Guia de instalação e configuração do controlador iSTAR Edge

Configuração do master único e master alternado

Caminho de comunicações secundário

Um caminho secundário é o caminho de comunicações do host utilizado por um

cluster se uma falha de comunicação ocorrer no caminho primário ou se o controlador

master falhar. A Figura 3-5 na página 3-8 mostra as opções de configuração para as

comunicações primária e secundária.

A figura 3-6 mostra dois exemplos de comunicações secundárias:

◼ Um caminho secundário em uma configuração de master único utilizando duas

conexões de rede (no lado esquerdo do diagrama).

◼ Um caminho secundário no master alternado (no lado direito do diagrama). As

configurações que utilizam um master alternado devem ser conectadas ao host

utilizando Ethernet 10/100Base-T nos caminhos primário e secundário.

Figura 3-6: Caminho secundário

Rede Rede

Primário Primário Secundário

Secundário

(veja

a nota)

Membro Master

Membro alternado

NOTA O controlador iSTAR Edge possui somente uma conexão ethernet. Se um

controlador iSTAR Edge for o master, não há nenhuma conexão de comunicações

secundária.

Guia de instalação e configuração do controlador iSTAR Edge 3-9

Manutenção da comunicação do cluster

Manutenção da comunicação do cluster

A manutenção das comunicações do cluster envolve o estabelecimento e

manutenção das conexões utilizando o caminho de comunicações primário ou o

caminho de comunicações secundário (opcional). Se a conexão primária for perdida,

o caminho de comunicação secundário será utilizado para restabelecer as

comunicações do cluster.

Configurações do master único

Se uma configuração com um master único perder sua conexão com o host, como

indicado na figura 3-7:

◼ Os membros do cluster continuam a se comunicar com o master.

◼ O master continua a transmitir as mensagens dos membros do cluster para o host.

◼ O master utiliza o caminho secundário para se comunicar com o host.

Exemplo:

Se o caminho secundário for uma conexão de rede alternada entre o master e host, o

master utiliza a rede alternada para se comunicar com o host.

Figura 3-7: Falha de comunicação com Configuração de master único

Falha de rede

Membro

Membro

3-10 Guia de instalação e configuração do controlador iSTAR Edge

Manutenção da comunicação do cluster

Configuração do master alternado

Se o master perder sua conexão de rede com o host, ou se o hardware do master

falhar, um caminho secundário pode conectar um master alternado e o host (Figura 3-

8).

O que segue descreve a sequência de eventos:

◼ O master alternado estabelece uma conexão com o host por meio do caminho

secundário.

◼ Os membros do cluster estabelecem conexões com o master alternado via rede.

◼ O master alternado envia mensagens dos membros do cluster para o host e

também envia mensagens de membro para membro.

Figura 3-8: Falha de comunicação com a configuração do master alternado

Rede

Falha do

caminho primário

Master alternado

Membro do

cluster

Guia de instalação e configuração do controlador iSTAR Edge 3-11

Manutenção da comunicação do cluster

Comunicação entre membros e master

Se um membro do cluster perder sua conexão com o master e o caminho secundário

for uma conexão entre o host e um master alternado (Figura 3-9):

◼ O membro do cluster é conectado diretamente ao master alternado.

◼ O master alternado transmite as mensagens dos membros do cluster para o host.

Figura 3-9: Restabelecimento das conexões durante falhas de comunicação

Rede

Falha do

caminho primário

Master alternado

Membro do cluster

3-12 Guia de instalação e configuração do controlador iSTAR Edge

Manutenção da comunicação do cluster

Adição de controladores ao cluster

Siga estas diretrizes quando adicionar controladores iSTAR Edge/eX a um cluster.

◼ Um controlador deve ser atribuído a um cluster antes que o controlador possa se

comunicar com o host, master ou outros controladores.

Utilize uma janela Cluster no aplicativo de administração do sistema C•CURE para

adicionar controladores a um cluster. Quando adicionado a um cluster, o

controlador se torna um membro do cluster.

◼ Um controlador pode abrigar um cluster. Você pode configurar um controlador