Escolar Documentos

Profissional Documentos

Cultura Documentos

Anais Enacomp

Enviado por

Anderson Dourado SisnandoDireitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Anais Enacomp

Enviado por

Anderson Dourado SisnandoDireitos autorais:

Formatos disponíveis

Ficha catalogrfica

EnAComp, X Encont r o Anual de Comput ao

Anai s do X Encont r o Anual de Comput ao EnAComp

2013 / Luanna Lopes Lobat o e Thi ago J abur Bi t t ar -

Or gani zador es. - - Cat al o, 2013.

410 p.

Anai s cont endo t r abal hos compl et os e r esumi dos,

2013, mar o.

1. Comput ao. 2. I nf or mt i ca. 3. Ci nci a da

Comput ao. I . Lobat o, Luanna Lopes e Bi t t ar , Thi ago

J abur . or gani zador es. Aut or col et i vo ( aut or es de cada

t r abal ho i ndi cados) .

E56a

i

Comisso Organizadora

Coordenao

Profa. Dra. Luanna Lopes Lobato

Vice-Coordenao

Prof. Dr. Thiago J abur Bittar

Secretrio

Humberto Lidio Antonelli

Apoio

Prof. Acrisio J os do Nascimento J nior

Alunos

Anelisa Pereira da Silva

Csar Augusto Verosa Mariano

Cleriston Aparecido Dantas

Danilo Martins Silvrio Cardoso

Diego Martins de Almeida

Elizabeth Cristina Nascimento Fortunato

Fernanda Bontempo Faria

Humberto Lidio Antonelli

Iohan Gonalves Vargas

Lorena Aparecida Rezende

Lucas ngelo da Silveira

Luiz Gustavo Dias

Nilton Mendes de Souza

Paulo Henrique Ferreira Fontoura J unior

Thiago de Almeida Bastos

Victor Portilho

ii

Comisso Cientfica

Alexsandro Santos Soares (UFU/FC Uberlndia/MG)

Carla Ilane Moreira Bezerra (UFC Quixad/CE)

Celso Augusto Raposo Lisboa Brennand (UFRPE/DCC Serra Talhada/PE)

Ciro Meneses Santos (UFVJ M Teofilo Otoni/MG)

Crescencio Rodrigues Lima Neto (IFBA/Info Vitria da Conquista/BA)

Cristiane Akemi Yagunuma (UFSCar/DC So Carlos/SP)

Cristiane de Ftima dos Santos Cardoso (IFGO Uruta/GO)

Dalton Matsuo Tavares (UFG/DCC Catalo/GO)

Daniele Santini J acinto (USP/IFSC So Carlos/SP)

Elias Adriano Nogueira da Silva (USP/ICMC So Carlos/SP)

Ednaldo Dilorenzo de Souza Filho (Dataprev Recife/PE)

Felipe Domingos da Cunha (UFMG/DCC Belo Horizonte/MG)

Fernando Antnio Asevedo Nbrega (USP/ICMC So Carlos/SP)

Gleibson Rodrigo Silva de Oliveira (UFPE/CIn Recife/PE)

Glucya Carreiro Boechat (UNICAMP Campinas/SP)

Henrique Emanuel Mostaert Reblo (UFPE/CIn Recife/PE)

Hugo Sica de Andrade (UFBA/DCC Salvador/BA)

Iuri Santos Souza (RiSE Salvador/BA)

Ivan do Carmo Machado (UFBA/DCC Salvador/BA)

Ivan Sedin (UFG/DCC - Catalo/GO)

Ivonei Freitas da Silva (UNIOESTE/DCC Cascavel/PR)

J eneffer Cristine Ferreira (UFRPE Recife/PE)

J oo Guilherme Maia de Menezes (UFMG/DCC Belo Horizonte/MG)

J oel da Silva (UFSM/CAFW Santa Maria/RS)

J onatas Bastos (IFBA/Info Irec/BA)

J os J orge Lima Dias J unior (UFPB/DCE Rio Tinto/PB)

J uliana de Albuquerque Gonalves Saraiva (UFRPE/UAG Garanhuns/PE)

Larissa Rocha Soares (UFBA/DCC Salvador/BA)

Leandro Agostini do Amaral (USP/ICMC So Carlos/SP)

Luanna Lopes Lobato (UFG/DCC Catalo/GO)

Marcelo Gabriel Almiron (UFMG/DCC Belo Horizonte/MG | UNIGE, CUI, Genebra)

Mrcio Antnio Duarte (UFG/DCC Catalo/GO)

Mrcio de Souza Dias (UFG/DCC Catalo/GO)

Marcos Antnio de Matos Laia (USP/ICMC So Carlos/SP)

Maria Isabel Oliveira (UFBA/IF Salvador/BA)

Mehran Misaghi (Sociesc - J oinville/SC)

Muriel de Souza Godoi (UTFPR Apucarana/PR)

Ndia Flix Felipe da Silva (USP/ICMC So Carlos/SP)

Rafael de Amorim Silva (UFAL/IC Macei/AL)

iii

Raphael Pereira de Oliveira (UFBA/DCC Salvador/BA)

Rhavy Maia Guedes (IFPB/DE Campina Grande/PB)

Renata Maria de Souza (CESAR Recife/PE)

Renato Lima Novais (IFBA Santo Amaro/BA)

Robson Eduardo de Grande (University of Ottawa Canad)

Roberto Mendes Finzi Neto (UFU/FEMEC - Uberlndia)

Roberto Rigolin Ferreira Lopes (USP/ICMC So Carlos/SP)

Rodrigo Rocha Gomes e Souza (UFBA/DCC Salvador/BA)

Selma Terezinha Milagre (FEE/UFU Uberlndia/MG)

Srgio Francisco da Silva (UFG Catalo/GO)

Srgio Francisco Tavares de Oliveira Mendona (UFRPE Garanhuns/PE)

Simone da Silva Amorim (UFBA/DCC Salvador/BA)

Stella J acyszyn Bachega (UFG Catalo/GO)

Tssio Ferreira Vale (RiSE Salvador/BA)

Thiago Souto Mendes (IFBA Campus Santo Amaro/BA)

Thiago J abur Bittar (UFG/DCC Catalo/GO)

Thiago Henrique Burgos de Oliveira (Fraunhofer/IESE Alemanha)

Ulysses Roberto Chaves Vitor (UFPE/DEE Recife/PE)

Valdirene Fontanette (Itera So Carlos/SP)

Yguarat C. Cavalcanti (SERPRO Florianpolis/SC)

Wesley Barbosa Thereza (UNEMAT/DC Mato Grosso)

Wylliams Barbosa Santos (UFRPE Recife/PE)

iv

Entidades Envolvidas

Realizao

Departamento de Cincia da Computao (DCC)

Universidade Federal de Gois (UFG)

Apoio

Sociedade Brasileira de Computao (SBC)

Grupo ReseArch

Suporte

CAPES - Coordenao de Aperfeioamento de Pessoal de Nvel Superior

FAPEG - Fundao de Amparo Pesquisa do Estado de Gois

v

Prefcio

Este livro de Anais contm os artigos aceitos para apresentao no X Encontro Anual de

Computao EnAComp 2013, realizado na Universidade Federal de Gois (UFG), campus Catalo,

durante os dias 12 a 15 de maro de 2013.

O EnAComp um evento que tem por objetivo reunir acadmicos e profissionais envolvidos com a

Computao e reas afins, proporcionando a troca de conhecimento, experincias e apresentando as

novas perspectivas referentes Computao, assim como facilitando a discusso de inovaes

tecnolgicas.

O tema deste ano Computao, da teoria prtica. A ideia que envolveu a escolha deste tema

est calcada na necessidade de aproximarmos sempre as teorias ensinadas na universidade prtica

implementada nas indstrias, uma vez que os alunos devem ser preparados para atuar na academia e

no mercado de trabalho.

A Comisso Cientfica do EnAComp 2013 formada por um grupo multidisciplinar de especialistas

relacionados Computao, constitudo por mais de 60 pesquisadores, de diferentes instituies e

empresas do pas, aos quais foi atribudo a responsabilidade de avaliar, em um processo de reviso as

cegas, os trabalhos para cada uma das reas de interesse relacionadas ao evento.

No EnAComp 2013 foram recebidos cerca de 130 trabalhos, em forma de artigos completos e

psteres, sobre pesquisas que tem sido desenvolvidas na academia e na indstria. Destes, 57 artigos

foram aceitos para publicao, sendo 35 orais e 22 psteres. A publicao dos anais disponibilizada

em formato eletrnico (na Internet e em CD), com o nmero de ISSN 2178-6992.

Agradecemos a todos que, direta ou indiretamente, tem colaborado positivamente para a realizao

do EnAComp 2013 (alunos envolvidos na comisso organizadora, palestrantes, autores, comit

cientfico, patrocinadores, instituies e familiares). Fizemos nosso melhor para oferecer um

interessante encontro, bem como para proporcionar aos participantes timos dias durante a estadia

em Catalo, GO.

Catalo, 12 de maro de 2013.

Coordenao do X EnAComp 2013

Profa. Dra. Luanna Lopes Lobato

Prof. Dr. Thiago J abur Bittar

vi

Sumrio

Reflexes sobre Sntese Automtica de Sistemas de Informao Temporais atravs de Modelos .. 1

Avaliao de Desempenho de Reconhecimento Automtico de Faces Utilizando as Tcnicas

de Anlise de Componentes Principais e de Fisherfaces ........................................................... 9

Anlise de Segurana da Camada de Notificao do SparkleShare ............................................. 17

Estimao do Tempo Mdio de Resposta do Servidor emPlataformas de Ensino a Distncia

do Tipo Cliente-Servidor Utilizando Modelo Baseado emTeoria de Filas ............................. 25

Acesso Remoto a Redes de Sensores SemFio Usando VPN.......................................................... 33

O Uso da Tecnologia de Informao emSala de Aula: UmEstudo de Caso ................................ 41

Monitoramento de Paisagens Urbanas comRedes de Sensores para Auxlio a Deciso em

Gesto Participativa ................................................................................................................. 49

Simulao baseada emautmatos celulares para a evacuao emergencial de pedestres em

ambientes comgeometria complexa ......................................................................................... 57

Uma abordagemde cdigo nico para aplicaes independentes de provedor de bases de

dados relacionais ...................................................................................................................... 65

Metodologia de anlise para migrao de sistemas de mdio e grande portes para a nuvemno

modelo SaaS ............................................................................................................................. 73

Utilizao de dispositivos mveis para o monitoramento e controle de transdutores

inteligentes aplicados na automao residencial ..................................................................... 81

Desempenho do Uso de Vises nas Consultas emDiferentes Servidores de Banco de Dados

Relacionais ............................................................................................................................... 89

Ambiente Virtual de Cenrio Urbano para Simulao Multiagentes - Experincia do Projeto

ADGEPA ................................................................................................................................... 97

FlexTest UmFramework Flexvel para a Automao de Testes .............................................. 105

Convoluo como Caso de Estudo para Formalizao emPVS da Correo Funcional de

Implementaes emFPGA's ................................................................................................... 113

Mecanismo de Controle de Fluxo Aplicado na Transmisso de Vdeo no Sistema LTE ............. 121

Aplicao de Processamento Paralelo emmtodo iterativo para soluo de sistemas lineares 129

EmDireo a uma Ferramenta de Suporte a Reviso Sistemtica de Literatura ....................... 137

Construo de uma Base de Dados para Auxiliar a Avaliao de Sistemas de Deteco de

Intrusos emuma Rede IEEE 802.11 comCriptografia WEP, WPA e WPA2 Habilitada ....... 145

Aplicativo classificador de imagens de notas de real para plataforma Android ........................ 152

Aplicao para dispositivos mveis utilizando tecnologias interativas: A Realidade Virtual e

Aumentada aplicada ao estudo da anatomia humana ............................................................ 160

Aplicao de ferramentas automatizadas para gerao de formulrios Web acessveis ............ 168

vii

Otimizao das Bandas Fotnicas Proibidas Absolutas de Cristais Fotnicos Anisotrpicos

Bidimensionais utilizando Sistemas Imunolgicos Artificiais ................................................ 176

SEDOR - Sistema Especialista para Diagnstico Odontolgico baseado emRadiografias ....... 184

Avaliao do Desempenho de Esquemas de Cruzamento em Algoritmos Genticos na

Otimizao de Bandas Proibidas emCristais Fotnicos ....................................................... 192

Avaliao da Usabilidade emSistemas de Gerenciamento de Biblioteca: Software SIGA e

SophiA ..................................................................................................................................... 200

Padres e diretrizes arquiteturais para escalabilidade ............................................................... 208

Otimizao de circuitos usando Simulated Annealing ................................................................ 216

Consideraes sobre umdesenvolvimento acessvel por meio do registro de Design Rationale 222

Autenticao Biomtrica emRedes de Telecomunicao Aeronutica ....................................... 230

Reconfigurao de Redes de Distribuio de Energia Eltrica Utilizando Metaheurstica

Colnia de Formigas Modificado ........................................................................................... 238

Uma proposta de desenvolvimento de umsistema de software para apoio ao gerenciamento de

doenas relacionadas Leishmaniose ................................................................................... 246

Umbreve estudo sobre Gerenciamento de Riscos emProjetos de Software no Brasil ............... 252

Concepo de uma Ferramenta Parser para Extrao de dados do metamodelo ECore ........... 260

Aplicando Padres de Seleo no Ensino de Programao de Computadores para Estudantes

do Primeiro Ano do Ensino Mdio Integrado ........................................................................ 268

Modelagem de Vdeo MPEG-4 Utilizando Cascata Multifractal com Multiplicadores

Autorregressivos ..................................................................................................................... 276

Caracterizao de QoS para Contedo Multimdia emRede VPN utilizando Rede Neural MLP284

A TI como uma Ferramenta de Gesto Estratgica nas Operaes de Uma Empresa do Setor

de Logstica............................................................................................................................. 290

Os desafios para a mobilizao de aplicaes baseadas emplataforma Web ............................ 294

Lgica para Semforo Inteligente Baseado na Minerao de Dados por Algoritmo Gentico

Transgnico ............................................................................................................................ 301

Motor de inferncias emplataforma OSGi .................................................................................. 309

UmSistema para Visualizao Tridimensional das Mamas a partir da Curva do Limite

Inferior Frontal das Mamas ................................................................................................... 313

Deteco, caracterizao e recuperao de faces ...................................................................... 317

Estudo de Caso Usando o Framework Robot Operating System(ROS) ..................................... 324

Desenvolvimento de umSimulador para o Treinamento de Operaes para Profissionais do

Setor Eltrico .......................................................................................................................... 332

Construo de Software capaz de traar o Perfil Nutricional e Antropomtrico dos estudantes

no IFPB campus Campina Grande ......................................................................................... 337

Estudo de Caso Usando a Plataforma MicrosoftRobotics Developer Studio (RDS)............... 341

viii

Estudo de Caso Usando o Framework LeJ OS ............................................................................. 349

Preditor de nmeros para lotofcil: uma abordagemusando algoritmos evolutivos ................. 357

Interdisciplinaridades entre Pesquisa Operacional e Cincia da Computao .......................... 363

OpenNI e suas Aplicaes ........................................................................................................... 371

SELECTRESS Sistema Web aplicado ao melhoramento gentico vegetal para resistncia a

fatores ambientais estressantes .............................................................................................. 379

ModelagemMultifractal BetaMWM Adaptativa para Trfego de Redes de Computadores ....... 383

UmSistema Mvel de Compras Rpido e Seguro via QR Code e Vitrine Virtual....................... 391

Resoluo de PPLs atravs dos mtodos Simplex e Simplex emDuas Fases ............................. 395

Gerenciamento de melhorias de informaes utilizando Data Warehouse ................................. 399

Application programming interface Library para Algoritmo Gentico com Operador

Transgnico ............................................................................................................................ 407

Reex oes sobre Sntese Autom atica de Sistemas de Informac ao

Temporais atrav es de Modelos

Valdemar Vicente Graciano Neto

1

Instituto Federal de Educac ao, Ci encia e Tecnologia de Goi as (IFG) - C ampus Formosa

Rua 64, esq. c/ Rua 11, s/n, Expans ao Parque Lago 73.813-816. Formosa - GO Brasil

vgracianoneto@gmail.com

Resumo. Software de Sistemas de Informac ao (SI) naturalmente precisam ar-

mazenar informac oes temporais. Para tanto, e necess ario que o banco de dados

seja do tipo temporal. Entretanto, os sistemas gerenciadores de banco de da-

dos modernos d ao suporte a apenas poucos tipos de aspectos temporais. Em

virtude disso, e comumente necess ario um componente de software que admi-

nistre a temporalidade do software de SI e a temporalidade do pr oprio banco

de dados. Este artigo apresenta reex oes e decis oes de projeto que servir ao

de insumo para conceber uma arquitetura dirigida por modelos para sntese

autom atica de SI com suporte a temporalidade.

1. Introduc ao

O desenvolvimento de software de Sistemas de Informac ao (SI) mant em-se ainda como

uma atividade cara e complexa. Grandes esforcos s ao demandados em todos os est agios

do processo de desenvolvimento para lidar com a qualidade dos requisitos do cliente

dentro de orcamentos e prazos reduzidos.

Uma complexidade not avel com a qual e preciso lidar e o tratamento de aspectos

temporais em SI. Ela surge naturalmente em v arias categorias de software de SI e consiste

na necessidade de manter informac oes que s ao alteradas ao longo do tempo.

SI s ao naturalmente associados a Bancos de Dados (BD) e os Sistemas Gerenci-

adores de Banco de Dados (SGBD) modernos oferecem poucos recursos para tratamento

de temporalidade. Georg concluiu, a partir de um estudo conduzido sobre temporali-

dade nos SGBD Objeto-Relacionais Oracle e PostgreSQL, que, apesar de n ao impedir a

aplicac ao de temporalidade em BD, essas tecnologias n ao d ao o suporte necess ario para

faz e-lo de forma transparente e eciente [de Castro Georg 2010].

O Desenvolvimento de Software Dirigido por Modelos (DSDM)

[Stahl et al. 2006] e uma forma de lidar com as complexidades do processo de de-

senvolvimento de SI ao substituir o c odigo-fonte por modelos abstratos que representam

especicac oes em alto-nvel de abstrac ao.

O c odigo e gerado automaticamente a partir dos modelos de modo que o c odigo

n ao demande manipulac ao direta, atividade onerosa e propensa a erros.

Este artigo apresenta resultados preliminares, reex oes e decis oes de projeto que

servir ao de insumo para conceber uma arquitetura dirigida por modelos para gerac ao au-

tom atica de aspectos de ger encia de temporalidade em projetos de desenvolvimento de

software de SI. Para tratar deste tema, a Sec ao 2 discute o embasamento te orico desta

X Encontro Anual de Computao - EnAComp 2013

1

pesquisa; a Sec ao 3 discute decis oes de projeto para arquitetura de uma ferramenta de

transformac ao de modelos para sntese de SI temporal; e a Sec ao 4 apresenta as con-

clus oes e trabalhos futuros.

2. Embasamento Te orico

Esta sec ao apresenta os pilares te oricos sobre os quais esta pesquisa se apoia.

2.1. Temporalidade em SI e BD

Sistemas de Informac ao (SI) de grande porte s ao inerentemente temporais. Isto e, necessi-

tam tratar a evoluc ao sofrida pelos dados e guardar o hist orico de modicac oes ocorridas.

Como as informac oes de um SI s ao comumente gravadas em um Banco de Dados,

e necess ario prover modos de tratar a temporalidade em nvel de aplicac ao, uma vez que

os Sistemas Gerenciadores de Banco de Dados (SBGD) modernos n ao d ao vasto suporte

ao tratamento de temporalidade [de Castro Georg 2010].

Bancos de Dados (BD) convencionais representam objetos do mundo real em

um unico momento do tempo, o atual. BD temporais, por sua vez, permitem que se

pesquise por estados anteriores (passado) ou posteriores (futuro), utilizando uma lin-

guagem de consulta temporal. Por estado futuro deve-se entender que a informac ao j a

est a presente no banco de dados mas somente ser a v alida a partir de um instante futuro

[de Castro Georg 2010], como quando um d ebito em uma conta ocorre num nal de sem-

ana, mas s o sera efetivado no primeiro dia util seguinte.

Para tanto, porc oes de c odigo s ao acrescidas ` a arquitetura do SI bem como ao

c odigo de manipulac oes de dados do BD (stored procedures) para gerenciar a temporali-

dade do SI.

Um modelo de dados convencional de BD apresenta apenas duas dimens oes: re-

gistro (tupla) e campo. Neste caso, a mudanca de qualquer valor de inst ancia implica na

perda do valor anterior do campo no qual o dado foi modicado.

Os modelos temporais acrescentam uma terceira dimens ao: o tempo. Esta di-

mens ao atribui uma informac ao temporal a cada valor. Desta forma, a mudanca de qual-

quer valor n ao inutiliza o valor anterior.

Em aplicac oes de BD utiliza-se diversos tipos de dados temporais com diferentes

graus de precis ao. Para tanto, em BD temporais estabelece-se os conceitos de tempo de

validade e tempo de transac ao.

Tempo v alido (ou de validade) e o tempo em que o valor associado a ele e v alido

no mundo real.

E um valor que e explicitamente informado pelo usu ario. Ou seja, o

usu ario tem total controle sobre o tempo de validade de uma informac ao. Isso demanda o

acr escimo de dois campos a cada tabela: TVI e TVF que representam, respectivamente, o

tempo v alido inicial e o tempo v alido nal.

Tempo de transac ao indica o instante em que os valores foram efetivados no BDT.

A informac ao associada ao tempo de transac ao ser a v alida (atual no banco de dados)

enquanto n ao for excluda logicamente. Este tipo de informac ao temporal e inacessvel ao

usu ario, pois e gerada e gerenciada pelo SGBD. Consequentemente, o tempo de transac ao

X Encontro Anual de Computao - EnAComp 2013

2

n ao pode ser posterior ao tempo atual do sistema. Um exemplo de controle de tempo de

transac ao e o uso do tipo de dados TIMESTAMP em logs de operac oes do SGBD.

Tanto em BD de tempo de transac ao quanto em BD de tempo v alido, uma

alterac ao gera exatamente uma nova tupla.

Logo, em virtude de uma quantidade elevada de tuplas em uma mesma tabela e

devido ao fato de que nem todas elas representam dados v alidos no momento presente,

e necess ario ltrar os dados todas as vezes que else s ao disponibilizados para o usu ario.

Assim, e necess ario gerar funcionalidades de software que gerenciem tanto a alterac ao

dos dados no banco de dados de modo a possibilitar a atualizac ao dos dados temporais

quanto a leitura dos dados em virtude de consultas realizadas a estes tipos especiais de

BD.

Em virtude da necessidade de gerar c odigo manualmente e acrescent a-lo na

arquitetura do SI (algo repetitivo e propenso a erros), vislumbrou-se a aplicac ao de

princpios de Desenvolvimento de Software Dirigido por Modelos (DSDM) para a

gerac ao destas porc oes de software a partir de modelos em alto-nvel de abstrac ao, tema

discutido na pr oxima sec ao.

2.2. Desenvolvimento de Software Dirigido por Modelos

Existem modelos especcos para cada fase do processo de desenvolvimento de software.

O modelo de requisitos e usado como entrada para discuss ao e produc ao de modelos de

projeto e arquitetura. Estes modelos s ao levados em considerac ao para a estruturac ao do

c odigo-fonte e o c odigo-fonte e o insumo para especicac ao de casos de teste. O processo

de desenvolvimento de software resume-se a uma s erie de transformac oes entre modelos

conduzidas majoritariamente de modo manual [Graciano Neto et al. 2010].

DSDM quebra esse paradigma por automatizar este processo de transformac ao.

O objetivo deste novo modelo prescritivo de processo de desenvolvimento de software e

elevar o nvel de abstrac ao na produc ao de software trazendo ganhos como gerac ao au-

tom atica de c odigo, produtividade, manutenibilidade, portabilidade, reusabilidade e ras-

treabilidade [Kleppe et al. 2003, Miller and Mukerji 2003, Graciano Neto et al. 2010].

Para tanto e necess ario um software transformador de modelos e uma denic ao de

transformac ao - um conjunto de regras que especicam como um modelo de origem pode

ser transformado em um modelo destino (c odigo-fonte) [Kleppe et al. 2003]. Estas regras

ou denic oes de transformac ao devem ser plug aveis ` a ferramenta de transformac ao.

Para tornar a automac ao uma realidade, os modelos precisam ter um signicado

bem denido [Mellor et al. 2003]. Uma forma de prover tal signicado e criar metamo-

delos, ou seja, modelos que fazem asserc oes sobre o que pode ser expresso em outros

modelos [Seidewitz 2003]. Al em disso, eles proveem sintaxe e sem antica denidas para

os modelos produzidos a partir deles.

A especicac ao MDA (Model-Driven Architect) - especicac ao seminal do OMG

para guiar a produc ao de software segundo DSDM - n ao apresenta propostas arquitetu-

rais para as ferramentas de transformac ao dirigidas por modelos. Logo, cada iniciativa

implementa a transformac ao de uma forma diferente.

A MDA prop oe que um Modelo Independente de Plataforma (Plataform Inde-

X Encontro Anual de Computao - EnAComp 2013

3

pendent Model - PIM) - como um modelo de domnio - seja usado como entrada para

uma ferramenta de transformac ao para produzir automaticamente um Modelo Especco

de Plataforma (Plataform Specic Model - PSM) - como um modelo arquitetural ou de

projeto, ou c odigo-fonte.

A pr oxima sec ao mostra como estas ideias se relacionam para estabelecer uma

arquitetura de uma ferramenta capaz de sintetizar software de SI com suporte ` a tempora-

lidade.

3. Decis oes de Projeto para a Ferramenta de Sntese de SI

Os modelos utilizados para gerar software de SI representam, em geral, os tr es princi-

pais aspectos de um SI: domnio, interac ao e processo de neg ocio [da Costa et al. 2010,

Loja et al. 2010, de Oliveira et al. 2011]. O domnio, entretanto, permite gerar um SI

completo uma vez que, a partir dele, e possvel gerar o BD, os objetos de neg ocio, as

funcionalidades CRUD (Criar, Ler, Atualizar e Deletar) de persist encia, e as telas para

interac ao [Almeida et al. 2009].

Logo, pela suci encia do modelo de domnio como modelo de origem, por de-

cis ao de projeto, optou-se por utilizar apenas este modelo como modelo de entrada para

a criac ao de um SI completo temporal. Da Costa et al. apresentaram um metamodelo

para gerac ao autom atica de Sistemas de Informac ao Empresariais [da Costa et al. 2010].

Este metamodelo foi ampliado e estendido para acrescentar caractersticas de domnio

que s ao necess arias para a gerac ao de um SI completo. Esta extens ao e apresentada em

[Graciano Neto 2012] mas n ao e reproduzida aqui por quest oes de espaco.

Para a sntese de um SI com caractersticas temporais atrav es de um processo de

DSDM, foram tomadas as seguintes decis oes de projeto:

1. O SI temporal (e consequentemente o BD) gerado ser a dotado de tempo de

validade e tempo de transac ao;

2. O padr ao arquitetural adotado para o SI temporal gerado e o de Camadas

[Fowler 2002];

3. Todos os elementos do metamodelo de origem(metadados e respectivos atrib-

utos) ser ao dotados de tempo inicial e nal de validade e transac ao. Isso im-

plica na adic ao de quatro campos ` as tabelas geradas a partir de cada um destes

metadados;

4. O metamodelo de domnio (origem) a partir do qual deriva-se o modelo de

domnio de origem e especicado em XML. [Graciano Neto 2012] mostra uma

vers ao XML completa do metamodelo. Um trecho deste metamodelo instanciado

e mostrado ` a frente;

5. O paradigma de gerac ao do SI temporal e o preenchimento de template de

c odigo [Wittman 2010]. Isto e, a partir da denic ao XML do modelo de entrada,

s ao extradas as informac oes para preencher templates de c odigo que integrar ao

o SI temporal nal. Os scripts de gerac ao do BD temporal, as funcionalida-

des de ger encia de temporalidade, e o CRUD da aplicac ao s ao gerados atrav es

do preenchimento de templates de c odigo. A gerac ao da interface e feita sob

o paradigma IF-ELSE [Ma and Yang 2010, Graciano Neto and de Oliveira 2011],

isto e, para cada tipo de dado de entrada, um tipo especco de elemento gr aco

de interac ao e gerado (r otulo, campo de texto, etc.);

X Encontro Anual de Computao - EnAComp 2013

4

6. A temporalidade e inserida na ferramenta de transformac ao, n ao no meta-

modelo de origem. Temporalidade em SI n ao e um assunto de domnio de grande

parte dos engenheiros de software. Al em disso, seriam necess arios trechos de

c odigo referentes a temporalidade tanto no metamodelo quanto na ferramenta

de transformac ao de modelos. Para evitar problemas de manutenc ao e evoluc ao

da ferramenta de transformac ao de modelos, optou-se por manter as quest oes de

gerac ao de temporalidade apenas na ferramenta de transformac ao;

7. A gerac ao de c odigo dirigida por modelos ser a adotada em grande parte

do processo. Na gerac ao das funcionalidades CRUD da camada de aplicac ao, a

gerac ao de c odigo ser a realizada de modo convencional por ser uma funcional-

idade padr ao para qualquer tipo de SI e n ao exige informac oes especcas do

modelo de origem;

8. O padr ao arquitetural para tr ansito de dados dentro da arquitetura do SI

gerado e o padr ao de Transfer Object [Fowler 2002];

9. A gerac ao de BD temporais inicialmente ser a voltada ao SGBD Postgres;

10. Stored procedures ser ao geradas para realizar o CRUD temporal dentro do

BD. Isto e, as atividades b asicas de um banco de dados como Criar, Ler, Atualizar

e Deletar valores ser ao invocados pela camada de Persist encia uma vez que s ao

necess arias manipulac oes nas tuplas de cada tabela;

As decis oes de projeto 2, 8 e 9 s ao herdadas de uma vers ao anterior de um frame-

work dirigido por modelos para gerac ao de SI [Almeida et al. 2009] sobre o qual esta

ferramenta se baseia.

Para ilustrar o processo de gerac ao do SI temporal, o C odigo 1 traz um trecho de

entrada do metamodelo em XML com a especicac ao de uma Entidade Forte chamada

Pessoa Fsica que possui dois atributos alfanum ericos: cpf e nome. Dentro da tag en-

tidade consta o nome da entidade em quest ao, um valor booleano que representa se a

entidade e forte ou fraca, e o mnem onico desta entidade, que trata-se de um identicador

alfanum erico unico que e utilizado para dar nome ` a tabela gerada no banco de dados.

Esta entidade e um metadado de neg ocio. Ela possui dois atributos. Cada atri-

buto possui um mnem onico (que dar a nome ao campo da tabela gerada), cardinalidades

mnima e m axima (referentes ` a quantidade de valores que aquele campo pode receber),

um valor booleano que diz se aquele campo ser a parte de chave, e outro que diz se os

valores daquele campo devem ser unicos. O atributo CPF possui um tamanho de 11 ca-

racteres e n ao possui valor default. O campo nome n ao e unico e nem parte de chave,

possui um tamanho de 50 caracteres e n ao possui valor default.

Code 1. Trecho do modelo de entrada em XML.

1 <?xml ve r s i on="1.0" encodi ng="iso-8859-1"?>

2 <a p l i c a c a o SI>

3 <met adadoNegoci o>

4 <e n t i d a d e>

5 <nomeEnt i dade>Pes s oa F s i c a</ nomeEnt i dade>

6 <e n t i d a d e Fo r t e>t r u e</ e n t i d a d e Fo r t e>

7 <mnemonico>Pe s Fi s</ mnemonico>

8 </ e n t i d a d e>

9 <a t r i b u t o s>

10 <a t r i b u t o>

X Encontro Anual de Computao - EnAComp 2013

5

11 <mnemonico>cpf</ mnemonico>

12 <c a r di na l i da de Ma xi ma>1</ c a r di na l i da de Ma xi ma>

13 <c a r di na l i da de Mi ni ma>1</ c a r di na l i da de Mi ni ma>

14 <ehPar t eChave>t r u e</ ehPar t eChave>

15 <ehUni co>t r u e</ ehUni co> <! TRUE ou FALSE >

16 <! ALFANUMERICO >

17 <t amanhoAl f anumer i co>11</ t amanhoAl f anumer i co>

18 <v a l o r De f a u l t Al f a n u me r i c o></ v a l o r De f a u l t Al f a n u me r i c o>

19 </ a t r i b u t o>

20 <a t r i b u t o>

21 <a t r i b u t o>

22 <mnemonico>nome</ mnemonico>

23 <c a r di na l i da de Ma xi ma>1</ c a r di na l i da de Ma xi ma>

24 <c a r di na l i da de Mi ni ma>1</ c a r di na l i da de Mi ni ma>

25 <ehPar t eChave>f a l s e</ ehPar t eChave>

26 <ehUni co>f a l s e</ ehUni co> <! TRUE ou FALSE >

27 <! ALFANUMERICO >

28 <t amanhoAl f anumer i co>50</ t amanhoAl f anumer i co>

29 <v a l o r De f a u l t Al f a n u me r i c o></ v a l o r De f a u l t Al f a n u me r i c o>

30 </ a t r i b u t o>

31 </ a t r i b u t o s>

32 </ met adadoNegoci o>

33 </ a p l i c a c a o SI>

A partir destes dados e possvel gerar o c odigo SQL (C odigo 2) referente ` a criac ao

do banco de dados com temporalidade, com a tabela de Pessoa Fsica e os respectivos

atributos. Asntese da camada de ger encia de temporalidade (que estaria acima da camada

de persist encia) bem como da aplicac ao, neg ocio e interac ao ser ao ocultadas por quest oes

de espaco e devem ser apresentadas em um trabalho posterior.

Code 2. Trecho de c odigo gerado a partir do trecho de metamodelo apresentado.

1 CREATE DATABASE Apl i c a c a o ;

2 CREATE TABLE Pe s Fi s (

3 CPF varchar ( 11) ,

4 Nome varchar ( 50) ,

5 Dt I ni Va l TIMESTAMP NOT NULL,

6 Dt Fi mVal date ,

7 Dt I ni Tr a n TIMESTAMP NOT NULL,

8 Dt Fi mTr an TIMESTAMP,

9 PRIMARY KEY ( CPF , Dt I ni Va l , Dt I ni Tr a n )

10 ) ;

Como pode-se notar, a tabela agora e temporal. Logo, qualquer alterac ao em

qualquer registro gera uma nova linha na tabela com os dados atualizados. As datas

de incio de validade e transac ao precisam fazer parte da chave prim aria da tabela para

permitir que uma pessoa inscrita sob um mesmo CPF possua diferentes registros nesta

tabela, cada um correspondente a uma alterac ao de validade de um dado ou transac ao

realizada sobre aquele dado.

4. Conclus ao

Este artigo apresentou decis oes de projeto que servem de insumo para a concepc ao de

uma soluc ao dirigida por modelos para a sntese autom atica de SI temporais.

X Encontro Anual de Computao - EnAComp 2013

6

Como trabalhos futuros destacam-se a possibilidade de expandir a viabilidade

desta abordagem para outros SGBD que n ao apenas o SGBD Postgres; a gerac ao

de outras funcionalidades que n ao apenas as funcionalidades CRUD uma vez que SI

modernos demandam outras funcionalidades como a emiss ao de relat orios, dentre out-

ras; aumentar a exibilidade de apar encia nas telas geradas, uma vez que a utilizac ao

do paradigma IF-ELSE engessa as telas geradas nesta metodologia [da Costa 2011,

Da Silva and de Oliveira 2009, da Costa and de Oliveira 2010]; tornar o SI gerado orien-

tado a processos.

Al em disso, pretende-se conduzir um estudo sobre o impacto da temporalidade

no transformador de modelos. Ou seja, a temporalidade deveria ser modelada como um

interesse transversal ` a especicac ao das regras de transformac ao, ou deveria ser modular?

Ela deve ser especicada apenas no transformador ou o acr escimo ao metamodelo de

origem traria algum benefcio/malefcio, como replicac ao, problemas de manutenc ao ou

nenhum problema desta natureza?

Cabe ainda investigar, atrav es de testes, a eci encia desta abordagem, isto e, qu ao

grande e o ganho em tempo/recursos humanos ao utilizar esta abordagem ao inv es das

abordagens tradicionais de desenvolvimento de software.

Como contribuic ao direta deste trabalho destacam-se as decis oes de projeto para

a concepc ao de uma ferramenta dirigida por modelos que permite a sntese de um SI

completo e funcional com caractersticas temporais, evidenciando as caractersticas ar-

quiteturais da soluc ao gerada pela ferramenta e um modo de realizar tal gerac ao.

A implementac ao destas ideias j a est a em andamento e j a apresenta resultados

promissores. Isto evidencia a import ancia e ec acia da pesquisa e resultados obtidos at e o

momento, al em de ampliar o acervo de projetos em que o Desenvolvimento de Software

Dirigido por Modelos pode ser aplicado com sucesso.

References

Almeida, A. C., Boff, G., and Oliveira, J. L. (2009). A framework for modeling, building

and maintaining enterprise information systems software. In Anais do XXIII Simp osio

Brasileiro de Engenharia de Software, pages 115125. Fortaleza, Brasil.

da Costa, S. L. (2011). Uma abordagem baseada em modelos para construc ao autom atica

de interfaces de usu ario para sistemas de informac ao. Masters thesis, Instituto de

Inform atica - Universidade Federal de Goi as.

da Costa, S. L. and de Oliveira, J. L. (2010). Construc ao e manutenc ao autom atica de

interfaces com o usu ario dirigidas por modelos para sistemas de informac ao. In Anais

do III Workshop de Teses e Dissertac oes em Sistemas de Informac ao do VI Simp osio

Brasileiro de Sistemas de Informac ao.

da Costa, S. L., Graciano Neto, V. V., Loja, L. F. B., and de Oliveira, J. L. (2010). A

metamodel for automatic generation of enterprise information systems. In Anais do I

Congresso Brasileiro de Software: Teoria e Pr atica - I Workshop Brasileiro de Desen-

volvimento de Software Dirigido por Modelos, volume 8, pages 4552. UFBA. Sal-

vador, BA, Brasil.

X Encontro Anual de Computao - EnAComp 2013

7

Da Silva, W. C. and de Oliveira, J. L. (2009). Ger encia de interface homem-computador

para sistemas de informac ao empresariais: uma abordagem baseada em modelos. iSys

- Revista Brasileira de Sistemas de Informac ao, Vol. 2, 2009.

de Castro Georg, R. (2010). Bancos de dados temporais: Estudo sistematizado e aplica-

bilidade em sistemas gerenciadores de bancos de dados atuais. Trabalho de Conclus ao

de Curso - Instituto de Inform atica - UFG.

de Oliveira, J. L., Loja, L. F. B., da Costa, S. L., and Graciano Neto, V. V. (2011). Um

componente para ger encia de processos de neg ocio em sistemas de informac ao. In

Anais do VII Simp osio Brasileiro de Sistemas de Informac ao, pages 250 261.

Fowler, M. (2002). Patterns of Enterprise Application Architecture. Addison-Wesley

Longman Publishing Co., Inc., Boston, MA, USA.

Graciano Neto, V. V. (2012). Evoluc ao de uma arquitetura para frameworks de aplicac ao

de sistemas de informac ao - uma abordagem de desenvolvimento dirigido por modelos.

Masters thesis, Instituto de Inform atica - Universidade Federal de Goi as.

Graciano Neto, V. V., da Costa, S. L., and Oliveira, J. L. (2010). Lic oes Aprendidas sobre

Desenvolvimento Dirigido por Modelos a partir da refatorac ao de uma ferramenta. In

Anais do Encontro Anual de Computac ao (ENACOMP), pages 6875. Catal ao, Brasil.

Graciano Neto, V. V. and de Oliveira, J. L. (2011). An early aspect for model-driven

transformers engineering. In Proceedings of the 2011 international workshop on Early

aspects, EA 11, pages 711, Porto de Galinhas, PE, Brasil. ACM.

Kleppe, A., Warmer, J., and Bast, W. (2003). MDA Explained: The Model Driven Archi-

tecture - Practice and Promise.

Loja, L. F. B., Graciano Neto, V. V., da Costa, S. L., and de Oliveira, J. L. (2010). A busi-

ness process metamodel for enterprise information systems automatic generation. In

Anais do I Congresso Brasileiro de Software: Teoria e Pr atica - I Workshop Brasileiro

de Desenvolvimento de Software Dirigido por Modelos, volume 8, pages 3744, Sal-

vador, BA, Brasil. UFBA.

Ma, K. and Yang, B. (2010). A Hybrid Model Transformation Approach Based on J2EE

Platform. volume 3, pages 161164, Los Alamitos, CA, USA. IEEE Computer Society.

Mellor, S. J., Clark, A. N., and Futagami, T. (2003). Guest editors introduction: Model-

driven development. IEEE Software, 20(5):1418.

Miller, J. and Mukerji, J. (2003). MDA Guide Version 1.0.1. Technical report, Object

Management Group (OMG).

Seidewitz, E. (2003). What models mean. IEEE Software, 20(5):2632.

Stahl, T., Voelter, M., and Czarnecki, K. (2006). Model-Driven Software Development:

Technology, Engineering, Management. John Wiley & Sons.

Wittman, P. (2010). MDA using AndroMDA.

http://www.wittmannclan.de/ptr/cs/mdaandromda.pdf.

X Encontro Anual de Computao - EnAComp 2013

8

Avaliao de Desempenho de Reconhecimento Automtico

de Faces Utilizando as Tcnicas de Anlise de Componentes

Principais e de Fisherfaces

Rosana de Paula Lucas, Flvio Henrique Teles Vieira, Webert Brito dos Passos,

Douglas Leo Netzlaff

Escola de Engenharia Eltrica, Mecnica e de Computao Universidade Federal de

Gois (UFG)

Av. Universitria, n. 1488 - Quadra 86 - Bloco A - 3 piso 74605-010 - Setor Leste

Universitrio - Goinia GO Brazil

rosana.rpl@hotmail.com, flavio@eeec.ufg.br, webertbrito@gmail.com,

douglas_ntz@hotmail.com

Abstract. In this paper, we evaluate the face recognition performance of two

different techniques based on PCA (Principal Components Analysis) and

Fisherfaces. These algorithms are applied to two image banks well-known in

the literature, presenting different characteristics. From the comparison of the

simulation results, we intend to point out which algorithm provides best face

recognition performance for the two image banks under different conditions,

for example, by adding noise to the images.

Resumo. Neste trabalho, avaliamos o desempenho de reconhecimento de faces

em imagens de dois algoritmos diferentes baseados nas tcnicas de PCA

(Principal Components Analysis) e de Fisherfaces. Estes algoritmos so

aplicados a dois bancos de imagens conhecidos na literatura que apresentam

caractersticas diferentes. A partir da comparao dos resultados de

simulao, buscamos apontar qual o melhor algoritmo em termos de

desempenho de reconhecimento de faces para as imagens utilizadas sob

diferentes condies, como por exemplo, adicionando rudo s imagens.

1. Introduo

A face um elemento biomtrico individualizado e de fcil obteno, o que torna a

identificao facial uma rea de constantes pesquisas.

Os computadores sofrem uma srie de limitaes e dificuldades para realizar

esta tarefa. Para os seres humanos, a identificao e o reconhecimento facial so

simples, embora os seus mecanismos ainda no tenham sido totalmente explicados,

sendo fonte de grande interesse para os pesquisadores da rea de reconhecimento de

padres. Diversos estudos vm sendo realizados com potencial no s para explicar os

mecanismos cerebrais de reconhecimento de faces como, tambm, para auxiliar no

reconhecimento por mquinas/computadores, muito embora tais pesquisas tenham

pouca sinergia [Chellappa 1995].

X Encontro Anual de Computao - EnAComp 2013

9

Houve grande crescimento de pesquisas a partir da dcada de 90, buscando

solucionar problemas como encontrar e isolar uma face em uma imagem, e extrair

caractersticas especficas, como olhos e boca. Vrias tcnicas foram desenvolvidas e

aplicadas, como a Anlise de Componentes Principais (PCA Principal Components

Analysis), baseada na Transformada de Karhunen-Leve (KLT), o Singular Value

Decomposition (SVD), classificadores baseados em redes neurais, a Anlise de

Discriminantes Lineares (LDA Linear Discriminant Analysis), dentre outros

[Shakhnarovich 2004].

Neste artigo, avaliamos o desempenho de reconhecimento de faces em imagens

dos algoritmos PCA e de Fisherfaces sob diferentes fatores como nmero de testes,

presena de rudo e variao do nmero de imagens disponveis por pessoa, etc.

2. Anlise de Componentes Principais

A Anlise de Componentes Principais (PCA) foi criada em 1901, por Karl Pearson,

matemtico britnico, que buscava representar de forma mais simples dados de

dimenso elevada. Em 1933, Harold Hotteling usou a tcnica de Pearson em matrizes,

criando o termo Componentes Principais. Em 1987, L. Sirovitch e M. Kirby, no

trabalho Low-Dimensional Procedure for the Characterization of Human Faces

[Sirovitch 1987], propuseram o uso do PCA com o objetivo de reduzir as dimenses de

imagens, perdendo o mnimo possvel de informaes. Devido grande redundncia

presente nas imagens de face, a tcnica teve sucesso nesta rea. Aps a publicao do

trabalho de Sirovitch e Kirby, uma srie de outros trabalhos foram desenvolvidos, com

destaque para Mathew Turk e Alex Pentland, em 1991 [Turk 1991].

Entretanto, h limitaes para o uso do PCA: necessrio haver linearidade no

conjunto de dados a serem manipulados, a mdia e a varincia devem ser estatsticas

suficientes e, como as maiores varincias so destacadas, presume-se que elas

representam relaes significativas, enquanto varincias menores so menos relevantes.

Apresentamos a seguir os passos do Algoritmo PCA implementado neste

trabalho:

Passo 1 Subtrao pela mdia e clculo da matriz de covarincias

Primeiramente, deve-se subtrair todos os elementos da imagem pela mdia da

sua dimenso correspondente. Deste modo, a mdia deste novo conjunto de dados ser

igual a zero. Calcula-se, ento, a matriz de covarincias. Sendo um conjunto de dados de

duas dimenses, a matriz ter a seguinte forma:

cov( , ) cov( , )

cov( , ) cov( , )

x x x y

C

y x y y

=

(1)

Passo 2 Clculo dos autovetores e autovalores [Turk 1991]

Calcula-se os autovetores e autovalores da matriz de covarincia (equao (1)).

Neste caso, teremos 2 autovetores. Por terem aparncia semelhante a faces, os

autovetores so denominados autofaces ou eigenfaces conforme mostra a Figura 1.

X Encontro Anual de Computao - EnAComp 2013

10

Figura 1 Autofaces [Kruger 2004]

Passo 3 Ordenao dos componentes e reduo de dimensionalidade

Uma vez calculados os autovetores, pode-se orden-los em ordem decrescente,

de acordo com os autovalores e, consequentemente, de importncia. Com os autovetores

ordenados de acordo com sua importncia, podem ser ignorados os autovetores com

valores mais baixos. Haver perda de informao, mas se os autovalores forem

pequenos, essa perda ser aceitvel e, em muitos casos, desejada, visto que muitas vezes

estes componentes estaro associados a rudo.

Passo 4 Criao do Vetor de Caractersticas e Representao dos Dados

Escolhidos os autovetores que permanecero no conjunto, deve-se organiz-los

em colunas em uma matriz, tal que:

1 2

( ... )

n

VetorCaract autovet autovet autovet = (2)

Agora, deve-se obter o vetor de caractersticas transposto, de tal forma que cada

autovetor ocupar uma linha da matriz. O mesmo deve ser feito com a matriz dos dados,

subtrados pelas mdias. Assim, cada linha da matriz representar uma dimenso.

Fazendo a multiplicao, temos:

DadosFinais VetorCaractLinha DadosAjustados = (3)

sendo Dadosajustados os dados iniciais subtrados da mdia, com cada linha

representando uma dimenso.

Passo 5 Recuperao dos Dados

A recuperao total dos dados s ser possvel caso nenhum autovetor tenha sido

descartado. Quanto maior o nmero de autovetores ignorados, maior ser a diferena

entre os dados originais e os recuperados. Reescrevendo a frmula acima, temos que:

1

DadosAjustados VetorCaractLinha DadosFinais

= (4)

Agora, basta somar as mdias que foram inicialmente subtradas para recuperar

os dados:

1

Re ( ) Dados cuperados VetorCaractLinha DadosFinais mdia

= + (5)

X Encontro Anual de Computao - EnAComp 2013

11

Mesmo que autovetores tenham sido descartados, a frmula acima pode ser

usada. Naturalmente, caso todos os autovetores tenham sido mantidos, essa matriz

apresentar os dados originais, e caso descartes tenham sido feitos, haver perda de

informao.

3. Fisherfaces

Duas das maiores dificuldades no processo de identificao facial esto relacionadas

variao de iluminao e de expresses faciais. O PCA retm estas informaes, que so

indesejadas e podem aumentar as taxas de erro, ao extrair as caractersticas com maior

varincia. Dessa forma, os componentes principais obtidos atravs do PCA podem no

ser os mais adequados para discriminao.

Ronald A. Fisher, em 1936, props um critrio estatstico que visava maximizar

a separao entre as classes, e ao mesmo tempo minimizar o espalhamento dentro delas.

Esta tcnica foi denominada Anlise de Discriminantes de Fisher Lineares (FLD

Fishers Linear Discriminant), ou LDA (Linear Discriminant Analysis) e uma tcnica

supervisionada, visto que necessita-se de ao externa para organizar as classes

[Sharmaa 2012].

Em [Belhumeur, 1997], os autores desenvolveram um algoritmo de

reconhecimento facial baseado no FLD, com boas taxas de acerto mesmo em situaes

com variao de iluminao e de expresses faciais. Como as classes de faces esto

separadas e nomeadas, pode-se usar estas informaes para maximizar a relao entre o

determinante da matriz de espalhamento inter-classes com o determinante da matriz de

espalhamento intra-classes:

Critrio de Fisher

det

det

b

W

S

S

= (6)

A matriz de espalhamento inter-classes

b

S e a matriz intra-classe

w

S so

definidas por:

1

( )( )

c

T

b i i i

i

S N

=

=

(7)

1

( )( )

k i

c

T

W k i k i

i x X

S x x

=

=

(8)

sendo

i

a face mdia de uma classe

i

X e

i

N o nmero de imagens em uma classe.

Pode-se encontrar uma base

opt

W que maximize o critrio de Fisher, da seguinte forma

[Belhumeur, 1997]:

1 2

arg max [ ]

T

b

opt W M

T

W

W S W

W w w w

W S W

= = K (9)

em que

i

o conjunto de autovetores generalizados de

b

S e

w

S correspondentes aos

maiores autovalores.

X Encontro Anual de Computao - EnAComp 2013

12

Neste trabalho, aplicamos o algoritmo proposto em [Belhumeur, 1997],

conhecido como tcnica de Fisherfaces em uma base diferente de imagens considerando

tambm diferentes fatores como adio de rudo e comparando com os resultados do

algoritmo PCA.

4. Simulaes e Resultados

Buscando uma anlise mais ampla, foram utilizados dois bancos de faces com

caractersticas diferentes: ORL face database [Cambridge 2012] e Yale Face Database

[Yale 2012]. O primeiro banco, ORL face database, composto por imagens que foram

geradas entre abril de 1992 e abril de 1994 no Olivetti Research Laboratory em

Cambridge, Inglaterra. So 40 indivduos, cada um com 10 imagens distintas,

totalizando 400 faces. As imagens foram feitas variando a iluminao, expresses

faciais (olhos abertos ou fechados, sorrindo ou no sorrindo), e detalhes faciais

(presena ou ausncia de culos). Para alguns dos indivduos as fotos foram feitas com

certo intervalo de tempo. Todas as fotos foram feitas sob fundo escuro e homogneo.

Todas possuem dimenso 112x92 e so em escala de cinza.

O segundo banco de imagens, Yale Face Database, formado por imagens

geradas pela Universidade Yale, nos Estados Unidos. Este banco composto por 165

faces de 15 pessoas. So 11 faces por indivduo, uma para cada expresso facial, com as

seguintes configuraes: luz central, feliz, luz esquerda, com/sem culos, normal, luz

direita, triste, sonolento, surpreso e piscando. A Tabela 1 apresenta os nmeros de

imagens de treinamento e testes utilizadas nas nossas simulaes.

Tabela 1 - Relao da quantidade de faces distribudas por utilidade

Faces

Origem Indivduos

Treinamento Teste

Individual Total Individual Total

Yale 15 10 150 1 15

Cambridge 40 9 360 1 40

Sob condies normais, como mostra a Figura 2, o PCA apresenta uma melhor

resposta em termos de taxa de acerto de reconhecimento de face na fase de teste para as

imagens de Cambridge, mesmo variando o nmero de simulaes (testes). Contudo,

com a insero de rudo, o PCA perde sua eficcia, enquanto a tcnica de Fisherface

mantm taxas de acerto bem mais satisfatrias, como mostra a Figura 3.

X Encontro Anual de Computao - EnAComp 2013

13

Figura 1 - PCA x Fisherfaces: taxa de acerto versus nmero de simulaes,

Cambridge

Figura 3 - PCA x Fisherfaces: Adio de rudo gaussiano, Cambridge

Para as faces de Yale percebe-se que a tcnica de Fisherfaces apresenta

desempenho superior em termos de taxa de acerto de reconhecimento de faces, como

mostra a Figura 4.

X Encontro Anual de Computao - EnAComp 2013

14

Figura 4 - PCA x Fisherfaces: taxa de acerto versus nmero de simulaes, Yale

Figura 5 - PCA x Fisherfaces: Adio de rudo gaussiano, Yale

Novamente, observa-se uma maior taxa de acerto de reconhecimento de faces

para o algoritmo de Fisherfaces quando se aumenta a varincia do rudo gaussiano

branco nas imagens. Notou-se tambm que medida que se aumenta o nmero de

imagens por indivduo, o algoritmo de Fisherfaces obtm melhor resultado do que o

algoritmo PCA.

5. Concluses

Neste trabalho buscou-se simular e analisar dois dos algoritmos utilizados para

identificao de faces, a Anlise de Componentes Principais e a Anlise com

Fisherfaces.

O mtodo de Fisherfaces, que baseado no FLD, utiliza-se do PCA para

possibilitar a extrao de caractersticas mais discriminantes. As imagens das faces

X Encontro Anual de Computao - EnAComp 2013

15

devem ser agrupadas em classes, cada uma representando uma pessoa. Os dados so

organizados de tal forma a maximizar a relao entre o espalhamento entre classes e o

espalhamento intra-classes, de forma a facilitar a identificao. Os resultados obtidos

nos testes mostram que, de fato, a tcnica de Fisherfaces obtm melhores taxas de

acerto em quase todas as simulaes realizadas quando h presena de rudo gaussiano

ou variao na iluminao.

Observou-se tambm variao considervel nos resultados das duas tcnicas de

acordo com o banco de faces utilizado. Em todos os testes realizados, o banco de Yale

possibilitou maiores taxas de acerto. Comparando-se os bancos, Yale possui apenas 15

indviduos, com 11 imagens para cada um, enquanto Cambridge possui 40, com 10

imagens para cada. Estes aspectos j explicam boa parte das diferenas nos resultados,

visto que Yale possui mais informaes para discriminar uma quantidade

significativamente menor de indivduos. Deve-se atentar, tambm, para a qualidade das

imagens de cada banco. A resoluo das imagens do banco de Yale 243x320, superior

a Cambridge, com resoluo de 112 x 92. Yale tambm privilegiou fotos com variao

de expresses faciais, resultando em maiores informaes acerca de um indivduo. A

unio de todos estes fatores pode explicar as grandes diferenas observadas nas taxas de

acerto obtidas em cada banco. Evidencia-se, ento, que no desenvolvimento de um

sistema de identificao facial deve-se empregar ateno especial na construo do

banco de faces, buscando sempre qualidade e o maior nmero possvel de imagens e

expresses faciais por pessoa.

Referncias

Cambridge University (2012): Olivetti Research Laboratory. Disponvel em:

http://www.cl.cam.ac.uk/Research/DTG/attarchive:pub/data/att_faces.zip. Acessado

em 10/11/2012

Chellappa, R. et al. (1995). Human and Machine Recognition of Faces: A Survey, Proc.

IEEE, vol. 83, no. 5, p. 705-740.

Kruger, J. et al. (2004). Obtaining the Eigenface Basis. Disponvel em:

http://cnx.org/content/m12531/1.3/ . Acesso em 20 out. 2012.

Sharmaa, A., Paliwala, K. (2012). A two-stage linear discriminant analysis for face-

recognition. Pattern Recognition Letters. Vol. 33, Issue 9, 1 July 2012, p. 11571162

Shakhnarovich, G. et al. (2004). Face Recognition in Subspaces. Handbook of Face

Recognition, Eds. Stan Z. Li and Anil K. Jain, Springer-Verlag, Dezembro. 2004

Sirovitch, L.; Kirby (1987), M. Low-dimensional procedure for the characterization of

human faces. Journal of Optical Society of America, v. 4, p. 519-524.

Turk, M.; Pentland, A (1991). Eigenfaces for Recognition. J. Cognitive Neuroscience,

vol. 3, no. 1, 1991.

Yale Univeristy (2012): Department of Computer Science. Center for Computational

Vision and Control. Disponivel em: http://cvc.yale.edu/. Acessado em 10/11/2012

X Encontro Anual de Computao - EnAComp 2013

16

An alise de Seguranca da Camada de Noticac ao do

SparkleShare

Ncolas Kaqui, Marcelo Akira, Bruno Silvestre

1

Instituto de Inform atica UFG

{nicolaskaqui, marceloakira, brunoos}@inf.ufg.br

Abstract. In this work, we analyzed SparkleShare project about some security

questions. This project is an alternative for Dropbox or UbuntuOne. We identi-

ed some security threats in one component of SparkleShare and we proposed a

solution to mitigate the problem.

Resumo. Neste trabalho, analisamos quesitos de seguranca do projeto Spar-

kleShare, que e uma soluc ao alternativa ao Dropbox ou UbuntuOne para

sincronizac ao automatizada de arquivos. Identicamos algumas falhas de

seguranca em um dos componentes do SparkleShare e propomos uma soluc ao

para mitigar o problema.

1. Introduc ao

O grande desenvolvimento da sociedade fez com que os servicos b asicos e essenciais se-

jam quase todos entregues de uma forma completamente transparente. As infraestruturas

existentes permitem entregar os servicos em qualquer lugar e a qualquer hora, de modo

que possamos acender a luz, abrir a torneira ou fazer uma ligac ao para qualquer lugar.

Esse mesmo conceito tem sido aplicado na inform atica e uma mudanca consistente tem

sido feita com a disseminac ao de um novo paradigma, a computac ao em nuvem.

A computac ao em nuvem [Taurion 2009, Armbrust et al. 2010] e um paradigma

que muda o modelo de computac ao tradicional, onde todo o processamento de dados e

o armazenamento de arquivos e feito em um computador local, para um modelo onde

essas tarefas s ao realizadas por um ou v arios computadores na Internet. Esse paradigma

pretende ser global e prover servicos para todos, desde o usu ario nal que hospeda seus

documentos pessoais na Internet, at e empresas que terceirizam toda a parte de TI.

Com a computac ao em nuvem, os usu arios mover ao seus dados e aplicac oes para

a nuvem, podendo acess a-los de forma simples e de qualquer local [Drago et al. 2012].

Sendo uma ferramenta de trabalho importante em ambientes onde ocorre uma troca de

arquivos entre v arios usu arios e para usu arios que necessitam acessar seus arquivos de

diferentes lugares, como por exemplo, nas empresas, nos escrit orios e nas escolas. Os sis-

temas que permitem a utilizac ao desses documentos em diversos lugares geralmente em-

pregam mecanismos de sincronizac ao para manter a consist encia [Xianqiang et al. 2011].

O SparkleShare e um sistema que permite ao usu ario manter seus arquivos sin-

cronizados entre v arias m aquinas. Diferentemente do Dropbox [Dropbox Inc. 2012,

Drago et al. 2012] ou UbuntuOne [Canonical Ltd. 2012], cujos servicos s ao oferecidos

por empresas, o SparkleShare e uma soluc ao independente e qualquer instituic ao ou

usu ario nal podem utiliz a-lo para montar seus servicos de sincronizac ao de arquivos.

X Encontro Anual de Computao - EnAComp 2013

17

Em nossos estudos sobre o funcionamento do SparkleShare (vers ao 0.4.0), iden-

ticamos problemas de seguranca em seu mecanismo de noticac ao de sincronizac ao.

Neste trabalho, apresentamos a an alise feita e como foi realizada a correc ao do problema.

O trabalho est a estruturado da seguinte forma: na sec ao 2 apresentamos a arquite-

tura interna do SparkleShare, na sec ao 3 apresentamos o problema de seguranca identi-

cado e a soluc ao adotada, e na sec ao 4 apresentamos a conclus ao do trabalho.

2. SparkleShare

O SparkleShare surgiu como um projeto que permitisse que usu arios e empresas

pudessem criar o seu pr oprio reposit orio de sincronizac ao automatizada de arqui-

vos [Bons 2010].

A possibilidade de trabalhar com mais de um reposit orio de arquivos e cada repo-

sit orio estar hospedado em um servidor diferente fez com que o SparkleShare fosse bem

visto por empresas e usu arios que j a possuem um ou mais reposit orios e necessitam do

sistemas para sincronizar e compartilhar os arquivos [Bons 2012].

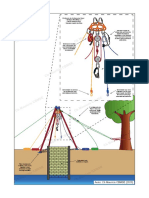

O cliente SparkleShare (instalado na m aquina do usu ario) e composto pelas ca-

madas de sincronizac ao e noticac ao. A camada de sincronizac ao utiliza um reposit orio

Git para armazenar e manter o hist orico dos arquivos, e a camada de noticac ao utiliza

um servico IRC para troca de mensagens. A Figura 1 apresenta a arquitetura em mais

detalhes.

Figura 1. Apresentac ao das camadas na arquitetura do SparkleShare

A seguir, faremos uma an alise das camadas de sincronizac ao e noticac ao. Apre-

sentaremos o funcionamento e a estrutura de cada uma delas.

2.1. Camada de Sincronizac ao

A camada de sincronizac ao e respons avel pelo armazenamento, versionamento e

sincronizac ao dos arquivos no reposit orio central (servidor). O funcionamento dessa ca-

mada ocorre em dois momentos: quando o reposit orio local e modicado ou quando

recebe uma noticac ao remota de alterac ao do reposit orio.

Quando o reposit orio local sofre alguma modicac ao (geralmente, o usu ario mo-

dicando seus arquivos), o mecanismo de sincronizac ao registra as modicac oes no ser-

vidor e notica a mudanca pela camada de noticac ao. Quando o cliente SparkleShare

recebe uma noticac ao de atualizac ao, a camada de sincronizac ao e ativada para que se

inicie a sincronizac ao dos arquivos com o reposit orio central.

X Encontro Anual de Computao - EnAComp 2013

18

A camada de sincronizac ao e implementada utilizando o sistema de controle

de vers ao Git [Loeliger 2009]. Esse sistema foi idealizado e desenvolvido por Linus

Torvalds, tendo como principal caractersticas a licenca livre e o suporte ao desenvol-

vimento distribudo.

Um conceito importante (e usado na camada de noticac ao do SparkleShare) e

o identicador de commit usado pelo Git. Cada vers ao tem um identicador produzido

pela aplicac ao do algoritmo SHA1 ao conte udo modicado, produzindo assim um valor

de hash, por exemplo:

68bd599b85538ae08c7729ce8d5127076f567b29

O objetivo e que essas refer encias sejam unicas no reposit orio e possam ser usadas como

refer encia para o commit [Swicegood 2008].

O Git oferece suporte de acesso ao reposit orio por HTTP, SSH ou protocolo

pr oprio (Git). A vers ao analisada do SparkleShare utiliza o Git com a comunicac ao

sendo feita pelo SSH, garantindo autenticac ao do usu ario no servidor e canal seguro de

comunicac ao.

2.2. Camada de Noticac ao

A camada de noticac ao e utilizada como meio de comunicac ao entre os clientes Spar-

kleShare.

E por essa camada que um cliente avisa aos demais clientes do usu ario que e

necess ario atualizar os arquivos pois foi feita uma modicac ao no reposit orio.

A camada e implementada utilizando o protocolo IRC [Charalabidis 1999]. A

escolha do protocolo IRC ocorreu pela facilidade de congurac ao e o baixo overhead.

Por ser um protocolo de comunicac ao simples e focado em troca de mensagens simples

(apenas texto), o IRC, na epoca em que foi desenvolvido, se destacou muito pela agi-

lidade de comunicac ao entre os clientes, mesmo sobre uma conex ao considerada hoje

lenta [Toyer and Smith 1997].

Dessa forma, o SparkleShare utiliza um servidor IRC como sendo um servico

Publish-Subscribe. Os clientes de um usu ario se formam uma rede ponto-a-ponto e se

conectam ao mesmo servidor IRC para acessar um canal em comum e trocar informac oes.

Assim, o objetivo e que a troca de noticac oes s o ocorra entre eles.

A denic ao do canal de acesso comum e dado pelo primeiro identicador de com-

mit do reposit orio Git ao qual o cliente faz refer encia. Podemos ter ent ao canais como a

hash mostrada na sec ao 2.1. O uso desse identicador minimiza a chance de colis ao no

nome dos canais.

Com o objetivo de que fosse f acil para os usu arios, em termos de infraestrutura,

utilizarem o SparkleShare, o projeto disponibilizou um servidor IRC p ublico de livre

acesso, que e usado por padr ao. Caso o usu ario desejar mudar, basta alterar o arquivo de

congurac ao do SparkleShare.

3. Seguranca no SparkleShare

Ap os a an alise mais interna das camadas do SparkleShare, pudemos identicar problemas

de seguranca quanto ao protocolo utilizado na camada de noticac ao (IRC).

X Encontro Anual de Computao - EnAComp 2013

19

Por ser de simples implementac ao, o protocolo IRC n ao possui uma boa ca-

mada de seguranca, podendo ser utilizada como meio de possveis ataques. Por esse

motivo, e muito comum ver o protocolo IRC bloqueado por rewall em muitos ambien-

tes [Toyer and Smith 1997].

Na construc ao da camada de noticac ao do SparkleShare, algumas medidas de

seguranca do IRC n ao foram utilizadas, sujeitando o usu ario do sistema a alguns possveis

ataques, por exemplo, o ataque de footprinting [Assunc ao 2010]. Nesse tipo de ataque s ao

coletadas informac oes do usu ario, como IP da m aquina e canais que ele est a utilizando.

Usu arios que optaram por um servidor IRC privado podem ter o problema reduzido, mas

os usu arios que fazem uso do servidor p ublico do projeto s ao mais afetados, devido ` a

exposic ao.

Utilizando um cliente IRC comum, conectamos no servidor IRC p ublico e realiza-

mos apenas a listagem dos canais existentes, para ilustrar. A gura 2 mostrado a listagem

realizada.

Figura 2. Listagem dos canais no servidor IRC do SparkleShare.

Al em disso, os canais criados pelo SparkleShare n ao possuem nenhuma

protec ao. Para exemplicar, como mostrado na Figura 3, utilizando novamente

um cliente IRC comum, conseguimos acessar o canal de nossa instalac ao do Spar-

kleShare. V arios autores citam que a seguranca de sistemas baseados em publish/-

subscribe ou P2P comeca com a garantia de que n ao h a vazamento ou inltrac ao de

mensagens externas [Bacon et al. 2008, Singh et al. 2011, Bailes and Templeton 2004,

Zhang et al. 2005]. Pode-se notar que essa premissa foi claramente violado na

implementac ao do SparkleShare que analisamos.

Como o cliente SparkleShare n ao possui nenhum formato para a mensagem de

X Encontro Anual de Computao - EnAComp 2013

20

Figura 3. Acessando um canal IRC do SparkleShare por cliente IRC externo

noticac ao, qualquer mensagem postada no canal (at e mesmo uma simples letra) e inter-

pretada como uma indicac ao de que o reposit orio foi alterado. Somando isso ao acesso

aberto aos canais, e possvel enviar falsas noticac oes.

Nesse caso, e possvel construir um pequeno programa que varre todo os canais

do IRC enviando uma mensagem qualquer. Isso far a todos os clientes irem ao reposit orio

central, ao mesmo tempo e repetidamente, para realizar a atualizac ao da base local. Esse

volume de requisic oes pode causar desde um transtorno at e tornar o servidor inacessvel

causando o chamado Denial of Service [Assunc ao 2010].

3.1. Soluc oes de Seguranca

Tendo identicado algumas vulnerabilidades do SparkleShare 0.4.0, foram estudadas al-

gumas soluc oes de seguranca que tornam a camada de noticac ao mais segura. As

soluc oes propostas para garantir a seguranca dos usu arios e dos canais dentro do IRC

s ao: canais no modo secreto e canais com senha.

A especicac ao do IRC permite que o usu ario congure um canal em modo se-

creto. Esse tipo de canal n ao poder a ser listado pelos usu arios, dessa maneira e necess ario

que o usu ario do canal saiba o nome do canal para poder acess a-lo [Charalabidis 1999].

Essa soluc ao contribui para reduzir as informac oes disponveis, e como o hash

e utilizado como nome do canal, isso oferece um nvel maior de seguranca. Por outro

lado, n ao afeta o funcionamento dos clientes, dado que eles possuem o identicador do

reposit orio Git.

Entretanto, a abordagem descrita n ao protege do fato do hash for conhecido de

antem ao (de acessos inseguros anteriores) ou gerado (pois e apenas uma string). E

como soluc oes de seguranca n ao podem ser simplesmente baseadas na ocultac ao de

informac oes, a segunda medida que propomos e o uso de senha para acesso ao canal

oferecido pelo protocolo IRC.

Denimos que os clientes SparkleShare ligados a um mesmo reposit orio Git sejam

congurados com uma senha. O primeiro cliente a se conectar com o servidor IRC cria

o canal especicando a senha compartilhada, os demais necessitam da senha para fazer

parte do canal.

X Encontro Anual de Computao - EnAComp 2013

21

Mas temos que considerar ainda que o canal pode j a existir e ele n ao estar prote-

gido por senha, o que leva a dois casos: (i) um cliente sem suporte ` a senha foi ativado

primeiro ou (ii) algu em criou o canal para esperar conex oes de clientes e aplicar algum

ataque.

Considerando a possibilidade do caso (ii), a melhor abordagem seria impedir que

o cliente se conectasse com um canal n ao protegido. Mas, os clientes SparkleShare de um

usu ario podem estar instalados em diversas m aquinas e o processo de atualizac ao n ao e

feito de forma instant anea. Dessa forma, os novos clientes atualizados para a nossa vers ao

n ao poderiam funcionar at e todos os clientes estiverem atualizados o que pode gerar

um transtorno para o usu ario.

Para se acomodar a esse perodo de transic ao, optamos ent ao por uma soluc ao em

que o usu ario pode escolher se o cliente deve ou n ao se conectar a um canal n ao prote-

gido por senha. Dessa forma, o usu ario poder a atualizar os clientes sem necessariamente

impedi-los de funcionar. Quando todos os clientes estiverematualizados, o usu ario poder a

ent ao ativar a protec ao.

Novos usu arios n ao ter ao o problema de atualizac ao e poder ao iniciar j a com a

protec ao de canais ativada.

3.2. Coment arios sobre a Implementac ao das Soluc oes

Durante o processo de aplicac ao das modicac oes no c odigo fonte do SparkleShare, nos

deparamos com o fato da soluc ao dos canais em modo secreto j a ter sido implementada

na vers ao de desenvolvimento [Bons 2011]. Focamos ent ao na implementac ao dos canais

com senha.

O SparkleShare e desenvolvido em C# e possui uma classe

(SparkleListenerIrc.cs) que realiza todo o processo da comunicac ao do sistema

com o cliente IRC. Essa classe por sua vez utiliza a biblioteca SmartIrc4net [Bauer 2012].

Modicamos ent ao o trecho de conex ao no canal, introduzindo o modo protegido por

senha.

A congurac ao da senha e das polticas de acesso (forcar o acesso somente por

senha ou n ao) aos canais e feita no arquivo de congurac ao XML padr ao do Spar-

kleShare. No sistemas operacional Debian, onde os testes foram realizados, o arquivo

de congurac ao e o seguinte:

/home/user/.config/sparkleshare/config.xml

O usu ario deve incluir as seguintes propriedades nesse arquivo de congurac ao

para que a protec ao funcione adequadamente:

announcements password: senha do canal.

allow passwordless join: booleano que indica a permiss ao para acessar canais

n ao protegidos.

As modicac oes foram testadas com um reposit orio no

GitHub [GitHub Inc. 2011] e com o servidor p ublico IRC do SparkleShare. De-

pois dos testes, um patch foi oferecido aos desenvolvedores do SparkleShare, que

incorporaram as nossas modicac oes no reposit orio do projeto [Kaqui 2011]

X Encontro Anual de Computao - EnAComp 2013

22

4. Considerac oes Finais

Com a evoluc ao da computac ao em nuvem e a popularizac ao dos servicos oferecidos por

ela, foram desenvolvidos os sistemas de sincronizac ao e compartilhamento de arquivos

com a nalidade de abstrair a utilizac ao do armazenamento de arquivos em nuvem e de

oferecer um servico de sincronizac ao de arquivos locais com a nuvem. O SparkleShare e

um sistema de sincronizac ao desenvolvido dentro da losoa de Software Livre e permite

que os usu arios e instituic oes utilizem diferentes reposit orios de armazenamento.

Por utilizar elementos disponveis na Internet, o funcionamento do SparkleShare

est a sujeito a ataques. Neste trabalho realizamos uma an alise de seguranca do Spar-

kleShare, vers ao 0.4.0, identicamos alguns pontos falhos em seu servico de noticac ao,

e aplicac oes soluc oes que aumentam a seguranca.

Os desenvolvedores do sistema j a reconheceram que o uso do IRC n ao e uma boa

opc ao, sendo que na epoca em que este trabalho foi realizado, o desejo dos desenvolvedo-

res era substituir pelo protocolo XMPP [Foundation 2004]. Durante a escrita deste artigo,

vericamos que o projeto agora utiliza uma soluc ao pr opria para noticac ao.

Ainda assim, acreditamos que a nossa soluc ao de canais protegidos por senha im-

plementada era de import ancia para o projeto, pois oferecia um nvel melhor de seguranca

para os usu arios, mantendo compatibilidade com vers oes anteriores e de baixo impacto

no c odigo (comparado com adaptar a camada de noticac ao para um novo protocolo).

Destacamos novamente que essa melhoria foi enviada aos desenvolvedores do

SparkleShare e includa no c odigo nal do sistema.

Refer encias

Armbrust, M., Fox, A., Grifth, R., Joseph, A., Katz, R., Konwinski, A., Lee, G., Patter-

son, D., Rabkin, A., Stoica, I., and Zaharia, M. (2010). A view of cloud computing.

Communications of the ACM, 53:5058.

Assunc ao, M. (2010). Guia do Hacker Brasileiro. VisualBooks.

Bacon, J., Eyers, D. M., Singh, J., and Pietzuch, P. R. (2008). Access control in publish/-

subscribe systems. In Proceedings of the Second International Conference on Distri-

buted Event-based Systems, DEBS 08, pages 2334, New York, NY, USA. ACM.

Bailes, J. E. and Templeton, G. F. (2004). Managing P2P security. Commun. ACM,

47(9):9598.

Bauer, M. (2012). SmartIrc4net - C# IRC Library. http://www.meebey.net/

projects/smartirc4net/.

Bons, H. (2010). Announcing SparkleShare. Design Monkey. http://www.bomahy.

nl/hylke/blog/announcing-sparkleshare/.

Bons, H. (2011). GitHub commit description. https:

//github.com/hbons/SparkleShare/commit/

5f31d5f43d41a34300eee886bef9bc8e1a52800c.

Bons, H. (2012). SparkleShare wiki. https://github.com/hbons/

SparkleShare/wiki.

X Encontro Anual de Computao - EnAComp 2013

23

Canonical Ltd. (2012). Ubuntu One. http://one.ubuntu.com.

Charalabidis, A. (1999). Book of IRC: The Ultimate Guide to Internet Relay Chat. The

Book Of Series. No Starch Press.

Drago, I., Mellia, M., M. Munafo, M., Sperotto, A., Sadre, R., and Pras, A. (2012). Inside

Dropbox: Understanding personal cloud storage services. In Proceedings of the 2012

ACMConference on Internet Measurement Conference, IMC12, pages 481494, New

York, NY, USA. ACM.

Dropbox Inc. (2012). Dropbox. https://www.dropbox.com/.

Foundation, J. S. (2004). Extensible messaging and presence protocol (XMPP): Core.

RFC 3920.

GitHub Inc. (2011). GitHub. https://github.com/.

Kaqui, N. (2011). GitHub commit description. https://github.com/hbons/

SparkleShare/commits/0.4.0/SparkleLib/SparkleListenerIrc.

cs?author=nicolaslazartekaqui.

Loeliger, J. (2009). Version control with Git. OReilly Series. OReilly.

Singh, J., Eyers, D. M., and Bacon, J. (2011). Disclosure control in multi-domain pu-

blish/subscribe systems. In Proceedings of the 5th ACM International Conference

on Distributed event-based system, DEBS 11, pages 159170, New York, NY, USA.

ACM.