Escolar Documentos

Profissional Documentos

Cultura Documentos

Ensino Forense

Ensino Forense

Enviado por

Jeovah NetoTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Ensino Forense

Ensino Forense

Enviado por

Jeovah NetoDireitos autorais:

Formatos disponíveis

FORENSE COMPUTACIONAL: UMA PROPOSTA DE ENSINO

Paulo S. da Motta Pires Departamento de Engenharia de Computaao e Automaao c c Universidade Federal do Rio Grande do Norte 59078-970 Natal - RN pmotta@dca.ufrn.br

RESUMO

A caracter stica das informaes que devem ser disponibilizadas torna o ensino de disciplinas co relacionadas com segurana de redes um desao bastante interessante. Este trabalho descreve uma c proposta de formalizao e de ensino da disciplina Forense Computacional. Essa proposta apresenta ca uma disciplina ex vel, prtica, que amplia a formao dos estudantes de Cincia da Computao a ca e ca e de Engenharia de Computao e os prepara para atuar em um mercado promissor e carente de ca especialistas.

ABSTRACT

Courses dealing with computer or network security present extremely interesting challenges due to the nature of the information that is handled. This paper presents a proposal for development and implementation of a course in Computer Forensics. This project introduces a course that is both exible and practical while broadening the preparation of students in Computer Science and Computer Engineering in order to prepare them for work in an area that is very promising but has a shortage of specialists.

INTRODUCAO

Ensinar disciplinas da rea de segurana de sisa c temas computacionais um desao muito interese sante em virtude das caracter sticas e peculiaridades das informaes a serem repassadas, [1]. Aos co estudantes devem ser apresentadas, de forma sistematizada, tcnicas e ferramentas utilizadas para e comprometer sistemas computacionais e, tambm, e tcnicas e ferramentas utilizadas para proteger ese ses mesmos sistemas. A apresentao pblica de material de natureza ca u sens vel traz diculdades relacionadas ` denio a ca da profundidade com que alguns conceitos devem ser tratados e ` certeza da correo da destinao a ca ca que ser dada aos conhecimentos adquiridos. E a comum, em universidades estrangeiras, para disciplinas com esse tipo de contedo, a assinatura u obrigatria de documentos nos quais os alunos aso sumem o compromisso legal de no utilizarem esses a conhecimentos para ns inadequados. Por diversas razes, essa prtica ainda no adotada no Brasil. o a a e Apesar dessas diculdades, as Instituies de co Ensino Superior no podem deixar de preparar a prossionais nessa rea. Essa preparao est sena ca a do realizada atravs de disciplinas de graduao e e ca de ps-graduao com denominaes que, em geo ca co ral, incluem a palavra segurana em seus t c tulos. Nessas disciplinas, so apresentados conceitos relaa cionados ` segurana de sistemas computacionais a c ou de seus servios. Quando poss c vel, pelas pro prias caracter sticas das questes analisadas, essas o

101

disciplinas deixam de ter carter meramente cona templativo e so realizadas experimentaes prtia co a cas em laboratrio. o Neste trabalho, apresenta-se uma proposta de formalizao e de ensino da disciplina Forense ca Computacional para alunos de graduao em ca nal de curso ou para alunos de ps-graduao das o ca a reas de Cincia da Computao e de Engenhae ca ria de Computao. Esta proposio apresenta ca ca uma disciplina ex vel, de carter eminentemena te prtico, que amplia a formao acadmica desa ca e ses estudantes. A disciplina proposta tem como pr-requisito m e nimo o conhecimento formal de TCP/IP (Transmission Control Protocol/Internet Protocol ) aprendido durante a disciplina de Redes de Computadores e, eventualmente, pode ser cursada em paralelo com as disciplinas que possuem a palavra segurana em seus t c tulos, no contexto apresentado no pargrafo precedente. a Esta proposta segue padres que esto sendo o a adotados para disciplinas desse tipo em outras instituies, [2], e, em particular, na Universidade de co Nebrasca, USA, [3]. Salvo melhor ju uma diszo, ciplina com o perl aqui proposto ainda no est a a formalizada no Brasil, apesar de excelentes trabalhos j terem sido produzidos, [4]. Assume-se que, a ao nal dessa disciplina, o aluno apresente procincia adequada para coletar evidncias digitais e e em sistemas computacionais, interpretar os dados coletados, criar uma seqncia de eventos que caue racterizem as aes realizadas pelo ente que causou co o problema e, mais importante, seja capaz de atuar

com competncia, prossionalismo e tica em um e e mercado promissor e carente de especialistas. Este trabalho est organizado como segue. A a seo 2 apresenta o contexto no qual a disciplina ca proposta se enquadra. Nessa seo, apresentado ca e o padro atual de formao dos alunos dos cura ca sos de Cincia da Computao e de Engenharia e ca de Computao na rea de segurana de sistemas ca a c computacionais ou de seus servios. E demonstrac da a oportunidade da criaao da Forense Computac cional, uma sub-rea da Forense Digital, como uma a disciplina formal. Em seguida, a seo 3 apresenca ta a distribuio da carga horria, os tpicos que ca a o integram a ementa da disciplina e uma sugesto a para a realizao da avaliao do rendimento dos ca ca estudantes. Na seo 4, mostra-se a dinmica com ca a que se pretende apresentar os assuntos. Sistemas operacionais livres e de cdigo fonte dispon so o vel a escolhidos para as mquinas onde devem ser reaa lizadas as prticas de laboratrio. A proposio a o ca das ferramentas e dos ambientes a serem utilizados nessas prticas feita na seo 5. O trabalho a e ca conclu com a proposta de algumas linhas de e do pesquisa, ou de desenvolvimento, que podem ser seguidas como resultado da abordagem mais aprofundada e estendida dos assuntos apresentados no decorrer da disciplina. A disciplina, na forma como est aqui discua tida, ser implementada na nfase em Engenharia a e de Computao e Automao do Programa de Psca ca o graduao em Engenharia Eltrica da Universidaca e de Federal do Rio Grande do Norte e apresentada no primeiro semestre letivo de 2004.

O CONTEXTO

Nas Instituies de Ensino Superior, os aluco nos de Cincia da Computao e de Engenharia e ca de Computao cursam a disciplina de Redes de ca Computadores segundo padres bem estabelecio dos, [5, 6, 7]. Os estudantes complementam essa formao cursando disciplinas na rea de seguca a rana de sistemas ou de servios utilizando textos c c consagrados, [8, 9, 10]. Este trabalho sugere que essa formao inclua, tambm, a disciplina Forense ca e Computacional. A Forense Computacional pode ser denida como um conjunto de tcnicas, cienticamente come provadas, utilizadas para coletar, reunir, identicar, examinar, correlacionar, analisar e documentar evidncias digitais processadas, armazenadas e ou transmitidas por computadores. Evidncia digital qualquer informao de vae e ca lor probatrio que armazenada ou transmitida de o e forma digital. Para a Forense Computacional, o computador, isolado ou em rede, pode ter sido o objeto ou o alvo de uma atividade criminosa cabendo ao analista a coleta de evidncias que possam levar ` identicae a

1 Os

ca o e ao posterior indiciamento judicial de eventuais culpados, se esse for o objetivo. Formalmente, a Forense Computacional uma e sub-rea da Forense Digital [11]. A Forense Digital a pode ser denida como uma rea de conhecimento a que se utiliza de mtodos elaborados e comprovae dos cienticamente visando a preservao, coleta, ca validao, identicao, anlise, interpretaao, doca ca a c cumentao e apresentao de evidncias digitais ca ca e com o propsito de facilitar ou permitir a reconso tituio de procedimentos de natureza criminosa ca que ocorram em equipamentos digitais. A Forense Digital , portanto, mais abrangente e trabae lha com informaes armazenadas ou transmitidas co por equipamentos digitais como PDAs (Personal Digital Assistants), telefones celulares, mquinas a de FAX, centrais telefnicas digitais, os prprios o o computadores, entre outros [12]. A Forense Digital uma cincia relativamente e e nova, complexa e engloba procedimentos e metodologias de reas to distintas como Minerao de a a ca Dados, Lingu stica, Lgica, Probabilidade e Estao t stica, Processamento Digital de Sinais e de Imagens, Criptograa e Redes de Computadores. Pelo exposto, a disciplina proposta amplia a formao dos estudantes dos cursos de Cincia ca e da Computao e de Engenharia de Computao, ca ca preparando-os para um mercado promissor e carente de prossionais capacitados. Esses prossionais estaro aptos, tambm, a realizar pesquisa a e cient ca aplicada ` criminal a stica no sentido de se chegar a resultados satisfatrios na escolha dos o melhores procedimentos e metodologias, [13]. Esse objetivo est de acordo com a proposta do moa delo de padronizao de procedimentos em Forense ca Computacional apresentado na referncia [13]. See gundo essa referncia, o exame pericial, bem coe mo o desenvolvimento e avaliao de procedimenca tos de anlise forense, devem ser executados por a pessoa portadora de n vel superior, forensicamente capacitada e com habilitao tcnica e ca e cient ca relacionada ` natureza do exame1 . a Alm disso, tal pessoa no deve ter antecedentes e a que levantem suspeitas acerca do seu carter e tia e ca. Ainda, continuam os autores, [13], o perito deve lastrear suas assertivas e concluses com juso ticativas cient cas, de modo que haja, do ponto de vista cient co, uma unica possibilidade de se chegar a tais armaes. co

A ORGANIZACAO DISCIPLINA

DA

A disciplina est estruturada para ser apresena tada em 60 (sessenta) horas/aula, correspondentes a 04 (quatro) crditos, com duas sesses semanais e o de 02 (duas) horas/aula cada. Essa carga hora ria est distribu ao longo de 15 (quinze) semaa da 102

destaques foram feitos pelo autor deste trabalho.

nas. As sesses so utilizadas para a apresentao o a ca formal dos assuntos relacionados com a disciplina, para a realizao eventual de palestras proferidas ca por prossionais convidados e para a apresentao ca de trabalhos desenvolvidos pelos alunos. As experincias realizadas em laboratrio no esto contae o a a bilizadas nas 60 (sessenta) horas/aula previstas. Inicialmente, a disciplina ser oferecida no pria meiro semestre de 2004 para alunos da nfase em e Engenharia de Computao e Automao do Proca ca grama de Ps-Graduao em Engenharia Eltrica o ca e da Universidade Federal do Rio Grande do Norte que tenham cursado o pr-requisito m e nimo estabelecido em seo anterior. ca A disciplina Forense Computacional, como est a sendo proposta, possui a seguinte ementa: Introduo; Conceitos de Redes de Computadores e de ca Sistemas Operacionais; Sistemas de Deteco de ca Intrusos; Resposta a Incidentes; Anlise de Sistea mas Comprometidos; Aspectos Legais; Aspectos Eticos. O desempenho individual dos estudantes ser a medido atravs da realizao de duas avaliaes e ca co individuais (com peso relativo de 40%), da apresentao de um projeto de anlise realizado em ca a grupo (com peso relativo de 40%) e pela apresentao de um trabalho individual (com peso relativo ca de 20%). O programa da disciplina deve evoluir como descrito na prxima seo. o ca

A IMPLEMENTACAO

Conforme apresentado na seo anterior, a disca ciplina prev aulas ao longo de 15 (quinze) semae nas. Em termos de programao semanal, os asca suntos sero desenvolvidos na seqncia que se sea ue gue. Na primeira semana, apresenta-se uma viso a geral da rea de Forense Digital. O objetivo a e mostrar o enquadramento dos assuntos tratados na disciplina Forense Computacional em um contexto mais amplo, como denido na seo 2. Nessa ca semana, devem ser estabelecidos os grupos de trabalho para a realizao das tarefas prticas. Tamca a bm devem ser escolhidos os temas dos assuntos e que devero ser pesquisados individuamente para a apresentao no decorrer da disciplina. ca Nas duas semanas seguintes, apresentam-se os conceitos de redes de computadores e de sistemas operacionais que so diretamente relacionados ` a a Forense Computacional. Nessa etapa, faz-se uma reviso dos protocolos do modelo TCP/IP. So rea a visados conceitos correspondentes aos protocolos TCP (Transmission Control Protocol ), [14], UDP (User Datagram Protocol ), [15], ICMP (Internet Control Message Protocol ), [16], e IP (Internet Protocol ), [17]. O objetivo principal da apresentao desses protocolos preparar os estudantes ca e para a anlise de logs a ser realizada na etapa suba

sequente. Assim sendo, so enfatizados o mecaa nismo de handshaking, as portas dos servios, os c campos de ags do protocolo TCP e o conceito de cliente-servidor. Em relao ao protocolo IP, ca apenas o IPv4 (Internet Protocol version 4 ) ser a considerado e dar-se- nfase ` reviso de endea e a a reamento. No estudo dos protocolos devero ser c a utilizadas ferramentas de anlise de trfego. Com a a relao a sistemas operacionais, a opo sempre ca ca e pelos sistemas livres e de cdigo aberto. Sero utio a lizados o Linux e o OpenBSD como sistemas operacionais das mquinas do laboratrio e das clulas a o e de anlise forense. Desta forma, ser dada uma a a viso geral de aspectos relativos a sistemas de ara quivos (lesystems), parties, devices, kernel, coco mandos e utilitrios mais importantes desses sistea mas. Dependendo da disponibilidade, podero ser a apresentadas caracter sticas de sistemas operacionais fechados. Nas trs semanas subsequentes, sero apresene a tados assuntos relativos a sistemas de deteco de ca intrusos e de procedimentos de resposta a inciden e a a tes, [18, 19, 20]. Enfase dada ` anlise e compreenso de logs e ` importncia de se estabelecer a a a mecanismos de sincronizao de tempo para os dica versos equipamentos de rede. As implementaes co de mquinas centralizadoras de logs (loghosts) e a do protocolo NTP (Network Time Protocol ), [21], devem ser feitas nesta etapa. Alm disso, sero e a discutidas as arquiteturas de honeynets e honeypots [22]. Essas arquiteturas sero avaliadas do a ponto de vista de fornecedoras de material para anlise. Procedimentos para resposta a incidentes a de segurana sero apresentados. c a As sesses dessas 6 (seis) primeiras semanas deo vem ser enriquecidas com experincias em laborae trio nas quais os alunos realizam, entre outras, as o seguintes tarefas: Utilizao de ferramentas para coleta e anca a lise de trfego de rede; a Implementao de sistemas de deteco de ca ca intrusos e anlise dos respectivos logs; a Implementao de uma rewall e anlise dos ca a logs correspondentes; Implementao de um sistema centralizado ca de coleta de logs, e Implementao de uma hierarquia NTP. ca Em seguida, e durante as prximas 5 (cinco) seo manas, sero realizadas as sesses correspondentes a o aos trs A da Forense Computacional: e Aquisio das evidncias sem alterar ou conca e taminar os dados originais; Autenticao das evidncias coletadas de ca e forma a comprovar que estas so idnticas a e a `s originais apreendidas, e

103

Anlise das evidncias recolhidas. a e O objetivo nessa etapa apresentar situaes e co reais para que os estudantes, agora analistas forenses, desenvolvam seus trabalhos. Essas sesses so o a baseadas nas recomendaes da RFC-3227, [23]. co Utiliza-se, tambm, o material escrito em portue gus dispon em [24] e as referncias [25, 26, 27]. e vel e As exposies tericas dessas sesses tambm co o o e sero complementadas com prticas realizadas em a a laboratrio. Atravs dessas prticas, o estudante o e a adquire capacitao para: ca Documentar procedimentos; Denir o hardware necessrio para a montaa gem da clula de anlise de m e a dias; Instalar o sistema operacional, e as ferramentas adequadas, no equipamento onde as evidncias sero analisadas; e a Utilizar ferramentas para: coletar evidncias em memria; e o coletar evidncias relacionadas ao estae do dos processos, e coletar evidncias relacionadas ao estae do das conexes de rede. o Utilizar procedimentos para duplicao de ca m dias; Utilizar procedimentos para preservao das ca evidncias coletadas, e e

Utilizar ferramentas para a anlise das evia dncias coletadas. e

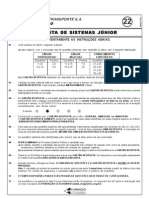

E importante salientar que todas as experincie as em laboratrio so realizadas segundo a disponio a bilidade de cada um dos grupos de alunos e podem ter ou no o acompanhamento direto, formal, do a professor. A semana seguinte reservada para a abordae gem de aspectos legais e ticos relacionados ` Foe a rense Computacional. Essas atividades podem ser combinadas com palestras de convidados representantes de entidades encarregadas da manuteno ca da lei. Finalmente, as 3 (trs) ultimas semanas da dise ciplina esto reservadas para que os alunos aprea sentem os trabalhos tericos e/ou prticos deseno a volvidos. Todos os procedimentos propostos para a apresentao da disciplina esto sumarizados na Tabeca a la 1. Pode-se observar que as 15 (quinze) semanas esto agrupadas em 3 (trs) etapas. A primeira a e etapa, constitu pelas 6 (seis) primeiras semada nas de aula, concentra as atividades relativas ` coa leta e anlise de trfego de rede, implementao a a ca de servios (sistema de deteco de intrusos, c ca rewall, loghosts, hierarquia NTP) e anlise de logs. a A segunda etapa, com 5 (cinco) semanas de aula, corresponde a atividades relacionadas ` aquisio, a ca autenticao e anlise de evidncias. ca a e

Tabela 1: Forense Computacional: resumo dos tpicos a serem abordados o Etapa Total de Semanas 1 Atividades Planejadas Introduo ca Contextualizao da disciplina ca Denio dos Grupos de Trabalho para realizao de tarefas prticas ca ca a Escolha de temas para a realizao do Trabalho Final Individual ca TCP/IP - Protocolos TCP, UDP, ICMP, IPv4 Linux/OpenBSD como base das clulas de anlise forense e a Outros sistemas operacionais Sistemas de deteco de intrusos ca Sistemas de proteo de redes e de hosts - rewalls ca Mquinas centralizadoras de logs, loghosts a Mecanismo de sincronizao de tempo, protocolo NTP ca Utilizao de honeynets, honeypots como fornecedoras de material ca Procedimentos para resposta a incidentes de segurana c M dias digitais Procedimentos para coleta e preservao de evidncias ca e Procedimentos para anlise de evidncias a e Utilizao de ferramentas e de ambientes para anlise forense ca a Aspectos legais e ticos da Forense Computacional e Apresentao dos trabalhos realizados ca 104

2 1

5 1 3

Na terceira etapa, com 4 (quatro) semanas de aula, so discutidos aspectos ticos e legais pertia e nentes e so apresentados os trabalhos desenvolvia dos pelos estudantes. A diviso em etapas dos assuntos tratados na a disciplina Forense Computacional auxilia no processo de escolha das ferramentas a serem utilizadas nos trabalhos desenvolvidos em laboratrio. o

FERRAMENTAS E AMBIENTES

Para as atividades desenvolvidas em laborato rio, a opo a utilizao de ferramentas e ambienca e ca tes livres e de cdigo aberto por questes de custos o o e, tambm, por estarem facilmente dispon e veis. O

cdigo aberto traz em si, ainda, a vantagem adicioo nal de possibilitar a realizao de auditorias como ca mais uma prtica de ensino. a As experincias de laboratrio sero realizadas e o a em mquinas com sistemas operacionais Linux e a OpenBSD. Inicialmente, ser dado destaque ` utia a lizao de comandos ou utilitrios geralmente preca a sentes nessas distribuies e que devem ser de coco nhecimento dos estudantes. Podem-se citar: ls, cd, cat, dd, mount, le, strings, ps, arp, lsof, netstat, nd, strace, grep, entre outros. Tambm sero usadas e avaliadas as ferramene a tas e os ambientes mostrados na Tabela 2. Nessa Tabela, todos os links apresentados esto ativos a em junho de 2003. Essas ferramentas e ambientes representam apenas uma pequena frao do mateca rial que est dispon na Internet, [28]. a vel

Tabela 2: Ferramentas e Ambientes Utilizados Etapa Ferramentas e Ambientes tcpdump, libpcap ethereal nmap netcat snort chkrootkit iptables pf TCT The Sleuth Kit The Autopsy Forensic Browser trinux FIRE Knoppix Disponibilidade http://www.tcpdump.org http://www.ethereal.org http://www.insecure.org http://www.atstake.com http://www.snort.org http://www.chkrootkit.org http://www.netfilter.org http://www.benzedrine.cx/pf.html http://www.porcupine.org http://www.sleuthkit.org/sleuthkit/index.php http://www.sleuthkit.org/autopsy/index.php http://trinux.sourceforge.net/ http://fire.dmzs.com http://www.knoppix.org

Como descrito na seo anterior, a apresenca tao da disciplina est dividida em etapas para ca a facilitar a escolha das ferramentas e dos ambientes a serem utilizados em laboratrio. Na Etapa o 1, mostrada na Tabela 2, nos procedimentos de aprendizagem relativos ` coleta e anlise de trfego a a a de rede, sero usadas as ferramentas tcpdump e a ethereal. A ferramenta tcpdump, uma das mais destacadas na rea de segurana, [19], uma intera c e face para as funcionalidades de captura e de ltragem de pacotes que so oferecidas pela biblioteca a libpcap. A biblioteca libpcap tambm adotae e da como base para alguns sistemas de deteco de ca intrusos. O trfego capturado via tcpdump pode a ser analisado pelo prprio programa ou por uma o ferramenta auxiliar. A ferramenta auxiliar escolhida, ethereal, pode ser usada em n de linha vel de comando ou atravs de sua interface grca. e a Ainda na primeira etapa, sero usados os proa gramas nmap, netcat, snort e chkrootkit, [29].

O software nmap um port scanner utilizado para e fazer auditorias e mapeamento de redes e tambm e serve como gerador de trfego interessante. Esa se trfego capturado pelo tcpdump e analisado a e atravs do ethereal. O netcat um utilitrio que e e a l ou escreve dados atravs de conexes de rede via e e o protocolo TCP ou UDP. Pode ser usado para fazer transferncias de contedo de m e u dias de um computador para outro. O snort um sistema de e deteco de intrusos. Na disciplina, ele ser empreca a gado para produzir logs das ameaas geradas no lac boratrio. O chkrootkit utilizado para detectar o e a presena de rootkits. Os rootkits so ferramenc a tas utilizadas por atacantes aps comprometerem o mquinas. a A implementao das rewalls ser feita ca a usando-se o iptables nos sistemas Linux ou o pf nos sistemas OpenBSD. As tcnicas de aquisio, autenticao e anlie ca ca a se das evidncias so estudadas durante 5 (cinco) e a

105

semanas usando-se as ferramentas e os ambientes apresentados na Etapa 2 da Tabela 2. Nessa etapa, a primeira ferramenta apresentada aos estudantes o TCT, The Coroners e Toolkit, desenvolvida por Dan Farmer e Wietse Venema. TCT composto por programas para e aquisio de dados (grave-robber) e por prograca mas para anlise de sistemas de arquivos (unrm, a ils, icat e lazarus). O software The Sleuth Kit, anteriormente conhecido como TASK - The @stake Sleuth Kit, uma coleo de ferramentas em linha de coe ca mando que permite examinar sistemas de arquivos NTFS, FAT, FFS, EXT2FS, e EXT3FS. Foi testado em diversas distribuies Linux e *BSD. Apesar co de adotar o cdigo e a arquitetura de projeto do o TCT, estende suas funcionalidades. O programa The Autopsy Forensic Browser uma interfae ce grca para o software The Sleuth Kit. a No decorrer do curso, o aluno utilizar ambiena tes autnomos gravados em disquetes ou em CDs o auto-executveis. Esses ambientes possuem um a conjunto de ferramentas que permitem a realizaca o ou que podem auxiliar nos procedimentos de anlise forense. Os ambiente so: a a trinux, uma distribuio Linux baseada em ca disquete que possui ferramentas que podem ser utilizadas para anlise de trfego e veria a cao de vulnerabilidades, entre outros; ca FIRE (Forensic and Incident Response Environment Bootable CD) que, atualmente, possui 196 (cento e noventa e seis) ferramentas dispon veis, agrupadas em: ferramentas para recuperao e anlise ca a de dados; ferramentas para resposta a incidentes; ferramentas para realizaao de testes de c penetrao; ca ferramentas diversas compiladas estaticamente, e ferramentas para a descoberta de v rus. Knoppix, uma distribuio Linux de propca o sito geral que pode ser adotada na fase de coleta de evidncias em sistemas compromee tidos. As ferramentas e os ambientes descritos sero a utilizados para analisar: os logs obtidos de sistemas em produo ou ca gerados atravs de prticas desenvolvidas no e a prprio laboratrio; o o as imagens de sistemas comprometidos atravs de experincias prticas realizadas em lae e a boratrio, e o imagens de sistemas comprometidos obtidas na Internet.

CONCLUSOES

Apresenta-se uma proposta de formalizao e ca de ensino da disciplina Forense Computacional. Essa disciplina pode ser enquadrada como disciplina complementar para alunos em nal de curso nos cursos de graduao de Cincia da Computaca e ca o ou de Engenharia de Computao ou em cursos ca de ps-graduao dessas mesmas reas. A disciplio ca a na, de carter eminentemente prtico, ser iniciala a a mente implementada na nfase em Engenharia de e Computao e Automao do Programa de Psca ca o graduao em Engenharia Eltrica da Universidaca e de Federal do Rio Grande do Norte e apresentada no primeiro semestre letivo de 2004. Com essa disciplina abrem-se perspectivas de realizao de pesquisas de novas tcnicas em comca e putao forense, de ampliao da cobertura ou de ca ca realizao de auditorias em ferramentas e em ambica entes existentes, de desenvolvimento de novas ferramentas e na criao de metodologias para a valica dao de tcnicas e procedientos atualmente adoca e tados.

Referncias e

[1] D. Frinke, Who Watches the Security Educators?, IEEE Security & Privacy Magazine, Vol.1, Issue 3, pp. 56-58, May-June, 2003. [2] Digital Forensic Education, The Electronic Evidence Information Center, dispon vel em http://www.e-evidence.info/education. html em junho de 2003. [3] J.P. Craiger, A. Nicoll, B. Burnham, An Applied Course in Network Forensics, Proceedings of the Workshop for Dependable and Secure Systems, University of Idaho, Moscow, Idaho, USA, September, 2002, dispon vel em http://craiger.ist.unomaha.edu/pc/ craiger.netforensics.FINAL.pdf em junho de 2003. [4] P.L. de Geus, Instituto de Computao da ca UNICAMP, dispon em http://bastion. vel las.ic.unicamp.br/paulo/papers/ em junho de 2003. [5] W.R. Stevens, TCP/IP Illustrated, The Protocols, Vol. 1, Addison-Wesley, 1994. [6] J.F. Kurose, K.W. Ross, Computer Networking, A Top-Down Approach Featuring the Internet, Addison-Wesley, 2001. [7] D.E. Comer, Internetworking with TCP/IP Principles, Protocols, and Architecture, Vol. 1, 3rd. Edition, Prentice-Hall, 1995.

106

[8] W. Stallings, Cryptography and Network Security, Principles and Practice, 2nd Edition, Prentice-Hall, 1999. [9] S. Garnkel, G. Spaord, Practical Unix & Internet Security, 2nd Edition, OReilly & Associates, 1996. [10] C. Kaufman, R. Perlman, M. Speciner, Network Security, Private Communication in a Public World, 2nd Edition, Prentice Hall, 2002. [11] G. Palmer, A Road Map for Digital Forensic Research, Report for the First Digital Forensic Research Workshop (DFRWS), DTR-T001-01 FINAL, November 2001, dispon em http: vel //www.dfrws.org/dfrws-rm-final.pdf em junho de 2003. [12] W. Harrinson, e outros, A Lessons Learned Repository for Computer Forensics, International Journal of Digital Evidence, Fall 2002, Vol. 1, Issue 3, dispon vel em http://www. ijde.org/docs/02_fall_art1.pdf, em junho de 2003. [13] M.A. dos Reis, P. L. de Geus, Forence Computacional: Procedimentos e Padres, Anais do o SSI2001, 3o . Simpsio de Segurana em Inforo c mtica, Instituto Tecnolgico de Aeronutica, a o a So Jos dos Campos, SP, Outubro de 2001, a e dispon em http://www.dcc.unicamp.br/ vel ~ra000504/ em junho de 2003. [14] J. Postel, Transmission Control Protocol, RFC-793, September, 1981, dispon vel em http://www.rfc-editor.org em junho de 2003. [15] J. Postel, User Datagram Protocol, RFC-768, August, 1980, dispon vel em http://www. rfc-editor.org em junho de 2003. [16] J. Postel, Internet Control Message Protocol, RFC-792, September, 1981, dispon vel em http://www.rfc-editor.org em junho de 2003. [17] J. Postel, Internet Protocol, RFC-791, September, 1981, dispon vel em http://www. rfc-editor.org em junho de 2003. [18] S. Northcutt, J. Novak, Network Intrusion Detection, 3rd Edition, New Riders Publishing, 2003. [19] S. Northcutt, M. Cooper, M. Fearnow, K. Frederick, Intrusion Signatures and Analysis, New Riders Publishing, 2001.

[20] E.E. Schultz, R. Shumway, Incident Response: A Strategic Guide to Handling System and Network Security Breaches, New Riders Publishing, 2002. [21] D.L. Mills, Network Time Protocol (Version 3), RFC-1305, March, 1992, dispon vel em http://www.rfc-editor.org em junho de 2003. [22] A.B. Filho e outros, Honeynet.BR: Desenvolvimento e Implantaao de um Sistema pac ra Avaliaao de Atividades Hostis na Interc net Brasileira, Anais do IV Simpsio sobre o Segurana em Informtica, SSI2002, So Joc a a s dos Campos, SP, pp. 19-25, Novembro de e 2002, dispon vel em http://www.lac.inpe. br/security/honeynet/#papers em junho de 2003. [23] D. Brezinski, T. Kilalea, Guidelines for Evidence Colletion and Archiving, RFC-3227, February, 2002, dispon vel em http://www. rfc-editor.org em junho de 2003. [24] M.A. dos Reis, P. L. de Geus, Anlise Foa rense de Intruses em Sistemas Computacio onais: Tcnicas, Procedimentos e Ferramene tas, Anais do I Seminrio Nacional de Per a cia em Crimes de Informtica, Macei, AL, a o Novembro de 2002, dispon vel em http:// www.dcc.unicamp.br/~ra000504/ em junho de 2003. [25] W.G. Kruse, J.G. Heiser, Computer Forensics, Incident Response Essentials, AddisonWesley, 2002. [26] D. Schweitzer, Incident Response - Computer Forensics Toolkit, Wiley, 2003. [27] K. Mandia, C. Prosise, Incident Response: Investigating Computing Crime, McGraw-Hill, 2001. [28] The Ultimate Collection of Forensic Software, dispon vel em http://www.tucofs.com em junho de 2003. [29] N. Murilo, K. Steding-Jessen, Mtodos para a e Detecao Local de Rootkits e Mdulos de Kerc o nel Maliciosos em Sistemas Unix, Anais do 3o . Simpsio sobre Segurana em Informtio c a ca, SSI2001, So Jos dos Campos, SP, pp. a e 133-139, Novembro de 2001.

107

Você também pode gostar

- Prova - Regimental A1Documento25 páginasProva - Regimental A1Enervisa ElétricaAinda não há avaliações

- Vestcon - Exercicios Resolvidos e Comentados de Raciocinio LogicoDocumento45 páginasVestcon - Exercicios Resolvidos e Comentados de Raciocinio LogicoLuis Barbosa100% (15)

- Compilado de Provas de Engenharia de Software 2 - UNIP EADDocumento14 páginasCompilado de Provas de Engenharia de Software 2 - UNIP EADFelipe VtsAinda não há avaliações

- Asterisk: Na PráticaDocumento26 páginasAsterisk: Na PráticaBruno Tec100% (1)

- 297 PC InformaticaDocumento49 páginas297 PC InformaticaMarcelo EduardoAinda não há avaliações

- Informatica Aplicada AdministracaoDocumento7 páginasInformatica Aplicada AdministracaomaruzabarbozaAinda não há avaliações

- Roteiro DTMFDocumento3 páginasRoteiro DTMFPedro Henrique de SouzaAinda não há avaliações

- DmOS - Interoperabilidade Com Outros Vendors V1.9Documento51 páginasDmOS - Interoperabilidade Com Outros Vendors V1.9edvaldo alvesAinda não há avaliações

- Engenharia de Computação Presencial - PPC RESUMIDODocumento15 páginasEngenharia de Computação Presencial - PPC RESUMIDOGustavo PiresAinda não há avaliações

- PPC - Ciencia Da ComputacaoDocumento119 páginasPPC - Ciencia Da ComputacaowseeylAinda não há avaliações

- Apostila Aprovar Ano05 Fascículo13 Geo QuiDocumento16 páginasApostila Aprovar Ano05 Fascículo13 Geo QuiConcurso Vestibular100% (1)

- Auxmat TCCDocumento26 páginasAuxmat TCCsavioerickgranjeir0Ainda não há avaliações

- Proj Pedagogico 2005 c36Documento124 páginasProj Pedagogico 2005 c36rodrigonxAinda não há avaliações

- Robótica Educacional - Uma Experiência de Ensino Híbrido Na Formação Inicial de Acadêmicos de Licenciatura em ComputaçãoDocumento12 páginasRobótica Educacional - Uma Experiência de Ensino Híbrido Na Formação Inicial de Acadêmicos de Licenciatura em ComputaçãoJuliana Cristina de AndradeAinda não há avaliações

- O Uso de Simuladores No Ensino de Redes de ComputadoresDocumento12 páginasO Uso de Simuladores No Ensino de Redes de ComputadoresarquivonacionalAinda não há avaliações

- CT PPGCA M Chiarello, Marcos Antonio 2013Documento119 páginasCT PPGCA M Chiarello, Marcos Antonio 2013developer testesAinda não há avaliações

- PPC INFORMATICA PARA INTERNET Pós Revisao Linguística 1Documento86 páginasPPC INFORMATICA PARA INTERNET Pós Revisao Linguística 1João GomesAinda não há avaliações

- Plano de Curso TelecomunicaçõesDocumento34 páginasPlano de Curso TelecomunicaçõesAna Santos CerimônialAinda não há avaliações

- Matemática ComputacionalDocumento3 páginasMatemática ComputacionalLazie DimerAinda não há avaliações

- InteligenciaartificialestacoesmanufaturaDocumento105 páginasInteligenciaartificialestacoesmanufaturaGlauber BelarminoAinda não há avaliações

- CIT7243 - Introdução As TICDocumento6 páginasCIT7243 - Introdução As TICAlfa dadeAinda não há avaliações

- 26-Sistemas DigitaisDocumento16 páginas26-Sistemas DigitaisHernani MendesAinda não há avaliações

- Informática Aplicada À AdministraçãoDocumento12 páginasInformática Aplicada À AdministraçãogilsoncdspkheAinda não há avaliações

- Adeilson TCC CabeamentoDocumento59 páginasAdeilson TCC CabeamentoLeandro GabrielAinda não há avaliações

- 1701785176641unicarioca MatrizCurricular-EngCompDocumento25 páginas1701785176641unicarioca MatrizCurricular-EngCompGabriel GomesAinda não há avaliações

- Faculdade de Engenharia - UCANDocumento7 páginasFaculdade de Engenharia - UCANSérgio MagalhãesAinda não há avaliações

- Projecto de Rede PTPDocumento19 páginasProjecto de Rede PTPClelioAinda não há avaliações

- UNIP INTERATIVA Pim 3Documento12 páginasUNIP INTERATIVA Pim 3Marcelo Rodrigues100% (1)

- TCC MetodologiaDocumento12 páginasTCC MetodologiaGustavo MendesAinda não há avaliações

- Universidade Federal Do Pará Núcleo de Desenvolvimento Amazônico em Engenharia Programa de Pós-Graduação em Computação AplicadaDocumento93 páginasUniversidade Federal Do Pará Núcleo de Desenvolvimento Amazônico em Engenharia Programa de Pós-Graduação em Computação AplicadaMarcelo AmorasAinda não há avaliações

- TEAC - Tecnologias AplicadasDocumento17 páginasTEAC - Tecnologias AplicadasPCrispim100% (1)

- Programador WebDocumento20 páginasProgramador Webclaudio silvaAinda não há avaliações

- Projeto-Leandro Silva Galvão de CarvalhoDocumento15 páginasProjeto-Leandro Silva Galvão de CarvalhoLeandro GalvãoAinda não há avaliações

- Computação e Segurança Do TrabalhoDocumento1 páginaComputação e Segurança Do TrabalhoAdson Roberto Pontes DamascenoAinda não há avaliações

- Price Action Lucas BronDocumento177 páginasPrice Action Lucas BronLucas BronneyAinda não há avaliações

- TEAC - Automação e ComputadoresDocumento23 páginasTEAC - Automação e ComputadoresPCrispimAinda não há avaliações

- Raquel - Pim VDocumento26 páginasRaquel - Pim VRaquel SantanaAinda não há avaliações

- Curso Tecnológico de Electrotecnia e Electrónica 12º Ano - Ministério Da Educação - Guia Do Curso - 2006 PortugalDocumento40 páginasCurso Tecnológico de Electrotecnia e Electrónica 12º Ano - Ministério Da Educação - Guia Do Curso - 2006 PortugalDavid QuelhasAinda não há avaliações

- Monografia Versão CorrigidaDocumento83 páginasMonografia Versão CorrigidafifagtaetcAinda não há avaliações

- Plano INFORMÁTICA Integrado-PrimeiroDocumento113 páginasPlano INFORMÁTICA Integrado-PrimeiroJessica FerreiraAinda não há avaliações

- Projeto Pedagogico Engenharia CivilDocumento17 páginasProjeto Pedagogico Engenharia CivilBárbara MariaAinda não há avaliações

- PPP BestDocumento15 páginasPPP BestAldrin TaylorAinda não há avaliações

- TCC Simulador Arm Versao-BibliotecaDocumento28 páginasTCC Simulador Arm Versao-Bibliotecamath HenkerAinda não há avaliações

- Projeto de Curso Manutenção e Suporte SubsequenteDocumento19 páginasProjeto de Curso Manutenção e Suporte SubsequenteRonielli PrandoAinda não há avaliações

- Silo - Tips - Universidade Lurio Polo de Cabo Delgado Faculdade de Engenharia Licenciatura em Engenharia Informatica Plano de EstudosDocumento59 páginasSilo - Tips - Universidade Lurio Polo de Cabo Delgado Faculdade de Engenharia Licenciatura em Engenharia Informatica Plano de EstudosJoaoAinda não há avaliações

- Programa TecnologiasDocumento17 páginasPrograma TecnologiasFernando Marques da SilvaAinda não há avaliações

- PCCT - AplicativoDocumento38 páginasPCCT - AplicativoMafran MartinsAinda não há avaliações

- Ementa Todas Materias PitagorasDocumento41 páginasEmenta Todas Materias PitagorasviniciusAinda não há avaliações

- Aise Inf GestãoDocumento23 páginasAise Inf Gestãorssguimaraes7661Ainda não há avaliações

- Projeto Pedagógico Engenharia de SistemasDocumento18 páginasProjeto Pedagógico Engenharia de SistemasRamon CaldeiraAinda não há avaliações

- Trabalho Iniciacao Cientifica HENRIQUE MARINSDocumento37 páginasTrabalho Iniciacao Cientifica HENRIQUE MARINSAndreFarias123Ainda não há avaliações

- Desenvolvimento de Kit DidáticoDocumento12 páginasDesenvolvimento de Kit DidáticoSamuel Alves de Souza100% (1)

- Manual de Formação Do Curso - Ano Lectivo 2020 - 2021Documento83 páginasManual de Formação Do Curso - Ano Lectivo 2020 - 2021Geraldo Simão SimãoAinda não há avaliações

- Jdasilva6, Gerente Da Revista, Artigo11Documento14 páginasJdasilva6, Gerente Da Revista, Artigo11Everton15Ainda não há avaliações

- Projeto de Curso Manutenção e Suporte SubsequenteDocumento18 páginasProjeto de Curso Manutenção e Suporte SubsequenterogipqdtAinda não há avaliações

- Projeto de Pesquisa - APP para Dificuldades em ProgramaçãoDocumento15 páginasProjeto de Pesquisa - APP para Dificuldades em ProgramaçãoNeemias EstudosAinda não há avaliações

- João Ricardo Geitoeira - 28046Documento280 páginasJoão Ricardo Geitoeira - 28046Lucas Junior LuzAinda não há avaliações

- Analise de Ferramentas para o EnsinoDocumento6 páginasAnalise de Ferramentas para o EnsinoArthur FilipeAinda não há avaliações

- Engenharia de Computação - BachareladoDocumento24 páginasEngenharia de Computação - BachareladoCamilla MatiasAinda não há avaliações

- Projeto Pedagógico Do Curso - Operador e Programador de Sistemas AutomatizadosDocumento9 páginasProjeto Pedagógico Do Curso - Operador e Programador de Sistemas AutomatizadosBatutin 01Ainda não há avaliações

- Engenharia Mecanica PPC ResumidoDocumento26 páginasEngenharia Mecanica PPC ResumidoGabriel GomesAinda não há avaliações

- Grade Atualizada de BDRCDocumento33 páginasGrade Atualizada de BDRClrdamazioAinda não há avaliações

- A aprendizagem baseada em problemas (PBL) e a engenharia de software: Formação interdisciplinar para a cidadaniaNo EverandA aprendizagem baseada em problemas (PBL) e a engenharia de software: Formação interdisciplinar para a cidadaniaAinda não há avaliações

- 120 Teclas de Atalhos No Windows 7Documento6 páginas120 Teclas de Atalhos No Windows 7Luis BarbosaAinda não há avaliações

- Apostila Macro ExcelDocumento104 páginasApostila Macro ExcelAdilson GabuAinda não há avaliações

- Atividades ComplementaresDocumento6 páginasAtividades ComplementaresGuilherme SaldanhaAinda não há avaliações

- Analista de Sistemas JuniorDocumento9 páginasAnalista de Sistemas JuniorLuis BarbosaAinda não há avaliações

- Diario Oficial de Santos-GabaritoDocumento24 páginasDiario Oficial de Santos-GabaritoLuis BarbosaAinda não há avaliações

- Evidencia Digital 02Documento38 páginasEvidencia Digital 02amsrodriguesAinda não há avaliações

- CrimesvirtuaisDocumento28 páginasCrimesvirtuaisSamir MatosAinda não há avaliações

- A Tatuagem e o CrimeDocumento40 páginasA Tatuagem e o Crimediney m e willemen100% (4)

- Sistemas OperativosDocumento60 páginasSistemas Operativosgreen_ghostAinda não há avaliações

- World Skills - Apresentação Geral - 2023Documento36 páginasWorld Skills - Apresentação Geral - 2023Matheus Dias GomesAinda não há avaliações

- Drivers Brilho Nao Funciona Vaio PDFDocumento3 páginasDrivers Brilho Nao Funciona Vaio PDFMichel MerellesAinda não há avaliações

- Arquitetura de Software - ArtigoDocumento6 páginasArquitetura de Software - ArtigoIgor Basquerotto de CarvalhoAinda não há avaliações

- A4 - Avaliação Da InfraestruraDocumento13 páginasA4 - Avaliação Da InfraestruraJean BrondaniAinda não há avaliações

- Apostila de Automação - ViaWebDocumento38 páginasApostila de Automação - ViaWebkeoma da SilvaAinda não há avaliações

- Dm16e1-Dm4e1 Manual de Instalação e OperaçãoDocumento109 páginasDm16e1-Dm4e1 Manual de Instalação e OperaçãoThiago Andrade RangelAinda não há avaliações

- Slides AdaDocumento8 páginasSlides AdaLowCypher AugurAinda não há avaliações

- Manual VR 3031uDocumento13 páginasManual VR 3031uJefferson RodriguesAinda não há avaliações

- Monitoramento SNMP FurukawaDocumento7 páginasMonitoramento SNMP FurukawaRaphaelAinda não há avaliações

- 500.209 SX-10 Folheto PTDocumento1 página500.209 SX-10 Folheto PTWeslley SilveiraAinda não há avaliações

- Ipv 4Documento55 páginasIpv 4cesar augustoAinda não há avaliações

- POO Interface GUI Parte1Documento6 páginasPOO Interface GUI Parte1yurilgiglioAinda não há avaliações

- Apoatila Eletronica de PotenciaDocumento11 páginasApoatila Eletronica de PotenciaRonaldo MajusteAinda não há avaliações

- Gravando Bootloader No ATMEGA328 Usando Arduino - Arduino e CIADocumento13 páginasGravando Bootloader No ATMEGA328 Usando Arduino - Arduino e CIAKlew Cleudiney Theodoro BrandãoAinda não há avaliações

- Notebook GatewayDocumento92 páginasNotebook GatewayRobertoAraujoPereiraAinda não há avaliações

- Crie Seu Pendrive de BootDocumento5 páginasCrie Seu Pendrive de BootNhynguyka Almeida100% (2)

- Gestão de Infra de TI - Cap 1 - Visao Geral e Historia de Sistemas Operacionais - RevFinalDocumento29 páginasGestão de Infra de TI - Cap 1 - Visao Geral e Historia de Sistemas Operacionais - RevFinalHebert FronzaAinda não há avaliações

- Verificar Tensões Notebook Versão 2013Documento24 páginasVerificar Tensões Notebook Versão 2013André De Castro MagalhãesAinda não há avaliações

- Tabela de Beeps Todos Modelos Notebook DellDocumento5 páginasTabela de Beeps Todos Modelos Notebook DellsmartservicetheAinda não há avaliações

- Engenharia de Dados - HowDocumento145 páginasEngenharia de Dados - HowNelson SalesAinda não há avaliações

- Tabela para Tradução de Pseudo-Códigos para Linguagem C PDFDocumento4 páginasTabela para Tradução de Pseudo-Códigos para Linguagem C PDFpaulacnrnunesAinda não há avaliações

- Exercícios (Eletrônica)Documento14 páginasExercícios (Eletrônica)danielAinda não há avaliações

- Redes Sem FioDocumento2 páginasRedes Sem FioJúlio CésarAinda não há avaliações

- Plano Analitico de Electronica Basica PDFDocumento6 páginasPlano Analitico de Electronica Basica PDFTelesAinda não há avaliações