Escolar Documentos

Profissional Documentos

Cultura Documentos

Ati 7

Enviado por

Maria Clara Barbosa FariaDescrição original:

Título original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

Ati 7

Enviado por

Maria Clara Barbosa FariaDireitos autorais:

Formatos disponíveis

1» comunicação ruidosa: características particulares de alguns gestores que envolvem ordens verbais não claras,

requisitos de problemas não corretamente definidos, problemas não previamente comunicados, entre outros; são as

principais causas de estresse elevado na empresa bem como o incentivo indireto para boatos e fofocas. Soluções para

esse tipo de problema podem envolver reuniões periódicas de acompanhamento de objetivos, comunicação formal e

documentada em papel ou e-mail, ambientes de colaboração de ideias etc.; » falha de retorno: processo também

ligado à comunicação com problemas no feedback de atividades é consequência direta da falta de monitoração de

uma demanda ou projeto. A gestão participativa é um grande aliado nesse processo, potencializado com o uso de

ferramentas de avaliação 360°. Esse tipo de avaliação envolve uma comunicação aberta com todos os envolvidos

numa atividade, demanda ou projeto independentemente de sua posição hierárquica de forma a poder dar sua opinião

salientando pontos fortes e fracos da abordagem escolhida para resolver o problema; » falta de disciplina: problemas

ligados ao respeito a procedimentos, horários, metas e prazos. Muitas situações envolvem uma mudança na cultura

pessoal com a imposição de punições ou sansões. Isso pode causar desconforto ou tensão inicial, mas é essencial para

demonstrar a seriedade das ações e da empresa; » promoções erradas: essa questão envolve dois tipos de impacto que

podem gerar problemas consequentes. O primeiro tipo envolve a promoção de um profissional que tem conhecimento

técnico apurado, mas não tem habilidade de relacionamento e liderança. O segundo tipo é a promoção de

profissionais que envolve mais política do que competência. Essa situação, apesar de ser minimizada em gestões

profissionais, ainda existe em muitas ocasiões. Nesse caso, a empresa pode provocar a implosão de um departamento

pela revolta de profissionais mais capacitados tecnicamente ou até mais experientes no que diz respeito às

competências necessárias e, dessa forma, mais indicados ao cargo. Essa implosão é recheada de atritos constantes ou

até desligamento do profissional mais indicado, o que causará impactos diretos em todo o funcionamento do

departamento e de todos os outros que se relacionam com ele; » falta de profissionalismo: problema ligado a uma

visão limitada de direitos e deveres do colaborador. Essa visão limitada está associada a situações ou coisa óbvias,

como usar o email institucional para assuntos pessoais ou usar recursos da empresa para entretenimento. Misturar

assuntos pessoais ou entretenimento com o ambiente de trabalho é o principal foco desse tipo de problema. Muitas

empresas têm definido políticas que delimitam períodos curtos para resolver questões pessoais.

2O “ciclo de vida” nada mais é do que a divisão do desenvolvimento total em fases relacionadas, em que se tem

definição do projeto, estudo do sistema, projeto da solução, programação, instalação, pós implementação.

3A prototipagem é uma metodologia mais flexível e informal, que torna interativo o processo de desenvolvimento e

implantação de um sistema e define o papel importantíssimo do usuário e dos especialistas empresariais. Ela é

indicada quando não há certeza em relação àquilo que o usuário precisa ou quando há grande mutabilidade inicial,

característica marcante de muitos sistemas orientados ao processo de decisão. É importante nesse processo criar

grupos de usuários de acordo com a natureza dos resultados que quero

4A principal desvantagem do uso de pacote de sistemas é que, normalmente, ele não atende a todas as necessidades

do usuário (sistema subdimensionado), o que força a organização a mudar seus procedimentos para se adequar à

realidade desse tipo de sistema. Em outros casos, o pacote de sistemas tem funções demasiadas (sistema

superdimensionado), que não são utilizadas pelo usuário (subutilização), ou seja, o investimento no sistema acaba

sendo elevado, principalmente porque o usuário não usa todas as ferramentas disponíveis. Por esse motivo, deve

existir, na organização, um processo de elaboração de questões relativas às necessidades do usuário que devem ser

solucionadas. Faz-se uma cotação das diversas opções de pacotes disponíveis no mercado e verificam-se quais

características cada um deles pode resolver..

5Aceleração de ganhos resultantes da reengenharia de processos não vinculados às atividades essenciais da empresa;

Redução de riscos ligados a investimento em tecnologia da informação pela transferência dessa responsabilidade para

as empresas terceirizadas.

6» o gerenciamento dos centros de informações da organização; » a operação de alguns ou de todos os sistemas

ligados à tecnologia da informação (equipamentos especiais, computadores e redes); » desenvolvimento de suporte

técnico em equipamentos e softwares e aplicações personalizadas para a organização; » consultoria para resolução de

problemas relativos ao correto uso e aplicação de tecnologia; » operação dos sistemas de telecomunicações, inclusive

a provedoria de internet.

7Burocracia: Estrutura não racionalizada, que dificulta as ações.

Fragmentação: Conceito de territórios; competição interna.

8As ferramentas Case são o melhor exemplo do conjunto produtividade, qualidade, reengenharia, reutilização e

repositório. Elas constituem o rompimento dos métodos tradicionais de desenvolvimento de sistemas, estabelecem a

automação das antigas metodologias e incentivam a concepção de novas técnicas. O uso dessas ferramentas pode

concentrar os esforços dos profissionais ligados à tecnologia da informação e dos profissionais especialistas em

negócio nas tarefas e processos que exigem criatividade e racionalização.

9» produção automática de gráficos e diagramas;

» criação de protótipos da interface com o usuário e dos relatórios;

» geração dos códigos de programação;

» análise e verificação das especificações do projeto;

» geração da documentação do sistemas

10Ferramentas Case que têm enfoque na análise do sistema: aquelas que ajudam na preparação das fases iniciais do

processo de resolução de problemas, produzindo diagramas estruturais, de processos empresariais e de fluxo de

trabalho, dicionário de dados, fluxogramas e outros documentos;

Ferramentas Case focadas no projeto do sistema: aquelas cujo objetivo é desenvolver as fases finais do processo de

resolução de problemas, produzindo a codificação do sistema, definindo e executando os seus testes e permitindo a

sua manutenção.

11A segurança é necessária em todo e qualquer computador que dê acesso ou não a redes externas, como a internet.

A necessidade dessa imposição de segurança se explica pelo alto fator de responsabilidade e pela dependência da

organização para com a estrutura de tecnologia de informação, que é meio para o sistema de informações. A

segurança é imposta para minimizar os prejuízos da organização por paralisações não esperadas, garantir a qualidade

dos dados inseridos e das informações geradas e para assegurar que esses dados não sejam roubados ou alterados sem

autorização.

12Incêndio: Os computadores, arquivos e registros manuais podem ser destruídos.

Falha elétrica: Todo o processamento é suspenso, o equipamento pode ser danificado e podem ocorrer acidentes de

dados ou interrupções dos serviços de telecomunicação.

Mau funcionamento do hardware: Os dados são processados sem precisão ou de modo incompleto.

13Pode-se definir risco como o produto dos ataques pelas vulnerabilidades existentes nos sistemas de informação da

organização. Entendam-se como vulnerabilidades as fraquezas dos componentes da tecnologia da informação e as

portas de entrada na política de segurança da organização.

14Os tipos de invasor que impõem a necessidade de segurança no sistema de informações podem ser internos e

externos e são classificados como:

» hackers (internos e externos): podem ser profissionais com o objetivo de espionagem empresarial, furtando

informações ou ativos, ou podem ser amadores tentando a invasão como forma de diversão ou hobby;

» funcionários descontentes: desejam se vingar da organização causando algum tipo de dano nos dados ou

informações de responsabilidade;

» usuários mal treinados: danificam dados em operações equivocadas;

» vírus de computador: entram no sistema por intermédio de disquetes ou mensagens eletrônicas e causam algum

tipo de prejuízo digital que resulta em prejuízo

15Método que utiliza uma série de ferramentas matemáticas para proteger informações por meio de codificação, de

modo que o destino possa interpretar a informação sem perigo de vazamento. É o processo pelo qual uma mensagem

(texto limpo) é transformada em uma segunda mensagem (texto cifrado), usando uma função complexa (algoritmo de

criptografia) e uma chave especial.

16Cartões inteligentes, semelhantes aos cartões de crédito, que têm um ou mais microchips embutidos capazes de

armazenar e executar o processamento de dados e que podem também conter as informações do usuário e seus

privilégios de acesso ao sistema da organização.

17TCO: custo existente de determinado componente para manter a estrutura organizacional em funcionamento, e

TVO como o valor de prejuízo caso aquele componente seja inexistente ou cesse seu funcionamento

Você também pode gostar

- Ferramentas - CASEDocumento50 páginasFerramentas - CASEAlexandre XavierAinda não há avaliações

- A Escrita Da DançaDocumento52 páginasA Escrita Da DançaPriscila Jeronimo100% (5)

- Conteúdo Da Unidade-4 PDFDocumento18 páginasConteúdo Da Unidade-4 PDFGabriela MiotiAinda não há avaliações

- 7 Práticas de Segurança de Dados para Implantar Na Sua EmpresaDocumento4 páginas7 Práticas de Segurança de Dados para Implantar Na Sua EmpresaRenan Lima AndradeAinda não há avaliações

- Quem Disse Que e Amor - Spin-Of - Carlie FerrerDocumento573 páginasQuem Disse Que e Amor - Spin-Of - Carlie FerrerThayne LopesAinda não há avaliações

- Lições Bíblicas CPAD 8Documento6 páginasLições Bíblicas CPAD 8Thiago De Oliveira PintoAinda não há avaliações

- BACKES Et Al. 2021 PEF No Trabalho PTDocumento10 páginasBACKES Et Al. 2021 PEF No Trabalho PTRafael LauxAinda não há avaliações

- Auditoria e Segurança em TIDocumento11 páginasAuditoria e Segurança em TIJair Argentino PêpeAinda não há avaliações

- Fonte Simetrica ProjetoDocumento18 páginasFonte Simetrica ProjetoOderlei EduardoAinda não há avaliações

- William R. Downing - O Propósito de DeusDocumento9 páginasWilliam R. Downing - O Propósito de DeusFabiane BarthAinda não há avaliações

- Humanização e Atendimento No TrabalhoDocumento13 páginasHumanização e Atendimento No TrabalhoSory MarianoAinda não há avaliações

- Confidencialidade, Integridade e Disponibilidade: Os Três Pilares Da Segurança Da InformaçãoDocumento4 páginasConfidencialidade, Integridade e Disponibilidade: Os Três Pilares Da Segurança Da InformaçãoMilena ResendeAinda não há avaliações

- Resolução Exercicios Do Guidorizzi (1) Cap2Documento4 páginasResolução Exercicios Do Guidorizzi (1) Cap2MaryBlair0% (1)

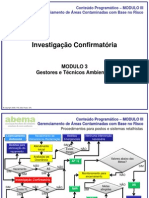

- Curso de Investigação Confirmatória - ABEMADocumento37 páginasCurso de Investigação Confirmatória - ABEMATecnohidro Engenharia AmbientalAinda não há avaliações

- Atividade de GenéticaDocumento3 páginasAtividade de GenéticanandaclioAinda não há avaliações

- Criar Cenário de Falha para A EmpresaDocumento2 páginasCriar Cenário de Falha para A EmpresaTiago Pablo FerreiraAinda não há avaliações

- MONOGRAFIA - Estudo de Caso para Implantação de VPN Na UnimontesDocumento8 páginasMONOGRAFIA - Estudo de Caso para Implantação de VPN Na Unimontesnutel maAinda não há avaliações

- A Nova Estrutura Do Setor de Tecnologia Da InformaçãoDocumento6 páginasA Nova Estrutura Do Setor de Tecnologia Da InformaçãoAdailton Pimentel PalestranteAinda não há avaliações

- Ihc - Aula 02Documento19 páginasIhc - Aula 02ronaldo pires diasAinda não há avaliações

- Portifolio em Grupo 2 Semestre UnoparDocumento24 páginasPortifolio em Grupo 2 Semestre Unoparlima810% (1)

- Artigo - João Vitor - Com Formatação PDFDocumento14 páginasArtigo - João Vitor - Com Formatação PDFJoão Vitor Ferreira CorreiaAinda não há avaliações

- Lourenco Do Rosario Linder - Teste 1Documento6 páginasLourenco Do Rosario Linder - Teste 1Linder JuniorAinda não há avaliações

- MA4TUX892HSPI69XIY98DLYIHXVGB9Documento17 páginasMA4TUX892HSPI69XIY98DLYIHXVGB9Marcelo De OliveiraAinda não há avaliações

- Rascunho Do Portifolio Individual 4 SemestreDocumento5 páginasRascunho Do Portifolio Individual 4 SemestreJairo Silva SantosAinda não há avaliações

- Sistemas de InformaçãoDocumento11 páginasSistemas de InformaçãoWilker BuenoAinda não há avaliações

- Atividade EstruturadaDocumento10 páginasAtividade EstruturadaCarolina BritoAinda não há avaliações

- Analise de Sistemas R1Documento68 páginasAnalise de Sistemas R1André SousaAinda não há avaliações

- 3 - Etapa de RequisitosDocumento7 páginas3 - Etapa de Requisitosacdejesus2007Ainda não há avaliações

- Auditoria SistemasDocumento39 páginasAuditoria SistemasCarlos ProsdoskimiAinda não há avaliações

- Atps - Teoria Geral de SistemasDocumento8 páginasAtps - Teoria Geral de SistemasStarCar RastreamentoAinda não há avaliações

- ImplantacaoDeSistemas 0603Documento47 páginasImplantacaoDeSistemas 0603IsaiasAinda não há avaliações

- Aula 4 - Participantes No Processo de Desenvolvimento de SIDocumento22 páginasAula 4 - Participantes No Processo de Desenvolvimento de SIjoycenhamucho04Ainda não há avaliações

- Daniel ATPS de To de SoftwareDocumento34 páginasDaniel ATPS de To de SoftwareDaniel RodriguesAinda não há avaliações

- Engenharia de Software - 1Documento16 páginasEngenharia de Software - 1jutavarescarAinda não há avaliações

- Maturidade Da Qualidade de SoftwareDocumento6 páginasMaturidade Da Qualidade de SoftwareAline FucksAinda não há avaliações

- Topicos Avancados em Engenharia de SoftwDocumento66 páginasTopicos Avancados em Engenharia de SoftwmayuncruzAinda não há avaliações

- Portfólio Individual Base AntonioDocumento11 páginasPortfólio Individual Base AntonioantonioAinda não há avaliações

- 1484596988melhor Segurança, Menos RecursosDocumento30 páginas1484596988melhor Segurança, Menos RecursosMarcelo FaresAinda não há avaliações

- Da Ims 003 - Guia de Implantacao Do Winthor DistribuidorDocumento28 páginasDa Ims 003 - Guia de Implantacao Do Winthor DistribuidorLeandro AdemarAinda não há avaliações

- Introdução Aos Sistemas de Informação: Félix MacueiaDocumento38 páginasIntrodução Aos Sistemas de Informação: Félix MacueiaFelicio MugauaAinda não há avaliações

- Vaga Analista de SistemasDocumento2 páginasVaga Analista de SistemasSilvinio SantosAinda não há avaliações

- Analista de Suporte A Sistemas e de Suporte ADocumento4 páginasAnalista de Suporte A Sistemas e de Suporte ARH SanusAinda não há avaliações

- Discursiva - Fundamentos de Si - 45 QuestõesDocumento6 páginasDiscursiva - Fundamentos de Si - 45 QuestõesAngelo InfoAinda não há avaliações

- Relatorio Versão Final - CopiarDocumento9 páginasRelatorio Versão Final - Copiarpeterson ramosAinda não há avaliações

- Artigo Zabbix TCC BOMDocumento32 páginasArtigo Zabbix TCC BOMMárcio Ribeiro de OliveiraAinda não há avaliações

- Atividade SIGDocumento5 páginasAtividade SIGsamvelezianoAinda não há avaliações

- Atps Etapa 1 Passo 2Documento4 páginasAtps Etapa 1 Passo 2Joedes EsperidiãoAinda não há avaliações

- Unidade5 Comosãodesenvolvidosossistemasdeinformação SigardUberaba - 1675521370117Documento8 páginasUnidade5 Comosãodesenvolvidosossistemasdeinformação SigardUberaba - 1675521370117Skycell OricellAinda não há avaliações

- Apresentação Sistema de InformaçãoDocumento37 páginasApresentação Sistema de InformaçãoAndréia NalonAinda não há avaliações

- Atividade 1 - Esoft - Tópicos em Computação II - 52 2023Documento2 páginasAtividade 1 - Esoft - Tópicos em Computação II - 52 2023Marcelo KonishAinda não há avaliações

- Atividades Janaina de AprendizagemDocumento3 páginasAtividades Janaina de AprendizagemVanessa do Carmo AbreuAinda não há avaliações

- Conteúdo Da Unidade-4 PDFDocumento18 páginasConteúdo Da Unidade-4 PDFGabriela Mioti100% (1)

- PGT02 - A Seguran A Dos Sistemas de Informa oDocumento11 páginasPGT02 - A Seguran A Dos Sistemas de Informa oFrancisco Alves da Silva JúniorAinda não há avaliações

- Estudo de Caso - Causas de Um Projeto de Software Ser MalsucedidoDocumento2 páginasEstudo de Caso - Causas de Um Projeto de Software Ser Malsucedidosergio enriqueAinda não há avaliações

- Portfólio de Grupo 2° Período de Análise de Sistemas - UNOPAR / 2011 - Adson HonoriDocumento26 páginasPortfólio de Grupo 2° Período de Análise de Sistemas - UNOPAR / 2011 - Adson HonoriadsonhonoriAinda não há avaliações

- Desenvolvimento Ágil de SoftwareDocumento7 páginasDesenvolvimento Ágil de Softwarecardoso antonioAinda não há avaliações

- Desenvolver Ou Terceirizar SoftwaresDocumento6 páginasDesenvolver Ou Terceirizar SoftwaresandreyAinda não há avaliações

- Modelo - Diagnóstico de TIDocumento9 páginasModelo - Diagnóstico de TISamuel WagnerAinda não há avaliações

- UNIP INTERATIVA Projeto Integrado Multidisciplinar IIIDocumento31 páginasUNIP INTERATIVA Projeto Integrado Multidisciplinar IIIPedro SampaioAinda não há avaliações

- I.INFORMÁTICA 5 Yannick BotãoDocumento6 páginasI.INFORMÁTICA 5 Yannick BotãoYannick César Marcelino BotãoAinda não há avaliações

- Projeto Integrado II - EM CONCLUSÃODocumento6 páginasProjeto Integrado II - EM CONCLUSÃOMaria EduardaAinda não há avaliações

- Cartilha BBDocumento14 páginasCartilha BBTatianeAinda não há avaliações

- Segurança em Sistemas Da Informação Aula 2Documento37 páginasSegurança em Sistemas Da Informação Aula 2Tiago MesquitaAinda não há avaliações

- ATI8Documento7 páginasATI8Maria Clara Barbosa FariaAinda não há avaliações

- AV2 - Gestão de ProcessosDocumento5 páginasAV2 - Gestão de Processosmasutra100% (1)

- Resumo de Sistema de Informação EmpresarialDocumento3 páginasResumo de Sistema de Informação EmpresarialAndré Campos RodovalhoAinda não há avaliações

- Artigo 0603Documento25 páginasArtigo 0603IsaiasAinda não há avaliações

- Projeto de Software para Uma Loja de InformáticaDocumento63 páginasProjeto de Software para Uma Loja de InformáticaMichelAdrianoMedeiros100% (1)

- Atividade 2Documento2 páginasAtividade 2Maria Clara Barbosa FariaAinda não há avaliações

- ATIV6Documento2 páginasATIV6Maria Clara Barbosa FariaAinda não há avaliações

- ATI8Documento7 páginasATI8Maria Clara Barbosa FariaAinda não há avaliações

- ATIV5Documento2 páginasATIV5Maria Clara Barbosa FariaAinda não há avaliações

- Analista de Administração e Finanças - Tipo 1 AlgásDocumento14 páginasAnalista de Administração e Finanças - Tipo 1 AlgásSamir CafeAinda não há avaliações

- Exerc Cicios Verbos 8º e 9º AnoDocumento9 páginasExerc Cicios Verbos 8º e 9º Anofilipajoana89Ainda não há avaliações

- 13 - Tipos de Rna e Código GenéticoDocumento24 páginas13 - Tipos de Rna e Código GenéticoMarcela FerreiraAinda não há avaliações

- Teoria CaosDocumento15 páginasTeoria CaoscortexvisualAinda não há avaliações

- A CIF em Fisioterapia - Uma Revisão BibliográficaDocumento117 páginasA CIF em Fisioterapia - Uma Revisão BibliográficaRaphael Piceli MorettiAinda não há avaliações

- 7º Ano A, B, C - PORTUGUÊSDocumento5 páginas7º Ano A, B, C - PORTUGUÊSveyveAinda não há avaliações

- Estudo Bíblico em TitoDocumento5 páginasEstudo Bíblico em TitobsantosrjAinda não há avaliações

- Origem e Evolução Da Vida Na Terra (Teorias Da Origem Da Vida)Documento11 páginasOrigem e Evolução Da Vida Na Terra (Teorias Da Origem Da Vida)cafateAinda não há avaliações

- A Imagem Sobrevivente: Historia Da Arte e Tempo Dos Fantasmas Segundo Aby Warburg Páginas 315 A 335Documento21 páginasA Imagem Sobrevivente: Historia Da Arte e Tempo Dos Fantasmas Segundo Aby Warburg Páginas 315 A 335Carine KAinda não há avaliações

- A Metapsicologia de FreudDocumento6 páginasA Metapsicologia de FreudMariaAinda não há avaliações

- Karl MannheimDocumento7 páginasKarl MannheimMário LucutacanadorAinda não há avaliações

- Trabalho em Grupo 9 AnoDocumento3 páginasTrabalho em Grupo 9 AnoValtair Alves MorenoAinda não há avaliações

- Regras de Etiqueta Nas Aulas OnlineDocumento15 páginasRegras de Etiqueta Nas Aulas OnlineanaAinda não há avaliações

- Joao Batista Dos Santos Abreu Arco IrisDocumento95 páginasJoao Batista Dos Santos Abreu Arco IrisCelio EstevesAinda não há avaliações

- ArquivamentoDocumento14 páginasArquivamentonazanoAinda não há avaliações

- Pena Pereira Torres, Eneida y Pereira (..) (2016) - Pesquisando Com o Metodo PsicanaliticoDocumento5 páginasPena Pereira Torres, Eneida y Pereira (..) (2016) - Pesquisando Com o Metodo PsicanaliticoBenicio :3Ainda não há avaliações

- Aula Pratica 9 Hormonios GastrointestinaisDocumento3 páginasAula Pratica 9 Hormonios GastrointestinaisIsadora SeixasAinda não há avaliações

- Lista de Exercicios Equilibrio Aquoso Acidos e Bases - 1 - 1Documento2 páginasLista de Exercicios Equilibrio Aquoso Acidos e Bases - 1 - 1Fernando Henrique0% (1)

- EqqusDocumento2 páginasEqqusirongaxAinda não há avaliações

- Manual Do COLOGADocumento93 páginasManual Do COLOGAFernando Chaves Moraes50% (2)