Escolar Documentos

Profissional Documentos

Cultura Documentos

O Brien - Cap.11

Enviado por

Gestao LusiadaTítulo original

Direitos autorais

Formatos disponíveis

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoDireitos autorais:

Formatos disponíveis

O Brien - Cap.11

Enviado por

Gestao LusiadaDireitos autorais:

Formatos disponíveis

Quais desafios gerenciais os sistemas de informacao representam ' empresas comerciais de hoje?

Os dois capitulos deste modulo como os gerentes e os profissionais de negocios conseguem administrar com exito das tecnologias da informacao em uma economia globalizada .

• . 0 Capitulo 11, Desafios de Seguranca e Eticos, discute as ameacas ao U~,''''U''''''<UL e a seguranca dos sistemas de informacao empresariais e as defesas necessarias, como as implicacoes Micas e os impactos socia is da tecnologia da informacao.

• 0 Capitulo 12, Gerenciamento Global e na Em presa d a Tecnolugla da Infer concentra-se no impacto das aplicacoes empresariais da tecnologia da administracao e nas organizacoes, os componentes do gerenciamento dos sis inforrnacao e as implicacoes gerenciais do uso da tecnologia da informacao nos cios globalizados.

r

MODULO V

D'ESAFIO'$ GERENCIAIS

408

.. ,' - '" -------- .. ---

r

>CAPITU LO

I I

,

'DESAFIOS DE SEGURAN<;A E ETICOS

Destaques do Capitulo

Se~ii.o I

Desafios de Seguranca, EUcos e Socials da TI Introducao

Responsabilidade Etica dos Profissionais de Neg6cios Caso do Mundo Real I - Guerra das Maquinas:

Combatendo a Mal no Ciberespaco Crime em Informatica

Questoes de Privacidade

o Estado Atual das Leis Ciberneticas Outros Desafios

Questoes de Sande

Solucoes Sociais

Se\!ao II

Cerenciamento de Seguranca da Tecnologia da Informacao

Introducao

Ferramentas de Gerenciamento de Seguranca

Caso do Mundo Real 2 - Western Corporate Federal Credit Union e Outros: Seguranca Estrategica Defesas de Segurancas Interligadas por Rede Outras Medidas de Seguranca

Controles de Sistemas e Auditorias

Caso do Mundo Real 3 - Um Dia na Vida do "Patch Patrol"

Objetivos de Aprendizagem

Apos ler e estuder este Capitulo, voce devera ser capaz de:

1. Identificar varies temas eli cos em como 0 uso das tecnologias da informacao nos negocios afeta o emprego, a individualidade, as condicoes de trabalho, a privacidade, a crime, a saude e as solu;;:oes para as problemas da sociedade.

2. Identificar as varies tipos de estrategias de gerenciamenta de seguranca e defesas, e explicar como conseguem ser usados para garantir a seguranca das aplicacoes nos negocios da tecnologia da informacao.

3, Propor diversas maneiras pelas quais os gerentes e profissionais de negocios podem ajudar a dirninuir as efeitos nocivos e aumentar as efeitos benefices do usa da tecnologia da informacao.

409

Ij I .rl

, >((

, :~1

Desafios de Segu ranca, Eticos e Sociais da TI

4 10 • MOdulo 5/ Desafios Gerenciais

. , .~--:-'- -:-- .. - 'f";..-r:;~~-~

. '. ·SE.9AQ T'. '

.... ', '. " -. .. > .. .-J ,:' ,' ... ,~-;

lntroducao

Seguranca, Etica e Sociedade em Negocios/Tl

Responsabilidade Etica dos Profissionais de Neg6cios

Etica nos Neg6cios

Nao ha duvida de que 0 usa da tecnologia da informacao nos neg6cios apresenta os ""~"v,.~,,, desafios, representa serias questoes eticas e afeta a sociedade de maneiras significativas. conseguinte, nesta secao exploraremos as ameacas aos neg6cios e individuos reI)re~,entad!ii~~~ par varies tipos de crimes em informatica e comportamento antietico. Na Secao II . narernos uma variedade de metodos que as empresas usam para gerenciar a seguranca integridade de seus sistemas empresariais. Vamos ver urn exemplo do mundo real.

Leia 0 Caso do Mundo Real a seguir. Podemos aprender muito deste caso a da seguranca e temas eticos nos negocios que surgem dos desafios causados por cornputador, Ver Figura 11.1.

o uso das tecnologias da informacao nos negocios tern causado enormes impactos sociedade, e assim levanta temas eticos em areas como crime, privacidade, de, emprego, saude e condicoes de trabalho, Ver Figura 11.2.

E importante entender que a tecnologia da informacao tern tido resultados benefices mesma forma que efeitos prejudiciais sobre a sociedade e as pessoas em cada uma areas, Por exemplo, informatizar urn processo de fabricacao pode ter os resultados cos da melhoria das condicoes de trabalho e fabricar produtos da mais alta qualidade custo menor, mas tambem terrr.o efeito contrario da eliminacao do trabalho das Assim, seu desempenho como gerente ou profissional de negocios envolveria a "u'('llll~"~" tracao das atividades do seu trabalho e aquelas dos outros para minimizar os efeitos

diciais das aplicacoes nos negocios da tecnologia da informacao e otimizar os seus benefices. Isso representaria urn uso eticamente responsavel da tecnologia da mrormacaon

Como urn profissional de negocios, voce tern a responsabilidade de prornover usos

da tecnologia da informacao em seu local de trabalho. Tendo au nao gerenciais, voce deveria aceitar as responsabilidades eticas que vern com as atividades trabalho. Isso inclui desernpenhar adequadamente seu papel como recurso humano

no sistema empresarial que voce ajuda a deseuvolver e a usaf em sua organizacao, gerente ou profissional de negocios, sera sua a responsabilidade de tornar as decisoes' respeito das atividades dos negocios e do uso das tecnologias da informacao, as podem ter uma dirnensao Mica que deve ser considerada.

Par exemplo, voce deveria monitorar eletronicamente as atividades de trabalho dos empregados e os e-maiIs? Voce deveria permitir que seus empregados usassem seu "'VJ'"I"UW",': dor de trabalho para coisas pessoais ou levar para casa capias de software para uso Voce deveria acessar eletronicamente os registros pessoais dos seus empregados ou suas estacoes de trabalho? Voce deveria vender para outras companhias as informacoes sobre c1ientes extraidas dos sistemas de processamento das transacoes? Esses sao alguns CA<"".'LV~ de tipas de decisoes que voce precisara tamar com dimensoes eticas, Dessa [anna, vejamos atentamente varies fundamcntos eticos nos negocios e na tecnologia da informacao. .

A etica nos neg6cios esta preocupada com as numerosas questoes eticas que os gerentes . devem enfrentar como parte de sua atividade diaria de tom ada de decisao de negocios. Pot . exernplo, a Figura 11.3 esboca algumas das categorias de temas eticos e praticas cornerciais especificas que tern serias conseqilencias eticas, Note que os temas dos direitos de propriedade intelectual, privacidade dos clientes e dos ernpregados, seguranca dos registros da empresa e a seguranca do local de trabalho estao destacados porque tern sido as principais areas de controversia etica na tecnologia da informacao (17].

Como podem os gerentes tomar decisoes eticas quando confrontados com temas comerciais como aqueles listados na Figura 11.3? Varias altemativas importantes baseadas em teorias da responsabilidade social corporativa podem ser usadas [22, 30]. Por exemplo, na etica nos negocios, a leo ria da parte interessada diz que os gerentes sao agentes da "parte

Guerra das Maquinas: Combatendo o Mal no Ciberespaco

DO MUNDO REAL

Em 2004 surgiu um worm de computador que conduz reco-

-. . . nhecimento automatizado, ele usa 0 motor de pesquisa do

... Googie Inc. para encontrar automaticamente sites da Web

que executam software de bulletin board vulneravel e em seguida os 9e5Configura. A industria de servi~os financeiros notou urn pico

·00 ultimo outono em tentativas de "phishing" (sofisticadas artimanhas ~ "pescar" [!Ish] as inforrna~oes confidenciais dos usuaries usando e4nalQ para roubar 0 dinheiro das contas de dientes, e culparam um i\Ovo conjunto de ferramentas que facilrtou realizar tais trapacas,

05 carnbistas, entretanto, usam 0 software que decifra as paJavras ondulantes que tem de ser reconhecidas e digitadas

para fazer compras em sites de cornerdo eletronko, esperando adquirir automaticamente grandes quantidades de bilhetes que eles podem revender par precos ultrajantes, Os spammers (pessoas . que enviarn spam) estao contomando desafios semelhantes de reconhecimento de imagem. usados por provedores de service de Internet, para prevenir volumosos registros de contas de e-mail, com scripts que "pegam" surfistas da Internet propondo figuras com quebra-cabecas para eles. E 24 horas por dia, os agentes inteligentes chamados "bots' (final da palavra 'robots' = rob os) vaSculharn a Web em busca de sistemas vulneraveis,

Bem-vindo a guerra das rnaquinas, onde exerotos de zurnbis . ; 0 computador infectado e subvertido por "hackerS'- produzem . rapidamente spam e 0 c6digo rnal-intendonado em invas6es implac.iveis nbs PCs dos usuaries dornestkos e nos sistemas de

. TI do mundo dos neg6cios. Os vendedores de seguranca dizem que leva rnenos de seis a 15 segundos para urn ataque dirigido de software encontrar e infeccionar urn PC desprotegido conectado a Internet. "Ferramentas autornatizadas que esquadrinham blows de endereco de IP sao implac.iveis e nunca ficarn cansadas", diz Bill Hancock, vice-presidente e chefe de seguranca no provedor de

,.,servi~o da TI Savvis Communications lnc., via e-mail.

.. ,"0· Os "rnodnhos" €Stao combatendo. Uma maneira e melhor ',:I<~loqueio de spam, 0 rio pelo qual muitos ataques automatiza'r:"~os navegam. Outra e tomar a rede rnesrna um dlspositivo de

FIGURAII.l

'¥ ... ~

M~'~' : . Protege:r O_}: sistemas d_e compujadores j:liiblicos e flrivados .

~ " '. _. -. - _. .

f~; :'. do ~que .de viru~ e urn ~esalio constante joi que nOYDS e .. r:::. -mais soflsticados VIIUS estao sendo desencadeados,

.:~~ ..

Fonte; Peter Beder Heinz/ReutersfCmbis.

Capitulo l l/Desajios de Seguranca e tlicos •

seguranca, AT&T, a maior transportadora de dados IP nos Estados Unidos. a cada dia analisa 1,7 petabyte de inrorrna~ao que passa atraves de sua espinha dorsal (computador central) de Ip, procurando por novos ataques de forma que possa ensinar a sua rede de trabalho a localiza-los e cornbate-los por meio de algoritmos espedficos sem a intervencao humana.

'Hsckers' autornatizados tornararn-se tao prejudiciais que urn esforco fede ra I consolidado para rastrear os ataques no ciberespa;o desistiu da contagem. 0 Centro de Coordenacao CERT, parte do Instituto de Engenharia de Software da Carnegie Mellon University, notou que 21.756 incidentes ~ (ada um deles pode envolver milhares de sites - foram relatados em 2000; 52.658 em 200 I; 82.094 em 2002; e 137.529 em 2003. Ern 2004 cessou a publicacao dos nurneros .

A aotornacao nao rnudou meramente as tecnicas do crime on-line, ela mudou 0 objetivo. Perguntado par que ele roubou bancos, Willie Sutton, ladrao na Era da Depressao norte-americana, disse: "Porque e onde 0 dinheiro esta", Na economia de informacao de hoje, os criminosos furtam computadores. E com instrurnentos autornatizados cada vez mais sofisticados, eles pod em manejar seu negodo por meio de pilotos autornatkos, de qualquer lugar no mundo .

Os cavalos de Troia sao ferramentas automatizadas nas quais 05 criminosos sao entendidos. Esses programas rnal-intencionados ~ que chegarn par uma infec¢o par virus com aparenda in6cua de um anexo de e-mail ou por um download on-line ~ podem tomar o controle de um PC, remotamente, tomando-o urn zumbi. Ou podem permanecer em espera como um sp~, aguardando uma informat;ao como 0 ruirnero do Beneficia do INSS e senhas de banco on-flne que possarn ser furtadas par meio direto (serem enviadas para um hac1<ei') ou meio indireto (carregando um site de "pesca" quando a vftima tenta vstar um site de comerdo eletronico legftima). Em novernbro de 2004, um cavalo de Tr6ia chamado Banker-A] empregou essa tecnica em dientes-alvo de bancos do Reina Unido, induindo Abbey. Bardays, Egg, HSBC, Uoyds TSB. Nationwide e NatWest

Esse nao foi urn incidente isolado. GnqOenta e tres pessoas foram presas no Brasil em outubro par supostarnente usar cavalos de Tr6ia. em geraJ espalhados par virus, para furtar US$ 30 milh6es de dientes de bancos on-line. Em dezembro, a pollda alema prendeu cinco homens par supostamente conduzirem uma campanha similar de "pesca" a qual furtou 0 valor de 30 mil euros de dientes do PoStbank. Em janeiro de 2005, qvatro estudantes do ensino rnedio em Sidney, Australia, foram presos, confonme 5e alegou, par usarem um.cavalo de Tr6ia para roubar senhas de bancos on-line em beneficia de urna trapaQlgiobai de Intemet bankJngoperando naAustraJia e na ~~i;

Os "Bots" sao progrannas que reaJizam fun\:oes que vao de algo benigno. como busca par varies pre'AS anunciados, ao matigno. como a procura par sistemas ,I"·,, ·~~">i,, para lnfectar. Sao uma das autornacoes-chave que

localizacao e a infec~o de sistemas volneraveis, A I uma companhia de seguranca de compvtadores, diz ~''''''~._'''''').' conhecido de prograrnas hots dispanfveis - os usados quaisquer numeros de vezes ~ aumentou em 2003 para mais de 2.300 par volta de agosto .

De cada I 6 rnensagens de e-mail. urna GilTi·~fo@),':1IJ 2004, adma de uma em 33 em 2003, explica a emlPfE1ja!ijg

ranca de e-mail MessageLabs Ltd.

............ -----------

412 • Modulo 5 / Desafios Gerendais

De julho a novembro de 2004, a media rnensal do indke de crescimento de sites de "pesca" foi 28%, segundo 0 Grupo de Trabalho "Anti-Phishiog"), urna associacao de classe cornposta de institui~6es Rnanceiras, varejistas on-line, provedores de Internet, policia e fornecedores de seguran~a, A causa provavel, sugere, e a autornacao, na forma de urn conjunto de ferramentas de "pesca" recentemente disponfvel.

Outra forma pela qual os spammer.>tentaram contornar sistemas de desafio de resposta - que desafia os remetentes de e-mail a responderern a uma pergunta para se certificarem de que se trata de uma pessoa, nao um programa de e-mail em massa - envolve pornografia, Os zumbis pornograticos, diz J, F. SUI/ivan, diretor de marketing de produto na empresa de e-mail Sendmaillnc., enviarn spam como zumbis comuns fazem, mas quando recebem urn email de desafio, eles postam a mensagem em um site pornografco, oferecendo acesso aos visitantes que responderem a pergunta, 0 remetente que envia 0 desafio entao recebe a resposta e entrega o spam.

A automacao tern mantido os spsmmers no negodo. apesar dos me Ihores esforcos da industria de TI. "Os spemmers sabem 0 tipo de tecnologias anti-spam que estao em uso", afirrna vipul Ved Prakash, fundador e cientista-chefe na empresa anti-spam Cloudmark Inc. "E estao inventando robes que podem derrotar essa tecnologia,"

Se as coisas estao tornando-se melhores ou piores - e se as ferramentas autamatizadas padem cambater - depende para quem voce pergunta. Alguns especialistas argumentam que a expansao da Internet - para a terceira gera~ao de telefones celulares, PDAs, videogames e sistemas de controle industrial - e a crescente complexidade de software e services na Web tornam inevitivel 0 crescimento de problemas de seguranca. Os outros minirnizam a maldi<:;ao e sugerem que as melhores praticas e a

I. Par que a autornacao esta tornando-se uma ferramenta tao importante no crime cibernetico?

2. 0 que esta sendo ferro para combater a variedade de crimes cioernetkos listados no caso?

3. Voce ja foi vftima de algum crime cbernetico? Voce sabe como aconteceu? 0 que fez para resolver 0 problema e garantir que nao aconteca novamente?

tecnologia inovadora, em conjunto com a policia e a usuano, possam abra ndar as riscos,

As empresas de seguranca veem urna oportunidade com esperteza as ameacas automatizadas. A Whole a Sana Security Inc. fazem software de seguranca que nao regras ou assinaturas, e assirn oferece protecao durante

10 de varias horas entre a apari~ao de um novo ataque .

da assinatura para bloquea-lo A Prevx Ltd. fez uma software de seguranca da sua empresa disponfvel . para os dientes, 0 qual deve ajudar a inocular um de PCs vulneraveis. A Fortify Software oferece matizadas para encontrar falhas em prograrnacao Determina Inc. oferece um sistema de detec¢o de

vigia contra erros de over17owde memoria. E a HP revelou pianos de incluir a tecnologia de virus" em alguns dos seus produtos para diminuir a

qual os virus conseguem espalhar-se,

John Pescatore, analista de seguranca da argumenta que mas protecio tem de ser np"PnlJn"no" rede, 0 fornecedor de redes Cisco Systems esta rnr,,,,,,,,,,, dire~o com 0 seu programa de controle de adrnissao esforco cooperative com mais de urna duzia de Inrn"'-""," que permitiria que urna rede ernpresarial guasse os dispositivos de seguranca e as configura~6es do garantisse acesso apenas aqueles que se rnantern "lU"""'OU'-~>;

Quem vai ganhar essas guerras de maquinas? 0 e que sera urna batalha crescente par lango tempo, criminosos que ao redor do mundo inventam modos

a melhor defesa, ou robes que constantemente esq Internet a procura de sistemas que possam atacar, a consiste em que 0 mal nunca dorme on-line.

. Fonte: Ad~ptado de CtABURN, Thomas, Machine wars, Infi'l'f7TI;,/i& 17 jan. 2005, Copyright © CMP Media llC Todos os direitos

I, 0 advento de varies crimes dberneticos tem empresas e produtos visando a sua prevencio. Intemet. veja se voce consegue encontrar empresas que se especializaram na prevencao e .

de crimes obernetkos.

2. 0 ciberespaco e um mundo sem leis e pode

para ajudar como para ferir aqueles que 0 um grupo com alguns colegas de dasse e pelos quais a Internet possa ser mais bem medidas de seguranca as companhias, os neg6cios e os clientes deveriam tamar para sistemas de serem danificados ou infectados par cibemeticos?

,If

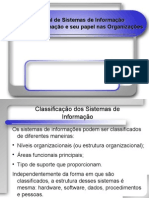

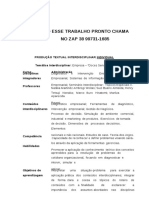

FIGURA 11.2

6.; aspectos importantes da segurat\9. as dimensoes eticas e socials do uso de tecnologia da i'lrorma~ao nos neg6cios. t.embre-se de que as tecnologias da informa0o podem apolar ei'eit05 tanto beneficos como rTlah~fiCos na sociedade em cada urra das areas mostradas.

Capitulo 111 Desaflos de Segura/Ira e Eticos • 413

Emprego

Saudo

Crime

Negoci()sfTI Segurano;:a,; Etica e Sor;i4dadEi··

Individualidade

Condicoes de Trabalho

interessada", e sua unica responsabilidade etica e aumentar os lueros dos neg6cios sem violar a lei ou se engajar em praticas fraudulentas,

Enlretanto, a teoria do contrato social afirma que as companhias tern responsabilidades eticas para com todos os membros da sociedade, a qual permite que as corporacces existam baseadas em urn contrato social. A primeira condicao do contra to requer que as empresas aumentem a satisfacao economica dos clientes e dos empregados. Devem fazer isso sern poluir 0 arnbiente, sem esgotar os recursos naturais, sem usar impropriamente o poder politico, ou sujeitando seus empregados a condicdes de trabalho desumanas. A segunda condicao requer que as empresas evitem praticas fraudulentas, mostrem respeito pelos seus empregados como seres humanos, e evitem as praticas que sistematicamente piorarn a posicao de qualquer grupo na sociedade.

A teoria das partes interessadas da etica nos neg6cios sustenta que os gerentes tern uma responsabilidade etica para administrar a firma para 0 beneficio de todos os seus interessados, Oll seja, todos os individuos e grupos que nela investem, ou por ela reivindicam. Isso normalmente inclui os investidores, empregados, clientes, fomecedores e a comunidade local. As vezes 0 termo 6 ampliado para incluir todos os grupos que podem afetar a ou ser afetados pela corporacao, como as concorrentes, agencias governamentais e grupos e interesses especiais. 0 equilibria entre as demandas dos interessados nao e obviamente uma tarefa facil para os gerentes.

FIG U RA 1 I .3 h categorias bascas das questoes eticas nos neg6cios. A tecnologia da informagio ca usou controversias etlcas nas areas do dreito da propriedade intelectual, da privacidade de empregados e dientes. da seguran<;a da informagio da empresa e da seguran<;a do local de trabalho.

Patrimonio .Oireitos Honestldade Exercicio da For9a Corporativa

Salaries dos Executivos Valor Comparavcl Calculo de Preco de

Produto

Dlreltos de Propriedade Inlelectual

Acordos de NaCH:oncorrt'!ncia

Pracesso Legal Corporativo Veriflcacao da Saude do

Empregado

Privacldade do Cliente Prlvacldade do Empregado Assedlo Sexual

AQao AfirmaHva Oportunidade Igual de

Emprego

Interesses dos Acionistas Emprego Futuro Dsnuncias

Conllito de Interesses dos Empregados

Seguranya da Inforrnayiio da

Empresa

Brindes Inadequados Quest6es PublicitMas Questi5es de Contratos

Governamentais Procedimentos AdminisLralivos de Caixa e Rnanc;:as

Pratlcas Duvidosas de Neg6cios em Qutros Paises

SeguranC;:8 do Produto

Quest5es Ambientais Desinvestimento

Conlribuic;:6es Corporativas Quest5es Sociais Levantados par

Orqanizacoes Refigiosas Fechamentos de FabricaJlnslalac;:oes e Reducao de FuncionArios Comites de Ayi5eS Politicas Seguran~ do Local de Trabalho

(

4 I 4 g Modulo 5/ Desafios Gerenctais

FIGURA 11.4 Principios eticos para ajudar a avaliar os danos ou riseas patenciais do usa de novas tecnalogias.

Etica Tecnol6gica

Diretrizes Eticas

Enron Corporation:

Falha na Etica nos Neg6cios

• Proporclonaildade. 0 bem realizado pela lecnologia dave exceder 0 dana au 0 risco Alem deve haver nenhurna aUernativa que realize os mesmos beneflcios ou cornparavels com rnenos au risco.

• Consentlmenlo Intormado. Aqueles afetados pela tecnologia deveriam campreender e aceilar '

• Justh;a. Os benelfcios e as responsabilidades da tecnologia devem ser distribufdos corretamente.

Aqueles que se beneficiam deveriam suportar a divisao justa dos nscos, e aqueles que nao se beneficiam nao deveriam sofrer um aumenlo significalNo no risco.

• AlsDas Mlnimlzados. Mesmo se considerada aceitavel pelas outras Ires diretrizes, a tecnologia imn,lAm'Anlana de modo a evitar todos os rlscos oesnecsssartos.

Outra dimensao etica importante lida especificamente com a etica do uso de '1~'~''-I'Ut;I: forma de tecnologia. Por exemplo, a Figura 1 I .4mostra quatro principios da etica 16gica. Esses principios podem servir como requisitos basicos de etica que as P ........ "n' .. deveriam atender para ajudar a garantir a implementacao etica das tecnologias e dos sis mas de informacao nos neg6cios.

Urn exemplo comum da etica tecnol6gica envolve alguns riscos de saude nos que us am 0 compurador no trabalho por pericdos longos e aqueles que digitam volumes de dados. Muitas organizacces mostram 0 comportamento etico determinamin. intervalos durante 0 periodo de trabalho e limitando a exposicao dos funcionarios inserem os dados aos monitores de video para minimizar seus riscos de desen uma variedade de problemas de saude, como as doencas nos olhos e nas maos, 0 1I11If"'''IU da tecnologia da informacao na saude e discutido adiante neste capitulo.

Tracamos alguns principios eticos que podem servir como base para a conduta etica parte de gerentes, usuaries finais e profissionais de SI. Mas, quais diretrizes mais C~IJt;I"ll'''<Ul' '. '· podem ajudar 0 usa etico da tecnologia da informacso? Muitas companhias e organizacces . respondem a essa pergunta hoje com politicas detalhadas para 0 usa etico dos computadores .. e da Internet por parte dos seus empregados. Por exemplo, rnuitas politicas especificam que as estacdes de trabalho infonnatizadas e-as redes sao recursos da companhia que devem ser utilizados apenas para fins de trabaiho, seja a rede intema ou a Internet,

Dutra maneira de responder a questao e exarninar as afirmacoes de responsabilidade contidas nos c6digos de conduta profissional dos profissiouais de SI. Urn exemplo e 0 c6digo da Association of Information Technology Professionals (AITP), urna organizacso norte-americana de profissionais da area da informatica. Seu codigo de conduta traca as consideracoes eticas aqui apresentadas nas principais responsabilidades de urn profissional de SI. A Figura 11.5 e uma parte do c6digo de etica da AlTP.

Os profissionais de neg6cios e SI deveriam pautar-se pelas suas responsabilidades eticas voluntariamente seguindo tais diretrizes. Par exemplo, voce pode ser urn profissional responsavel (1) agindo com integridade, (2) desenvolvendo sua capacidade profissional, (3) estabelecendo altos padrces de desernpenho profissional, (4) aceitando a responsabilidade pelo seu trabalho e (5) promovendo a saude, a privacidade e 0 bem-estar geral do publico. Entao, voce estaria mostrando conduta etlca, evitando 0 crime em informatica, e aumentando a seguranca de qualquer sistema de informacao que desenvolva ou use.

Muito ja foi comentado sobre a conduta etica da organizaeao que se definiu como CIa melhor companhia do mundo", Para dizer a verdade, apesar de todo 0 uso deslumbrante da tecnologia da Internet, muitas coisas que a Enron fez nao foram tao excepcionais: pagat insanamente grandes bonificacaes a executivos, por exemplo, muitas vezes na forma de preferencia de subscricao de acoes (essa pratica nao s6 ocultou valores de remuneracao verdadeiros, mas tambern estimulou gerentes a manter alto a preco das a~es por qualquer meio necessario); prometer crescimento anormal, ano apes ano, e fazer previsces absurdamente confiantes sobre cada novo mercado em que entrou, sem testes; quase nunca

- '~

FIGURA 11.5

Parle dos pad roes de conduta profissional da AITI' Este c6digo p:xJe servir como um modelo para a conduta etic~ de empresas e usuJrios finals assnn (om profissionaiS de SI.

u . ,..;.

Capitu/v 11 I Dcsafio« de Segumllra e Eticos • 415

Em reconheclmenlo de mlnha obriga~ao para com meu empregador eu:

• Evitarei conlhtos de interesse e garantirei que meu empregador tenha conhecuneruo de quaisquer

conWtos polenciais.

• Prolegerei a privaeidade e a con/idencialidade de toda in/ormacao confiada a mim.

• Nao deturparei au reterei informacao que seja relevante a situacao.

• Nilo tentarei usar as recursos de meu empregador para ganho pessoal ou para qualquer propos ito sem a devida aprovacao,

• Nao explorarei a fragilidade de urn sistema de computador para qanho ou satlsfacan pessaais.

Em reconhecimento de mlnha obrlgayiio para com a socledade eu:

• Usarei meu talento e conhecimento para informar 0 publico em qualquer area de minha competencla,

• Para 0 rneihor da minha capacidade, garantirei que as produtos do meu !rabalho sejam usaoos de uma maneira socialmente responsavel,

• Apoiare], respeitarel e cumprirei as leis !ocais, estaduals, municipais e lederais.

• Jemats deturperei ou reterei inlorma<;ao que se]a relevante ao problema au sttuacao de ordem publica nem perrmtlrel que qualquer inrormayao conhecida perrnaneca sem quosuonarnento.

• Nao usarel 0 conhecimento de uma natureza confldencial au pessoal de maneira nao autor/zada para obter ganho pessoal.

admitindo uma fraqueza ao mundo exterior, e mostrando poueo interesse nas quest5es au duvidas levantadas sabre suas proprias classificacces e praticas contabeis nos negocios duvidosos, antieticos e ate ilegais,

A credibilidade e arduamente conquistada no negccio. Voce a conquista lentamente, conduzindo-se com integridade ana apes ano, ou mostrando lideranca excepcional em circunstsncias excepcionais, como no 11 de Seternbro de 2001. a modo mais seguro de perde-la, exceto por ser pego em uma rnentira cabal, e pro meter muito e entregar pouco. Essas, pelo menos, sao duas conclusoes sugeridas por uma pesquisa exclusiva de executivos conduzida par Clark, Martire & Bartolomeo para 0 Business 2.0.

as executives classificararn ° CEO da Enron, Ken Lay, como 0 menos confiavel nos resultados da pesquisa. Talvez tenha algo a ver com as afirmacoes:

• "Nosso desempenho nunca foi tao forte; nosso modele de negocio nunca foi mais robusto; nosso crescimento nunca foi mais certo ... Jamais me senti melhor a respeito das perspectivas da companhia." - E-mail para os empregados em 14 de agosto de 2001.

• "A empresa esta provave1mente mais forte e na melhor forma que jamais esteve."

Entrevista na BusinessWeek, 24 de agosto de 2001.

• "Nosso crescimento de 26% nos Iucros mostra os resultados muito fortes do nosso nucleo de negocios de atacado e varejo de energia e de gasoduto de gas natural." - Press release, 16 de outubro de 2001.

Porem, tres semanas maie tarde, a Enron admitiu que havia exagerado a respeito de seus ganhos na casa dos US$ 586 milhoes desde 1997. Apos mais algumas semanas, a Emon tambem revelou uma perda atordoante de US$ 638 milhoes, e ern seguida assinou o pedido de falencia [15].

Dick Hudson, antigo CIa da empresa de perfuracao de PO((OS de petroleo Global Marine Inc., com sede em Houston, atual presidente da Hudson & Associates, uma firma de consultoria de TI em Katy, Texas, acha que a Enron comecou com uma boa estrategia de negocio, e que se nao houvesse forcado, teria sido urna firma Fortune 1000. Porem, sua referencia estava nas dez primeiras da Fortune 10, assim entrou em mercados como banda larga, 0 que e urn osso duro de roer ate para os Ifderes do setor, "Esses mocinhos em Houston tinham de andar com grandees", disse Hudson, "Sao urn caso de ganancia e rna administraeao" [31].

iF

I.

i ( (

l (

: (

I

I (

l.

416 _ MOdulo 51 Desafios Gerenciais

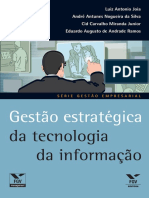

FIGURA 11.6

Como as grandes companhias estao se protegendo do crime cibernetico,

Crime em Informatica

PayPal,

Inc.: Crime Clbernetlco na Internet

•

• A ssguranca e cerca de 6% a 8%

orcamanto de TI nos pafses '

desenvolvidos.

• 63% atualmente tem ou planejam

eslabelecer nos proximos dois pqs!Cao de gerenle de seguram;:a' ,'.g~r~r:i!a.de inrorma~ao. " ,40% terri um gerente de privacid' : ,,:.otitros 60/0 pretendern indicar , . pr6~11p<)~~ois aDOS.

tomaram conhecimento , rimilTl infeCtaI:1()s nos uuirrios

Redes privadas virtuals 96%

Sistemas de delecyao de mvasoros 85%

FiltragemIMoni!oramen!o de Conteudo n%

Inlra·estrutura de chaves publicas 45% .

I I

, Gar16es inteligeri.!es 43%

I I

Biorne!r!a 19%

D

Fonte: Pesquisa de Seguranca Global de 2003, da Deloitte Touche Tohmatsu, Nova York, jun. 2003. In: BETTS, The almanac. Computerworld. 14 jul. 2003. p. 42.

o crime cibemetico esta tornando-se um grande neg6cio do Internet. Hoje em dia, criminosos estiio [azendo tudo, de furtar a propriedade intelectual e cometer ale lancar virus e cometer alas de terrorismo cibernetico [27].

o crime em informatica, uma ameaca crescente para a sociedade, 6 causado por a~5es" criminosas ou irresponsaveis de indivlduos que estao tirando vantagem do uso abrangen~:\

e da vulnerabilidade de computadores, da Internet e de outras redes. Ele representa 0 .,

desafio da etica de uso das tecnologias da informacao, e constitui serias ameacas para a' integridade, a seguranca e a sobrevivencia de sistemas empresariais e, assirn, torna 0 desenvolvimento de rnetodos de seguranca eficazes alta prioridade [12J. Ver Figura 11.6.

o crime em inform Mica 6 definido pela AITP como (1) uso e acesso nao autorizados, modificacao e destruicao de hardware, software, dados ou recursos de rede; (2) liberacao nao autorizada de informacao; (3) copia uao autorizada de software; (4) negar a urn usuario final 0 acesso ao seu proprio hardware, software, dados ou recursos de rede; e (5) usar ou conspirar para usar 0 computador ou recursos de rede para ilegalmente obter informa- . ~ao ou propriedade tangivel. Essa definicao foi promovida pel a AITP em uma Lei Modelo para 0 Crime em Informatica e refletiu em muitas leis sobre 0 tema.

"'~;:. ~

Na PayPal Inc. (www.paypal.com). uma empresa de processamento de pagamento~~9~' '.

line, atualmente uma subsidiaria da eBay, as especialistas de seguranca perceberam tii:ri:~ia que havia muitos Hudsens e Stivensons abrindo contas com a companhia. John Kothru;it investigador principal de fraud, da PayPal (e antigo oflcial de inteligencia militar), des'll, briu dez nomes abrindo lotes de 40 ou mais contas que eram usadas para comprar artig~sj de computador de alto valor em Ieiloes na eBay.com. Rapidamente, a PayPal congelo~;H~ fundos usados para pagar as mercadorias da eBay (todas para serem ernbarcadas parai}#il endereco na RUssia) e cornecou uma investigacao. Entao, tun dos comerciantes da payp:~1~ infonnou que tinha sido redirecionado a urn site falso chamado PayPal. x~f~

A equipe de Kothanek instala 0 software farejador, que pega 0 trafego de pacote,~m site falso. 0 software mostrou que aqueles operadores do site falso a estavam usan~9'1 para capturar senhas de entrada de usuaries da PayPa!. Os investigadores tambem usar:aw.! o farejador para detectar 0 proprio endereco de IF dos perpetradores, que 0 usaram p~. bisbilhotar 0 banco de dados da PayPal. Descobriram que todas as contas sob suspeH~: foram abertas pelo mesmo endereco da Internet. .,

Hacking

(ou "Pirataria")

Furta Cibernetico

Capitulo 11/ Desaji05 de SeguralJfl1 e Eticos • 417

Usando duas ferramentas gratuitas de deseoberta de rede, a TraceRoute e a Sam Spade, a PayPal eneontrou uma conexao entre 0 endereco de servidor da falsa PayPal e 0 endereeo de envio para a Russia ao qual as contas tentavam enviar mercadorias. Ao mesmo tempo as eompanhias de cartao de credito cobravam os debitos feitos das suspeitas eontas da PayPaL Os perpetradores tinham aeumulado mais de US$ 100 mil em debitos fraudulentos usando canoes de credito furtados - e a Pay Pal foi eondenada a reembolsa-los,

"Eles comprarn mereadorias de alto valor, como eomputadores e joias, de maneira que possam revende-las", diz Ken Miller, diretor de controle de fraude da PayPal. A PayPal congelou os fundos naquelas contas e comecou a receber e-mails e ehamadas telefonicas dos perpetradores, que exigiram que os fundos fossem liberados. "Eles foram grosseiros", relembra Kothanek. "Eles pensavam que nao podiamos toea-los porque estavam na Russia."

Entao, a PayPal reeebeu urn telefonema do FBI. 0 FBI havia atraido os suspeitos e os prendido fingindo ser uma empresa de teenologia oferecendo-Ihes empregos de seguranca. Utilizando urn eonjunto de ferramentas de analise forense ehamado EnCase, a equipe de Kothanek ajudou 0 FBI a ligar seu caso ao da PayPal usando palavras-chave e padrces de busca farniliares aos investigadores da PayPal para analisar 0 espaco oseilante - onde os arquivos eliminados pennaneeem ate outros arquivos serem regravados - como um backup, espelho das unidades de disco rigido dos suspeitos.

"Fornes eapazes de estabelecer uma conexao entre 0 endereco de IP da sua maquina, os cartces de credito que eles usavam no IlOSSO sistema, e 0 script em Perl que eles usavam para abrir contas no nosso sistema", diz Kothanek. Os perpetradores suspeitos, Alexey Ivanov e Vasili Gorchkov, foram acusados com multiplas eontas da fraude via rede e condenados no outono de 2001 [23].

! : ~

I . ~i-~

j, i.)~

! ::H . (

. ! )~

1t .If I<,(

~ : l' ill

11.

as ladroes cibemeticos tem nos suas pall/as dos dedos lima duzia de instrumentos perigosos, "de scans" que descobrem a fraqueza em programas de software de sites da Web a "farejadores" que capturam senhas [36].

Hacking, na linguagem da computacao, eo usa obsessivo de computadores, ou acesso e uso nao autorizados de sistemas de computadores de redes. Os hackers podem ser externos ou empregados da empresa que usam a Internet e outras redes para furtar ou danificar dados e programas. Urn dos temas a respeito de hacking e 0 que fazer com a hacker que comete apenas arrombamento e invasiio eletronicos, ou seja, obtem aeesso ao sistema de computador, Ie alguns arquivos, mas nada furta nern danifica coisa alguma. Essa situacao e comum nos casos de crime em informatica que sao levados a juizo. Em muitos casos, 0 juri achou que as penalidades de crime tlpico proibindo 0 acesso prejudicial a urn sistema de computador realmente devem ser aplicadas a qualquer urn que obtenha acesso nao autorizado a unia rede de eomputador [27]. Ver Figura 11.7.

Os hackers podem monitorar e-mail, acesso a servidores da Web, ou transferencia de arquivos para extrair senhas ou furtar arquivos de rede, ou plantar dados que farao que 0 sistema de as boas-vindas aos intrusos. Urn hacker pode tambem usar services remotos que permitem a um computador em determinada rede executar programas em outro cornputador para ganhar aces so privilegiado dentro de uma rede. A Telnet, uma ferramenta da Internet para uso interativo de computadores remotos, pode ajudar os hackers a deseobrir informacoes para planejar outros ataques, Os hackers ja usaram a Telnet para acessar a porta de e-mail de computadores, por exemplo, para monitorar as mensagens de e-mail em busca de senhas e outras informacoes sobre contas de usuaries privilegiados e recursos de rede. Esses sao apenas alguns exemplos de tipos de crimes em informatica que os hackers costumam cometer na Internet com regularidade. E por isso que medidas de seguranca da Internet, como eriptografia e fire walls , discutidos na proxima secao, sao tao vitals para 0 sucesso do cornercio eletronico e outras aplicacces de neg6eio eletr6nieo.

Muitos crimes em informatica implicam 0 furto de dinheiro. Na maioria dos casos sao executados "dentro do trabalho" e envolvem a entrada nao autorizada a rede e alteracao fraudulenta dos bancos de dados do computador para encobrir as pistas dos empregados envolvidos, E claro que muitos crimes em informatica envolvero 0 uso da Internet. .U~ exemplo antigo foi 0 furto de U$ 11 milhoes do Citibank nos idos de 1994. Vladumr Levin, um hacker russo e seus cumplices em Sao Peters burgo, usararn a Intemet para

,1

I'.

, .. I~ .. :t

Jll_

418 II Modu!« 5/ Desajios Gerel1ciais

FIGURA 11.7

Exemplos de taticas comuns utilizadas pe los hackers comuns para ass attar as companhias pela Internet e outras redes,

Citibank: Sendo "Pescado"

--.~ •. ~ .--. :~,-: -t .: "'-~ - 'TaticasC'mLi'risd~sHackers'- - .: -' '-~. ~ I

.. " ," '" .

Negatlva de Servl~o Isso esta se Lornando uma peca comum. BombardeandO 0 equiparnento ds urn site da Web com dernasiados pedidos de ioforrnacao, 0 atacante pods sobrecarregar efetlvamenta 0 sistema, reduzindo a velocidade ou ale derrubar 0 site. Esse metoda de sobrecarregar compLrtadores e algo usado para encobrir um ataque.

Scans Invesliga<;oes profundas na Internet para determinar os lipos de computadores, services e conexoes em uso, Dessa forma, os "bandidos" podem tirar

prove ito da fraqueza em determinada marea de programa ou compulador.

Fareladores Programas que oeultamente pesquisou pacotes individuais de dados quando pass am pela Inte rnet, capturando sen has ou conteudos lntelros.

Spoofing Falsilicar endereco de um e-mail ou pagina da Web para Judi briar os usuaries para

passar adlanta iorormacoes importantes, como sennas ou nurneros de cartao de cradito.

Cavalo de Tr61a Um programa desconhecldo ao usuario, que contern instrucoes que exploram uma vulnerabilidade eonhecida em algum software,

Back Doors Quando a porta de entrada e descoberta, usam caminhos acultos de apaio (porta dos fundos) para lornarem a reentrada facil- e dilieil para detecLar.

Applets Noelvos Programas multo pequenos, as vezes eserilos na popular linguagem Java de computador, abusam des recursos do seu compulador, rnodificam arquivas no disco rfgldo, enviam e-mail falso ou roubam senhas.

Discagem de Guerra Programas que discam automaticamenLe milhares de numeros telef6nieos em busca de um camlnho de enLrada par uma conexao de modem

Sambas L6gicas em urn programa de Que dispara 0 gatilho para acao prejudicial.

Buffer 0 verilow Uma hknica . para danificar ou obter contrale':,. de um computador enviando informa<;:2lo em demasia para: ' ' ' buffer de memoria.

Password Cracker senhas) Software que descoorir senhas.

como senhas.

companhia para enconlrar lntormacces para ajudar a , os seus computadores. As vezes ' ":

as lnlormacoes sao usadas para . .: dar urn golpe de engenharia

social rna's crlvel.

arrombar eletronicamente as sistemas do computador central do Citibank em Nova York, Entao eles obtiveram exito na transferencia de fundos de coutas de diversas agencies do Citibank para suas proprias contas em bancos 11a Finlandia, em Israel e na California.

Na maioria dos casas, a dimensao de tais perdas financeiras e rnuito maior do que as incidentes relatados. Muitas companhias nao revelam que tern sido alvos au vitimas de crime em informatica. Temem espantar as elientes e provocar reclamacoes dos acionistas. De fato, varies bancos britanicos pagaram aos hackers mais de US$ 0,5 milhao para nao revelarem informacao a respeito dos arrombamentos eletronicos [25].

A Fraudwateh International, uma organizacao de investigacao de fraude na Internet com sede na Australia, rnantem informacoes sobre esquemas de fraudes na Internet pelo globe, 0 mais recente e mats rapido creseimento de golpes na Internet monitorados pela Fraudwatch e chamado "phishing", 0 tenno refere-se a urna trapaca na Internet que e exatamente isso - pesca de informacao, geralmente informacoes pessoais, como cartao de credito, conta corrente au beneficio social.

Os trapaceiros "pescam" suas informacoes pessoais de varias maneiras, porern mais comumente por meio de e-rnails fraudulentos nos quais se passam pelo seu banco ou outra instituicao que ja tenha seus detalhes pessoais, pedindo a voce para confinnar tais detalhes.

Uma vez que os trapaceiros tenham "pescado" suas informacoes, eles podem usa-las de muitas maneiras, Seu cartao de credito poderia ser usado para compras nao autorizadas, au saquear sua eonta bancaria, au eles simplesmente poderiam juntar as informacoes para uma trapaca de furta de identidade, au vender suas informacoes para redes de furto de identidade.

A pesca de e-mails e comumente usada em associacao a urn site falso que parece muito semelhante ao site verdadeiro de uma instituicao importante.

Essa nova trapaca na Internet esta espalhando-se a indices alarmantes, No primeiro semestre de 2004, a Fraudwateh relatou mais de 30 novas companhias na mira das

\i

Usa Nao Autorizado no Trabalho

FIGURA II.S

Abusos da Internet no local de .trabalho,

Capitulo 11 / Demjio5 de Segllml1~a e Eticos S 419

trapacas de pesca e a BankersOnline.eom relatou rnais de mil carnpanhas de pesca exclusivas somente em abril de 2004.

Urna das maiores e mais publicadas trapacas de pesca concentrou-se nos clientes do Citibank, urn dos maiores bancos comereiais do mundo.

o e-mail de pesea, professando-se do Citibank, dizia que em lOde janeiro de 2004 0 banco bloqueou algumas contas "ligadas a lavagem de dinheiro, fraude de cartao de eredito, terrorismo e atividade fraudulenta com cheques". Dizia que a banco havia mandado dados das contas para as autoridades governamentais e deveria alterar algumas contas.

"0 Citibank notifica a todos os seus (assim mesmo) clientes nos casos de grandes fraudes ou atividades criminosas que chequem os saldos de suas contas", dizia a e-mail. Fomecia urn link "se voce suspeitar ou encontrar alguma atividade fraudulenta em sua conta",

o endereco para retorno na trapaca era citibank64541@yahoo.co.uk, com assunto "Importante Alerta de Fraude do Citibank" [28, 40].

o uso nao autorizado de sistemas de computadores e redes pode ser chama do furta de recurso e tempo. Urn exemplo comum e 0 uso nao autorizado da rede de computadores de propriedade da empress pelos empregados. Isso pode variar de fazer consulta particular, ou financas pessoais, au jogar videogarnes, ate 0 usa llaa autorizado da Internet na rede da companhia. Software de monitoramento de redes, denominado sniffers oufarejadores, e frequentemente usado para monitorar 0 trafego da rede para avaliar a capacidade dela, assim como para revelar a evidencia de uso indevido. Ver Figuras 11.8 e 11.9.

Abusos da Internet Atividade .

II

Abusos Gerais de E-mail

Inclui 0 envlo de spam, assedlos, cartas de correntes, sollcltacces, spOOfing. propaqacoes de vfrus e declaracoes difamat6rias.

c9mpartilhaine~lo' ~e senhas 'e~ces~ti n~s iecj~ssemp·er~ik!io ...

• -' - ,. < • ~ 1 . I - _" . • '. ',. / - - '. i :

, .. ;". - . \,~ ,-,' . . ,._ - ' .. : . '-.:

·Uso e AC~5s0 Niio . AUlorltiuills. ,

Infraltiio aos Direltos AuloralsIPhlgio

Usar software ilegal au plrata que custa as orqantzacoes milh5es de d61ares par causa da infracao dos direitos de c6pla. C6pla de sites e imagens com dire 1105 reservados.

. 'p~~~g~m de Gru'pos d~ Ifaiiclas ~.: ..•.

, . ',' .~: _ .. _. . ',_, ~, . - - .

E:nvla·rrr;¢~s~de~s ~bbre v<1riO$16pii;bi nAt; reiaCionadoscorno \i~balt1o,de ·,~eX?}ariQr)?i~~ ~~ cuid~9.q,q~~/Jt~'~,:",ji; ,...\-;:<.,.;, .

Transmlssiia de Dadas C(mfldenclals

Usar a Internet para exiblr ou transmiHr segredos comercials.

Hacking sites, varlando de ataques de negativa de servlco ate 6 acessoaos bancos de dados organizacionais.

Relaclonadcfao jr~i,~I~~ .. '. ..;

Uso da Inlernel para Lazer

Vagabundear pela Internet. 0 que inclui compras, envlo de e-cards e e-rnalls pessoais, iOgar on-line, bater-papo, jogos de videogame, letloar comerclalizar ae5es e Iazer qualquer outra ativldade pesscal,

Usa da lSI's Extetnbs

Moonlighting

Usar os recursos do local de trabalho, como as redes e os coiT1puta.dor~f::v'> para organizar e conduzir neg6cios particulares (trabalho paralelo). .." .

Fonte: Adaptado de NAH. Keng Fiona Fui·Hoon; TENG, Umei. Acceptable internet use policy, Conummicstion: or the ACM. jan. 2002. p. 76.

I

~--~---------.~

420 • MOdulo 51 Desafios Gerencinjs

FIGURA 11.9

Software de rnonitorarnento de rede (sniffers), como 0 SurlWatch, e usado para monitorar 0 usa da Internet pelos ernpregados no local de trabalno, 0 SurlWatch tarnbern consegue b!oquear 0 acesso a sites niio autorizados:

AGM Container Controls:

Roubando Tempo e Recursos

~ parisi

ANYTIME

A,l, & EnleIlainmenl. video IIle. lIIork Hours NOBODY

" Monl()1ed Sileo

B JUs .. D.r",edWhele Objeds ; ~ HO!l.$ and Domaim

. ~ MAC Addie" es

- ';j SlJbne(s

~ Protocols/Pods !!l Url Except"", : -d CotegOfies

~ ~ IIIh",.lisls

AudiDfiles !!J Exocul.ble. @Images

!!J T exl fie. i!lV.deo~

Fonte: Cortesia da SurfContro!.

De acordo com uma pesquisa, 90% dos trabalhadores norte-americanos admitem em sites de recreacao durante as horas de trabalho, e 84% dizem que enviam e-mails soais do trabalho. Assim, so esse tipo de atividade nao consegue fazer que sejam U"".'ll"UU'~'!' do emprego. Entretanto, outras atividades na Internet no local de trabalho podem nrovocaree dernissao imediata. Por exernplo, 0 jornal The New York Times demitiu 23 runcionar porque estavarn divulgando piadas racistas e sexualmente ofensivas pelo sistema de da companhia [39].

A Xerox Corp. demitiu mais de 40 funcionarios por terem passado ate oito ho~ por dia em sites de pornografia na Web. Varies empregados ate mesmo baixararn videos pornograficos, a que tomou muito da capacidade de transmissao da rede, congestionando a rede da companhia e impedindo que os colegas de trabalho enviassem e recebessem e-mails. A Xerox estabeleceu uma equipe de oito membros da SWAT no abuso dos computadores que usa software para rever cada site que seus 40 mil usuaries de computadores visitam a cada dia, Outras companhias pegam ate mais pesado, instalando software como o SurfWatch, 0 quallhes permite bloquear assim como rnonitorar 0 acesso a sites [20].

Nao e dificil entender por que a Internet prove t040s os tipos de distracoes que dissipam: a produtividade - de mensagens de socializacao instantaneas, a leiloes, pornografia, resultados esportivos. Pior, os segredos das companhias podern escapar atraves do seufirewall~ E 0 que voce despreza considerando perda de tempo poderia estar levando voce a processos de assedio, discriminacao, infra-;:ao de direitos autorais e outros problemas legais. OS process os legais nao sao os unicos riscos que os empregadores enfrentam. A propriedade intelectual pode sair do escritorio mais facilmente do que nunea com a ajuda das comunicacees eletr6nicas.

Hi duas maneiras de remediar a negligencia cibernetica: monitorar 0 usa da Internet (e ter certeza de que os empregados sabem que isso esta sendo feito) e simplesmente bloquear os sites considerados nao relacionados com 0 trabalho, Nenhuma solucflo e facil - nem a prova de bala. Urn sistema de monitoramento com bastante acompanhamento direto pode ajudar os empregados a perceber quanta tempo da companhia e1es gastam na Internet - e ajuda a coloca-Ios na linha.

Howard Stewart, presidente da AGM Container Controls em Tucson, Arizona, teve uma sensacao de que urn dos seus empregados usava 0 seu PC para coisas pessoais urn pouco alern da conta, "Quando perguntei a funcionaria, ela negou que usasse 0 e-mail ou a Internet para coisas pessoais", diz ele, explicando que a companhia tern uma polltica

'L'

Pirataria de Software

Furto de Propriedade Intelectual

Capirrilo 11 / Desafios de Seguran(a e Eucos • 421

escrita contra a utilizacao da Internet para qualquer .outra coisa que nao 0 trabalho. "Contudo, eu sabia que essa politica era ineficiente porque alguns dos meus empregados

tinham chegado a conclusao de que eu nao poderia controlar 0 seu uso." .

Stewart escolheu urn programa simples da empresa Strategic Business Solutions chamado Resource Monitor. "Aquela funcionaria ficou muito surpresa quando fui capaz de rebater ponto por ponto cada uma das suas negativas de que ela usava 0 computador para os assuntos pessoais", comenta Stewart. "Ela ficou surpresa ao descobrir que eu podia dar-lhe as datas exatas e os periodos em que ficou conectada e quanta tempo ela tinha estado em sites improprios. Recentemente, ela havia reclamado que nao tinha tempo para assumir projetos extras no trabalho" [35].

Os programas de computador sao propriedades valiosas e, assirn, estao sujeitos ao furto. Contudo, a copia nao autorizada de software, au pirataria de software, e tambem uma importante forma de furta. A copia cornum nao autorizada do software por empregados de companhia e uma das principais formas de pirataria. Is80 resultou em processos pela Software Publishers Association, uma associacao de classe norte-americana de desenvolvedores de software, contra grandes corporacoes que perrnitiam a copia nao autorizada dos seus programas.

Copia nao autorizada e ilegal porque urn software e propriedade intelectual que e protegida por lei de direitos autorais e acordos de licenciamento. Par exemplo, nos Estados Unidos, os pacotes de software comerciais sao protegidos pela Emenda de Falsificacao e Pirataria de Software de Computador a Lei Federal de Direitos Autorais. Na maior parte de casos, a compra de urn pacote de software comercial e realmente urn pagamento para autorizar 0 seu uso legal por urn usuario final individual, Por isso, muitas companhias assinam licencas de site que permitem que facarn legalmente certo numero de capias para uso por parte dos seus empregados em determinada unidade da empresa. Outras ·alternativas sao 0 shareware, que pennite que voce realmente faca capias do software para outros, e software de dominic publico, que nao e protegido por lei de direitos autorais,

Urn estudo feito em 2004 pela Business Software Alliance norte-americana, urn grupo antipirataria cnjos membros incluemApple Computer, IBM, Intel e Microsoft, mostra que software pirateado responde por 36% do software usado mundialmente. Perdas relatadas de pirataria de software em 2003 chegaram perto de US$ 29 bilhces. "Isso e rnais de urn terco da receita do setor", diz Bob Kruger, vice-presidente do grupo para fiscahzacao, De acordo com as constatacoes, apenas US$ 51 bilh6es dos US$ 80 bilh5es em compras de software em 2003 foram legais.

Software nao e a unica propriedade sujeita a pirataria baseada em computador. Outras proprledades tutelectuais na forma de material protegido pOI lei, como musicas, videos, imagens, artigos, livros e outros trabalhos escritos, sao especialmente vulneraveis as infracoes de direitos autorais, os quais muitas cortes consideraram ilegais, Vers5es digitais podem facilmente ser capturadas por sistemas de computador e tornadas disponlveis para as pessoas acessarem au baixarem por sites da Internet, ou prontamente disseminadas par e-mail como arquivo anexado, 0 desenvolvimentodas tecnologias de rede par a par (peerto-peers (discutidas no Capitulo 6) tomou as versoes digitais de material protegido muito rnais vulneraveis ao uso nao autorizado, Por exemplo, software de compartilhamento de arquivos permite transferencias diretas de arquivos de audio no formato MP3 de musicas entre 0 seu computador e aqueles de outros usuaries na Internet. Assim, tal software cria uma rede par a par de milh5es de usuaries da Internet que comercializam eletronicamente versoes digitais de material protegido ou de dominio publico armazenadas em seus discos rigidos, Mais recentemente, os editores e produtores de musica estao oferecendo rnetodos de aces so a musica on-line relativamente baratos e legais em varies formatos, Por causa dessa postura proativa, a industria de rmisica informa que downloads ilegais de musica e propriedades de video estao diminuindo e continuam caindo. Vejamos 0 debate que ocorre nesta area controvertida com urn exemplo do mundo real que destaca a ameaca dos desenvolvimentos aos TI aos direitos de propriedade intelectual,

422 • MtJd,,/o 5/ Desafios Gerenciais

A Copla de CDs de Musica:

Controversia da Propriedade Intelectual

Virus e Worms (Vermes) de Computador

University of Chicago: Aspectos de Privacidade do Worm Nlrnda

Apenas alguns anos depois do lancamento da Napster, as trocas de musica morreram. Uma obstinada campanha legal feita pela Recording Industry America fecha as services Napster e Audiogalaxy, Outros - Kazaa e Morpheus ..

na mira, como as seus usuaries, que estao sendo processados pela RIAA.

Qutros, como a Gnutella, foram construfdos para resistir ao assalto legal. vidores centralizados e espalhando as gravacoes em todo 0 planeta, as hackers das

gratuitas tern esperanca de que suas redes sejam imposslveis de fechar. Pior, sao imposslveis de usar, Shawn Fanning levou urn golpe parque a Napster proveu rapid a e facil a urn enorrne tesouro (sem dono) da rmisica. Seus imitadores merecidam

sem nome querem que tenhamos mais trabalho para encontrar muito menos H""V\.'~

Por que a preocupacao? Os admiradores de musica P2P estao gastando a setic com urna luta que nao importa mais. A verdadeira a9ao no compartilhar on-line. Anda a pel

Veja os rnimeros: as estlrnativas da industria dizem que mais de seis bilhfies virgens serao vendidos no mundo inteiro em 2003 - isso 6 urn para cada pessoa

- junto com 44 milhoes de drives para queima-Ios, E 140 milhoes de pessoas suem drives gravaveis - muito mais que as estlrnativas mais otirnistas de feitas peIa Napster ou algum dos seus herdeiros, "Voce encontrara urn em quase PCs", diz Mary Craig, analista da Gartner, uma das mais agressivas da empresa.

Uma geracao anterior de viciados em computadores a chamavam sneakemet+.

confiar nas lentas conexoes da rede, transportavarnos fitas e disquetes em maos .

computadores lIDS dos outros. Agora, a sneakemetesa no patio da escola, trazendo "os musicos relutantes Iivres do anus", sem a ajuda da Internet [5].

Urn dos rna is destrutivos exemplos de crime cibernetico envolve a criacao de urn virus de computador ou urn worm (verme), Virus e 0 nome mais popular, mas, tecnicamente, run virus e urn c6digo de programa que nao pode funcionar sem ser inserido em outro programa. Urn worm e urn programa distinto que pode rodar sem ajuda. Em ambos os casos, esses programas copiam rotinas perturbadoras ou destrutivas para dentro dos sistemas de computadores da rede de qualquer urn que acessar os computadores infectados com 0 vlrus au quem usar copias de discos magnetic os levados de micros contaminados. Assim, urn virus de computador ou urn worm conseguern espalhar destruicao entre as usuarios, Embora as vezes apenas exibam mensagens humorlsticas, mais frequentemente destroem os conteudos da mem6ria, dos discos rlgidos e outros dispositivos de armazenamento. As c6pias das rotinas com vfrus ou lVorm espalham 0 virus e destroern os dados e 0 software de muitos usuaries de cornputador [36]. Ver Figura 11.10.

Os virus de computador entram em urn sistema pelo e-mail au arquivo anexado via Internet e services on-line, ou por copias ilegais de software emprestados. C6pias de software shareware baixados da Internet podem ser outra fonte de virus. Urn virus norrnalmente se copia para dentro de arquivos de urn sistema operacional de urn computador. Bntao, ele se espalha para a mem6ria principal e se copia para dentro do disco rlgido e qualquer disquete inserido no computador. Q virus se espalha para outros computadores por meio de e-mails, transferencia de arquivos, outras atividades de telecomunicacoes, ou disqueres de computadores infectados. Dessa forma, como boa pratica, voce deveria evitar 0 usa de software de fontes duvidosas sem averiguar a existencia de virus. Tambem deve regulannente usar programas de antivirus que possam diagnosticar e remover virus de arquivos infectados ou do disco rlgido. Discutiremos protecao contra virus na Secao II com mais detalhes.

Q wonn Nimda - que primeiro comecou a inundar as lisras de e-mail e empresas de seguranca em 18 de setembro de 2001 -, e uma peca enviada massivamente por e-mail, com c6digos nocivos que infectam as sistemas rodando os Windows 95, 98, Me, NT e 2002 da Microsoft Corp. Diferentemente de outros virus e wonns, 0 Nimda 6 capaz de se espaJhar tanto via e-mail como por navegadores na Web. Tambem foi escrito para

* NT: Apelido de gozacao, satirizando as pessoas que trocavam informa~6es usando disquetes. por falta de urna rede como 3 lnternet. Literalrnente.' signmca: rede de tenis.

;'cj

,

.

~~

fNefsky' Eiiconirado pela pTimelr~vezem ada rilar~o de 2004

;;;;} U~ Virus de erwib erh ;";assa que sri hibpaga Mzinho par e-mail para todos os enderecos de e-mail encontrados nos arqufvos de ,?: .. todcs.os drives locals e rnapeados.da rede, .

'-.f/: ~Ie 'am6~~: tenia .. !l~ espalnarpor' ipiica~ybsdimj:iartilhadosem rede copiando a si mesmo na pasta cornpartllhada utiliiada por ';;,;l>pllcatj,,ios compartilhados(e!E! proc~raporpastas cujds nomes conlem a paJavra·share" au usharing"), renomeando-se para parecer

,;~!' i urn des oUtrO$ 26 arquivps cqmui'\S :~~ paminho. _

Capltlllo 11/ Desafios de Segllratlfll e Eticos • 423

r IGU RA I I. I 0 As cinco maiores (amnias de virus de todos as tempos. Perceba que tres dos cinco ocorreram durante a ana de 20(}1.

• I As CI~co Maiores Famillas de yrr~s de Todos os Tempos .

Myooom

Encontrado pela prlmelra vez em 26 de Janeiro de 2004

• Propaga-se por e-mail e arquivos compartnhados na rede Kazaa. Pareee que lnstala algum tipo de componente clandestino em maquinas compromissadas. alern de efetivar urn ataque de negativa de service no sile da Web do Grupo SCO.

t 0 e-mail aparece como uma mensagem ratornada ou como uma mensagem Unicode que nao pode ser executada adequadamente, a pede para a vllima clicar no link anexado para ver a mensagem.

• Esse verrne tarnbern tern urn componente secreta que abre duas portas de rcp. que flcarao abertas ate mesmo depois da data de exterrninio do verme (12 de fevereiro de 2004).

• so executar 0 virus. uma copla do Bloeo de NOlas e aberto, e cheio de caraeteres sem sentido.

SoBlg Encontrado pel a prlmelra vez em 25 de junho de 2003

t Urn virus de a-mail em rnassa que ehega sob a forma de anexo chamada "Movie_OO74.mpeg.pif", ou "Document003.pit", au "Unlitled1.plf", ou 'Sample.pif". 0 assunto da mensagem aparecers como "Re: Movies", "He: Sample", "Ra: Document', ou 'Re: Here is that sample" (aqui esta aqusla amostra) e parecsra ser envlado por big@boss.eom.

t 0 virus vai map ear todos os arquwos WAB,.DBX •. HTML •. EML, e lXT da maouina da vltlrna procurando par enderecos de a-mails que possarn ser encontrados para tentar sa espalhar na rede local.

t Ele tambern lentara lazar 0 download de sues atuaUzac,:oes .

. : Klei i.: ::i ;"Ehciol1trado,p~l~ ~riiJ1eJfjl;v~. eirj.;1r,· de~brlr de ?002 .

.l-lin Xlrus de}l-m~i1~m_ m~qsa.que Ci)eg~tom6 shexo com qualquar nome. 0 viruSe)(plqra uma.vulnerabittdade connectda no M$ .. ~n: :~,?:811??~ pa,{~;~UH\~Mff~~(eili ~li~·~\~.~·~ye.'T~t.~o,d~~pr9t~~i9()S; f\C1f99~r,. 0 vfru~,le.nlara~~~a.bJlitar, !-!m,a ~el~yaO de ~plica~i~?S de _ ,l:;,;s,~?~.ril,nv.;l,:j;~~Be.?:'f\1WN~R~.m?(:!tf~do~~~·~~.·~f~?,';:f! t~r1!J:(~.99P'i#'-S,e.em t~$>s'~.}!Wj3~Ir:1!~.?;~.,de.re.~e; renQ~edap9o:~e.~0",1 .. ": -. . ,1f/(~~·m ~9~~'~~~,~'9~~CR~_:~f~~~~~~_'·).-~'i -;,.':l~:~~~·j _:, ;:-~~"'}~I~' ;:.--i·:·;~ .~~-.,--:",~ :~:/; ~_-:",: j.-,::;< ~_; ~~::- .' ~" .c.' ~-d ,~-;.'._:\ ,:, ,'.: :': :~ ';~ .. -. . ': _.., :;:'-'c',;: ": _' ~ ," ~,_. <, <; or: .' ; .~: ._; -',: .. ': ': io,:; OVlrUsiefii urna 'eiipaCl,d.ade.aeestragd m0ito'Qrande"' Ele delxaovlrus W~211=lk~rr'l,qiJe apagara lodo~.oS' arquiv6sqlle ehcontrarna

;';:' ~HUi'~.~, !~f~b!1'1~l~ri~~ ~~~Ei~_i1y~$'~:a 'f,e~~ 'p~~d~a~)':d~i i?~~~~4i i?~V·i·; : _ ; ... ' .. ',. ~' .. ' __ >, .. ".,. • .. '. _ .'

Sasser Encont5ado pela p~imelra v_ez em24deagosto de 2004

• Espalha-se ao explorar uma recenlavulnerabilldade da Microsofl, espalhando-se de rnaqoina para rnaqulna sem a neeessidade de

cornando do usuarlo. _

• 0 virus gera rnuluplos tentacuios, alguns deles rnapelarn uma sub-red a classs A local. outros uma sub-rene classe B, e outras sub-redes cornp'etamenle ~o acaso, o virus varrs extensoes publicas como 10.0_0.0 a 192.168.0.0 sa elas sao parte da sub-rede local.

~9'e,J,~~o:~-~ tti~#l. ~.s~~r;·t'::://C:;'~ii,;j~~,·.§Y;,H~~;/.i:} ;;,.c~:;,?:.;;::,~\ (i.;'l ;~;>.; ;';:\';;;:,;?;:~"\~'??:;;;:.,: :;,::,:);.:~?;:?; ; .. y:.:':,': .::.;: ;(~:_: I~' ..'. _', ": ... '

.(.' Care'<ld6 '.1.1,5 iTjUt)Qf1s' d~ComplItli.8ofe~ em200p~js~f! Iclrruil irireCiadoS' urrla:'VezbfJ rn~[s em 2004' por "gentes'de '~bltW'~re 'de '\::; ;:_:. '" "p.tQijfE'!r~~§~r~pli:li;:i~biL'iriCld9~vruds'J~·T~61{"[rUl~lc;·)!'c .. .'., -!'. ,'.-,' "(\,- .i'll·~;I(:r~,:,.e;j-,,·.\: ' :,,: -: .' ... •. :-"'<:',\.

. ~", ~~;rJ>b1[;~~ 'q'~tli ~al&~~~llt~; ·p61-:.~ili~ _~~; 1f ml!t1~?: ~~. '~~pl)1~q?ief ~o ·~or.d;;~1i M~\~~i~ d$nir?1~ .I,ares blJ' pe·quen~s. ..' ; J;.:. ".

. or9ahiztl-coe's, estiiX)perm~nehterriente Inledtailqs·e.sa~ i.ilii;~ric;!os p6(s!ndica,tos Gnr.rlinpsqs QLitJ,aleliOlen/Qs pata al)\liiirspam.s,'c'\, ,: , . mont¥~4i9~.E~fdJsirib'u(d6sd~:~~t1tjV'a:~I~~,setYi~ .. (DDl;lShr~~li~exiq[~ao;{\lM~~id~~tic,J~cie e 'pesca de ihfcirmacOEis:ou'pdia::' ,)

i):' ···@~;!~d~~1~~S~uj~f.~:~~~l~:~i.~~\~:fi~~:i~(~46W.~~;~if~~~.,S~~~'~i~~t:~;~ffi.'~~'4~b_)~~~·i~;;S~~nt~._~ro.2b04· _ $ ·~~U%~~9.-: _

em.US~·166blt~ a l)S$ 2Q~ DllhQ8~par~,qa,n9. qEl, ?Qo41Jela rnl2g. _. .... .. . " . . .'. -. -. ,

Cbm '~rii~ tiifs~' i~~tilad~ diiGe~ba d~ $OOmilf1~~ d~6orributaddr'~~'~~wiJibk de \~iidow'~ peld 1nuildo, a media de prejutzoa pOI'

rnaquina lnstalada esta entre US$ 217e US$ 336:' ' .. ' : .' _'. .c r· ., .. "

" .• _. _ '. I' '._ .' ,. _<'co c

Fonte: Mi2g.com. 2004: year of the global rnalware epidemic _ top ten lessons, 21 nov, 2004.

424 • M6dllio 5/ Desafios Gerenciais

! '

Adware e Spyware

encontrar e explorar as entradas "portas do fundo" deixadas pelos virus anteriores co~b} o Code Red e 0 Sadmind, . ;

"A novidade disso e que ele alavanca urn numero de diferentes vulnerabilidades_p'~j se propagar," disse Allen Householder, analista do Centro de Coordenacao CERT,dai University of Carnegie Mellon em Pittsburg. 0 Nimda se propaga de "arias maneiraS,'j incl~ive m~dificando conteudo da Web ~m sistemas v_ulneniveis que rodam softwar~:4~j servidor de informacao da Internet da Microsoft, explicou Householder. No processo/-'oJ Nunda bloqueou parte da Internet, diminuindo ou ale parando 0 trafico na Web para al~ usuaries. Muitos sites tambern passaram pela experiencia de alto volume de e-mail e trafi~B de rede como resuItado do vfrus.,-.;~

Em um periodo de quatro horas, os servidores da University of Chicago fof~rfj mapeados por quase sere mil enderecos de IP unicos procurando pOI vulnerabiiid.~~es para explorar, acrescentou Larry Lidz, urn dire tor de seguranca de rede da escola. Ccijfiti resultado dos ataques, cerea de 20 servidores de universidades foram infestados cijhffii Nimda e tiveram de ser desconectados da rede, disse Lidz. Ele recomendou que os~l~j~ mas foss em refonnatados e que todos os softwares fossem reinstalados. "Se alguen(\~~u uma 'porta do fundo' deixada por vfrus como Code Red para infectar seus sistemas;-~p ~

, ." - .- -". .;-.-:A

nunca sabera realrnente 0 que e1es fizeram com seu sistema' , comentou Lrdz (36J,_, ,.4),:

r :".~-!"~i~

As duas entradas mais recentes na area de vulnerabilidade do computador sao adware e spyware. Pela definicao, adware e um software que enquanto diz servir para alguma fun~~ util, e geralmente executando aquela funcao, tambern .permite aos anunciantes da rnteme~ mostrar seus anuncios por meio de banners e pOp-lipS sem 0 consentimento do usuario dQ computador. Exagerando, adware pode tambem cole tar informacoes sobre 0 usuario do COIilf putador e mandar via Internet para seu dono. Essa categoria especial de adware e chamada spyware e e definida como qualquer software que utiliza a conexiio da Internet do usuariq sem seu consentimento ou perrnissao explicita. Programas de spyware coletam informacces especlficas sobre voce, indo de dados gerais, como nome, endereco, habitos de navegacad na Web, ate cartao de credito, numero do seguro social, nomes dos usuaries, senhas.ou outras informacces pessoais. E irnportante saber que nem todos os programas de adware siiq' spyware. 0 adware correto representa um viavel, embora as vezes irritante, modele de negocio para rnuitas empresas de software que oferecem produtos de graca e, se corretamente usados, nao significam nenhum risco importante para a privacidade. Por sua vez, 0 spyware e, e deveria ser, considerado urn claro risco para a sua privacidade.' ,

Enquanto um adware geralmente permite ao usuario do computador decidir em troca do usa gratuito de uma parte do software, 0 spyware opera sob urn modelo muito bizarre de Mica. Considere 0 seguinte:

• Voce entra ilegalmente em um sistema de computador de um banco e coloca secreta, mente uma "peca" de software no sistema deles, Se voce for detectado au pego, pode ser processado e ir para a cadeia.

• Voce faz um virus e 0 propaga pela Internet e outras redes. Se voce for detectado ou pego, pode ser process ado e ir para a cadeia,

• Voce faz urn prcgrama e espalha urn agente de spyware pelos sistemas do computador conectados it Internet que furta informacoes particuJares dos usuaries e que infects, manipula suas experiencias na Internet, e utiliza sites da Web e navegadores de outras pessoas para mostrar sua propaganda. Se voce for detectado au pego, pode ficar rico, nao vai para a cadeia, e os usuaries tern de provavelmente reconstruir seus sistemas para se Iivrar do seu spyware.

.::_'

',; :,1

-r

j

,

. ~

o spyware tem uma variedade de caracteristicas, alem de seu grande potencial de furtar informacoes particulares valiosas, que a faz indesejavel pela maioria dos usuaries. No minimo, de infesta 0 usuario com propagandas indesejaveis. Na rnaioria das vezes, observa

~r

-!~ ~~ ;

Questoes de Privacidade

Capitulo II J Desafros de Seguranra e Ericos • 425

tudo a 'que urn usuario faz on-line e envia essas informacoes de volta para a empresa de marketing que criou 0 spyware. GeraJmente, os aplicativos de spyware acrescenram links de propaganda nas paginas da Web de outras pessoas sem que os donos da pagina recebam pagamento e podem ate redirecionar os pagamentos de legitimos direitos de anunciantes para os produtores do spyware. Outra caracteristica indesejavel e direcionar as navegadores ou mecanismos de busca para os sites da Web dos don as do spyware (em geral, carregado de anuncios), em uma rnaneira que lhe impossibilite retornar ao comportamento normal (referidos como seqttestro de homepages). No extremo, 0 spyware pode fazer urn modem de conexao discada chamar continuamente nurneros de telefones de altas tarifas, causando assim urn aumento da conta telefonica (e isso bonifica 0 dono do spyware), ou deixa brechas na seguranca em sistemas infectados permitindo que os produtores de spyware ou, em casos particulares, qualquer pessoa faca 0 download e rode software na rnaquina (tais downloads sao chamados cavalos de Troia). Em quase todos as casas, a spyware degrada 0 desempenho do sistema. Como voce pode ver, 0 spyware nao tern nenhuma caracterfstica que 0 redima, exceto para seu dono. Seu uso e difuso e nao se proteger contra ele vai quase assegurar que seu sistema sera infectado mais cedo ou mais tarde.

Proteger-se contra adware e spyware, em geral, requer a compra e a instalacao de urn dos varios programas projetados para prevenir que 0 software seja instalado. Entretanto, quando urn computador e infectado, os programas de remocao, com frequencia, nao sao completamente eficazes em eliminar 0 problema.

A tecnologia da informacao toma tecnica e economicamente praticavel coletar, annazenar, integrar, trocar, e recuperar dados e informacoes com rapidez e facilidade. Essa caracteristica tem um importante e benefice efeito na eficacia e eficiencia de sistemas de informacao baseados em computadores. Entretanto, 0 poder da tecnologia da informacao em armazenar e recuperar informacoes pode ter urn efeito negativo no direito de privacldade de cada individuo, POI exemplo, mensagens de e-mail confidenciais dos funcionarios sao monitoradas por rnuitas ernpresas. Informacoes pessoais sao coletadas toda vez que uma pessoa visita um site na World Wide Web. Informacces confidenciais de indivlduos contidas em bancos de dados centralizados por departamentos de credito, agencias do governo e firmas particulares estao sendo furtadas ou usadas de maneira errada, resultando em invasao de privacidade, fraude e outras injusticas, o uso nao autorizado de tais informacces danificou bastante a privacidade das pessoas. Erros nessas informacoes podem estragar seriarnente 0 credito ou a reputacao do individuo.

Os govemos de todo 0 mundo, mas nenhum mais que 0 dos Estados Unidos, estao discutin do sobre 0 problema da privacidade e considerando diversas formas de Iegislacao, Com relacao a Internet, opt-in contra opt-out e 0 centro do debate sabre a legislacao de privacidade. Grupos de protecao ao consumidor nonnalmente aprovam 0 modelo opt-in, tornando a privacidade um padrao. Urn sistema opt-in protege consumidores que nao permitem especificamente que dados sobre eles sejam compilados. Os interesses da maioria das empresas voltam-se ao opt-out, dizendo que ele nao interrompe 0 fluir do cornercio elerronico, 0 interessante e que leis atuais sobre esse assunto diferem entre os Estados Unidos e a Europa. Nos Estados Unidos a posicao-padrao e opt-out, enquanto na Europa e opt-in e consumidores devem autorizar previamente, ou suas inforrnacoes nao podem ser usadas.

Entre os assuntos sobre privacidade em debate estao:

• Acessar conversas de e-mail particulares de indivlduos, registro do computador, coletar e compartilhar informacoes sobre indivlduos obtidas por rneio de suas visitas a sites da Web e grupos de noticias (violacao de privacidade).

• Sempre saber onde a pessoa esta, especialmente quando os services rnoveis e de pagers estao mais associ ados a pessoas do que a lugares (monitoramento do computador).

• Utilizar inforrnacdes de consumidores obtidas de muitas Fontes para vender services adicionais (selecao automatizada),

• Coletar numeros de telefone, enderecos de e-mail, numero de cartoes de credito, e outras informacoes pessoais para criar arquivos individuais de consumidores (arquivos sem autorizacao pessoal).

.'~.-.'~ I'

t) rr (; ('

t: r:

(' (~

(

(

L (~

C .. (_. (

l (.~ l~ l.. ~l.. L

~~~''='.~ ,'i.-KitH: ( -,

426 I!I MOdulo 5/ Desafios Gerenciais

Privacidade na Internet

Estudo Analftico da Identidade:

o Furto de Identidade Geralmente passa Despercebido

por Consumidores e Ernpresarios

Se voce ndo toma as precaucoes corretas, a qualquer momenta voce envia 11m e-mail acessa 11m site da H'eb, manda uma mensagem para 11m grupo de noticias, ou lisa; Internet parafazer transacoes bancarias, compras ... se estiver on-line para negocios 011 diversiio, voce esta vulneravel a qualquer pessoa empenhada em coletar dodos sobre voce sem 0 seu conhecimento. Felizmente, ao utilizar ferramentas como cripfograjia e anonimato - e ao ser seletivo nos sites que voce visita e nas informacoes que jornece-; voce pode minimizan se ndo eliminat; 0 risco de ter sua privacidade violada [26].

A Internet e not6ria por dar aos usuaries urn sentirnento de anonimato quando, na verdade, eles sao muito visiveis e abertos a violacoes de suas privacidades. A maior parte da Internet e seus WWW, e-mail, salas de bate-papo e grupos de noticias e uma fronteira eletronica bem aberta e insegura, sem regras rlgidas sobre quais informacoes sao pessoais e privadas. Informacoes sabre usuaries da Internet sao capturadas legitima e automaticamente a cada visita que voce faz aos sites da Web e grupo de noticias, sendo registradas· como urn arquivo cookie em seu disco rigido. Entao, proprietaries de sites da Web ou services de auditoria on-line do tipo DoubleClick podem vender as informacoes daquele ... .. arquivo e outros registros de seu uso da Internet para terceiros. E, para piorar, muito da .: , . ,.

rede e Web e um alvo facil para a interceptacao ou sequestro, por hackers, de informa<;:oes .

privadas fornecidas para sites da Web por usuaries da Internet.

E clara que voce pode proteger sua privacidade de varias maneiras. Par exemplo, emails sensiveis podern ser protegidos par criptografia, se ambos os e-mails usam 0 software para decifrar aquele c6digo. Postagem por grupo de noticia podem ser feitas de modo privado se forem enviadas por anonymous remailers (entregadora On0l1i111a) que protegem sua identidade quando voce coloca seu cornentario na discussao. Voce pode pedir ao seu provedor de services da Internet para nao vender seu nome, informacces pessoais e interesses em services on-line e arquivos de usuario de site da Web para limitar sua exposicao as bisbilhotagens eletronicas [26J.

,'l Robert K. estava em casa com sua familia festejando antecipadamente 0 Natal no dia n'j

de dezembro quando, de repente, ouve alguem bater na porta. Era 0 service de entrega] com urn pacote urgente - mas nao era um presente de Natal. Era a noticia de que ele esh;l".j va sendo p.roces~ado pela empresa Homecomings Financial Network Inc. pela quantia 9.~1 US$ 75 mil, mars taxas de advogados. ;:i"i!i

Ahistoria de Robert teve um comeco tIpico. Em abril de 2001, quando ele e sua esp'q~ sa pediram para refinanciar a hipoteca da casa, perceberam entradas estranhas em seii~1 relarorios de creditos, Havia cerca de US$ 75 mil, em debitos indevidos, em uma liph .. ,.~l de credito que eles usariam somente se necessario, com a empresa Homecomings. Mas:,gt casal havia quitado seus debitos e fechado a conta no ano anterior. . . J ~',

Apos alguns freneticos telefonemas e muita burocracia, 0 case tinha sido, aparent~~1 mente, resolvido. Foi descoberto que urn impostor tinha conseguido obter 0 controle·&,I~ linha de credito, e trocado 0 endereco da conta para Houston no Texas - depois dissd] Robert nunca mais recebeu noticias das dividas absurdas. .'

Emjulbo de 2001, Robert recebeu documentos da Homecomings indicando que ele e: sua esposa nao eram responsaveis pelo debito, e continuaram com suas vidas, acreditan-: do que 0 episodic havia acabado.

Quer dizer, ate 0 Natal de 2003, quando 0 mensageiro chegou com 0 processo vindo"

do Texas. ",

Homecomings, urna subsidiaria dos GMAC Financial Services que gerou US$ 18 bilhdes' em bipotecas residenciais no ano passado, disse que Robert tinba sido negligente. Eles alega-. ram que ele tinha demorado muito para descobrir e relatar 0 seqilestro de identidade, e isso, "causou 0 prejuizo para a Homecomings" de acordo com a acusacso, "POf isso, Robert e responsavel por toda e qualquer divida atribufda a sua negligencia,"

Enquanto Robert fazia que a Homecomings desistisse da acao, ele e sua esposa riveram perdas significativas de tempo e despesas com advogados.

;_"; 'I "\ ":

Associacao por Computador

Cilpitllio I 1/ Desafios de Segurancn e Eneas 1;'9 427

\·.r I I : l (

[

o seqi.iestro de identidade se tornou urn problema enorme para indivlduos e empresas, Em 2003, urn estudo conduzido par ID Analytics Inc. envolveu urn nurnero de empresas importantes como 0 Citibank, a Dell Computer e 0 Bank of America. Dos 200 rnilhoes novas cartoes de creditos, contas bancarias e contas de celulares abertos em 2001, sete em oito seqi.iestros de identidades foram erroneamente considerados uma simples perda de cartao.

Uma importante descoberta foi que uma porcao significativa dos casos de fraude de identidade praticados contra ernpresas era, na verdade, sem uma vitima (consumidor), pois a identidade fraudulenta era simplesmente fabricada. 0 estudo continuou e descobriu que muitos dos cas os, quando 0 consumidor reclamava e 0 problema era descoberto, o banco ja havia considerado como uma perda, Por causa da habilidade dos criminosos em ofuscar vestigios do crime, 88,4% das fraudes de identidade descobertas por meio da pesquisa nao erarn originalmente relatadas pelas empresas.

Dos 200 milhoes de contas estudadas pela pesquisa, 100 milMes eram de novos pedidos de cartao de credito, enquanto os outros 100 milhoes de contas eram de uma variedade de empresas que davam creditos para os clientes, incluindo Dell Financial Services, JP MorganChase, Sprint, T-Mobile, Circuit City e 0 First North American National Bank