Escolar Documentos

Profissional Documentos

Cultura Documentos

Guilherme OK!!

Enviado por

Maria Ortência0 notas0% acharam este documento útil (0 voto)

10 visualizações5 páginasO documento discute os impactos dos hackers tecnológicos no vazamento de dados, definindo hackers e descrevendo como eles invadem sistemas e roubam informações pessoais e financeiras através de sites falsos ou ransomware. Também aborda a importância da proteção de dados e da LGPD no Brasil.

Descrição original:

Direitos autorais

© © All Rights Reserved

Formatos disponíveis

DOCX, PDF, TXT ou leia online no Scribd

Compartilhar este documento

Compartilhar ou incorporar documento

Você considera este documento útil?

Este conteúdo é inapropriado?

Denunciar este documentoO documento discute os impactos dos hackers tecnológicos no vazamento de dados, definindo hackers e descrevendo como eles invadem sistemas e roubam informações pessoais e financeiras através de sites falsos ou ransomware. Também aborda a importância da proteção de dados e da LGPD no Brasil.

Direitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato DOCX, PDF, TXT ou leia online no Scribd

0 notas0% acharam este documento útil (0 voto)

10 visualizações5 páginasGuilherme OK!!

Enviado por

Maria OrtênciaO documento discute os impactos dos hackers tecnológicos no vazamento de dados, definindo hackers e descrevendo como eles invadem sistemas e roubam informações pessoais e financeiras através de sites falsos ou ransomware. Também aborda a importância da proteção de dados e da LGPD no Brasil.

Direitos autorais:

© All Rights Reserved

Formatos disponíveis

Baixe no formato DOCX, PDF, TXT ou leia online no Scribd

Você está na página 1de 5

HACKERS TECNOLÓGICOS: impactos dos comportamentos

virtuais no vazamento de dados

Guilherme Santana Santos 1

RESUMO

Palavras-chave: Hackers; Proteção de Dados;

1. INTRODUÇÃO

O tema escolhido foi sobre alguns pontos associados aos desafios

relacionados ao uso da tecnologia. A tecnologia foi um instrumento que ajudou

bastante ao mundo, mas também devemos tomar bastante cuidado, pois existem

muitos hackers nessas plataformas digitais no mundo da internet e rede sociais que

usamos.

Há muitos aplicativos de compras e vendas que pode ser fazer com que o

consumidor seja alvo de golpes ou fraldes, onde existem grandes empresas de

hackers tecnológicos. Eles são pessoas que conseguem pegar os nossos dados

pessoais e fazer compras, empréstimos e até mesmo, entrar na nossa conta

bancária e retirar o nosso dinheiro, deixando também o “nosso nome sujo”.

Eu escolhi esse tema para alertar as pessoas de não sair confiando em todos

esses sites encontrados nas mais diversas plataformas de internet, pois você pode

acabar se sujando.

Sei que foram criadas leis e até empresas para deixar os nossos dados mais

seguros e tentar acabar com essas iniciativas perigosas e grandes dos hackers,

porém são inúmeras pessoas que acabam caindo nesses golpes.

A forma correta para se fazer se você acabar caindo em algum desses golpes

é:

1

Acadêmico do 9] ano do Colégio UCP.

Fazer a denúncia em uma delegacia de polícia, presencialmente ou por via

digital. Procure pelo site da Polícia Civil do seu estado. Também é possível

usar a Delegacia Virtual do Ministério da Justiça e Segurança Pública no

caso de alguns estados que aderiram o sistema;

Troque as senhas de acesso das contas bancárias, redes sociais, e-mails e

aplicativos;

Acompanhe o extrato bancário para detectar transações suspeitas e avise o

banco. Também é indicado que cancelem os cartões de crédito para que os

criminosos não realizem transações;

Guarde ou salve comprovantes, imagens de telas, fotos, e-mails, mensagens

suspeitas e qualquer outros dados que possam ajudar a comprovar a fraude

e, também, que possa encontrar os suspeitos.

Para que também ajudasse a evitar todos esses transtornos foi criada uma lei

conhecida como MARCO CIVIL DA INTERNET. (Lei nº 12.965)

. Art.1º Esta Lei estabelece princípios, garantias, direitos e deveres para o

uso da internet no Brasil e determina as diretrizes para atuação da União,

dos Estados, do Distrito Federal e dos Municípios em relação à matéria.

. Art.3º A disciplina do uso da internet no Brasil tem os seguintes princípios:

I - Garantia da liberdade de expressão, comunicação e manifestação de

pensamento, nos termos da Constituição Federal;

II - Proteção da privacidade;

III - proteção dos dados pessoais, na forma da lei;

IV - preservação E garantia da neutralidade de rede;

V - Preservação da estabilidade, segurança e funcionalidade da rede, por

meio de medidas técnicas compatíveis com os padrões internacionais e

pelo estímulo ao uso de boas práticas;

VI - Responsabilização dos agentes de acordo com suas atividades, nos

termos da lei;

VII - preservação da natureza participativa da rede;

VIII - liberdade dos modelos de negócios promovidos na internet, desde que

não conflitem com os demais princípios estabelecidos nesta Lei.

. Além de muitos hackers que hackeam para furtos, também tem muitos que

usam os conhecimentos para invadir as redes sociais de pessoas para cometer o

cyberbullying, ou seja, eles intimidam, humilham, fazem exposição vexatória,

calúnias e difamam muitas pessoas por meio de perfis fakes ou hackeado de

alguém que não tem nada haver. Eles invadem os perfis e podem acabar expondo

muita coisa íntima, ou até mesmo atacando pessoas pelo perfil.

1. OBJETIVO

1.1.1 Objetivo Geral

Compreender de quais maneiras devemos proteger nossos dados para

evitarmos ataques dos hackers e como o conhecimento pode ajudar as pessoas a

não serem alvos de tantos ataques.

1.1.2 Objetivos Específicos

Ilustrar a importância da proteção de dados nos meios digitais;

Mostrar a importância de saber lidar com sites de internet para ter certeza de

são confiáveis;

Demonstrar como os Hackers agem.

2. DAR UM TÍTULO

Atualmente a área tecnológica vem ganhando reconhecimento cada vez mais

em nossa sociedade, área essa formada por diversos profissionais, incluindo os

hackers, que são profissionais que possuem grande conhecimento em informática,

podendo usar tal conhecimento tanto para o bem quanto para o mal.

A tecnologia nos ajuda a levar uma vida muito mais fácil, mas também

oferece mais oportunidades para as pessoas hackearem e se infiltrarem nos

sistemas.

Torna-se cada vez mais frequente ataques cibernéticos que atacam a

privacidade dos usuários da internet e seus dados pessoais, segundo o site "Conjur"

"Em 18 meses — de novembro de 2020 até abril de 2022 —, os tribunais brasileiros

foram vítimas de 13 ataques cibernéticos de hackers, paralisando os trabalhos e

provocando transtornos para advogados e a população. Isso significa, em média,

um ataque a cada 41 dias.", demonstrando a vulnerabilidade não somente de

pessoas físicas, como também de órgãos governamentais.

Portanto faz-se necessário a implementação de medidas de segurança que

façam com que os usuários se sintam seguros nos ambientes virtuais.

No Brasil nós possuímos a LGPD é a sigla para Lei Geral de Proteção de

Dados Pessoais (Lei nº 13.709/2018), que regula as atividades de tratamento

dessas informações e altera os artigos 7º e 16 do Marco Civil da Internet (lei nº

12.965/204).

Além de empresas que trabalham com a cibersegurança, que oferecem

produtos e soluções para proteger as redes, serviços de segurança e inteligências

específicas contra ameaças.

Como empresa de segurança nós temos como exemplo a "Symantec",

considerada uma das melhores empresas de segurança cibernética que protege os

dados de sua empresa contra ameaças e ataques cibernéticos por meio de

endpoints, infraestrutura e computação em nuvem. Eles oferecem quatro tipos de

planos de segurança cibernética, dispositivo de nuvem de proteção de endpoint,

usuário de nuvem de proteção de endpoint, servidor de nuvem de proteção de

endpoint e criptografia de unidade.

3. AÇÃO DOS HACKERS

Hackers podem invadir computadores ou mesmo sistemas de grandes

empresas para roubar dados pessoais. Nesse tipo de ação, eles utilizam técnicas

complexas para acessar bancos de dados que contenham informações

confidenciais.

Em posse dessas informações, os criminosos podem tomar ações que são

extremamente prejudiciais para as empresas e ainda mais para as pessoas

proprietárias dos dados.

Em alguns ataques, os golpistas roubam ou criptografam as informações e

cobram valores em dinheiro (que podem ser pagos por meio de moedas digitais,

mais difíceis de serem rastreadas) para que os dados não sejam vazados ou

apagados. Essa prática é conhecida como ransomware.

Também existem sites criados especificamente para serem falsos e, com

isso, capturam informações pessoais e financeiras. Um site falso de comércio

eletrônico pode obter dados como nome, e-mail e, principalmente, número do cartão

de crédito. Além de senhas e outras informações sensíveis que serão utilizadas

pelos criminosos para conseguir dinheiro.

Por isso, é importante sempre conferir se um site é seguro e verdadeiro,

principalmente quando envolver o preenchimento de formulários ou transações

financeiras. Veja também se o site é o oficial da marca, se é o mesmo que está

anunciado em redes sociais e se possui grafia correta, por exemplo.

4. CONCLUSÃO

Outros tipos de hackeadores são os ataques cibernéticos:

É uma tentativa de desabilitar computadores, roubar dados ou usar um sistema de

computador violado para lançar ataques adicionais.

REFERÊNCIAS

Lei Geral de Proteção de Dados Pessoais (LGPD). Brasília, DF: Presidência da

República, [2020]. Disponível em: https://www.planalto.gov.br/ccivil_03/_ato2019-

2022/2020/lei/l14020.htm. Acesso em: 14 abr.

Você também pode gostar

- Apostila CC-PRTBP - Unidade 1Documento15 páginasApostila CC-PRTBP - Unidade 1Carlos EAinda não há avaliações

- Projeto de Pesquisa Parte Parte 1Documento5 páginasProjeto de Pesquisa Parte Parte 1CarolAinda não há avaliações

- Fundamentos A Cyber SegurançaDocumento131 páginasFundamentos A Cyber Segurançajoao pauloAinda não há avaliações

- 3.1 - Segurança Na InternetDocumento27 páginas3.1 - Segurança Na InternetMISAEL LACERDAAinda não há avaliações

- Cartilha de SIDDocumento47 páginasCartilha de SIDPaulo RochaAinda não há avaliações

- Pesquisa EixoDocumento2 páginasPesquisa EixoTamires Tavares DiasAinda não há avaliações

- (Esboço) Hábitos Seguros InternetDocumento12 páginas(Esboço) Hábitos Seguros InternetEdgar Delfino100% (1)

- Como prevenir crimes cibernéticos e suas diversas formasDocumento7 páginasComo prevenir crimes cibernéticos e suas diversas formasAdilson AdiAinda não há avaliações

- Cisco CybernetDocumento299 páginasCisco CybernetCristovao Victor67% (3)

- Um Guia para Segurança Cibernética, Segurança na InternetNo EverandUm Guia para Segurança Cibernética, Segurança na InternetAinda não há avaliações

- Detecção de Ameaças em Segurança CibernéticaDocumento29 páginasDetecção de Ameaças em Segurança CibernéticaLucas OliveiraAinda não há avaliações

- Segurança na InternetDocumento143 páginasSegurança na InternetVivaldo SenaAinda não há avaliações

- Segurança CibernéticaDocumento26 páginasSegurança CibernéticaIago Oliveira deSouzaAinda não há avaliações

- Aula Seguranca Informacao Empreendedorismo DigitalDocumento22 páginasAula Seguranca Informacao Empreendedorismo Digitalrafaelbernini.sesisenaiAinda não há avaliações

- Apostila Crimes Cibernéticos - 07-2023Documento54 páginasApostila Crimes Cibernéticos - 07-2023Moises LimaAinda não há avaliações

- DireitoDigitalaula1 20230821152250Documento15 páginasDireitoDigitalaula1 20230821152250Rosa FerrerAinda não há avaliações

- 1 - Resumo - Cartilha de Segurança para InternetDocumento6 páginas1 - Resumo - Cartilha de Segurança para InternetElton MacielAinda não há avaliações

- Crimes CibernéticosDocumento9 páginasCrimes Cibernéticositamaraserafim1Ainda não há avaliações

- 5º Módulo - Segurança Da InformaçãoDocumento8 páginas5º Módulo - Segurança Da InformaçãoWesleyOfcSilvaAinda não há avaliações

- CIBERSEGURANÇA - AULA 01 - Segurança Cibernética - Um Mundo de Magos, Heróis e CriminososDocumento23 páginasCIBERSEGURANÇA - AULA 01 - Segurança Cibernética - Um Mundo de Magos, Heróis e CriminososFABIO CardosoAinda não há avaliações

- Crimes Virtuais: Terra E CulturaDocumento12 páginasCrimes Virtuais: Terra E CulturaBruno QueirózAinda não há avaliações

- Práticas delituosas do anonimato onlineDocumento10 páginasPráticas delituosas do anonimato onlineLeonardo LaelAinda não há avaliações

- Slide 02Documento19 páginasSlide 02Beres SangeAinda não há avaliações

- A influência das redes sociais nos crimes cibernéticosDocumento8 páginasA influência das redes sociais nos crimes cibernéticosAdilson AdiAinda não há avaliações

- Segurança cibernética - Especialistas e criminosos virtuaisDocumento76 páginasSegurança cibernética - Especialistas e criminosos virtuaisFadi Fernando Emilio AntónioAinda não há avaliações

- TCC - Mario JuniorDocumento3 páginasTCC - Mario JuniorThalita GuimaraesAinda não há avaliações

- Quais São Os Principais Elementos Da Cidadania Digital 2023 PDFDocumento7 páginasQuais São Os Principais Elementos Da Cidadania Digital 2023 PDFAlberto PontesAinda não há avaliações

- Privacidade na internet e os riscos à segurança de dados pessoaisDocumento2 páginasPrivacidade na internet e os riscos à segurança de dados pessoaisGabriel Bispo Da SilvaAinda não há avaliações

- 60-Texto Do Artigo-57-1-10-20221125Documento12 páginas60-Texto Do Artigo-57-1-10-20221125Gabriela MelloAinda não há avaliações

- Segurança em Redes de ComputadoresDocumento26 páginasSegurança em Redes de ComputadoresAnderson Duarte PinheiroAinda não há avaliações

- Cybersecurity: Rafael SantosDocumento74 páginasCybersecurity: Rafael SantosHernane GoncalvesAinda não há avaliações

- Crime CyberneticoDocumento8 páginasCrime CyberneticoAdilson Barbosa AvbAinda não há avaliações

- Unidade: 12 - Ética E Cidadania Na Sociedade Globalizada E Tecnológica 12.1 Os Limites Da Ética No Mundo VirtualDocumento11 páginasUnidade: 12 - Ética E Cidadania Na Sociedade Globalizada E Tecnológica 12.1 Os Limites Da Ética No Mundo VirtualGabriel SciamarelliAinda não há avaliações

- Classificação e tipos de crimes cibernéticosDocumento7 páginasClassificação e tipos de crimes cibernéticosAdilson AdiAinda não há avaliações

- Hackers PedagogiaDocumento13 páginasHackers PedagogiaJosé TartanharAinda não há avaliações

- Contexto Histórico da PrivacidadeDocumento38 páginasContexto Histórico da PrivacidadegustavofgtAinda não há avaliações

- Unidade 5 - Crimes DigitaisDocumento28 páginasUnidade 5 - Crimes DigitaisparanovasoportunidadesAinda não há avaliações

- Tarefa 3Documento4 páginasTarefa 3Tati LaraAinda não há avaliações

- Matéria Sobre InternetDocumento11 páginasMatéria Sobre InternetEloi SantosAinda não há avaliações

- Os Crimes VirtuaisDocumento6 páginasOs Crimes VirtuaisBruno QueirózAinda não há avaliações

- 3 Aula - Aspectos Jurídicos Da Internet e Comércio EletrônicoDocumento31 páginas3 Aula - Aspectos Jurídicos Da Internet e Comércio EletrônicoYuri MáximoAinda não há avaliações

- ATPS Segurança de RedesDocumento16 páginasATPS Segurança de RedesCarlos InfanteAinda não há avaliações

- 22326você Sabe A Diferença Entre Hacker, Cracker E LammerDocumento2 páginas22326você Sabe A Diferença Entre Hacker, Cracker E Lammerv6lgwvt699Ainda não há avaliações

- Proteção de Dados Sensíveis: Comparação entre LGPD e GDPRDocumento27 páginasProteção de Dados Sensíveis: Comparação entre LGPD e GDPRJonas AraujoAinda não há avaliações

- Casos Reais: AtaquesDocumento47 páginasCasos Reais: AtaquesMariel MariniAinda não há avaliações

- Crimes Virtuais Estudo Introdutório - Vilson DiasDocumento47 páginasCrimes Virtuais Estudo Introdutório - Vilson DiasPedrinho Pedrinho100% (2)

- Identidade DigitalDocumento9 páginasIdentidade DigitalnoportunidadeAinda não há avaliações

- Criptografia e Chaves DigitaisDocumento30 páginasCriptografia e Chaves Digitaisrudy_rsAinda não há avaliações

- Crimes cibernéticos: rápida dinâmica não acompanhada pelo ordenamento jurídicoDocumento15 páginasCrimes cibernéticos: rápida dinâmica não acompanhada pelo ordenamento jurídicoBruno Verli FuchsAinda não há avaliações

- Ameaças na internetDocumento9 páginasAmeaças na internetKaiqueAinda não há avaliações

- Hackers vs CrackersDocumento3 páginasHackers vs CrackersBrunno Silva LuizAinda não há avaliações

- Segurança da Informação: Introdução e ConceitosDocumento31 páginasSegurança da Informação: Introdução e ConceitosFabio AragaoAinda não há avaliações

- Cybersecurity Essentials CourseDocumento46 páginasCybersecurity Essentials CoursesalvattorimusicAinda não há avaliações

- Segurança na internet - O que é e como se protegerDocumento2 páginasSegurança na internet - O que é e como se protegerJoséAinda não há avaliações

- Chantagem VirtualDocumento18 páginasChantagem Virtualsenor.anelveludo20Ainda não há avaliações

- Resumo - TCC Análise de Vulnerabilidades e Ataques Inerentes A Redes Sem Fio 802Documento8 páginasResumo - TCC Análise de Vulnerabilidades e Ataques Inerentes A Redes Sem Fio 802Marcos HenriqueAinda não há avaliações

- MALALA YOUSAFZAI SÌMBOLO DE RESISITÊNCIA IlannaDocumento10 páginasMALALA YOUSAFZAI SÌMBOLO DE RESISITÊNCIA IlannaMaria OrtênciaAinda não há avaliações

- Planejamento de Redação 6º ao 9º (Dia 26_02 a 01_03) (1)Documento3 páginasPlanejamento de Redação 6º ao 9º (Dia 26_02 a 01_03) (1)Maria OrtênciaAinda não há avaliações

- Planejamento Semanal 6º - 9ºDocumento5 páginasPlanejamento Semanal 6º - 9ºMaria OrtênciaAinda não há avaliações

- Apresentação Resenha Crítica Bruna LorranyDocumento15 páginasApresentação Resenha Crítica Bruna LorranyMaria OrtênciaAinda não há avaliações

- Planejamento Semanal 2º Ao 5ºDocumento6 páginasPlanejamento Semanal 2º Ao 5ºMaria OrtênciaAinda não há avaliações

- Planejamento- Inglês 2º ao 9º ( dia 27_02 a 01_03) (1)Documento7 páginasPlanejamento- Inglês 2º ao 9º ( dia 27_02 a 01_03) (1)Maria OrtênciaAinda não há avaliações

- Planejamento- Inglês 2º ao 9º ( 12-03 a 15-03)Documento7 páginasPlanejamento- Inglês 2º ao 9º ( 12-03 a 15-03)Maria OrtênciaAinda não há avaliações

- Prova avaliativa de inglês sobre verbos no passado simplesDocumento3 páginasProva avaliativa de inglês sobre verbos no passado simplesMaria OrtênciaAinda não há avaliações

- Atividade de Revisão 8º AnoDocumento2 páginasAtividade de Revisão 8º AnoMaria OrtênciaAinda não há avaliações

- English Music - 9º AnoDocumento4 páginasEnglish Music - 9º AnoMaria OrtênciaAinda não há avaliações

- English MusicDocumento2 páginasEnglish MusicMaria OrtênciaAinda não há avaliações

- English MusicDocumento2 páginasEnglish MusicMaria OrtênciaAinda não há avaliações

- Planejamento Semanal 6º - 9ºDocumento5 páginasPlanejamento Semanal 6º - 9ºMaria OrtênciaAinda não há avaliações

- Redação - 9º AnoDocumento6 páginasRedação - 9º AnoMaria OrtênciaAinda não há avaliações

- Como a Turma da Mônica é chamada em outros paísesDocumento16 páginasComo a Turma da Mônica é chamada em outros paísesMaria OrtênciaAinda não há avaliações

- Prova avaliativa de inglês sobre verbos no passado simplesDocumento3 páginasProva avaliativa de inglês sobre verbos no passado simplesMaria OrtênciaAinda não há avaliações

- Folha avaliação competênciasDocumento1 páginaFolha avaliação competênciasMaria OrtênciaAinda não há avaliações

- Violência Contra Mulher - EloisaDocumento7 páginasViolência Contra Mulher - EloisaMaria OrtênciaAinda não há avaliações

- Primavera no quintalDocumento2 páginasPrimavera no quintalMaria OrtênciaAinda não há avaliações

- Atividade de Revisão 8º AnoDocumento2 páginasAtividade de Revisão 8º AnoMaria OrtênciaAinda não há avaliações

- Ensino Fundamental avaliação portuguêsDocumento16 páginasEnsino Fundamental avaliação portuguêsMaria OrtênciaAinda não há avaliações

- Cena 2 - O Auto Da CompadecidaDocumento2 páginasCena 2 - O Auto Da CompadecidaMaria Ortência67% (3)

- Adaptação do Auto da Compadecida - Cena 1 com Rosinha e ChicoDocumento2 páginasAdaptação do Auto da Compadecida - Cena 1 com Rosinha e ChicoMaria OrtênciaAinda não há avaliações

- Plano de aula sobre formação de palavras latinasDocumento2 páginasPlano de aula sobre formação de palavras latinasMaria OrtênciaAinda não há avaliações

- A CasaDocumento1 páginaA CasaMaria OrtênciaAinda não há avaliações

- Normas Da Produção Única 2019.2 OficialDocumento6 páginasNormas Da Produção Única 2019.2 OficialMaria OrtênciaAinda não há avaliações

- Fanfic ShippeDocumento1 páginaFanfic ShippeMaria OrtênciaAinda não há avaliações

- Estudo de caso sobre licenciatura em físicaDocumento7 páginasEstudo de caso sobre licenciatura em físicaMaria OrtênciaAinda não há avaliações

- Caso 3a SetacDocumento1 páginaCaso 3a SetacMaria OrtênciaAinda não há avaliações

- Softwares para TopografiaDocumento99 páginasSoftwares para TopografialauraAinda não há avaliações

- Resenha Critica TLDocumento3 páginasResenha Critica TLMariana MendesAinda não há avaliações

- Diario Oficial 2022-01-10 CompletoDocumento94 páginasDiario Oficial 2022-01-10 CompletoDias de Visitas PSMA1Ainda não há avaliações

- GratidãoDocumento2 páginasGratidãocristinalang21Ainda não há avaliações

- SPOLIN, Viola - Jogos Teatrais - O Fichário de Viola Spolin PDFDocumento48 páginasSPOLIN, Viola - Jogos Teatrais - O Fichário de Viola Spolin PDFGilberta Nogueira100% (9)

- Trabalho de Atenção FarmaceuticaDocumento7 páginasTrabalho de Atenção FarmaceuticaMarcelle GuimarãesAinda não há avaliações

- 4 Principais Erros Na Instalação Do Ar-Condicionado - WebArCondicionadoDocumento2 páginas4 Principais Erros Na Instalação Do Ar-Condicionado - WebArCondicionadopauloAinda não há avaliações

- Tratamento candidíase vaginalDocumento6 páginasTratamento candidíase vaginalDiana PereiraAinda não há avaliações

- Dívida pública em Moçambique: análise da sustentabilidade e implicações do acordo do Conselho ConstitucionalDocumento39 páginasDívida pública em Moçambique: análise da sustentabilidade e implicações do acordo do Conselho ConstitucionalErnesto Alvaro Mussa100% (1)

- Ebook PrincipalDocumento28 páginasEbook Principalcamily candyAinda não há avaliações

- Desenvolvimento de Um Instrumento Brasileiro para Avaliação Da Cultura OrganizacionalDocumento10 páginasDesenvolvimento de Um Instrumento Brasileiro para Avaliação Da Cultura OrganizacionalDavi Akintolá Ferreira de OliveiraAinda não há avaliações

- Análise de Desempenho de Enlaces de Satélites de Alta CapacidadeDocumento26 páginasAnálise de Desempenho de Enlaces de Satélites de Alta CapacidadeAline MendonçaAinda não há avaliações

- Formação Identidade e Relação Pais-FilhosDocumento16 páginasFormação Identidade e Relação Pais-FilhosFelix Nungo FmnAinda não há avaliações

- Manejo integrado das pragas da mandiocaDocumento17 páginasManejo integrado das pragas da mandiocaIraci RosaAinda não há avaliações

- Instruções para realização de prova objetiva e discursivaDocumento19 páginasInstruções para realização de prova objetiva e discursivaJoao victor SameiroAinda não há avaliações

- Formiato de etila: Ficha de segurançaDocumento7 páginasFormiato de etila: Ficha de segurançaafrakekoAinda não há avaliações

- Português Atividade 3 AnoDocumento27 páginasPortuguês Atividade 3 AnoeulerosilvaAinda não há avaliações

- O mundo sem os humanos: a natureza reocuparia a TerraDocumento4 páginasO mundo sem os humanos: a natureza reocuparia a Terramarianaa00100% (2)

- Gestao de Recursos Humanos Recrutamento e SelecaoDocumento36 páginasGestao de Recursos Humanos Recrutamento e SelecaoAnaySerra50% (2)

- Introducao Aos BiomasDocumento9 páginasIntroducao Aos Biomasdaniel.morayan010Ainda não há avaliações

- 7104 DS CONTROLE REMOTO GUINDASTE CONNECT LMI 5FN - TECNNIC R1.3Documento8 páginas7104 DS CONTROLE REMOTO GUINDASTE CONNECT LMI 5FN - TECNNIC R1.3segmaissegurancaemedAinda não há avaliações

- Material de Apoio - EstruturasDocumento73 páginasMaterial de Apoio - EstruturasThaissianne FernandesAinda não há avaliações

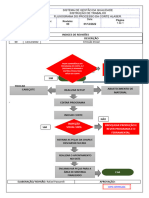

- 10 FLUXO CORTE LASER - Revisado 21-07-2020Documento1 página10 FLUXO CORTE LASER - Revisado 21-07-2020Rafael PassarelliAinda não há avaliações

- Exercito DENTISTICA 2018 2019Documento15 páginasExercito DENTISTICA 2018 2019Jullian JsAinda não há avaliações

- Apostila ENGEMAN - Modulo BásicoDocumento82 páginasApostila ENGEMAN - Modulo BásicoRoberto PriscilaAinda não há avaliações

- Modelo de Roteiro CERIMONIALDocumento2 páginasModelo de Roteiro CERIMONIALMayara Costa100% (1)

- Extrato bancário com movimentações de transferências PixDocumento11 páginasExtrato bancário com movimentações de transferências PixGilson AntunesAinda não há avaliações

- Os 222 Anos Da Família Fontenele Na Localidade Jacareí de BaixoDocumento3 páginasOs 222 Anos Da Família Fontenele Na Localidade Jacareí de BaixoSílvio FonteneleAinda não há avaliações

- Acupuntura Estetica Modulo 1Documento38 páginasAcupuntura Estetica Modulo 1Claudio Solano100% (1)

- Lista 02Documento4 páginasLista 02rubens alvesAinda não há avaliações